Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo descreve como usar o Virtual Network Manager para implementar os princípios de design da zona de aterrissagem do Azure para acomodar migrações de aplicativos, modernização e inovação em escala. A arquitetura conceitual das zonas de aterrissagem do Azure recomenda uma das duas topologias de rede: uma topologia de rede baseada na WAN Virtual do Azure ou uma topologia de rede baseada em uma arquitetura tradicional de hub-and-spoke.

Você pode usar o Virtual Network Manager para expandir e implementar alterações de rede à medida que seus requisitos de negócios mudam ao longo do tempo, como se você precisar de conectividade híbrida para migrar aplicativos locais para o Azure. Em muitos casos, você pode expandir e implementar alterações de rede sem interromper seus recursos implantados no Azure.

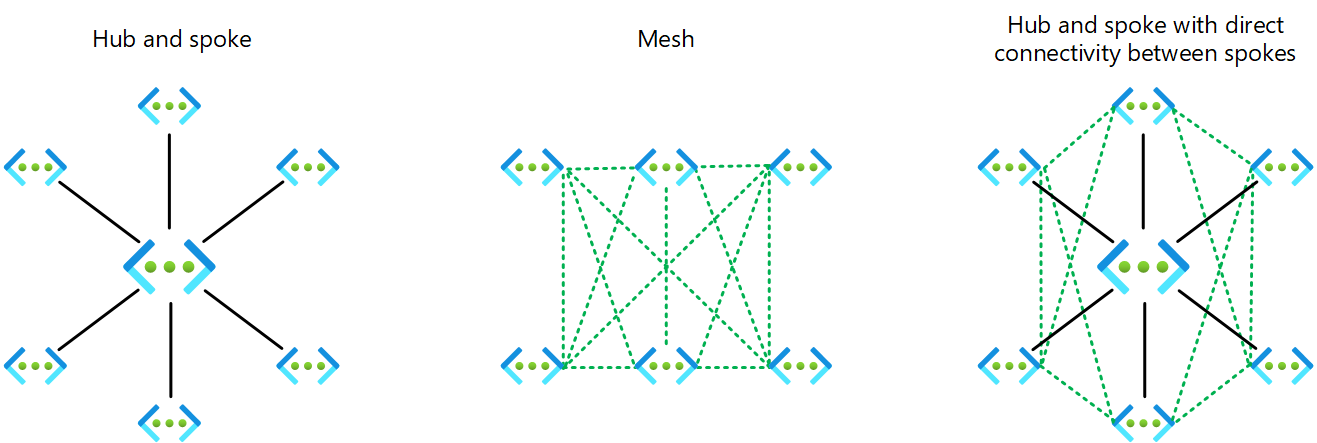

Você pode usar o Virtual Network Manager para criar três tipos de topologias em assinaturas para redes virtuais novas e existentes:

- Topologia hub-and-spoke

- Topologia de malha (visualização)

- Topologia hub-and-spoke com conectividade direta entre raios

O Virtual Network Manager suporta WAN Virtual na Pré-visualização Privada.

Uma topologia hub-and-spoke com conectividade direta no Virtual Network Manager tem raios que se conectam diretamente uns aos outros. O recurso de grupo conectado automaticamente e bidirecionalmente permite a conectividade direta entre redes virtuais spoke no mesmo grupo de rede. Dois grupos conectados podem ter a mesma rede virtual.

Você pode usar o Virtual Network Manager para adicionar estática ou dinamicamente redes virtuais a grupos de rede específicos. Adicione redes virtuais a grupos de rede específicos para definir e criar a topologia desejada com base na configuração de conectividade no Virtual Network Manager.

Você pode criar vários grupos de rede para isolar grupos de redes virtuais da conectividade direta. Cada grupo de rede fornece a mesma região e suporte multirregião para conectividade spoke-to-spoke. Mantenha-se dentro dos limites definidos pelo Virtual Network Manager. Para obter mais informações, consulte Perguntas frequentes sobre o Virtual Network Manager.

Do ponto de vista da segurança, o Virtual Network Manager fornece uma maneira eficiente de aplicar regras de administrador de segurança que negam ou permitem fluxos de tráfego centralmente, independentemente das regras definidas nos NSGs (grupos de segurança de rede). Esse recurso permite que os administradores de segurança de rede imponham controles de acesso e permitam que os proprietários de aplicativos gerenciem suas próprias regras de nível inferior em NSGs.

Você pode usar o Virtual Network Manager para agrupar redes virtuais. Em seguida, você pode aplicar configurações aos grupos em vez de redes virtuais individuais. Use essa funcionalidade para gerenciar simultaneamente conectividade, configuração e topologia, regras de segurança e implantação em uma ou mais regiões sem perda de controle refinado.

Você pode segmentar redes por ambientes, equipes, locais, linhas de negócios ou alguma outra função que atenda às suas necessidades. Para definir grupos de rede estática ou dinamicamente, crie um conjunto de condições que regem a associação ao grupo.

Considerações de design

Em uma implantação tradicional de hub-and-spoke, você cria e mantém manualmente conexões de emparelhamento de rede virtual. O Virtual Network Manager introduz uma camada de automação para emparelhamento de rede virtual, o que torna topologias de rede grandes e complexas, como malha, mais fáceis de gerenciar em escala. Para obter mais informações, consulte Visão geral do grupo de rede.

Os requisitos de segurança de várias funções de negócios determinam a necessidade de criar grupos de rede. Um grupo de rede é um conjunto de redes virtuais que você seleciona manualmente ou por meio de instruções condicionais. Ao criar um grupo de rede, você precisa especificar uma política ou o Virtual Network Manager pode criar uma política se você permitir explicitamente isso. Esta política permite que o Virtual Network Manager seja notificado sobre alterações. Para atualizar as iniciativas de política existentes do Azure, você precisa implantar alterações no grupo de rede no recurso Virtual Network Manager.

Para criar grupos de rede apropriados, você deve avaliar quais partes da rede compartilham características de segurança comuns. Por exemplo, você pode criar grupos de rede para Corporate e Online para gerenciar suas regras de conectividade e segurança em escala.

Quando várias redes virtuais nas subscrições da sua organização partilham os mesmos atributos de segurança, pode utilizar o Virtual Network Manager para as aplicar de forma eficiente. Você deve, por exemplo, colocar todos os sistemas que uma unidade de negócios, como RH ou finanças, usa em um grupo de rede separado, porque você precisa aplicar regras de administração diferentes a eles.

O Virtual Network Manager pode aplicar centralmente regras de administrador de segurança, que têm prioridade maior do que as regras NSG aplicadas no nível da sub-rede. (Este recurso está em pré-visualização.) Esse recurso permite que as equipes de rede e segurança apliquem efetivamente as políticas da empresa e criem guarda-corpos de segurança em escala. Ele também permite que as equipes de produto mantenham simultaneamente o controle dos NSGs dentro de suas assinaturas de zona de destino.

Você pode usar o recurso de regras de administrador de segurança do Virtual Network Manager para permitir ou negar explicitamente fluxos de rede específicos, independentemente das configurações do NSG nos níveis de sub-rede ou interface de rede. Você pode usar esse recurso, por exemplo, para sempre permitir fluxos de rede de serviços de gerenciamento. Os NSGs que as equipes de aplicativos controlam não podem substituir essas regras.

Recomendações de design

Defina o escopo do Virtual Network Manager. Aplique regras de administrador de segurança que imponham regras no nível da organização no grupo de gerenciamento raiz ou no locatário. Essa estratégia aplica regras automaticamente aos recursos existentes, aos novos recursos e a todos os grupos de gerenciamento associados.

Crie uma instância do Gerenciador de Rede Virtual na assinatura de Conectividade com um escopo do grupo de gerenciamento raiz intermediário, como Contoso. Habilite o recurso de administrador de segurança nesta instância. Essa configuração permite definir regras de administrador de segurança que se aplicam a todas as redes virtuais e sub-redes em sua hierarquia de zona de aterrissagem do Azure e ajuda a democratizar NSGs para proprietários e equipes de zona de aterrissagem de aplicativos.

Segmente redes agrupando redes virtuais estaticamente, que é um processo manual, ou dinamicamente, que é um processo baseado em políticas.

Habilite a conectividade direta entre raios quando os raios selecionados precisarem se comunicar com frequência, com baixa latência e alta taxa de transferência, e entre si, e quando os raios precisarem acessar serviços comuns ou dispositivos virtuais de rede (NVAs) no hub.

Habilite a malha global quando todas as redes virtuais entre regiões precisarem se comunicar entre si.

Atribua um valor de prioridade a cada regra de administrador de segurança em suas coleções de regras. Quanto menor o valor, maior a prioridade da regra.

Use regras de administrador de segurança para permitir ou negar explicitamente fluxos de rede, independentemente das configurações do NSG controladas pelas equipes de aplicativos. Use regras de administrador de segurança para delegar totalmente o controle de NSGs e suas regras às equipes de aplicativos.