Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Explore as principais considerações e recomendações de design para redes virtuais de longa distância (WAN Virtual) no Microsoft Azure.

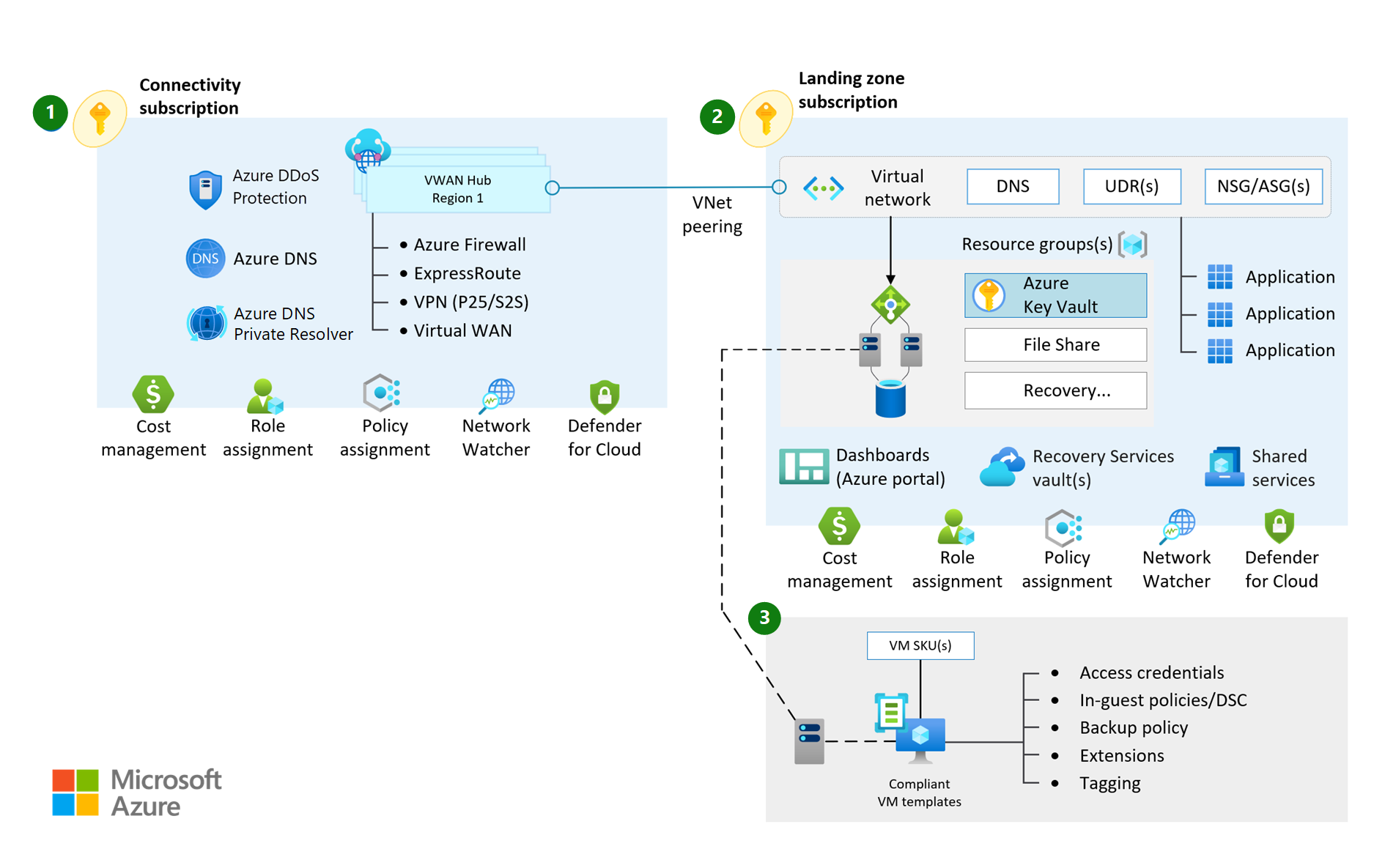

Diagrama que ilustra uma topologia de rede WAN Virtual.

Diagrama que ilustra uma topologia de rede WAN Virtual.

Figura 1: Topologia de rede WAN virtual. Transfira um ficheiro Visio ou PDF desta arquitetura.

Considerações de design de rede WAN virtual

Virtual WAN do Azure é uma solução gerida pela Microsoft que fornece conectividade de trânsito integral, global e dinâmica por padrão. Os hubs da WAN Virtual eliminam a necessidade de configurar manualmente a conectividade de rede. Por exemplo, você não precisa gerenciar rotas definidas pelo usuário (UDR) ou dispositivos virtuais de rede (NVAs) para habilitar a conectividade de trânsito global.

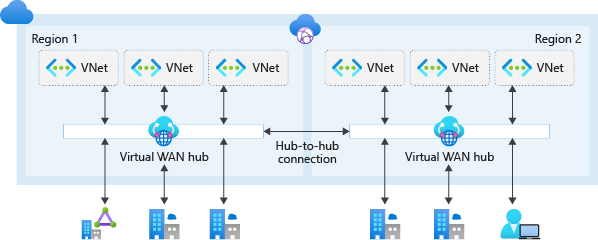

O Azure Virtual WAN simplifica a conectividade de rede de ponta a ponta no Azure e para o Azure a partir das instalações locais, criando uma arquitetura de rede hub-and-spoke. A arquitetura é facilmente dimensionada para suportar várias regiões do Azure e locais no local (conectividade de ponto a ponto), conforme mostrado na figura a seguir.

Diagrama que ilustra uma rede de trânsito global com WAN Virtual.

Diagrama que ilustra uma rede de trânsito global com WAN Virtual.

Figura 2: Rede de trânsito global com WAN virtual.

A conectividade transitiva de qualquer para qualquer na WAN Virtual do Azure suporta os seguintes caminhos (dentro da mesma região e entre regiões):

- Rede virtual para rede virtual

- Rede virtual para filial

- Ramificação para rede virtual

- Sucursal a sucursal

Os hubs WAN Virtual do Azure são restritos à implantação de recursos gerenciados pela Microsoft. Os únicos recursos que você pode implantar nos hubs WAN são:

- Gateways de rede virtual (VPN ponto a site, VPN site a site e Rota Expressa do Azure)

- Firewall do Azure através do Firewall Manager

- Tabelas de rotas

- Alguns aparelhos virtuais de rede (NVA) para recursos SD-WAN específicos do fornecedor

A Virtual WAN está vinculada aos limites de assinatura do Azure para Virtual WAN.

A conectividade transitiva de rede para rede (dentro de uma região e entre regiões via hub-to-hub) está em disponibilidade geral (GA).

A função de roteamento gerenciada pela Microsoft que faz parte de cada hub virtual permite a conectividade de trânsito entre redes virtuais na WAN Virtual Padrão. Cada hub suporta uma taxa de transferência agregada de até 50 Gbps para tráfego VNet-to-VNet.

Um único hub WAN Virtual do Azure dá suporte a um número máximo específico de cargas de trabalho de VM em todas as VNets conectadas diretamente. Para mais informações, veja Limites da WAN Virtual do Azure.

Você pode implantar vários hubs WAN Virtual do Azure na mesma região para escalar além dos limites de hub único.

O Virtual WAN integra-se com vários fornecedores de SD-WAN.

Muitos fornecedores de serviços geridos oferecem serviços geridos para WAN Virtual.

Os gateways VPN (ponto a site) do usuário na WAN Virtual podem ser dimensionados para uma taxa de transferência agregada de 20 Gbps e 100.000 conexões de cliente por hub virtual. Para mais informações, veja Limites da WAN Virtual do Azure.

Os gateways VPN site-a-site da WAN Virtual podem ser dimensionados para uma taxa de transferência agregada de 20 Gbps.

Você pode conectar circuitos de ExpressRoute a um hub WAN Virtual utilizando um SKU Local, Standard ou Premium.

Para implantações na mesma cidade, considere o ExpressRoute Metro.

Os circuitos ExpressRoute Standard ou Premium, em locais suportados pelo Azure ExpressRoute Global Reach, podem se conectar a um gateway de Rota Expressa da WAN Virtual. E eles têm todos os recursos de trânsito da WAN Virtual (VPN para VPN, VPN e trânsito ExpressRoute). Os circuitos ExpressRoute Standard ou Premium que estão em locais não suportados pelo Global Reach podem se conectar aos recursos do Azure, mas não podem usar os recursos de trânsito da WAN Virtual.

O Azure Firewall Manager dá suporte à implantação do Firewall do Azure no hub WAN Virtual, conhecido como hub virtual seguro. Para obter mais informações, consulte a visão geral do Gestor de Firewall do Azure para hubs virtuais protegidos e as restrições mais recentes.

O tráfego de hub para hub da WAN virtual que passa pelo Firewall do Azure nos hubs de origem e nos hubs de destino (hubs virtuais protegidos) é suportado quando você habilita a intenção e as políticas de roteamento. Para obter mais informações, consulte Casos de uso para intenção de roteamento e políticas de roteamento do hub WAN Virtual.

A experiência do portal WAN Virtual requer que todos os recursos da WAN Virtual sejam implantados juntos no mesmo grupo de recursos.

Você pode compartilhar um plano de Proteção contra DDoS do Azure em todas as redes virtuais em um único locatário do Microsoft Entra para proteger recursos com endereços IP públicos. Para obter mais informações, consulte Proteção contra DDoS do Azure.

Os hubs virtuais seguros de WAN virtual não oferecem suporte a planos de proteção padrão de DDoS do Azure. Para mais informações, consulte Problemas conhecidos do Gestor de Firewall do Azure e a Comparação de redes virtuais e hubs virtuais seguros.

Os planos de Proteção contra DDoS do Azure cobrem apenas recursos com endereços IP públicos.

- Um plano de Proteção contra DDoS do Azure inclui 100 endereços IP públicos. Esses endereços IP públicos abrangem todas as redes virtuais protegidas associadas ao plano de proteção contra DDoS. Quaisquer outros endereços IP públicos, além dos 100 incluídos no plano, são cobrados separadamente. Para obter mais informações sobre os preços da Proteção contra DDoS do Azure, consulte a página de preços ou as Perguntas frequentes.

Analise os recursos suportados dos planos de Proteção contra DDoS do Azure.

Recomendações de design de rede WAN virtual

Recomendamos a WAN Virtual para novas implementações de rede de grandes dimensões ou globais no Azure onde é necessária conectividade de trânsito global entre regiões do Azure e entre localizações no local. Dessa forma, não tem de configurar manualmente o itinerário transitivo para a rede Azure.

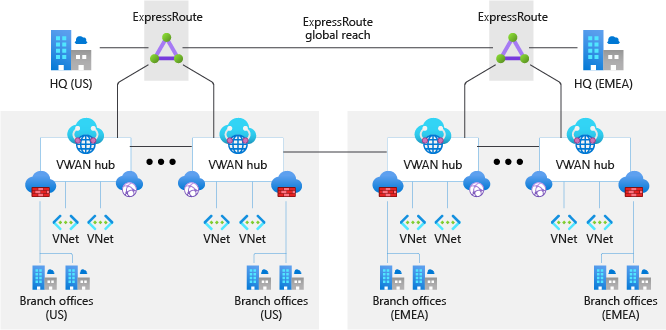

A figura a seguir mostra um exemplo de implantação corporativa global com datacenters espalhados pela Europa e pelos Estados Unidos. A implantação contém muitas filiais em ambas as regiões. O ambiente está globalmente conectado por meio da WAN Virtual do Azure e ExpressRoute Global Reach.

Diagrama de uma topologia de rede de exemplo.

Diagrama de uma topologia de rede de exemplo.

Figura 3: Exemplo de topologia de rede.

Use um hub WAN Virtual por região do Azure para conectar várias zonas de aterrissagem juntas entre regiões do Azure por meio de uma WAN Virtual do Azure global comum.

Implante todos os recursos da WAN Virtual em um único grupo de recursos na assinatura de conectividade, inclusive quando estiver implantando em várias regiões.

Utilize os recursos de roteamento do hub virtual para segmentar ainda mais o tráfego entre VNets e filiais.

Conecte hubs WAN virtuais a datacenters locais usando a Rota Expressa.

Implante os serviços compartilhados necessários, como servidores DNS, em uma rede virtual spoke dedicada. Os recursos compartilhados implantados pelo cliente não podem ser implantados dentro do próprio hub da WAN Virtual.

Conecte filiais e locais remotos ao hub WAN Virtual mais próximo por meio de VPN Site a Site ou habilite a conectividade de filial à WAN Virtual por meio de uma solução de parceiro SD-WAN.

Conecte os usuários ao hub WAN virtual por meio de uma VPN ponto a site.

Siga o princípio de "o tráfego no Azure permanece no Azure" para que a comunicação entre recursos no Azure ocorra através da rede de backbone da Microsoft, mesmo quando os recursos estão em regiões diferentes.

Para proteção e filtragem de saída pela Internet, considere implantar o Firewall do Azure no hub virtual.

Segurança fornecida por firewalls NVA. Os clientes também podem implantar NVAs em um hub WAN virtual que executa conectividade SD-WAN e recursos de firewall de próxima geração. Os clientes podem conectar dispositivos locais ao NVA no hub e também usar o mesmo dispositivo para inspecionar todo o tráfego Norte-Sul, Leste-Oeste e ligado à Internet.

Ao implantar tecnologias de rede de parceiros e NVAs, siga as orientações do fornecedor do parceiro para garantir que não haja configurações conflitantes com a rede do Azure.

Para cenários brownfield em que se está a migrar de uma topologia de rede hub-and-spoke não baseada em Virtual WAN, veja Migrar para o Azure Virtual WAN.

Crie recursos da WAN Virtual do Azure e do Firewall do Azure na assinatura de conectividade.

Use a intenção de roteamento do hub WAN virtual e as políticas de roteamento para dar suporte ao tráfego que vai entre hubs protegidos.

Não crie mais de 500 conexões de rede virtual por hub virtual da WAN virtual.

- Se você precisar de mais de 500 conexões de rede virtual por hub virtual WAN virtual, poderá implantar outro hub virtual WAN virtual. Implante-o na mesma região como parte da mesma WAN Virtual e do mesmo grupo de recursos.

Planeie a sua implementação cuidadosamente e certifique-se de que a sua arquitetura de rede está dentro dos limites da WAN Virtual do Azure.

Use os insights no Azure Monitor for Virtual WAN (versão preliminar) para monitorizar a topologia de um extremo ao outro da sua WAN Virtual, bem como o estado e as métricas chave.

Implante um único plano de proteção padrão de DDoS do Azure na assinatura de conectividade.

- Todas as zonas de aterragem e plataformas virtuais devem utilizar este plano.