Zonas de aterrissagem do Azure e vários locatários do Microsoft Entra

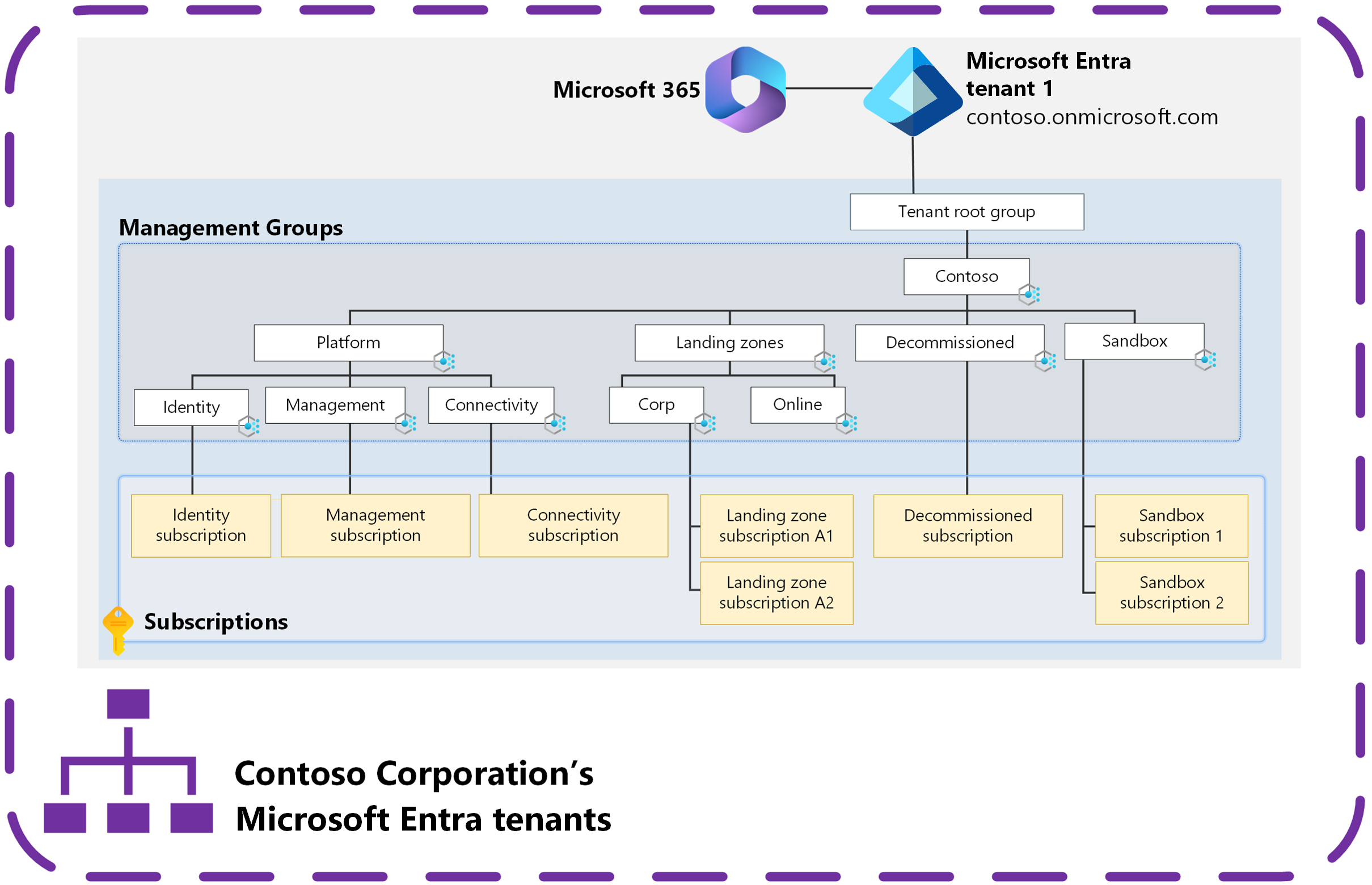

As zonas de aterrissagem do Azure são criadas em grupos de gerenciamento. As políticas do Azure são atribuídas e as assinaturas são colocadas em grupos de gerenciamento para fornecer os controles de governança necessários de que uma organização precisa para atender às suas necessidades de segurança e conformidade.

Gorjeta

Consulte Mapeamento de controle de segurança com zonas de aterrissagem do Azure para saber como usar a zona de aterrissagem do Azure e a Política do Azure para ajudar a alcançar as necessidades de segurança, conformidade e regulamentação da sua organização.

Esses recursos são implantados em um único locatário do Microsoft Entra. Os grupos de gerenciamento e a maioria dos outros recursos do Azure, como a Política do Azure, oferecem suporte apenas à operação em um único locatário do Microsoft Entra. Uma assinatura do Azure depende de um locatário do Microsoft Entra para autenticar usuários, serviços e dispositivos no Azure Resource Manager (ARM) para controlar operações de plano e alguns serviços do Azure, como o Armazenamento do Azure, para operações de plano de dados.

Várias assinaturas podem contar com o mesmo locatário do Microsoft Entra. Cada assinatura só pode contar com um único locatário do Microsoft Entra. Para obter mais informações, consulte Adicionar uma assinatura existente do Azure ao seu locatário.

No diagrama anterior, os grupos de gerenciamento, as Políticas do Azure e as assinaturas do Azure são implantados seguindo a arquitetura conceitual das zonas de aterrissagem do Azure em um único locatário do Microsoft Entra.

Essa abordagem é recomendada para a maioria das organizações com base em seus requisitos. Essa abordagem oferece às organizações a melhor experiência de colaboração possível e permite que elas controlem, governem e isolem usuários e recursos em um único locatário do Microsoft Entra.

Sua organização pode ser obrigada a usar vários locatários do Microsoft Entra para muitos cenários. Veja como implantar e gerenciar a implantação da zona de aterrissagem do Azure em cada um desses locatários e considerações e recomendações para lidar com vários locatários do Microsoft Entra.

Nota

Este artigo se concentra no Azure, não no Microsoft 365 ou em outras ofertas do Microsoft Cloud, como o Dynamics 365 ou o Power Platform.

Ele se concentra na plataforma em vez de aplicativos que são construídos sobre a plataforma em locatários. Para obter informações sobre vários locatários do Microsoft Entra e arquitetura de aplicativos, consulte:

Por que um único locatário do Microsoft Entra é suficiente

Há motivos pelos quais você pode precisar de vários locatários do Microsoft Entra, mas é importante entender por que um único locatário do Microsoft Entra normalmente é suficiente. Deve ser o ponto de partida padrão para todas as organizações.

Use seu locatário corporativo existente do Microsoft Entra para assinaturas do Azure para obter a melhor experiência de produtividade e colaboração em toda a plataforma.

Dentro de um único locatário, as equipes de desenvolvimento e os proprietários de aplicativos podem ter as funções menos privilegiadas para criar instâncias que não sejam de produção de recursos do Azure e aplicativos confiáveis, testar aplicativos, testar usuários e grupos e testar políticas para esses objetos. Para obter mais informações sobre como delegar administração com um único locatário, consulte Isolamento de recursos em um único locatário.

Só crie mais locatários do Microsoft Entra quando houver requisitos que não possam ser atendidos usando o locatário corporativo do Microsoft Entra.

Com o Microsoft 365, o locatário corporativo do Microsoft Entra geralmente é o primeiro locatário provisionado na organização. Esse locatário é usado para acesso a aplicativos corporativos e serviços do Microsoft 365. Ele suporta a colaboração dentro de uma organização. A razão para começar com esse locatário existente é porque ele já foi provisionado, gerenciado e protegido. O ciclo de vida definido das identidades provavelmente já está estabelecido. Este curso facilita a tarefa de integrar novos aplicativos, recursos e assinaturas. É um ambiente maduro e compreendido, com processos, procedimentos e controles estabelecidos.

Complexidades com vários locatários do Microsoft Entra

Quando você cria um novo locatário do Microsoft Entra, ele requer trabalho extra para provisionar, gerenciar, proteger e governar as identidades. Você também deve estabelecer as políticas e procedimentos necessários. A colaboração é melhor em um único locatário do Microsoft Entra. A mudança para um modelo multilocatário cria um limite, que pode resultar em atrito com o usuário, sobrecarga de gerenciamento e aumentar a área da superfície de ataque, o que pode causar um risco de segurança e complicar cenários e limitações do produto. Alguns exemplos incluem:

- Várias identidades para usuários e administradores para cada locatário – Se o Microsoft Entra B2B não for usado, o usuário terá vários conjuntos de credenciais para gerenciar. Para obter mais informações, consulte Considerações e recomendações para cenários de zona de aterrissagem do Azure multilocatário.

- Limitações dos serviços do Azure no suporte a vários locatários do Microsoft Entra – cargas de trabalho do Azure que suportam apenas identidades hospedadas no locatário ao qual ele está vinculado. Para obter mais informações, consulte Produtos e serviços do Azure Integração do Microsoft Entra.

- Nenhuma configuração ou gerenciamento centralizado para locatários do Microsoft Entra – Várias políticas de segurança, políticas de gerenciamento, configuração, portais, APIs e processos JML (joiners, movers e leavers).

- Complexidades de faturamento e licenciamento e potencial requisito de duplicação de licença para licenças do Microsoft Entra ID P1 ou P2 - Para obter mais informações, consulte Considerações e recomendações para cenários de zona de aterrissagem do Azure multilocatário.

As organizações precisam ser claras sobre por que estão se desviando do modelo corporativo de locatário do Microsoft Entra para garantir que a sobrecarga e a complexidade adicionais sejam justificadas para atender aos requisitos. Há exemplos dessas instâncias no artigo de cenários.

A função de Administrador Global (Global Admin) é outra preocupação. A função Administrador Global fornece o mais alto nível de permissões disponíveis em um locatário do Microsoft Entra. No Azure, qualquer Administrador Global pode assumir o controle de qualquer assinatura do Azure vinculada ao locatário do Microsoft Entra. Para obter mais informações, veja Elevar o acesso para gerir todas as subscrições e grupos de gestão do Azure.

Importante

O Microsoft Entra Privileged Identity Management deve ser usado para ajudar a proteger essa função, e outras funções privilegiadas, dentro do Microsoft Entra ID e do Azure.

A propriedade dessa função entre equipes e departamentos internos pode fornecer um desafio, já que a equipe de Identidade e a equipe do Azure geralmente estão em equipes, departamentos e estruturas organizacionais diferentes.

As equipas que operam o Azure são responsáveis pelos serviços do Azure e pretendem garantir a segurança dos serviços que gerem. Quando indivíduos fora dessa equipe têm funções com o poder de acessar potencialmente seus ambientes, a segurança é mais fraca. Para obter mais informações, consulte Compreender as funções de nuvem necessárias.

O Microsoft Entra ID fornece controles que ajudam a mitigar esse problema em um nível técnico, mas esse problema também é uma discussão de pessoas e processos. Para obter mais informações, consulte Recomendações.

Importante

Vários locatários do Microsoft Entra não são a abordagem recomendada para a maioria dos clientes. Um único locatário do Microsoft Entra, normalmente o locatário corporativo do Microsoft Entra, é recomendado para a maioria dos clientes porque fornece os requisitos de separação necessários.

Para obter mais informações, consulte: