Provisionar segurança para análises em escala de nuvem no Azure

Este artigo explica como sua organização pode implementar o provisionamento de segurança por meio do acesso a dados e do gerenciamento de direitos no Azure.

Gerenciar o acesso aos dados

As organizações podem usar autenticação e autorização para controlar o acesso aos serviços do cenário. Nossa seção de práticas recomendadas fornece orientação para configurar a segurança de cada serviço específico. Como exemplo, a seção de práticas recomendadas do Azure Data Lake descreve o controle de acesso e as configurações de data lake no Armazenamento do Azure Data Lake.

Em artigos anteriores, descrevemos como integrar aplicativos de dados que criam seus produtos de dados. Nosso foco tem sido predominantemente usar a automação tanto quanto possível.

Na plataforma Azure, há duas maneiras de dar acesso a produtos de dados:

- Usando o Azure Purview (políticas de dados)

- Usando um mercado de dados personalizado, que concede acesso por meio do gerenciamento de direitos do Microsoft Entra

O método Azure Purview é explicado no provisionamento de conjunto de dados por proprietários de dados para o Armazenamento do Azure. Observe que os proprietários de dados também podem definir políticas para grupos de recursos e assinaturas.

Este artigo explica como você pode usar o gerenciamento de direitos do Microsoft Entra com um mercado de dados personalizado para dar acesso a produtos de dados.

Nota

Cada empresa deve definir seu processo de governança de dados em detalhes para cada produto de dados. Por exemplo, os dados com uma classificação pública ou uso interno apenas podem ser protegidos por recursos, mas qualquer coisa confidencial ou superior é protegida usando as opções descritas em privacidade de dados para análises em escala de nuvem no Azure. Para saber mais sobre os tipos de classificação, consulte Requisitos para controlar os dados do Azure em uma empresa moderna.

Gerenciar o direito do Microsoft Entra

O gerenciamento de direitos é um recurso de governança de identidade que permite que as organizações gerenciem o ciclo de vida de identidade e acesso em escala, automatizando fluxos de trabalho de solicitação de acesso, atribuições de acesso, revisões e expiração. Para obter uma recapitulação do gerenciamento de direitos e seu valor, consulte o vídeo O que é o gerenciamento de direitos do Microsoft Entra?

Este artigo presume que você está familiarizado com o gerenciamento de direitos de ID do Microsoft Entra ou que pelo menos estudou a documentação da Microsoft e entende a terminologia a seguir.

| Termo | Descrição |

|---|---|

| Pacote de acesso | Um pacote de recursos de que uma equipe ou projeto precisa, regido pela política. Um pacote de acesso sempre deve estar contido em um catálogo. Crie um novo pacote de acesso para um cenário em que os usuários precisam solicitar acesso. |

| Pedido de acesso | Uma solicitação para acessar os recursos em um pacote de acesso. As solicitações de acesso normalmente passam por um fluxo de trabalho de aprovação. Se aprovado, o solicitante recebe uma atribuição de pacote de acesso. |

| Atribuição | Uma atribuição de um pacote de acesso a um usuário. O usuário recebe todas as funções de recurso de um pacote de acesso. As atribuições do pacote do Access normalmente são definidas para expirar após um determinado tempo. |

| Catálogo | Um contêiner de recursos relacionados e pacotes de acesso. Os catálogos são usados para delegação, permitindo que não-administradores possam criar seus próprios pacotes de acesso. Os proprietários de catálogos podem adicionar recursos de sua propriedade a um catálogo. |

| Criador do catálogo | Um usuário autorizado a criar novos catálogos. Quando um usuário não administrador autorizado a ser um criador de catálogo cria um novo catálogo, ele se torna automaticamente o proprietário desse catálogo. |

| Organização conectada | Um diretório ou domínio externo do Microsoft Entra com o qual você tem um relacionamento. Você pode especificar usuários de organizações conectadas como tendo permissão para solicitar acesso. |

| Política | Um conjunto de regras que define o ciclo de vida de acesso aos dados. As regras podem incluir como os usuários obtêm acesso, quem pode aprovar usuários e por quanto tempo os usuários têm acesso por meio de uma atribuição. As políticas estão vinculadas a pacotes de acesso. Um pacote de acesso pode ter mais de uma política. Um exemplo seria um pacote com uma política para funcionários solicitando acesso e uma segunda política para usuários externos solicitando acesso. |

Importante

Atualmente, os locatários do Microsoft Entra podem provisionar 500 catálogos com 500 pacotes de acesso. Se a sua organização precisar de aumentar estas capacidades, contacte o Suporte do Azure.

Fluxos de trabalho de gerenciamento de acesso a dados

Sua organização pode delegar a governança de acesso aos administradores de dados e diretores de dados do domínio usando um aplicativo personalizado com o gerenciamento de direitos do Microsoft Entra. Essa delegação libera as equipes de aplicativos de dados para se apoiarem sem a necessidade de adiar para as equipes da plataforma. Você pode definir vários níveis de aprovação e automatizar sua integração completa e o gerenciamento de acesso a dados por meio da API REST do Microsoft Graph e das APIs REST de Gerenciamento de Direitos.

Os pacotes de gerenciamento de direitos do Microsoft Entra permitem que você delegue acesso a não administradores (como suas equipes de aplicativos de dados) para que eles possam criar pacotes de acesso. Os pacotes de acesso contêm recursos que os usuários podem solicitar, como acesso a produtos de dados. Seus administradores de dados e outros gerenciadores de pacotes de acesso delegado podem definir políticas contendo regras para as quais os usuários podem solicitar acesso, quem pode aprovar seu acesso e quando o acesso aprovado expira.

Criar catálogos

Se você estiver implementando um data lakehouse, crie um catálogo no gerenciamento de direitos para cada zona de aterrissagem de dados. Dependendo da automação e do tamanho da sua implementação, você pode:

- Chame as APIs REST de Gerenciamento de Direitos para criar um catálogo para o domínio.

- Crie outro catálogo para cada zona de aterrissagem de dados por meio do portal de Gerenciamento de Direitos.

Se você estiver implementando uma malha de dados, crie um catálogo no gerenciamento de direitos para cada domínio. Dependendo da automação e do tamanho da sua implementação, você pode:

- Chame as APIs REST de Gerenciamento de Direitos para criar um catálogo para o domínio.

- Crie outro catálogo para cada domínio através do portal de Gestão de Direitos.

Gorjeta

Cada catálogo pode ter suas próprias permissões de grupo para criação de pacotes e gerenciamento de permissões.

Criação de produtos de dados

Os produtos de dados são discutidos em Produtos de dados analíticos em escala de nuvem no Azure. Para aplicativos personalizados, a integração de dados envolve uma expectativa de que a segurança de ponta a ponta será provisionada.

O processo de integração de dados requer metadados importantes, incluindo:

- Locais de armazenamento poliglotas (computação ou data lake)

- Aprovadores (como administradores de dados ou o diretor de dados de um domínio)

- Requisitos do ciclo de vida

- Rever requisitos

- Domínios

- Nomes de produtos de dados

- Classificações

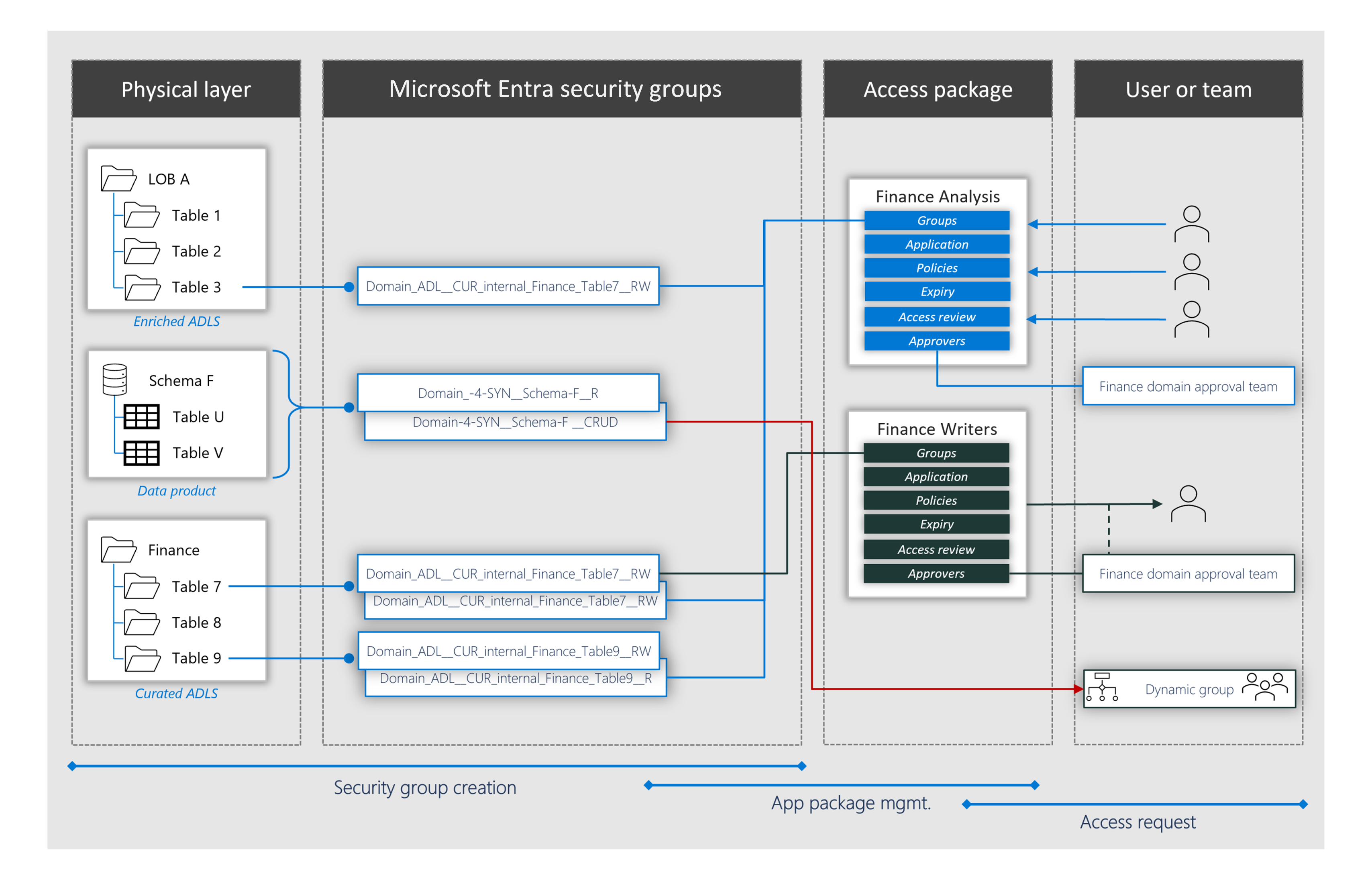

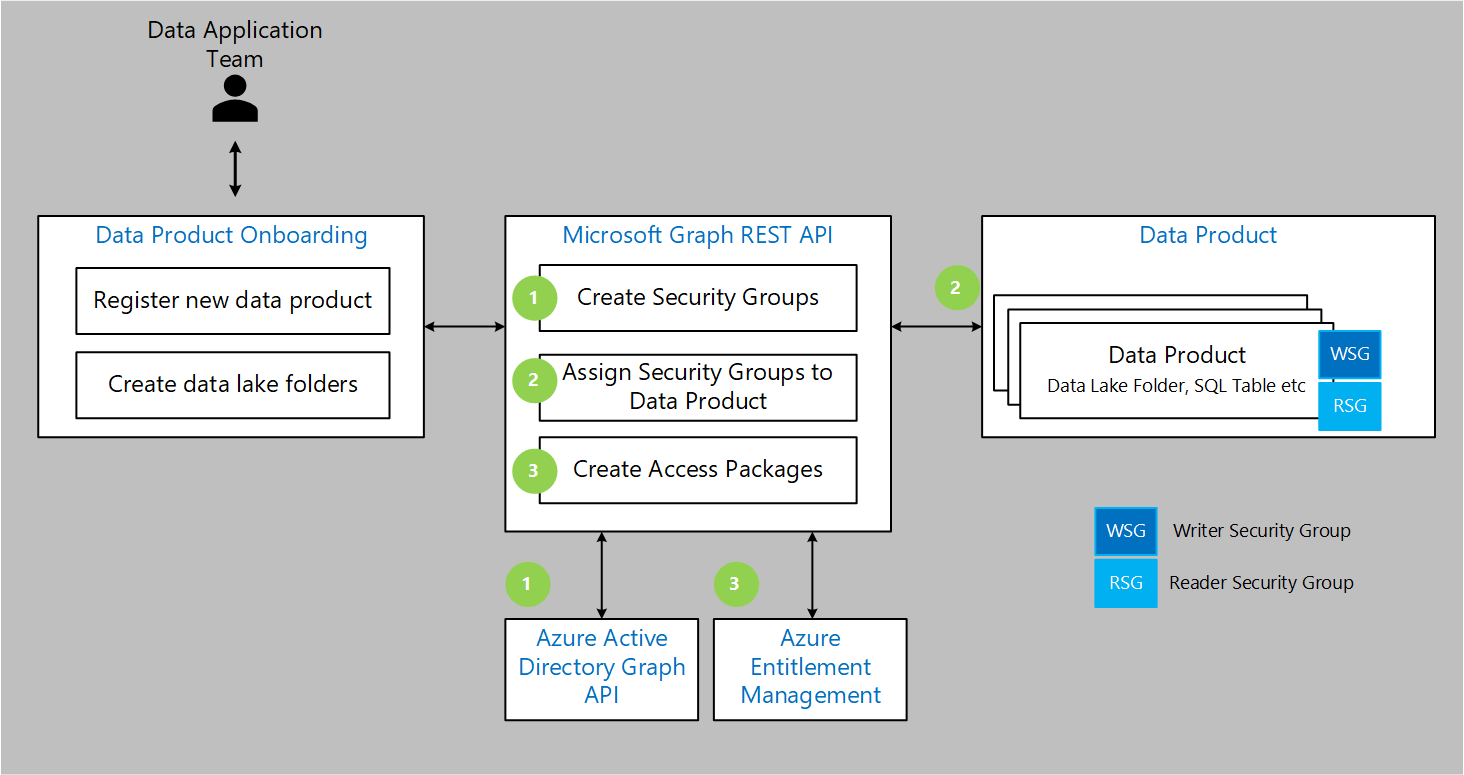

Figura 1: Criação de produtos de dados de gerenciamento de acesso a dados

Figura 1: Criação de produtos de dados de gerenciamento de acesso a dados

A Figura 1 ilustra como sua equipe de aplicativos de dados pode automatizar o provisionamento de segurança para um produto de dados residente em um data lake. Uma solicitação é enviada para as APIs REST do Microsoft Graph após a integração do produto de dados para:

Crie dois grupos de segurança por meio da API do Azure Ative Directory Graph, um permitindo acesso de leitura/gravação e outro permitindo apenas acesso de leitura.

- As seguintes convenções de nomenclatura de grupo do Microsoft Entra são sugeridas para autenticação de passagem do Microsoft Entra em data lakes:

- Nome de domínio ou nome da zona de aterragem de dados

- Nome do produto de dados

- Camada do data lake:

RAWpara cruENRpara enriquecidoCURpara curadoria

- Nome do produto de dados

RWpara leitura-gravaçãoRpara somente leitura

- As seguintes convenções de nomenclatura de grupo do Microsoft Entra são sugeridas para controle de acesso à tabela:

- Nome de domínio ou nome da zona de aterragem de dados

- Nome do produto de dados

- Esquema ou tabela dome

RWpara leitura-gravaçãoRpara somente leitura

- As seguintes convenções de nomenclatura de grupo do Microsoft Entra são sugeridas para autenticação de passagem do Microsoft Entra em data lakes:

Atribua seus grupos de segurança ao produto de dados. Para data lakes, isso envolve a aplicação de seus dois grupos de segurança no nível da pasta do produto de dados e na camada de lago correta (bruta, enriquecida ou selecionada).

Crie um pacote de acesso que agrupe seus grupos de segurança junto com os aprovadores e o ciclo de vida necessários (acesso, revisões e validade).

Gorjeta

Em cenários complexos, você pode criar um grupo de segurança de coleta de permissões para capturar vários grupos de segurança, mas essa seria uma tarefa manual DEPOIS de já ter criado seus grupos de segurança de produtos de dados.

Solicitar acesso ao produto de dados

Você pode automatizar a concessão de acesso ao produto de dados usando um aplicativo personalizado e as APIs REST do Entitlement Management.

Figura 2: Solicitar acesso a um produto de dados.

Figura 2: Solicitar acesso a um produto de dados.

A Figura 2 fornece uma visão geral de um fluxo de trabalho de solicitação de acesso ao produto de dados.

Pedido de acesso do utilizador

- Um usuário de dados navega no mercado de dados para descobrir os produtos aos quais deseja acessar.

- O mercado de dados faz interface com as APIs REST do Entitlement Management e solicita acesso ao produto de dados para o usuário.

- Sujeito à política e à conta, os aprovadores são notificados e analisam a solicitação de acesso em seu portal de gerenciamento de acesso. Se o pedido for aprovado, o utilizador é notificado e é-lhe dado acesso ao conjunto de dados.

- Se sua organização quiser conceder permissões de usuário com base em metadados (como divisão, título ou local de um usuário), você poderá adicionar grupos dinâmicos no Microsoft Entra ID como um grupo aprovado.

Estado do pedido do utilizador

Outros serviços incluídos no mercado de dados podem verificar o status atual das solicitações de acesso a produtos de dados. Esses serviços podem interagir com as APIs REST do Gerenciamento de Direitos para listar todas as solicitações pendentes para um nome de princípio de usuário ou serviço.

Resumo do gerenciamento de acesso a dados

O gerenciamento de acesso a dados no Azure é dividido nas seguintes camadas:

- A camada física (como o poliglota que armazena seu conjunto de dados)

- Grupos de segurança do Microsoft Entra

- Pacotes de acesso

- Usuários e equipes que acessam conjuntos de dados

O diagrama acima fornece um exemplo de implementação de malha de dados onde um catálogo foi criado para cada domínio. As equipes de produtos de dados integram o novo conjunto de dados ou produto a um domínio de dados. Um grupo do Microsoft Entra é criado e atribuído ao conjunto de dados. Você pode conceder acesso com a autenticação de passagem do Microsoft Entra ou com o controle de acesso à tabela usando o Azure Databricks, o Azure Synapse Analytics ou outros repositórios poliglotas de análise.

O gerenciamento de direitos do Microsoft Entra cria pacotes de acesso no catálogo de pacotes de acesso de domínios. Os pacotes do Access podem conter vários grupos do Microsoft Entra. O Finance Analysis pacote dá acesso a financiamento e LOB A, enquanto o Finance Writers pacote dá acesso ao esquema F e LOB A. Conceda acesso de gravação somente aos criadores de conjuntos de dados. Caso contrário, o acesso somente leitura deve ser o padrão.

Importante

O diagrama anterior ilustra como você adiciona grupos de usuários do Microsoft Entra. Você pode usar o mesmo processo para adicionar entidades de serviço do Azure, que são usadas por equipes de integração ou de produto de dados para pipelines de ingestão e muito mais. Você deve configurar duas configurações de ciclo de vida: uma para os usuários solicitarem acesso de curto prazo (30 dias) e outra para solicitar acesso mais longo (90 dias).

Próximos passos

- Organizar membros da equipe de operações de dados para análises em escala de nuvem no Azure

- Implantar o gerenciamento de direitos do Microsoft Entra (vídeo)

- Explore cenários comuns no gerenciamento de direitos do Microsoft Entra para obter mais informações sobre como gerenciar direitos.