Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Importante

A partir de 31 de março de 2025, os Serviços de nuvem (suporte estendido) foram preteridos e serão totalmente desativados em 31 de março de 2027. Saiba mais sobre esta depreciação e como migrar.

Este artigo fornece informações básicas sobre a extensão de VM do Azure Key Vault para Windows e mostra como habilitá-la nos Serviços de Nuvem do Azure.

O que é a extensão Key Vault VM?

A extensão de máquina virtual do Cofre de Chaves fornece a atualização automática de certificados armazenados em um cofre de chaves no Azure. Especificamente, a extensão monitoriza uma lista de certificados observados armazenados em cofres de chaves criptográficas. Quando a extensão deteta uma alteração, ela recupera e instala os certificados correspondentes. Para obter mais informações, consulte Key Vault VM extension for Windows.

O que há de novo na extensão Key Vault VM?

A extensão de máquina virtual (VM) do Key Vault agora é suportada na plataforma dos Serviços de Nuvem do Azure (suporte estendido) para permitir o gerenciamento de certificados de ponta a ponta. A extensão agora pode extrair certificados de um cofre de chaves configurado em um intervalo de sondagem predefinido e instalá-los para uso do serviço.

Como posso usar a extensão Key Vault VM?

O procedimento a seguir mostra como instalar a extensão Key Vault para VM nos Serviços de Nuvem do Azure, primeiro criando um certificado de inicialização no seu cofre para obter um token do Microsoft Entra ID. Esse token ajuda na autenticação da extensão com o cofre. Depois que o processo de autenticação for configurado e a extensão for instalada, todos os certificados mais recentes serão retirados automaticamente em intervalos regulares de sondagem.

Nota

A extensão VM do Cofre de Chaves baixa todos os certificados no armazenamento de certificados do Windows para o local fornecido pela propriedade certificateStoreLocation nas definições da extensão VM. Atualmente, a extensão Key Vault VM concede acesso à chave privada do certificado apenas à conta de administrador do sistema local.

Pré-requisitos

Para usar a extensão de VM do Azure Key Vault, você precisa ter um locatário do Microsoft Entra. Para obter mais informações, consulte Guia de início rápido: configurar um locatário.

Habilitar a extensão de VM do Azure Key Vault

Gere um certificado no seu cofre e descarregue o ficheiro .cer desse certificado.

No portal do Azure, vá para Registros de Aplicativos.

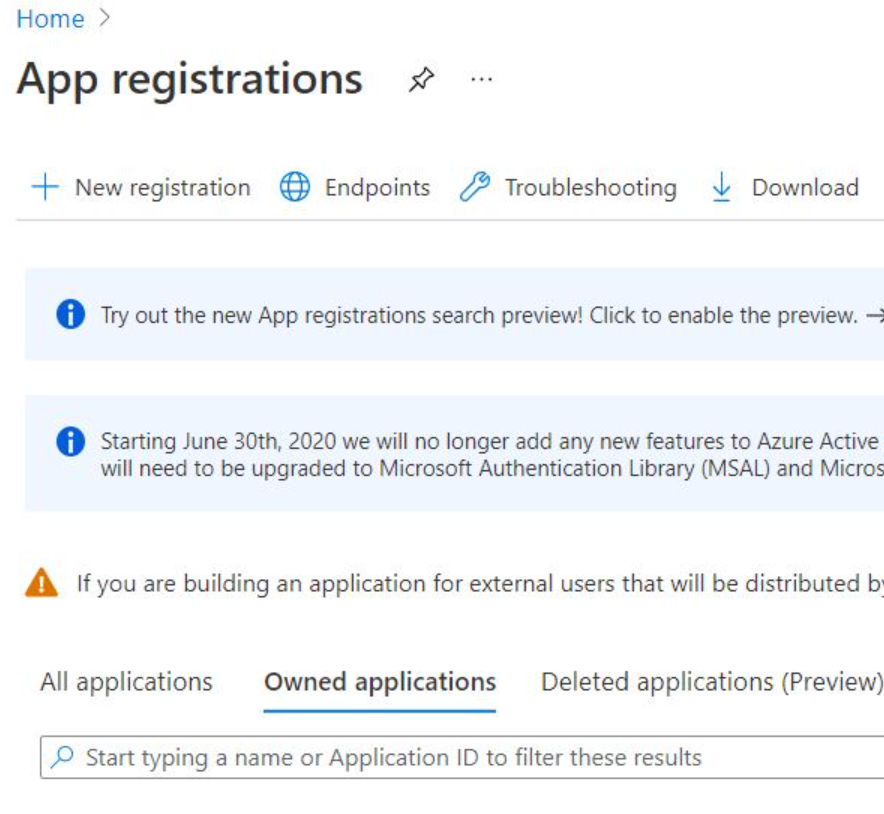

Na página Registos de aplicações, selecione Novo registo.

Na página seguinte, preencha o formulário e conclua a criação do aplicativo.

Carregue o arquivo .cer do certificado no portal do aplicativo Microsoft Entra.

Opcionalmente, pode utilizar a funcionalidade de notificações do Azure Event Grid para o Cofre de Chaves para carregar o certificado.

Conceda permissões para segredos à aplicação Microsoft Entra no Key Vault:

- Se estiver a utilizar uma versão prévia do RBAC (controlo de acesso baseado em função), procure o nome da aplicação Microsoft Entra que criou e atribua-a à função Utilizador de Segredos do Cofre de Chaves (versão prévia).

- Se estiveres a utilizar políticas de acesso ao cofre, atribui permissões Secret-Get à aplicação Microsoft Entra que criaste. Para obter mais informações, consulte Atribuir políticas de acesso.

Instale a extensão de VM do Azure Key Vault usando o fragmento de modelo do Azure Resource Manager para o recurso

cloudService:{ "osProfile": { "secrets": [ { "sourceVault": { "id": "[parameters('sourceVaultValue')]" }, "vaultCertificates": [ { "certificateUrl": "[parameters('bootstrpCertificateUrlValue')]" } ] } ] }, "extensionProfile": { "extensions": [ { "name": "KVVMExtensionForPaaS", "properties": { "type": "KeyVaultForPaaS", "autoUpgradeMinorVersion": true, "typeHandlerVersion": "1.0", "publisher": "Microsoft.Azure.KeyVault", "settings": { "secretsManagementSettings": { "pollingIntervalInS": "3600", "certificateStoreName": "My", "certificateStoreLocation": "LocalMachine", "linkOnRenewal": false, "requireInitialSync": false, "observedCertificates": "[parameters('keyVaultObservedCertificates']" }, "authenticationSettings": { "clientId": "Your AAD app ID", "clientCertificateSubjectName": "Your boot strap certificate subject name [Do not include the 'CN=' in the subject name]" } } } } ] } }Talvez seja necessário especificar o armazenamento de certificados para o certificado de bootstrap em ServiceDefinition.csdef:

<Certificates> <Certificate name="bootstrapcert" storeLocation="LocalMachine" storeName="My" /> </Certificates>

Próximos passos

Melhore ainda mais sua implantação habilitando o monitoramento nos Serviços de Nuvem do Azure (suporte estendido).