Criptografia de dados em repouso no Personalizer

Importante

A partir de 20 de setembro de 2023, você não poderá criar novos recursos do Personalizador. O serviço de Personalizador será aposentado no dia 1º de outubro de 2026.

O Personalizer é um serviço nos serviços de IA do Azure que usa um modelo de aprendizado de máquina para fornecer aplicativos com conteúdo personalizado para o usuário. Quando o Personalizer persiste dados na nuvem, ele criptografa esses dados. Esta encriptação protege os seus dados e ajuda-o a cumprir os compromissos organizacionais de segurança e conformidade.

Sobre a criptografia de serviços de IA do Azure

Os dados são criptografados e descriptografados usando criptografia AES de 256 bits compatível com FIPS 140-2. A encriptação e a desencriptação são transparentes, o que significa que a encriptação e o acesso são geridos por si. Os seus dados estão seguros por predefinição. Não precisa de modificar o seu código ou aplicações para tirar partido da encriptação.

Sobre o gerenciamento de chaves de criptografia

Por predefinição, a subscrição utiliza chaves de encriptação geridas pela Microsoft. Você também pode gerenciar sua assinatura com suas próprias chaves, que são chamadas de chaves gerenciadas pelo cliente. Ao usar chaves gerenciadas pelo cliente, você tem maior flexibilidade na maneira como cria, gira, desabilita e revoga controles de acesso. Você também pode auditar as chaves de criptografia que usa para proteger seus dados. Se as chaves gerenciadas pelo cliente estiverem configuradas para sua assinatura, a criptografia dupla será fornecida. Com essa segunda camada de proteção, você pode controlar a chave de criptografia por meio do Cofre da Chave do Azure.

Chaves geridas pelo cliente com o Azure Key Vault

Ao usar chaves gerenciadas pelo cliente, você deve usar o Cofre de Chaves do Azure para armazená-las. Você pode criar suas próprias chaves e armazená-las em um cofre de chaves ou pode usar as APIs do Cofre de Chaves para gerar chaves. O recurso de serviços de IA do Azure e o cofre de chaves devem estar na mesma região e no mesmo locatário do Microsoft Entra, mas podem estar em assinaturas diferentes. Para obter mais informações sobre o Cofre da Chave, consulte O que é o Cofre da Chave do Azure?.

Quando você cria um novo recurso de serviços de IA do Azure, ele é sempre criptografado usando chaves gerenciadas pela Microsoft. Não é possível habilitar chaves gerenciadas pelo cliente ao criar o recurso. As chaves gerenciadas pelo cliente são armazenadas no Cofre de Chaves. O cofre de chaves precisa ser provisionado com políticas de acesso que concedam permissões de chave para a identidade gerenciada associada ao recurso de serviços de IA do Azure. A identidade gerenciada estará disponível somente depois que o recurso for criado usando a camada de preços necessária para chaves gerenciadas pelo cliente.

Habilitar chaves gerenciadas pelo cliente também permite uma identidade gerenciada atribuída ao sistema, um recurso do Microsoft Entra ID. Depois que a identidade gerenciada atribuída ao sistema é habilitada, esse recurso é registrado com a ID do Microsoft Entra. Depois de registrada, a identidade gerenciada recebe acesso ao cofre de chaves selecionado durante a configuração da chave gerenciada pelo cliente.

Importante

Se você desabilitar as identidades gerenciadas atribuídas pelo sistema, o acesso ao cofre de chaves será removido e todos os dados criptografados com as chaves do cliente não estarão mais acessíveis. Todos os recursos que dependem desses dados param de funcionar.

Importante

As identidades geridas não suportam atualmente cenários em vários diretórios. Quando você configura chaves gerenciadas pelo cliente no portal do Azure, uma identidade gerenciada é atribuída automaticamente nos bastidores. Se, posteriormente, você mover a assinatura, o grupo de recursos ou o recurso de um diretório do Microsoft Entra para outro, a identidade gerenciada associada ao recurso não será transferida para o novo locatário, portanto, as chaves gerenciadas pelo cliente podem não funcionar mais. Para obter mais informações, consulte Transferindo uma assinatura entre diretórios do Microsoft Entra em Perguntas frequentes e Problemas conhecidos com identidades gerenciadas para recursos do Azure.

Configurar o Cofre da Chave

Ao usar chaves gerenciadas pelo cliente, você precisa definir duas propriedades no cofre de chaves, Excluir suavemente e Não limpar. Essas propriedades não são habilitadas por padrão, mas você pode habilitá-las em um cofre de chaves novo ou existente usando o portal do Azure, o PowerShell ou a CLI do Azure.

Importante

Se as propriedades Excluir suavemente e Não limpar não estiverem habilitadas e você excluir sua chave, não poderá recuperar os dados em seu recurso de serviços de IA do Azure.

Para saber como habilitar essas propriedades em um cofre de chaves existente, consulte Gerenciamento de recuperação do Cofre de Chaves do Azure com proteção de exclusão e limpeza suave.

Habilite chaves gerenciadas pelo cliente para seu recurso

Para habilitar chaves gerenciadas pelo cliente no portal do Azure, siga estas etapas:

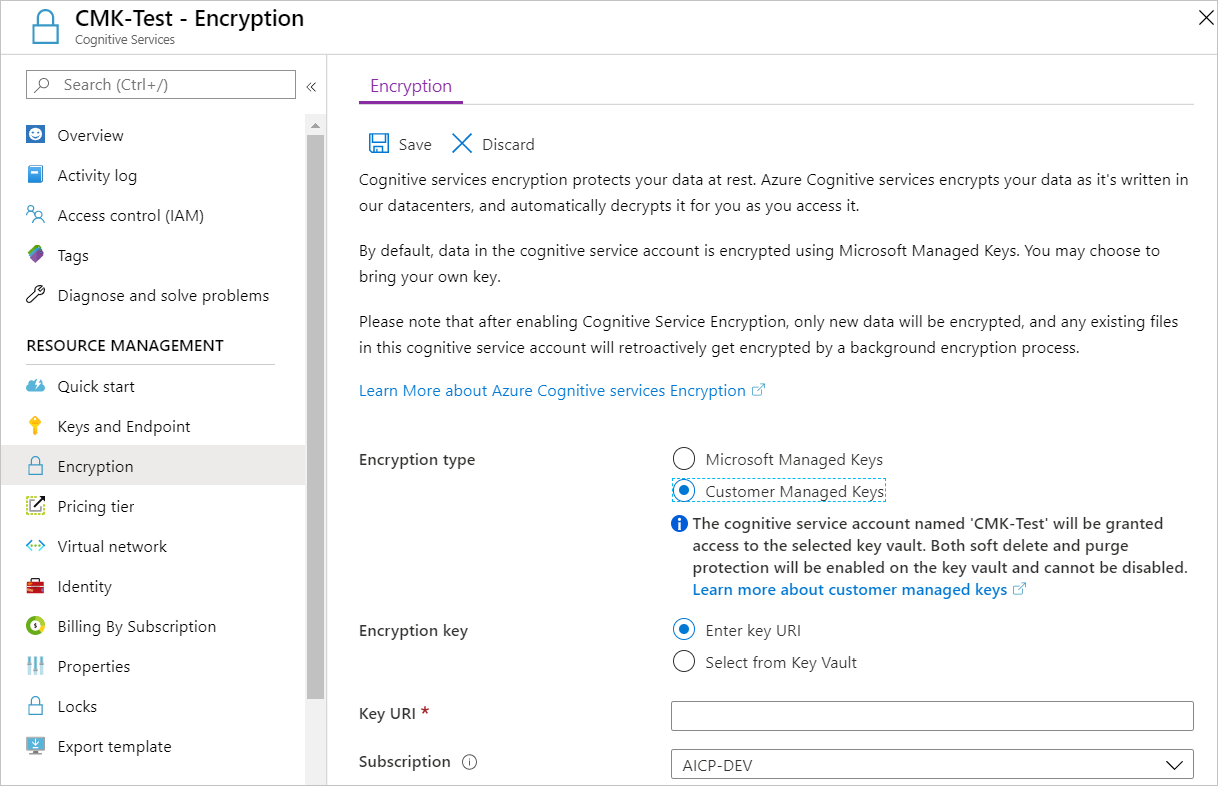

Vá para o recurso de serviços de IA do Azure.

À esquerda, selecione Criptografia.

Em Tipo de criptografia, selecione Chaves gerenciadas pelo cliente, conforme mostrado na captura de tela a seguir.

Especificar uma chave

Depois de habilitar chaves gerenciadas pelo cliente, você pode especificar uma chave para associar ao recurso de serviços de IA do Azure.

Especificar uma chave como um URI

Para especificar uma chave como um URI, siga estes passos:

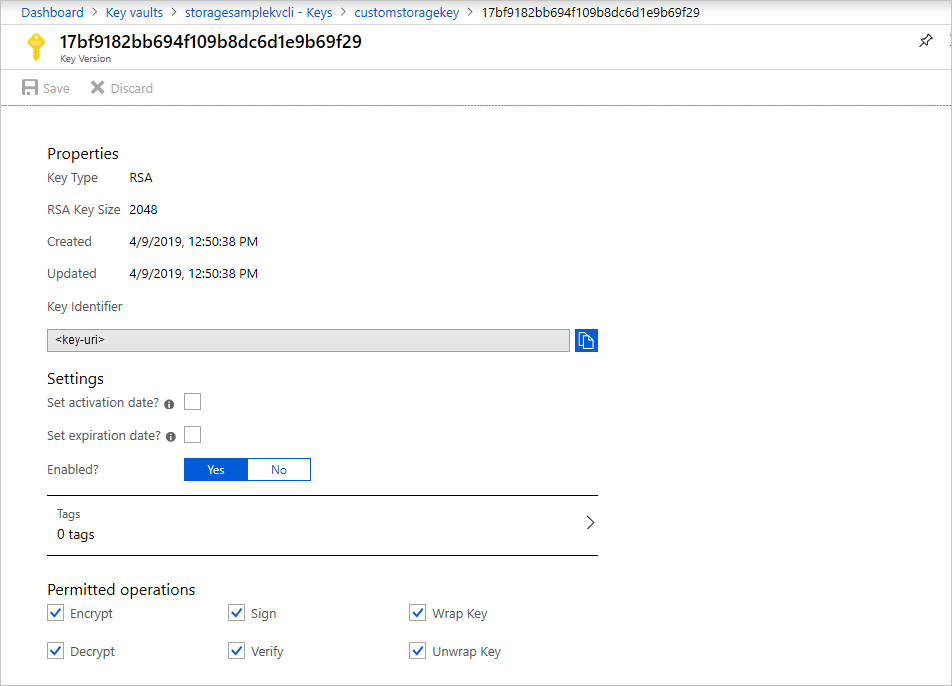

No portal do Azure, vá para o cofre da chave.

Em Configurações, selecione Teclas.

Selecione a chave desejada e, em seguida, selecione a chave para visualizar suas versões. Selecione uma versão chave para visualizar as configurações dessa versão.

Copie o valor Key Identifier, que fornece o URI.

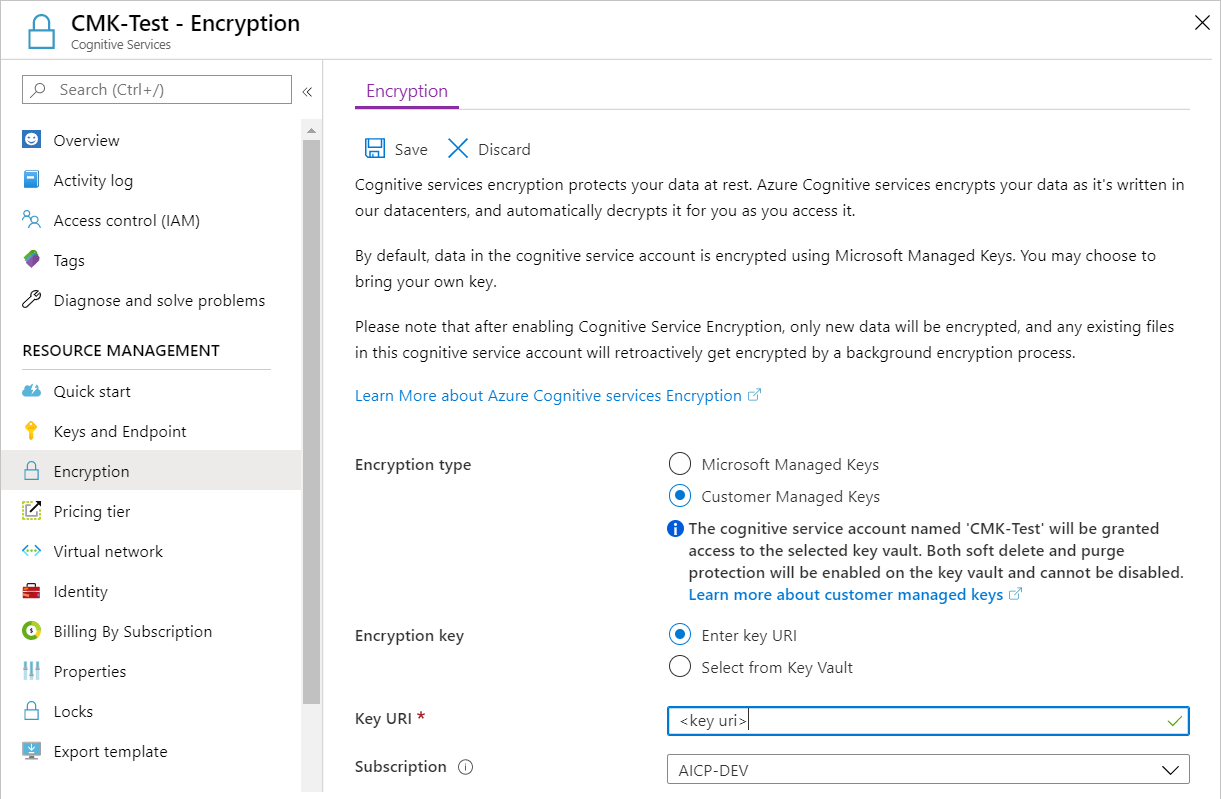

Volte ao seu recurso de serviços de IA do Azure e selecione Criptografia.

Em Chave de criptografia, selecione Inserir URI da chave.

Cole o URI copiado na caixa URI de chave.

Em Subscrição, selecione a subscrição que contém o cofre de chaves.

Guardar as suas alterações.

Especificar uma chave a partir de um cofre de chaves

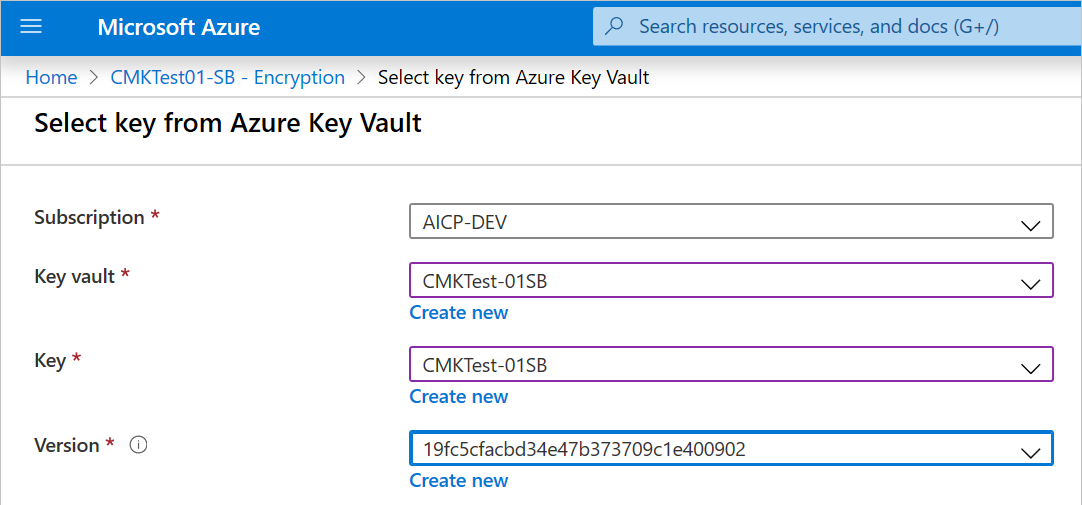

Para especificar uma chave de um cofre de chaves, primeiro certifique-se de que tem um cofre de chaves que contém uma chave. Em seguida, siga estes passos:

Vá para seu recurso de serviços de IA do Azure e selecione Criptografia.

Em Chave de encriptação, selecione Selecionar a partir do Cofre da Chave.

Selecione o cofre de chaves que contém a chave que você deseja usar.

Selecione a chave que deseja usar.

Guardar as suas alterações.

Atualizar a versão principal

Ao criar uma nova versão de uma chave, atualize o recurso de serviços de IA do Azure para usar a nova versão. Siga estes passos:

- Vá para seu recurso de serviços de IA do Azure e selecione Criptografia.

- Insira o URI para a nova versão da chave. Como alternativa, você pode selecionar o cofre de chaves e, em seguida, selecionar a chave novamente para atualizar a versão.

- Guardar as suas alterações.

Use uma chave diferente

Para alterar a chave que utiliza para encriptação, siga estes passos:

- Vá para seu recurso de serviços de IA do Azure e selecione Criptografia.

- Insira o URI da nova chave. Como alternativa, você pode selecionar o cofre de chaves e, em seguida, selecionar uma nova chave.

- Guardar as suas alterações.

Girar chaves gerenciadas pelo cliente

Você pode girar uma chave gerenciada pelo cliente no Cofre de chaves de acordo com suas políticas de conformidade. Quando a chave é girada, você deve atualizar o recurso de serviços de IA do Azure para usar o novo URI de chave. Para saber como atualizar o recurso para usar uma nova versão da chave no portal do Azure, consulte Atualizar a versão da chave.

Girar a chave não aciona a recriptografia de dados no recurso. Nenhuma ação adicional é necessária do usuário.

Revogar o acesso a chaves gerenciadas pelo cliente

Para revogar o acesso a chaves gerenciadas pelo cliente, use o PowerShell ou a CLI do Azure. Para obter mais informações, consulte Azure Key Vault PowerShell ou Azure Key Vault CLI. Revogar o acesso bloqueia efetivamente o acesso a todos os dados no recurso de serviços de IA do Azure, porque a chave de criptografia é inacessível pelos serviços de IA do Azure.

Desativar chaves gerenciadas pelo cliente

Quando você desabilita chaves gerenciadas pelo cliente, seu recurso de serviços de IA do Azure é criptografado com chaves gerenciadas pela Microsoft. Para desativar as chaves gerenciadas pelo cliente, siga estas etapas:

- Vá para seu recurso de serviços de IA do Azure e selecione Criptografia.

- Desmarque a caixa de seleção ao lado de Usar sua própria chave.