Auditar a conformidade dos registros de contêiner do Azure usando a Política do Azure

A Política do Azure é um serviço no Azure que você usa para criar, atribuir e gerenciar definições de política. Essas definições de política impõem regras e efeitos diferentes sobre seus recursos, para que esses recursos permaneçam em conformidade com seus padrões corporativos e contratos de nível de serviço.

Este artigo apresenta definições de política internas para o Registro de Contêiner do Azure. Use essas definições para auditar registros novos e existentes para fins de conformidade.

Não há cobrança para usar a Política do Azure.

Definições de política incorporadas

As seguintes definições de política internas são específicas do Registro de Contêiner do Azure:

| Nome (Portal do Azure) |

Description | Efeito(s) | Versão (GitHub) |

|---|---|---|---|

| [Preview]: O Registro de Contêiner deve ser redundante de zona | O Registro de Contêiner pode ser configurado para ser Zona Redundante ou não. Quando a propriedade zoneRedundancy para um Registro de Contêiner é definida como 'Desabilitado', isso significa que o Registro não é Redundante de Zona. A aplicação dessa política ajuda a garantir que seu Registro de Contêiner seja configurado adequadamente para resiliência de zona, reduzindo o risco de tempo de inatividade durante interrupções de zona. | Auditoria, Negar, Desativado | 1.0.0-pré-visualização |

| [Preview]: O Registro de Contêiner deve usar um ponto de extremidade de serviço de rede virtual | Esta política audita qualquer Registro de Contêiner não configurado para usar um ponto de extremidade de serviço de rede virtual. | Auditoria, Desativado | 1.0.0-pré-visualização |

| As imagens de contêiner do Registro do Azure devem ter vulnerabilidades resolvidas (com tecnologia Microsoft Defender Vulnerability Management) | A avaliação de vulnerabilidade da imagem de contêiner verifica o registro em busca de vulnerabilidades comumente conhecidas (CVEs) e fornece um relatório de vulnerabilidade detalhado para cada imagem. A resolução de vulnerabilidades pode melhorar muito sua postura de segurança, garantindo que as imagens sejam seguras para uso antes da implantação. | AuditIfNotExists, desativado | 1.0.1 |

| Configure registros de contêiner para desabilitar a autenticação anônima. | Desative o pull anônimo para o seu registro para que os dados não acessíveis pelo usuário não autenticado. A desativação de métodos de autenticação local, como usuário administrador, tokens de acesso com escopo de repositório e pull anônimo, melhora a segurança, garantindo que os registros de contêiner exijam exclusivamente identidades do Azure Ative Directory para autenticação. Saiba mais em: https://aka.ms/acr/authentication. | Modificar, Desativado | 1.0.0 |

| Configure registros de contêiner para desabilitar a autenticação de token de audiência ARM. | Desative os tokens de audiência ARM do Azure Ative Directory para autenticação em seu registro. Somente os tokens de audiência do Registro de Contêiner do Azure (ACR) serão usados para autenticação. Isso garantirá que apenas tokens destinados ao uso no registro possam ser usados para autenticação. A desativação de tokens de audiência ARM não afeta a autenticação do usuário administrador ou dos tokens de acesso com escopo. Saiba mais em: https://aka.ms/acr/authentication. | Modificar, Desativado | 1.0.0 |

| Configure registros de contêiner para desabilitar a conta de administrador local. | Desative a conta de administrador do seu registro para que ele não seja acessível pelo administrador local. A desativação de métodos de autenticação local, como usuário administrador, tokens de acesso com escopo de repositório e pull anônimo, melhora a segurança, garantindo que os registros de contêiner exijam exclusivamente identidades do Azure Ative Directory para autenticação. Saiba mais em: https://aka.ms/acr/authentication. | Modificar, Desativado | 1.0.1 |

| Configurar registros de contêiner para desabilitar o acesso à rede pública | Desative o acesso à rede pública para seu recurso de Registro de Contêiner para que ele não seja acessível pela Internet pública. Isso pode reduzir os riscos de vazamento de dados. Saiba mais em https://aka.ms/acr/portal/public-network e https://aka.ms/acr/private-link. | Modificar, Desativado | 1.0.0 |

| Configure registros de contêiner para desabilitar o token de acesso com escopo do repositório. | Desative os tokens de acesso com escopo do repositório para seu registro para que os repositórios não sejam acessíveis por tokens. A desativação de métodos de autenticação local, como usuário administrador, tokens de acesso com escopo de repositório e pull anônimo, melhora a segurança, garantindo que os registros de contêiner exijam exclusivamente identidades do Azure Ative Directory para autenticação. Saiba mais em: https://aka.ms/acr/authentication. | Modificar, Desativado | 1.0.0 |

| Configurar registros de contêiner com pontos de extremidade privados | Pontos de extremidade privados conectam sua rede virtual aos serviços do Azure sem um endereço IP público na origem ou no destino. Ao mapear pontos de extremidade privados para seus recursos de registro de contêiner premium, você pode reduzir os riscos de vazamento de dados. Saiba mais em: https://aka.ms/privateendpoints e https://aka.ms/acr/private-link. | DeployIfNotExists, desativado | 1.0.0 |

| Os registros de contêiner devem ser criptografados com uma chave gerenciada pelo cliente | Use chaves gerenciadas pelo cliente para gerenciar a criptografia no restante do conteúdo de seus registros. Por padrão, os dados são criptografados em repouso com chaves gerenciadas por serviço, mas as chaves gerenciadas pelo cliente geralmente são necessárias para atender aos padrões de conformidade regulamentar. As chaves gerenciadas pelo cliente permitem que os dados sejam criptografados com uma chave do Cofre de Chaves do Azure criada e de sua propriedade. Você tem total controle e responsabilidade pelo ciclo de vida da chave, incluindo rotação e gerenciamento. Saiba mais em https://aka.ms/acr/CMK. | Auditoria, Negar, Desativado | 1.1.2 |

| Os registros de contêiner devem ter a autenticação anônima desabilitada. | Desative o pull anônimo para seu registro para que os dados não sejam acessíveis por usuários não autenticados. A desativação de métodos de autenticação local, como usuário administrador, tokens de acesso com escopo de repositório e pull anônimo, melhora a segurança, garantindo que os registros de contêiner exijam exclusivamente identidades do Azure Ative Directory para autenticação. Saiba mais em: https://aka.ms/acr/authentication. | Auditoria, Negar, Desativado | 1.0.0 |

| Os registros de contêiner devem ter a autenticação de token de audiência ARM desabilitada. | Desative os tokens de audiência ARM do Azure Ative Directory para autenticação em seu registro. Somente os tokens de audiência do Registro de Contêiner do Azure (ACR) serão usados para autenticação. Isso garantirá que apenas tokens destinados ao uso no registro possam ser usados para autenticação. A desativação de tokens de audiência ARM não afeta a autenticação do usuário administrador ou dos tokens de acesso com escopo. Saiba mais em: https://aka.ms/acr/authentication. | Auditoria, Negar, Desativado | 1.0.0 |

| Os registos de contentores devem ter as exportações desativadas | A desativação das exportações melhora a segurança, garantindo que os dados de um registo são acedidos apenas através do plano de dados («docker pull»). Os dados não podem ser movidos para fora do registo através de 'acr import' ou via 'acr transfer'. Para desativar as exportações, o acesso à rede pública deve ser desativado. Saiba mais em: https://aka.ms/acr/export-policy. | Auditoria, Negar, Desativado | 1.0.0 |

| Os registros de contêiner devem ter a conta de administrador local desabilitada. | Desative a conta de administrador do seu registro para que ele não seja acessível pelo administrador local. A desativação de métodos de autenticação local, como usuário administrador, tokens de acesso com escopo de repositório e pull anônimo, melhora a segurança, garantindo que os registros de contêiner exijam exclusivamente identidades do Azure Ative Directory para autenticação. Saiba mais em: https://aka.ms/acr/authentication. | Auditoria, Negar, Desativado | 1.0.1 |

| Os registros de contêiner devem ter o token de acesso com escopo do repositório desabilitado. | Desative os tokens de acesso com escopo do repositório para seu registro para que os repositórios não sejam acessíveis por tokens. A desativação de métodos de autenticação local, como usuário administrador, tokens de acesso com escopo de repositório e pull anônimo, melhora a segurança, garantindo que os registros de contêiner exijam exclusivamente identidades do Azure Ative Directory para autenticação. Saiba mais em: https://aka.ms/acr/authentication. | Auditoria, Negar, Desativado | 1.0.0 |

| Os registros de contêiner devem ter SKUs que ofereçam suporte a Links Privados | O Azure Private Link permite conectar sua rede virtual aos serviços do Azure sem um endereço IP público na origem ou no destino. A plataforma de link privado lida com a conectividade entre o consumidor e os serviços na rede de backbone do Azure. Ao mapear pontos de extremidade privados para seus registros de contêiner em vez de todo o serviço, os riscos de vazamento de dados são reduzidos. Saiba mais em: https://aka.ms/acr/private-link. | Auditoria, Negar, Desativado | 1.0.0 |

| Os registos de contentores não devem permitir o acesso irrestrito à rede | Por padrão, os registros de contêiner do Azure aceitam conexões pela Internet de hosts em qualquer rede. Para proteger os seus registos de potenciais ameaças, permita o acesso apenas a partir de terminais privados específicos, endereços IP públicos ou intervalos de endereços. Se o seu registro não tiver regras de rede configuradas, ele aparecerá nos recursos não íntegros. Saiba mais sobre as regras de rede do Registro de Contêiner aqui: https://aka.ms/acr/privatelink, https://aka.ms/acr/portal/public-network e https://aka.ms/acr/vnet. | Auditoria, Negar, Desativado | 2.0.0 |

| Os registros de contêiner devem impedir a criação de regras de cache | Desative a criação de regras de cache para o Registro de Contêiner do Azure para evitar extrações de cache. Saiba mais em: https://aka.ms/acr/cache. | Auditoria, Negar, Desativado | 1.0.0 |

| Os registos de contentores devem utilizar a ligação privada | O Azure Private Link permite conectar sua rede virtual aos serviços do Azure sem um endereço IP público na origem ou no destino. A plataforma de link privado lida com a conectividade entre o consumidor e os serviços na rede de backbone do Azure. Ao mapear pontos de extremidade privados para seus registros de contêiner em vez de todo o serviço, você também estará protegido contra riscos de vazamento de dados. Saiba mais em: https://aka.ms/acr/private-link. | Auditoria, Desativado | 1.0.1 |

| Habilitar o registro em log por grupo de categorias para registros de contêiner (microsoft.containerregistry/registries) no Hub de Eventos | Os logs de recursos devem ser habilitados para rastrear atividades e eventos que ocorrem em seus recursos e fornecer visibilidade e informações sobre quaisquer alterações que ocorram. Esta política implanta uma configuração de diagnóstico usando um grupo de categorias para rotear logs para um Hub de Eventos para registros de contêiner (microsoft.containerregistry/registries). | DeployIfNotExists, AuditIfNotExists, desativado | 1.2.0 |

| Habilitar o registro em log por grupo de categorias para registros de contêiner (microsoft.containerregistry/registries) no Log Analytics | Os logs de recursos devem ser habilitados para rastrear atividades e eventos que ocorrem em seus recursos e fornecer visibilidade e informações sobre quaisquer alterações que ocorram. Esta política implanta uma configuração de diagnóstico usando um grupo de categorias para rotear logs para um espaço de trabalho do Log Analytics para registros de contêiner (microsoft.containerregistry/registries). | DeployIfNotExists, AuditIfNotExists, desativado | 1.1.0 |

| Habilitar o registro em log por grupo de categorias para registros de contêiner (microsoft.containerregistry/registries) para Armazenamento | Os logs de recursos devem ser habilitados para rastrear atividades e eventos que ocorrem em seus recursos e fornecer visibilidade e informações sobre quaisquer alterações que ocorram. Esta política implanta uma configuração de diagnóstico usando um grupo de categorias para rotear logs para uma Conta de Armazenamento para registros de contêiner (microsoft.containerregistry/registries). | DeployIfNotExists, AuditIfNotExists, desativado | 1.1.0 |

| O acesso à rede pública deve ser desabilitado para registros de contêiner | A desativação do acesso à rede pública melhora a segurança, garantindo que os registros de contêiner não sejam expostos na Internet pública. A criação de pontos de extremidade privados pode limitar a exposição dos recursos do Registro de contêiner. Saiba mais em: https://aka.ms/acr/portal/public-network e https://aka.ms/acr/private-link. | Auditoria, Negar, Desativado | 1.0.0 |

Criar atribuições de política

- Crie atribuições de política usando o portal do Azure, a CLI do Azure, um modelo do Gerenciador de Recursos ou os SDKs de Política do Azure.

- Defina o escopo de uma atribuição de política a um grupo de recursos, uma assinatura ou um grupo de gerenciamento do Azure. As atribuições de política de registro de contêiner aplicam-se a registros de contêiner novos e existentes dentro do escopo.

- Habilite ou desabilite a aplicação de políticas a qualquer momento.

Nota

Depois de criar ou atualizar uma atribuição de política, leva algum tempo para que a atribuição avalie os recursos no escopo definido. Consulte informações sobre gatilhos de avaliação de políticas.

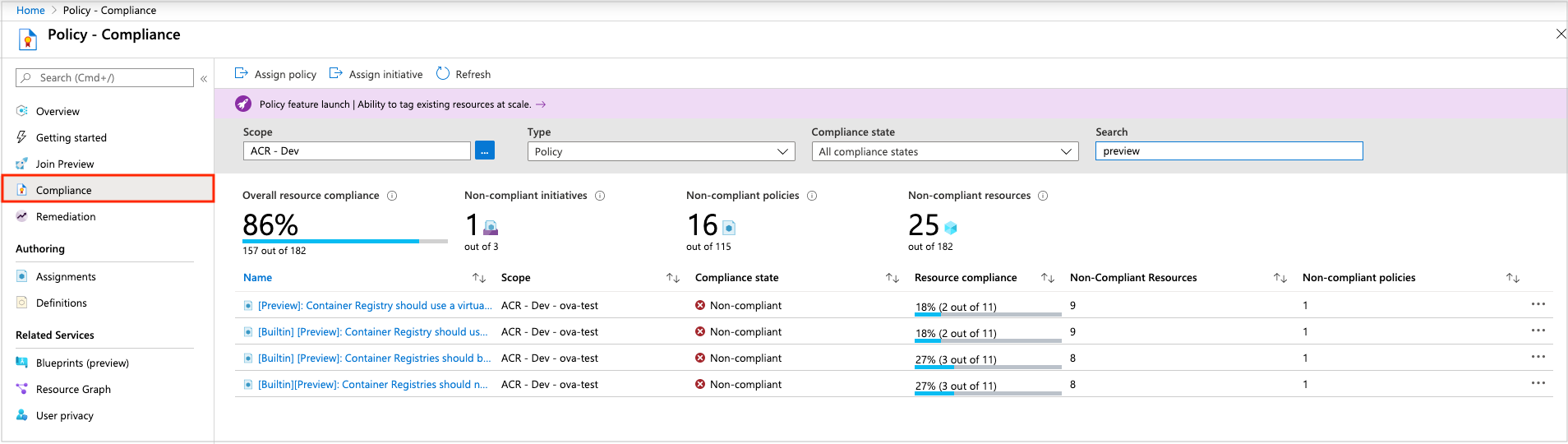

Rever a conformidade com a política

Acesse informações de conformidade geradas por suas atribuições de política usando o portal do Azure, as ferramentas de linha de comando do Azure ou os SDKs de Política do Azure. Para obter detalhes, consulte Obter dados de conformidade dos recursos do Azure.

Quando um recurso não está em conformidade, há muitas razões possíveis. Para determinar o motivo ou encontrar a alteração responsável, consulte Determinar não conformidade.

Conformidade com a política no portal:

Selecione Todos os serviços e procure Política.

Selecione Conformidade.

Use os filtros para limitar os estados de conformidade ou para pesquisar políticas.

Selecione uma política para analisar os detalhes e eventos de conformidade agregados. Se desejar, selecione um registro específico para conformidade de recursos.

Conformidade com a política na CLI do Azure

Você também pode usar a CLI do Azure para obter dados de conformidade. Por exemplo, use o comando az policy assignment list na CLI para obter as IDs de política das políticas do Registro de Contêiner do Azure que são aplicadas:

az policy assignment list --query "[?contains(displayName,'Container Registries')].{name:displayName, ID:id}" --output table

Saída de exemplo:

Name ID

------------------------------------------------------------------------------------- --------------------------------------------------------------------------------------------------------------------------------

Container Registries should not allow unrestricted network access /subscriptions/<subscriptionID>/providers/Microsoft.Authorization/policyAssignments/b4faf132dc344b84ba68a441

Container Registries should be encrypted with a Customer-Managed Key (CMK) /subscriptions/<subscriptionID>/providers/Microsoft.Authorization/policyAssignments/cce1ed4f38a147ad994ab60a

Em seguida, execute az policy state list para retornar o estado de conformidade formatado em JSON para todos os recursos sob uma ID de política específica:

az policy state list \

--resource <policyID>

Ou execute az policy state list para retornar o estado de conformidade formatado em JSON de um recurso de registro específico, como myregistry:

az policy state list \

--resource myregistry \

--namespace Microsoft.ContainerRegistry \

--resource-type registries \

--resource-group myresourcegroup

Próximos passos

Saiba mais sobre as definições e os efeitos da Política do Azure.

Crie uma definição de política personalizada.

Saiba mais sobre os recursos de governança no Azure.