Carregar, importar, exportar e excluir certificados na GPU do Azure Stack Edge Pro

APLICA-SE A:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Para garantir uma comunicação segura e confiável entre seu dispositivo Azure Stack Edge e os clientes que se conectam a ele, você pode usar certificados autoassinados ou trazer seus próprios certificados. Este artigo descreve como gerenciar esses certificados, incluindo como carregar, importar e exportar esses certificados. Você também pode exibir as datas de expiração do certificado e excluir seus certificados de assinatura antigos.

Para saber mais sobre como criar esses certificados, consulte Criar certificados usando o Azure PowerShell.

Carregar certificados no seu dispositivo

Se você trouxer seus próprios certificados, os certificados que você criou para seu dispositivo por padrão residem no repositório pessoal do seu cliente. Esses certificados precisam ser exportados em seu cliente para arquivos de formato apropriado que podem ser carregados para seu dispositivo.

Pré-requisitos

Antes de carregar seus certificados raiz e certificados de ponto de extremidade no dispositivo, verifique se os certificados são exportados no formato apropriado.

- O certificado raiz deve ser exportado como formato DER com

.cerextensão. Para obter etapas detalhadas, consulte Exportar certificados como formato DER. - Os certificados de ponto de extremidade devem ser exportados como arquivos .pfx com chaves privadas. Para obter etapas detalhadas, consulte Exportar certificados como arquivo .pfx com chaves privadas.

Carregar certificados

Para carregar os certificados raiz e de ponto final no dispositivo, use a opção + Adicionar certificado na página Certificados na interface do usuário da Web local. Siga estes passos:

Carregue os certificados raiz primeiro. Na interface do usuário da Web local, vá para Certificados.

Selecione + Adicionar certificado.

Salve o certificado.

Carregar certificado de ponto final

Em seguida, carregue os certificados de ponto final.

Escolha os arquivos de certificado no formato .pfx e digite a senha que você forneceu quando exportou o certificado. O certificado do Azure Resource Manager pode levar alguns minutos para ser aplicado.

Se a cadeia de assinatura não for atualizada primeiro e você tentar carregar os certificados de ponto de extremidade, receberá um erro.

Volte e carregue o certificado da cadeia de assinatura e, em seguida, carregue e aplique os certificados de ponto final.

Importante

Se o nome do dispositivo ou o domínio DNS forem alterados, novos certificados deverão ser criados. Os certificados de cliente e os certificados de dispositivo devem ser atualizados com o novo nome de dispositivo e domínio DNS.

Carregar certificados Kubernetes

Os certificados do Kubernetes podem ser para o Edge Container Registry ou para o painel do Kubernetes. Em cada caso, um certificado e um arquivo de chave devem ser carregados. Siga estas etapas para criar e carregar certificados Kubernetes:

Você usará

opensslpara criar o certificado do painel do Kubernetes ou o Registro de Contêiner de Borda. Certifique-se de instalar o openssl no sistema que você usaria para criar os certificados. Em um sistema Windows, você pode usar o Chocolatey para instalaropensslo . Depois de instalar o Chocolatey, abra o PowerShell e digite:choco install opensslUse

opensslpara criar esses certificados. Um arquivo de certificado ekey.pemumcert.pemarquivo de chave são criados.Para o Registro de Contêiner de Borda, use o seguinte comando:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<ecr.endpoint-suffix>"Aqui está um exemplo de saída:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=ecr.dbe-1d6phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>Para o certificado do painel do Kubernetes, use o seguinte comando:

openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=<<kubernetes-dashboard.endpoint-suffix> OR <endpoint-suffix>>"Aqui está um exemplo de saída:

PS C:\WINDOWS\system32> openssl req -newkey rsa:4096 -nodes -sha256 -keyout key.pem -x509 -days 365 -out cert.pem -subj "/CN=kubernetes-dashboard.dbe-1d8phq2.microsoftdatabox.com" Generating a RSA private key .....................++++....++++ writing new private key to 'key.pem' ----- PS C:\WINDOWS\system32>

Carregue o certificado Kubernetes e o arquivo de chave correspondente que você gerou anteriormente.

Para o Registro de Contêiner de Borda

Para o painel do Kubernetes

Importar certificados no cliente que acessa o dispositivo

Você pode usar os certificados gerados pelo dispositivo ou trazer seus próprios certificados. Ao usar certificados gerados por dispositivo, você deve baixar os certificados em seu cliente antes de importá-los para o armazenamento de certificados apropriado. Consulte Baixar certificados para seu cliente que acessa o dispositivo.

Em ambos os casos, os certificados que você criou e carregou para o dispositivo devem ser importados no cliente Windows (acessando o dispositivo) para o armazenamento de certificados apropriado.

O certificado raiz que você exportou como DER agora deve ser importado nas Autoridades de Certificação Raiz Confiáveis no sistema cliente. Para obter etapas detalhadas, consulte Importar certificados para o armazenamento de Autoridades de Certificação Raiz Confiáveis.

Os certificados de ponto de extremidade exportados como o

.pfxdevem ser exportados como DER com.cerextensão. Em seguida, isso.ceré importado no armazenamento de certificados pessoais em seu sistema. Para obter etapas detalhadas, consulte Importar certificados para o armazenamento de certificados pessoal.

Importar certificados como formato DER

Para importar certificados em um cliente Windows, execute as seguintes etapas:

Clique com o botão direito do mouse no arquivo e selecione Instalar certificado. Esta ação inicia o Assistente para Importação de Certificados.

Em Local da loja, selecione Máquina local e, em seguida, selecione Avançar.

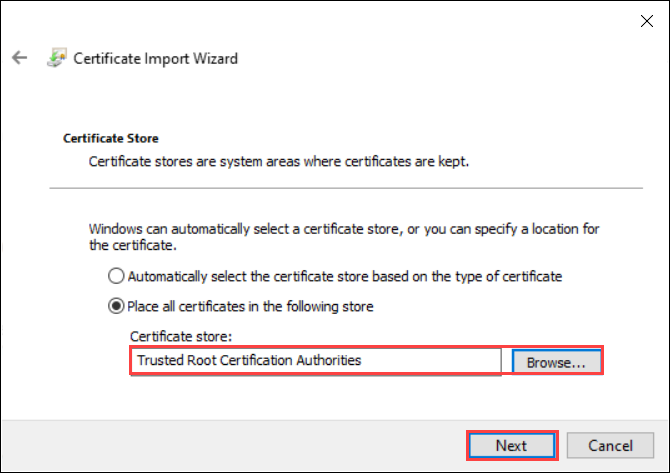

Selecione Colocar todos os certificados no armazenamento a seguir e, em seguida, selecione Procurar.

Para importar para o repositório pessoal, navegue até o repositório pessoal do host remoto e selecione Avançar.

Para importar para armazenamento confiável, navegue até a Autoridade de Certificação Raiz Confiável e selecione Avançar.

Selecione Concluir. É exibida uma mensagem informando que a importação foi bem-sucedida.

Ver expiração do certificado

Se você trazer seus próprios certificados, os certificados expirarão normalmente em 1 ano ou 6 meses. Para exibir a data de validade no seu certificado, vá para a página Certificados na interface do usuário da Web local do seu dispositivo. Se você selecionar um certificado específico, poderá exibir a data de validade no certificado.

Excluir certificado de cadeia de assinatura

Você pode excluir um certificado de cadeia de assinatura antigo e expirado do seu dispositivo. Quando o fizer, quaisquer certificados dependentes na cadeia de assinatura deixarão de ser válidos. Somente certificados de cadeia de assinatura podem ser excluídos.

Para excluir um certificado de cadeia de assinatura do seu dispositivo Azure Stack Edge, execute as seguintes etapas:

Na interface do usuário da Web local do seu dispositivo, vá para Certificados de CONFIGURAÇÃO>.

Selecione o certificado da cadeia de assinatura que deseja excluir. Em seguida, selecione Eliminar.

No painel Excluir certificado, verifique a impressão digital do certificado e selecione Excluir. A exclusão de certificado não pode ser revertida.

Após a conclusão da exclusão de certificados, todos os certificados dependentes na cadeia de assinatura não são mais válidos.

Para ver as atualizações de estado, atualize o ecrã. O certificado da cadeia de assinatura não será mais exibido e os certificados dependentes terão o status Não válido .

Próximos passos

Saiba como solucionar problemas de certificado