Configurar VPN no seu dispositivo Azure Stack Edge Mini R através do Azure PowerShell

A opção VPN fornece uma segunda camada de criptografia para os dados em movimento sobre TLS do seu dispositivo Azure Stack Edge Mini R ou Azure Stack Edge Pro R para o Azure. Você pode configurar a VPN em seu dispositivo Azure Stack Edge Mini R por meio do portal do Azure ou do Azure PowerShell.

Este artigo descreve as etapas necessárias para configurar uma VPN Ponto a Site (P2S) em seu dispositivo Azure Stack Edge Mini R usando um script do Azure PowerShell para criar a configuração na nuvem. A configuração no dispositivo Azure Stack Edge é feita por meio da interface do usuário local.

Sobre a configuração da VPN

Uma ligação de gateway VPN P2S permite-lhe criar uma ligação segura à sua rede virtual a partir de um computador cliente individual ou do seu dispositivo Azure Stack Edge Mini R. Iniciar a conexão P2S a partir do computador cliente ou do dispositivo. A conexão P2S, neste caso, usa IKEv2 VPN, uma solução VPN IPsec baseada em padrões.

O fluxo de trabalho típico inclui as seguintes etapas:

- Configurar pré-requisitos.

- Configure os recursos necessários no Azure.

- Crie e configure uma rede virtual e as sub-redes necessárias.

- Crie e configure um gateway de VPN do Azure (gateway de rede virtual).

- Configure o Firewall do Azure e adicione regras de rede e aplicativo.

- Crie Tabelas de Roteamento do Azure e adicione rotas.

- Habilite o ponto a site no gateway VPN.

- Adicione o pool de endereços do cliente.

- Configure o tipo de túnel.

- Configure o tipo de autenticação.

- Criar certificado.

- Carregue o certificado.

- Faça o download do catálogo telefônico.

- Configure a VPN na interface do usuário da Web local do dispositivo.

- Forneça catálogo telefônico.

- Forneça o arquivo de tags de serviço (json).

As etapas detalhadas são fornecidas nas seções a seguir.

Configurar pré-requisitos

Você deve ter acesso a um dispositivo Azure Stack Edge Mini R instalado de acordo com as instruções em Instalar seu dispositivo Azure Stack Edge Mini R. Este dispositivo estabelecerá uma conexão P2S com o Azure.

Você deve ter acesso a uma Assinatura do Azure válida habilitada para o serviço Azure Stack Edge no Azure. Use esta assinatura para criar um recurso correspondente no Azure para gerenciar seu dispositivo Azure Stack Edge Mini R.

Você tem acesso a um cliente Windows que usará para acessar seu dispositivo Azure Stack Edge Mini R. Você usará esse cliente para criar programaticamente a configuração na nuvem.

Para instalar a versão necessária do PowerShell em seu cliente Windows, execute os seguintes comandos:

Install-Module -Name Az -AllowClobber -Scope CurrentUser Import-Module Az.AccountsPara se conectar à sua conta e assinatura do Azure, execute os seguintes comandos:

Connect-AzAccount Set-AzContext -Subscription "<Your subscription name>"Forneça o nome da assinatura do Azure que você está usando com seu dispositivo Azure Stack Edge Mini R para configurar a VPN.

Faça o download do script necessário para criar a configuração na nuvem. O script irá:

- Crie uma rede Virtual do Azure e as seguintes sub-redes: GatewaySubnet e AzureFirewallSubnet.

- Crie e configure um gateway de VPN do Azure.

- Crie e configure um gateway de rede local do Azure.

- Crie e configure uma conexão VPN do Azure entre o gateway de VPN do Azure e o gateway de rede local.

- Crie um Firewall do Azure e adicione regras de rede, regras de aplicativo.

- Crie uma tabela de Roteamento do Azure e adicione rotas a ela.

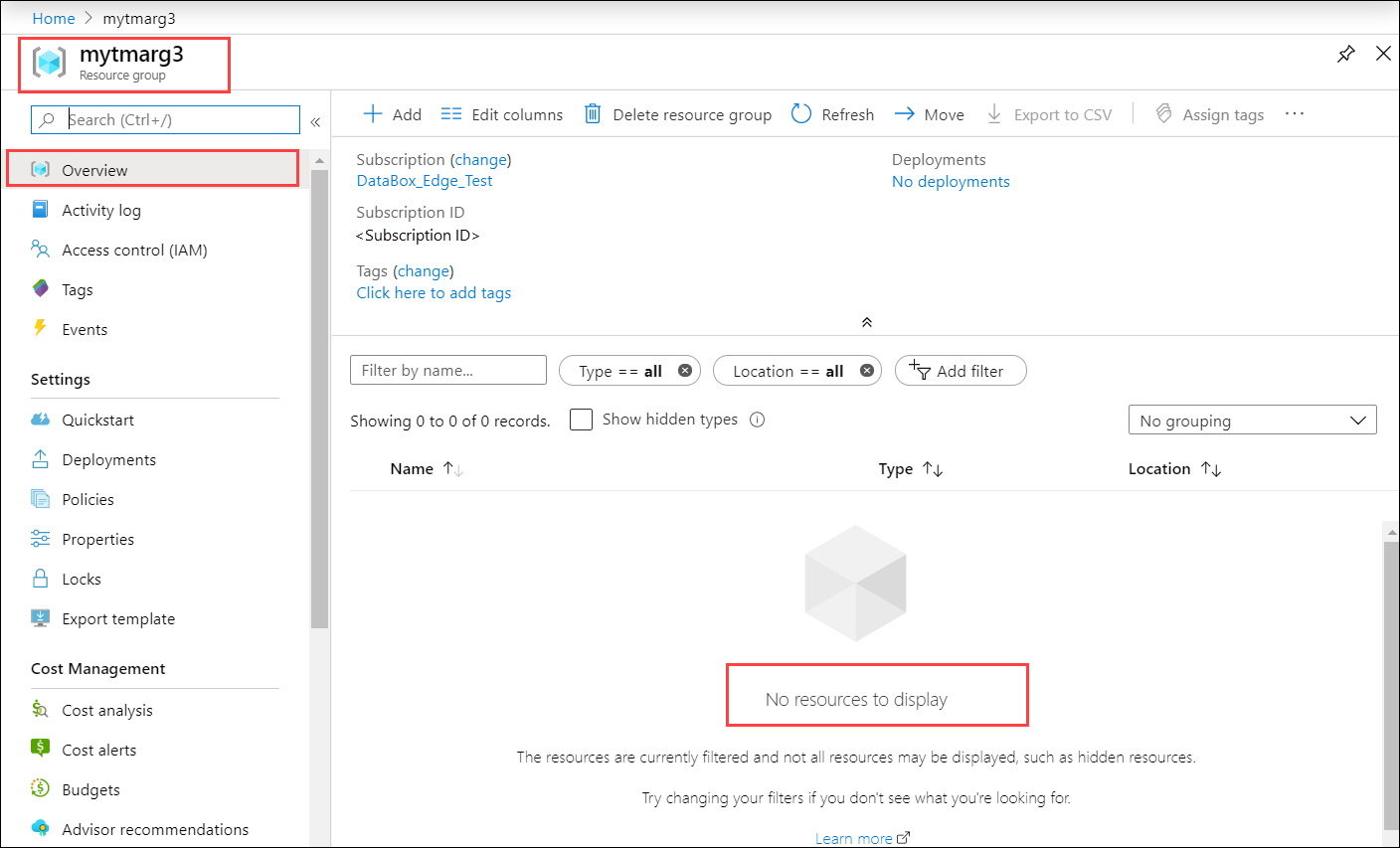

Crie o grupo de recursos no portal do Azure sob o qual você deseja que os recursos do Azure sejam criados. Vá para a lista de serviços no portal do Azure, selecione Grupo de recursos e, em seguida, selecione + Adicionar. Forneça as informações de assinatura e o nome do seu grupo de recursos e selecione Criar. Se você for para esse grupo de recursos, ele não deverá ter nenhum recurso sob ele no momento.

Você precisará ter um certificado codificado em Base 64 no

.cerformato para seu dispositivo Azure Stack Edge Mini R. Este certificado deve ser carregado no seu dispositivo Azure Stack Edge comopfxcom uma chave privada. Esse certificado também precisa ser instalado na raiz confiável do armazenamento no cliente que está tentando estabelecer a conexão P2S.

Use o script

Primeiro, você modifica o parameters-p2s.json arquivo para inserir seus parâmetros. Em seguida, execute o script usando o arquivo json modificado.

Cada uma dessas etapas é discutida nas seções a seguir.

Baixar arquivo de tags de serviço

Talvez você já tenha um ServiceTags.json arquivo na pasta onde baixou o script. Caso contrário, você pode baixar o arquivo de tags de serviço.

Baixe as tags de serviço do Azure para seu cliente local e salve como um arquivo json na mesma pasta que contém os scripts: https://www.microsoft.com/download/details.aspx?id=56519.

Esse arquivo é carregado na interface do usuário da Web local em uma etapa posterior.

Modificar arquivo de parâmetros

O primeiro passo seria modificar o parameters-p2s.json arquivo e salvar as alterações.

Para os recursos do Azure que você criar, você fornecerá os seguintes nomes:

| Nome do parâmetro | Descrição |

|---|---|

| virtualNetworks_vnet_name | Nome da Rede Virtual do Azure |

| azureFirewalls_firewall_name | Nome do Firewall do Azure |

| routeTables_routetable_name | Nome da tabela Azure Route |

| publicIPAddresses_VNGW_public_ip_name | Nome do endereço IP público para o gateway de rede virtual |

| virtualNetworkGateways_VNGW_name | Nome do gateway de VPN do Azure (gateway de rede virtual) |

| publicIPAddresses_firewall_public_ip_name | Nome do endereço IP público para o Firewall do Azure |

| localização | Esta é a região na qual você deseja criar sua rede virtual. Selecione a mesma região associada ao seu dispositivo. |

| RouteTables_routetable_onprem_name | Este é o nome da tabela de rotas adicional para ajudar os pacotes de rota do firewall de volta para o dispositivo Azure Stack Edge. O script cria duas rotas adicionais e associa padrão e FirewallSubnet a esta tabela de rotas. |

Forneça os seguintes endereços IP e espaços de endereço para os recursos do Azure que são criados, incluindo a rede virtual e sub-redes associadas (padrão, firewall, GatewaySubnet).

| Nome do parâmetro | Descrição |

|---|---|

| VnetIPv4AddressSpace | Este é o espaço de endereço associado à sua rede virtual. Forneça o intervalo de IP Vnet como intervalo de IP privado (https://en.wikipedia.org/wiki/Private_network#Private_IPv4_addresses). |

| DefaultSubnetIPv4AddressSpace | Este é o espaço de endereço associado à Default sub-rede da sua rede virtual. |

| FirewallSubnetIPv4AddressSpace | Este é o espaço de endereço associado à Firewall sub-rede da sua rede virtual. |

| GatewaySubnetIPv4AddressSpace | Este é o espaço de endereço associado ao para a GatewaySubnet sua rede virtual. |

| GatewaySubnetIPv4bgpPeeringAddress | Este é o endereço IP reservado para comunicação BGP e é baseado fora do espaço de endereço associado com o para sua GatewaySubnet rede virtual. |

| ClientAddressPool | Esse endereço IP é usado para o pool de endereços na configuração P2S no portal do Azure. |

| PublicCertData | Os dados de certificado público são usados pelo Gateway VPN para autenticar clientes P2S que se conectam a ele. Para obter os dados do certificado, instale o certificado raiz. Certifique-se de que o certificado está codificado em Base-64 com uma extensão .cer. Abra este certificado e copie o texto no certificado entre ==BEGIN CERTIFICATE== e ==END CERTIFICATE== em uma linha contínua. |

Executar o script

Siga estas etapas para usar o script modificado parameters-p2s.json e executado para criar recursos do Azure.

Execute o PowerShell. Alterne para o diretório onde o script está localizado.

Execute o script.

.\AzDeployVpn.ps1 -Location <Location> -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath "<Service tag json file>" -ResourceGroupName "<Resource group name>" -AzureDeploymentName "<Deployment name>" -NetworkRuleCollectionName "<Name for collection of network rules>" -Priority 115 -AppRuleCollectionName "<Name for collection of app rules>"Nota

Nesta versão, o script funciona apenas no leste dos EUA.

Você precisará inserir as seguintes informações ao executar o script:

Parâmetro Descrição Localização Esta é a região na qual os recursos do Azure devem ser criados. AzureAppRuleFilePath Este é o caminho do arquivo para appRule.json.AzureIPRangesFilePath Este é o arquivo json da etiqueta de serviço que você baixou na etapa anterior. ResourceGroupName Este é o nome do grupo de recursos sob o qual todos os recursos do Azure são criados. AzureDeploymentName Este é o nome para sua implantação do Azure. NetworkRuleCollectionName Este é o nome para a coleção de todas as regras de rede que são criadas e adicionadas ao seu Firewall do Azure. Prioridade Esta é a prioridade atribuída a todas as regras de rede e aplicação que são criadas. AppRuleCollectionName Este é o nome para a coleção de todas as regras de aplicativo que são criadas e adicionadas ao seu Firewall do Azure. É apresentada abaixo uma saída de exemplo.

PS C:\Offline docs\AzureVpnConfigurationScripts> .\AzDeployVpn.ps1 -Location eastus -AzureAppRuleFilePath "appRule.json" -AzureIPRangesFilePath ".\ServiceTags_Public_20200203.json" -ResourceGroupName "mytmarg3" -AzureDeploymentName "tmap2stestdeploy1" -NetworkRuleCollectionName "testnrc1" -Priority 115 -AppRuleCollectionName "testarc2" validating vpn deployment parameters Starting vpn deployment C:\Offline docs\AzureVpnConfigurationScripts\parameters-p2s.json C:\Offline docs\AzureVpnConfigurationScripts\template-p2s.json vpn deployment: tmap2stestdeploy1 started and status: Running Waiting for vpn deployment completion.... ==== CUT ==================== CUT ============== Adding route 191.236.0.0/18 for AzureCloud.eastus Adding route 191.237.0.0/17 for AzureCloud.eastus Adding route 191.238.0.0/18 for AzureCloud.eastus Total Routes:294, Existing Routes: 74, New Routes Added: 220 Additional routes getting addedImportante

- O script leva aproximadamente 90 minutos para ser executado. Certifique-se de entrar na rede antes do início do script.

- Se, por qualquer motivo, houver uma sessão com falha com o script, certifique-se de excluir o grupo de recursos para excluir todos os recursos criados sob ele.

Após a conclusão do script, um log de implantação é gerado na mesma pasta onde o script reside.

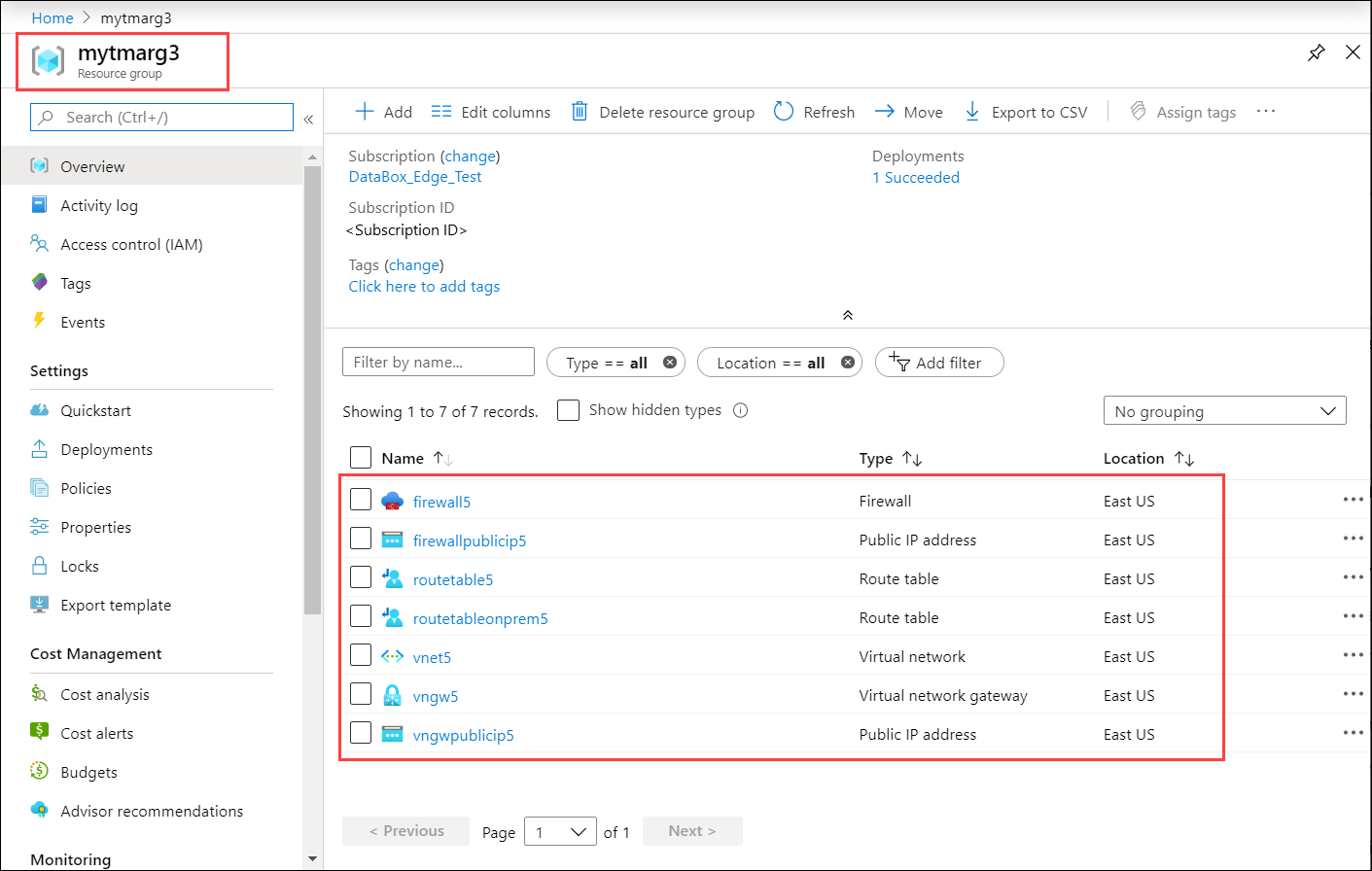

Verificar os recursos do Azure

Depois de executar o script com êxito, verifique se todos os recursos foram criados no Azure. Vá para o grupo de recursos que você criou. Você deve ver os seguintes recursos:

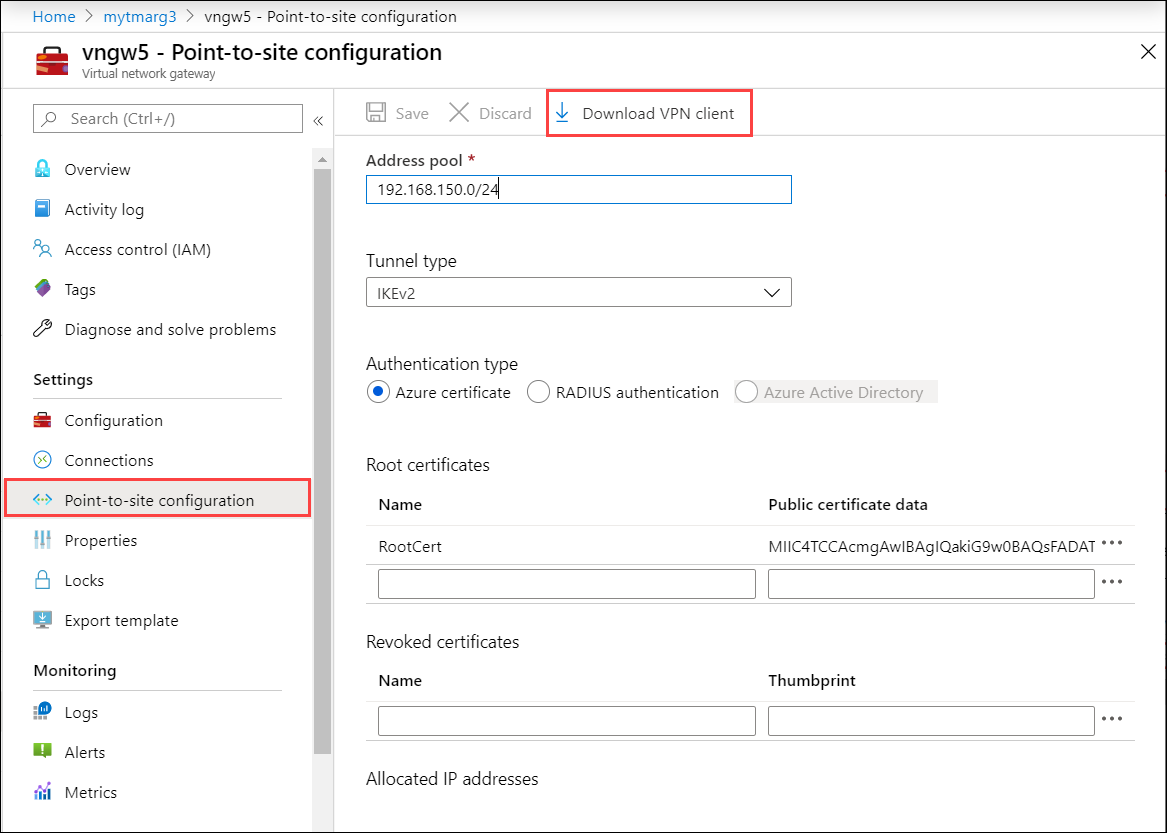

Baixar catálogo telefônico para perfil VPN

Nesta etapa, você baixará o perfil VPN para o seu dispositivo.

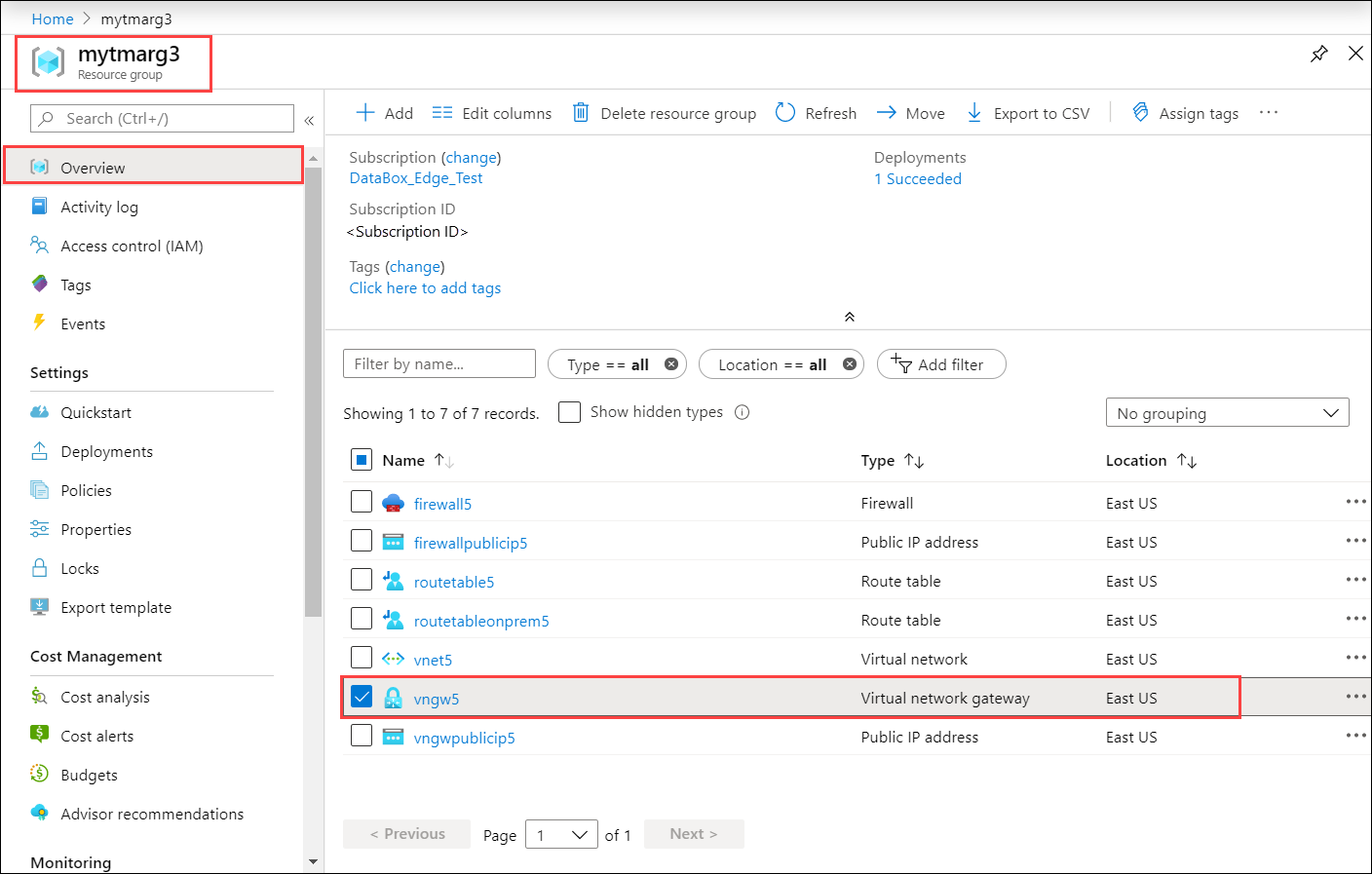

No portal do Azure, vá para o grupo de recursos e selecione o gateway de rede virtual que você criou na etapa anterior.

Vá para Configurações > Configuração ponto a site. Selecione Baixar cliente VPN.

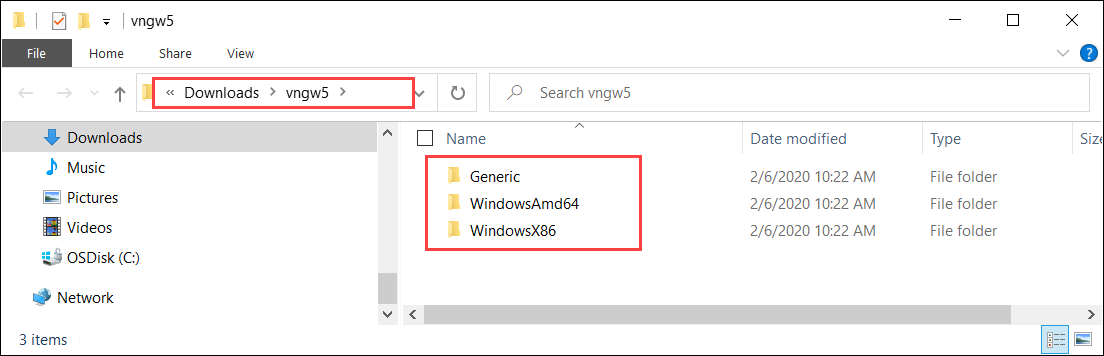

Salve o perfil compactado e extraia em seu cliente Windows.

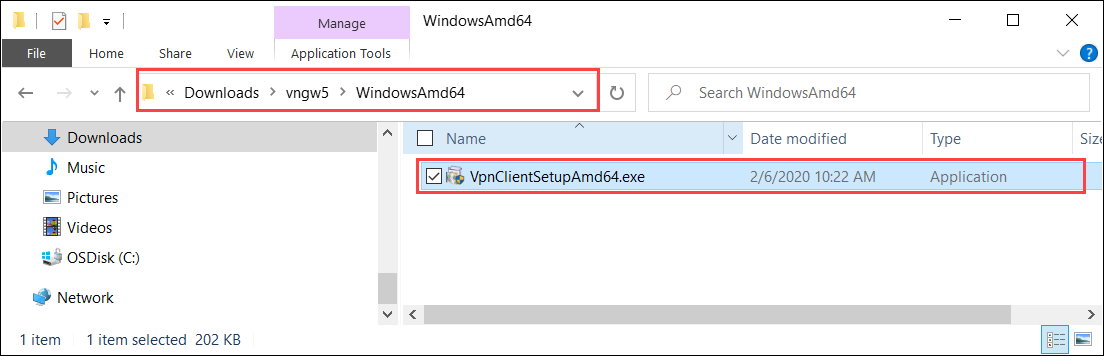

Vá para a pasta WindowsAmd64 e, em seguida, extraia o

.exe: VpnClientSetupAmd64.exe.

Crie um caminho temporário. Por exemplo:

C:\NewTemp\vnet\tmpExecute o PowerShell e vá para o diretório onde o

.exeestá localizado. Para executar o.exe, digite:.\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp"O caminho temporário terá novos arquivos. Eis uma saída de exemplo:

PS C:\windows\system32> cd "C:\Users\Ase\Downloads\vngw5\WindowsAmd64" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> .\VpnClientSetupAmd64.exe /Q /C /T:"C:\NewTemp\vnet\tmp" PS C:\Users\Ase\Downloads\vngw5\WindowsAmd64> cd "C:\NewTemp\vnet" PS C:\NewTemp\vnet> ls .\tmp Directory: C:\NewTemp\vnet\tmp Mode LastWriteTime Length Name ---- ------------- ------ ---- -a---- 2/6/2020 6:18 PM 947 8c670077-470b-421a-8dd8-8cedb4f2f08a.cer -a---- 2/6/2020 6:18 PM 155 8c670077-470b-421a-8dd8-8cedb4f2f08a.cmp -a---- 2/6/2020 6:18 PM 3564 8c670077-470b-421a-8dd8-8cedb4f2f08a.cms -a---- 2/6/2020 6:18 PM 11535 8c670077-470b-421a-8dd8-8cedb4f2f08a.inf -a---- 2/6/2020 6:18 PM 2285 8c670077-470b-421a-8dd8-8cedb4f2f08a.pbk -a---- 2/6/2020 6:18 PM 5430 azurebox16.ico -a---- 2/6/2020 6:18 PM 4286 azurebox32.ico -a---- 2/6/2020 6:18 PM 138934 azurevpnbanner.bmp -a---- 2/6/2020 6:18 PM 46064 cmroute.dll -a---- 2/6/2020 6:18 PM 196 routes.txt PS C:\NewTemp\vnet>O arquivo .pbk é o catálogo telefônico para o perfil VPN. Você usará isso na interface do usuário local.

Configuração de VPN no dispositivo

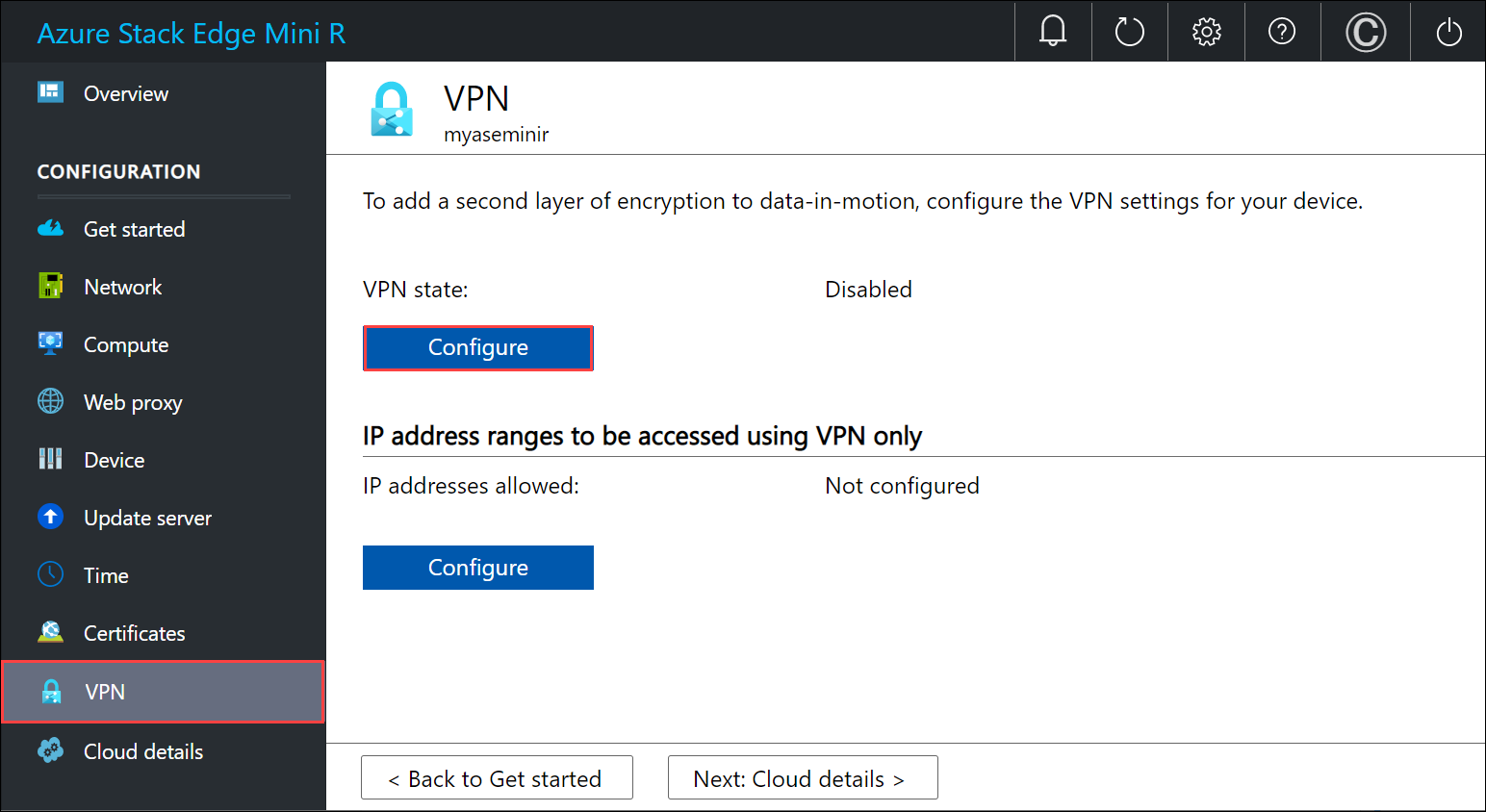

Siga estas etapas na interface do usuário local do seu dispositivo Azure Stack Edge.

Na interface do usuário local, vá para a página VPN . Em Estado da VPN, selecione Configurar.

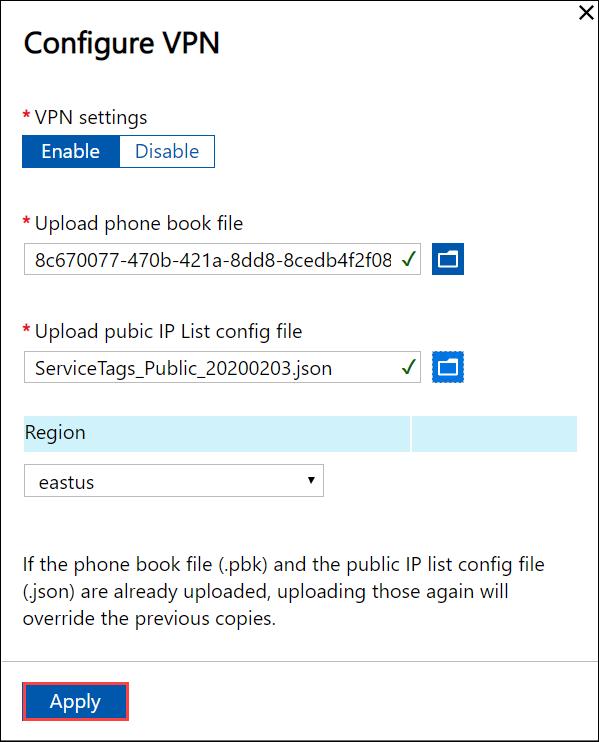

Na folha Configurar VPN:

- No arquivo Carregar catálogo telefônico, aponte para o arquivo .pbk que você criou na etapa anterior.

- No arquivo de configuração da lista Carregar IP público, forneça o arquivo JSON do intervalo de IP do Data Center do Azure como entrada. Você baixou este arquivo em uma etapa anterior de: https://www.microsoft.com/download/details.aspx?id=56519.

- Selecione eastus como a região e selecione Aplicar.

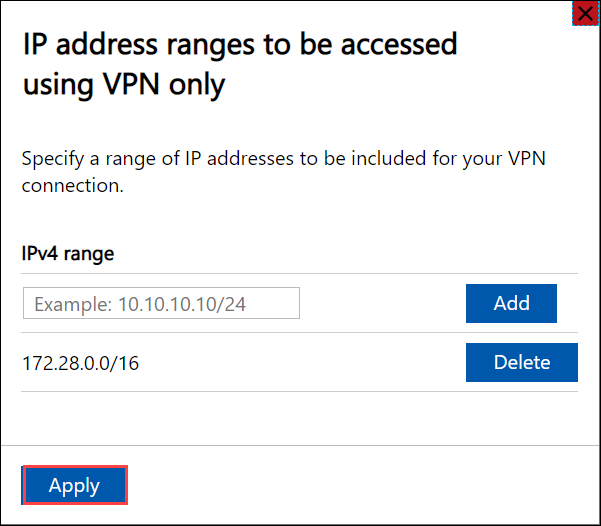

Na seção Intervalos de endereços IP a serem acessados usando somente VPN, insira o intervalo IPv4 Vnet que você escolheu para sua Rede Virtual do Azure.

Verificar a conexão do cliente

- No portal do Azure, vá para o gateway de VPN.

- Vá para Configurações > Configuração ponto a site. Em Endereços IP alocados, o endereço IP do seu dispositivo Azure Stack Edge deve aparecer.

Valide a transferência de dados através de VPN

Para confirmar se a VPN está funcionando, copie os dados para um compartilhamento SMB. Siga as etapas em Adicionar um compartilhamento em seu dispositivo Azure Stack Edge.

Copie um arquivo, por exemplo \data\pictures\waterfall.jpg para o compartilhamento SMB que você montou no sistema cliente.

Para validar que os dados estão passando por VPN, enquanto os dados estão sendo copiados:

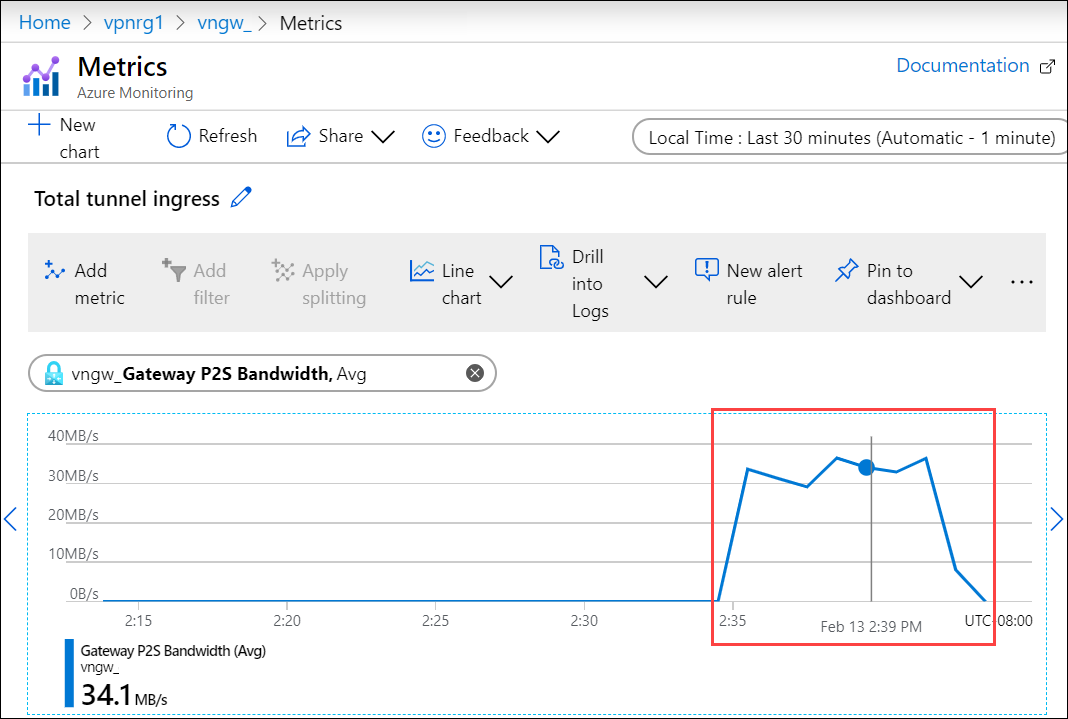

Vá para o gateway de VPN no portal do Azure.

Vá para Métricas de monitoramento>.

No painel direito, escolha Escopo como seu gateway VPN, Métrica como largura de banda P2S do gateway e Agregação como Média.

À medida que os dados estão sendo copiados, você verá um aumento na utilização da largura de banda e, quando a cópia de dados for concluída, a utilização da largura de banda cairá.

Verifique se esse arquivo aparece em sua conta de armazenamento na nuvem.

Problemas de depuração

Para depurar quaisquer problemas, use os seguintes comandos:

Get-AzResourceGroupDeployment -DeploymentName $deploymentName -ResourceGroupName $ResourceGroupName

A saída de exemplo é mostrada abaixo:

PS C:\Projects\TZL\VPN\Azure-VpnDeployment> Get-AzResourceGroupDeployment -DeploymentName "tznvpnrg14_deployment" -ResourceGroupName "tznvpnrg14"

DeploymentName : tznvpnrg14_deployment

ResourceGroupName : tznvpnrg14

ProvisioningState : Succeeded

Timestamp : 1/21/2020 6:23:13 PM

Mode : Incremental

TemplateLink :

Parameters :

Name Type Value

=========================================== ========================= ==========

virtualNetworks_vnet_name String tznvpnrg14_vnet

azureFirewalls_firewall_name String tznvpnrg14_firewall

routeTables_routetable_name String tznvpnrg14_routetable

publicIPAddresses_VNGW_public_ip_name String tznvpnrg14_vngwpublicip

virtualNetworkGateways_VNGW_name String tznvpnrg14_vngw

publicIPAddresses_firewall_public_ip_name String tznvpnrg14_fwpip

localNetworkGateways_LNGW_name String tznvpnrg14_lngw

connections_vngw_lngw_name String tznvpnrg14_connection

location String East US

vnetIPv4AddressSpace String 172.24.0.0/16

defaultSubnetIPv4AddressSpace String 172.24.0.0/24

firewallSubnetIPv4AddressSpace String 172.24.1.0/24

gatewaySubnetIPv4AddressSpace String 172.24.2.0/24

gatewaySubnetIPv4bgpPeeringAddress String 172.24.2.254

customerNetworkAddressSpace String 10.0.0.0/18

customerPublicNetworkAddressSpace String 207.68.128.0/24

dbeIOTNetworkAddressSpace String 10.139.218.0/24

azureVPNsharedKey String 1234567890

dbE-Gateway-ipaddress String 207.68.128.113

Outputs :

Name Type Value

======================= ========================= ==========

virtualNetwork Object {

"provisioningState": "Succeeded",

"resourceGuid": "dcf673d3-5c73-4764-b077-77125eda1303",

"addressSpace": {

"addressPrefixes": [

"172.24.0.0/16"

]

================= CUT ============================= CUT ===========================

Get-AzResourceGroupDeploymentOperation -ResourceGroupName $ResourceGroupName -DeploymentName $AzureDeploymentName

Próximos passos

Configure a VPN por meio da interface do usuário local em seu dispositivo Azure Stack Edge.