Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo descreve como configurar suas credenciais Git no Databricks para que você possa conectar um repositório remoto usando pastas Git Databricks (anteriormente Repos).

Para obter uma lista de provedores de Git suportados (nuvem e local), leia Provedores de Git suportados.

- Autenticar uma conta do GitHub usando o OAuth 2.0

- Autenticar uma conta do GitHub usando uma PAT

- Autenticar uma conta do GitHub usando uma PAT refinada

- Autenticar uma conta do GitLab usando uma PAT

- Autenticar o acesso a um repositório de DevOps do Microsoft Azure

- Autenticar o acesso a um repositório BitBucket da Atlassian

Nota

Embora este artigo o oriente sobre a configuração de credenciais Git para um utilizador, você também pode configurar credenciais Git para uma entidade de serviço. As entidades de serviço são uma escolha melhor ao implementar trabalhos, pipelines de CI/CD ou quaisquer outros fluxos de trabalho automatizados que você não deseja associar a um usuário.

Para saber como autorizar uma entidade de serviço a aceder às pastas Git do seu espaço de trabalho, consulte Utilizar uma entidade de serviço para automação com as pastas Git da Databricks.

GitHub e GitHub AE

As informações a seguir se aplicam aos usuários do GitHub e do GitHub AE.

Por que usar o aplicativo Databricks GitHub em vez de um PAT?

As pastas Databricks Git permitem que você escolha o aplicativo Databricks GitHub para autenticação de usuário em vez de PATs se você estiver usando uma conta GitHub hospedada. O aplicativo GitHub tem os seguintes benefícios em relação aos PATs:

- Ele usa OAuth 2.0 para autenticação do usuário. O tráfego de repositório OAuth 2.0 é criptografado para uma segurança forte.

- É mais fácil de integrar (veja as etapas abaixo) e não requer rastreamento individual de tokens.

- A renovação do token é processada automaticamente.

- A integração pode ser direcionada para repositórios Git anexados específicos, permitindo um controle mais granular sobre o acesso.

Nota

Se você estiver tendo problemas para instalar o Aplicativo GitHub do Azure Databricks para sua conta ou organização do Azure Databricks, consulte a documentação de instalação do Aplicativo GitHub para obter diretrizes de solução de problemas.

De acordo com a integração OAuth 2.0 padrão, o Databricks armazena os tokens de acesso e atualização de um usuário. O GitHub gerencia todos os outros controles de acesso. Os tokens de acesso e atualização seguem as regras de expiração padrão do GitHub, com tokens de acesso expirando após 8 horas (o que minimiza o risco em caso de vazamento de credenciais). Os tokens de atualização têm uma vida útil de 6 meses se não forem usados. As credenciais vinculadas expiram após 6 meses de inatividade, exigindo que os usuários as reconfigurem.

Opcionalmente, você pode criptografar tokens Databricks usando chaves gerenciadas pelo cliente (CMK).

Vincule sua conta do GitHub usando o aplicativo Databricks GitHub

Nota

- Esse recurso não é suportado no GitHub Enterprise Server. Em vez disso, use um token de acesso pessoal.

No Azure Databricks, vincule sua conta do GitHub na página Configurações do Usuário:

No canto superior direito de qualquer página, clique no seu nome de utilizador e, em seguida, selecione Definições.

Clique na aba Contas vinculadas.

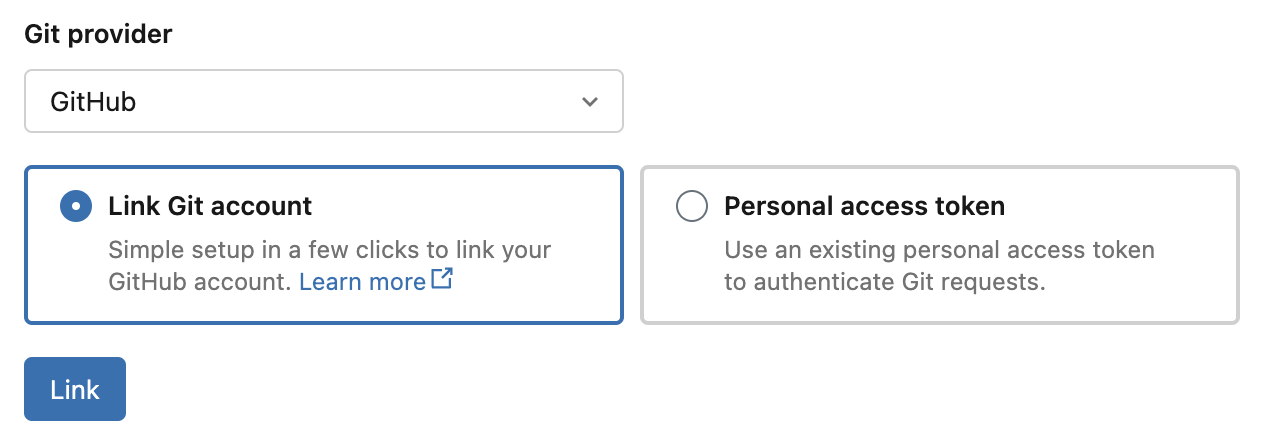

Mude seu provedor para o GitHub, selecione Vincular conta Gite clique em Link.

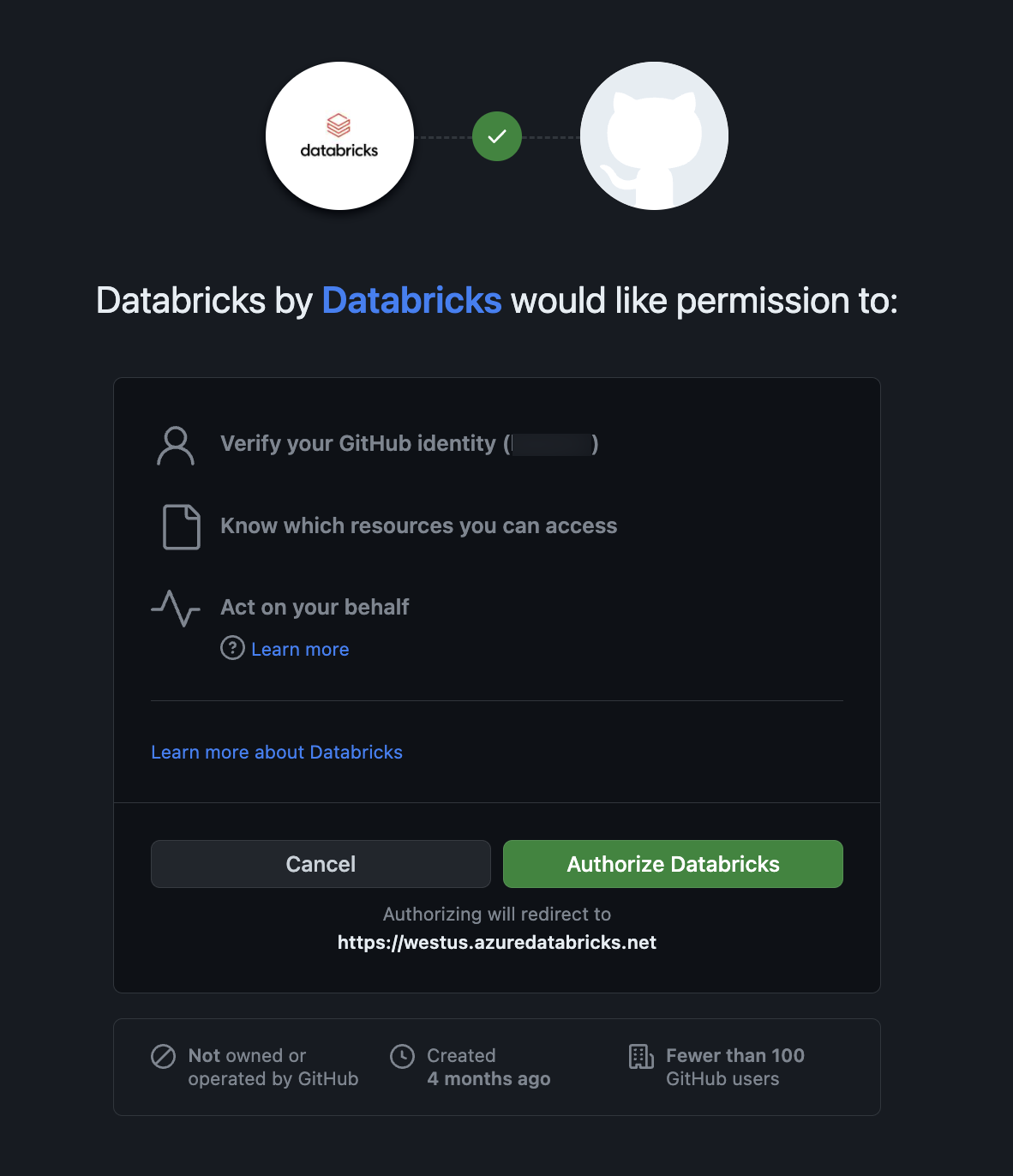

A página de autorização do aplicativo Databricks GitHub é exibida. Autorize o aplicativo GitHub a concluir a configuração, o que permite que o Databricks aja em seu nome quando você executa operações Git em pastas Git (como clonar um repositório). Consulte a documentação do GitHub para obter mais detalhes sobre a autorização do aplicativo.

Para permitir o acesso aos repositórios do GitHub, siga as etapas abaixo para instalar e configurar o aplicativo Databricks GitHub.

Instalar e configurar o aplicativo Databricks GitHub para permitir o acesso a repositórios

Você pode instalar e configurar o aplicativo GitHub Databricks nos repositórios GitHub que deseja acessar a partir das pastas Git do Databricks. Consulte a documentação do GitHub para obter mais detalhes sobre a instalação do aplicativo.

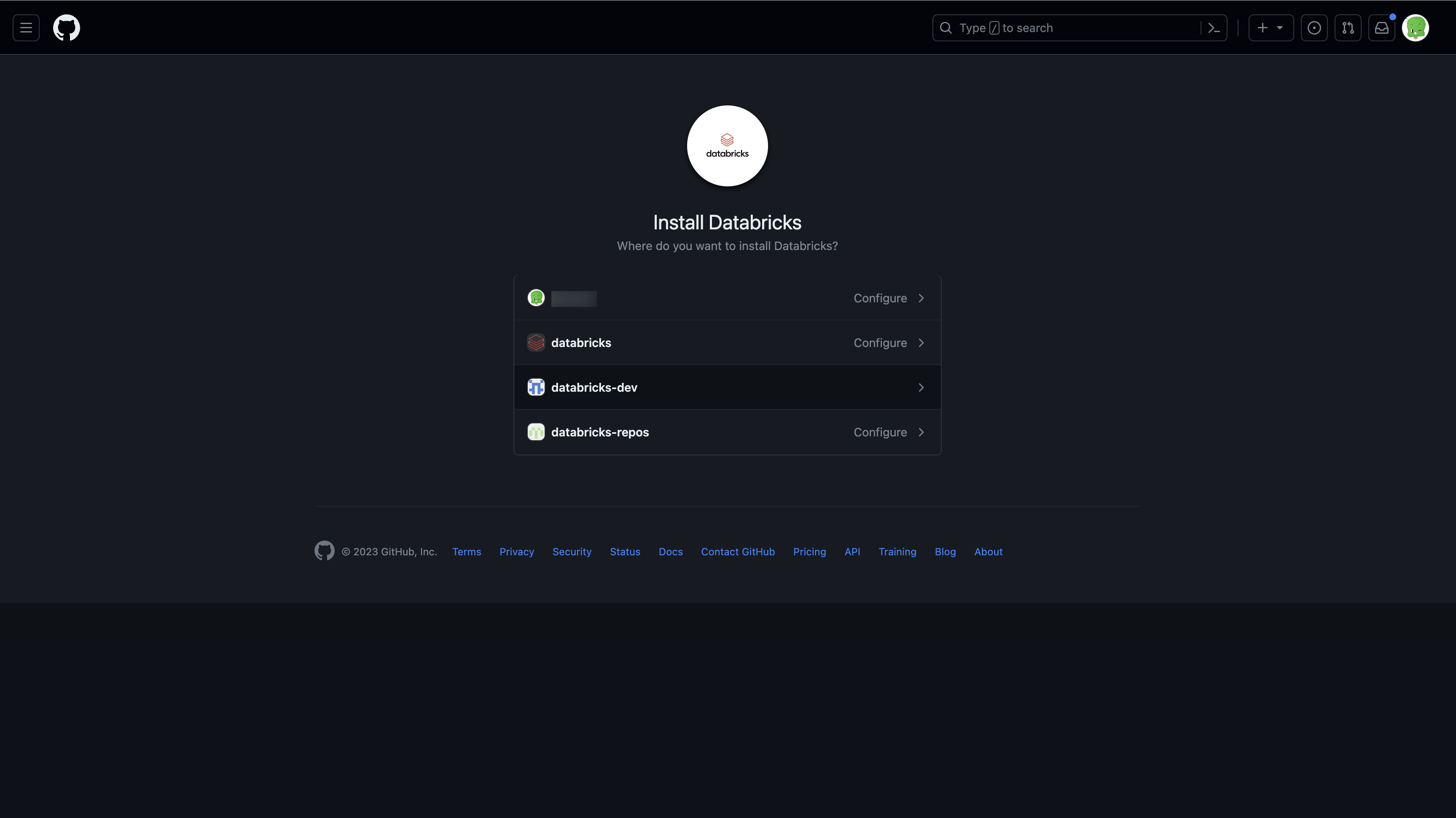

Abra a página de instalação do aplicativo Databricks GitHub.

Selecione a conta proprietária dos repositórios que você deseja acessar.

Se você não for um proprietário da conta, você deve fazer com que o proprietário da conta instale e configure o aplicativo para você.

Se você for o proprietário da conta, instale o aplicativo GitHub. Instalá-lo dá acesso de leitura e gravação ao código. O código só é acessado em nome dos usuários (por exemplo, quando um usuário clona um repositório nas pastas do Databricks Git).

Opcionalmente, pode dar acesso a apenas um subconjunto de repositórios selecionando a opção Somente selecionar repositórios.

Conectar-se a um repositório GitHub usando um token de acesso pessoal

No GitHub, siga estas etapas para criar um token de acesso pessoal que permita o acesso aos seus repositórios:

- No canto superior direito de qualquer página, clique na sua foto de perfil e, em seguida, clique em Definições.

- Clique em Configurações do desenvolvedor.

- Clique na guia de Tokens de acesso pessoal no painel esquerdo e, em seguida, em Tokens (clássico).

- Clique no botão Gerar novo token.

- Insira uma descrição de token.

- Selecione o escopo do repo e o escopo do workflow e clique no botão Gerar token. o escopo do fluxo de trabalho é necessário caso seu repositório tenha fluxos de trabalho do GitHub Action.

- Copie o token para a área de transferência. Você insere esse token no Azure Databricks em Configurações > do usuário Contas vinculadas.

Para usar o início de sessão único, consulte Autorizar um token de acesso pessoal para uso com SAML de início de sessão único.

Conectar-se a um repositório GitHub usando um token de acesso pessoal refinado

Como prática recomendada, use uma PAT refinada que conceda acesso apenas aos recursos que você acessará em seu projeto. No GitHub, siga estas etapas para criar uma PAT refinada que permita o acesso aos seus repositórios:

No canto superior direito de qualquer página, clique na sua foto de perfil e, em seguida, clique em Definições.

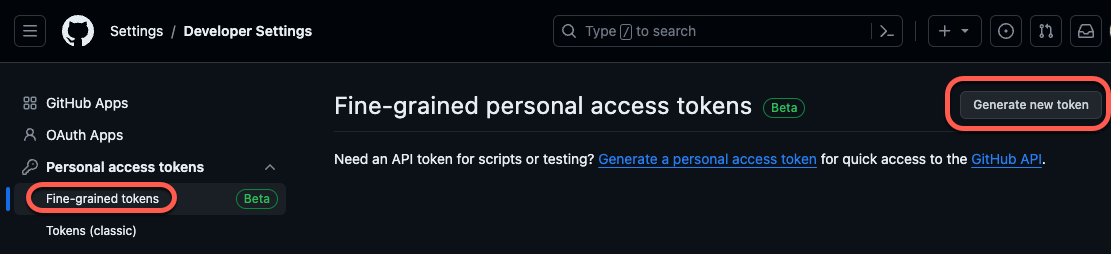

Clique em Configurações do desenvolvedor.

Clique na guia Tokens de acesso pessoal no painel esquerdo e, em seguida, em Tokens detalhados.

Clique no botão Gerar novo token no canto superior direito da página para abrir a página Novo token de acesso pessoal refinado.

Configure seu novo token refinado a partir das seguintes configurações:

Nome do token: forneça um nome de token exclusivo. Escreva-o em algum lugar para não esquecê-lo ou perdê-lo!

Expiração: Selecione o período de tempo para expiração do token. O padrão é "30 dias".

Descrição: Adicione um pequeno texto descrevendo a finalidade do token.

Proprietário do recurso: o padrão é sua ID atual do GitHub. Defina isso para a organização do GitHub que possui o(s) repositório(s) que você acessará.

Em Acesso ao repositório, escolha o escopo de acesso para seu token. Como prática recomendada, selecione apenas os repositórios que você usará para o controle de versão da pasta Git.

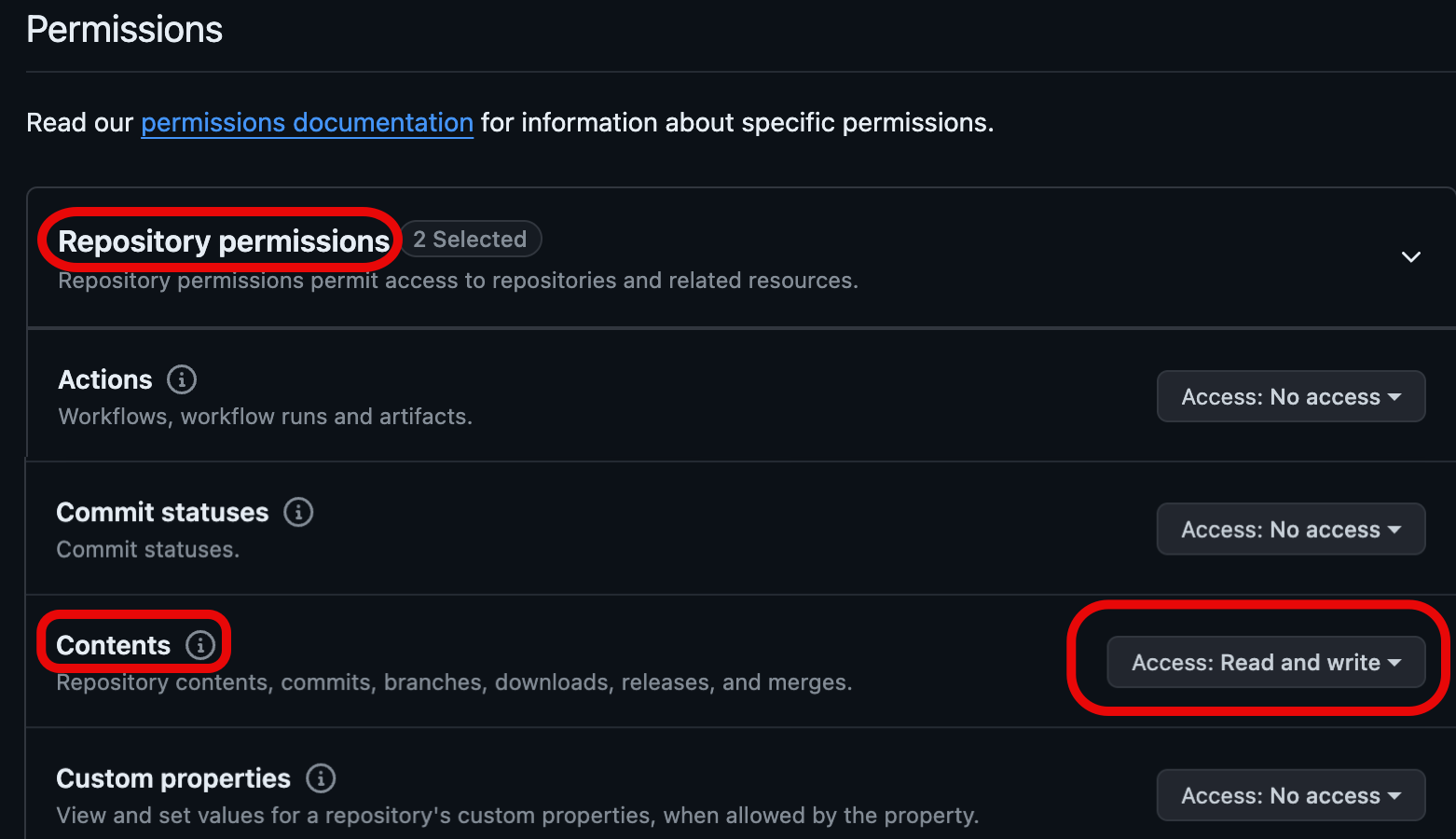

Em Permissões, configure os níveis de acesso específicos concedidos por esse token para os repositórios e a conta com os quais você trabalhará. Para obter mais detalhes sobre os grupos de permissões, leia Permissões necessárias para tokens de acesso pessoal com controle detalhado na documentação do GitHub.

Defina as permissões de acesso para Conteúdos para leitura e gravação . (Você encontra o escopo de Conteúdo em Permissões de repositório.) Para obter detalhes sobre este escopo, consulte a documentação do GitHub sobre o escopo de Conteúdo.

Clique no botão Gerar token.

Copie o token para a área de transferência. Você insere esse token no Azure Databricks em Configurações > do usuário Contas vinculadas.

GitLab

No GitLab, siga estas etapas para criar um token de acesso pessoal que permita o acesso aos seus repositórios:

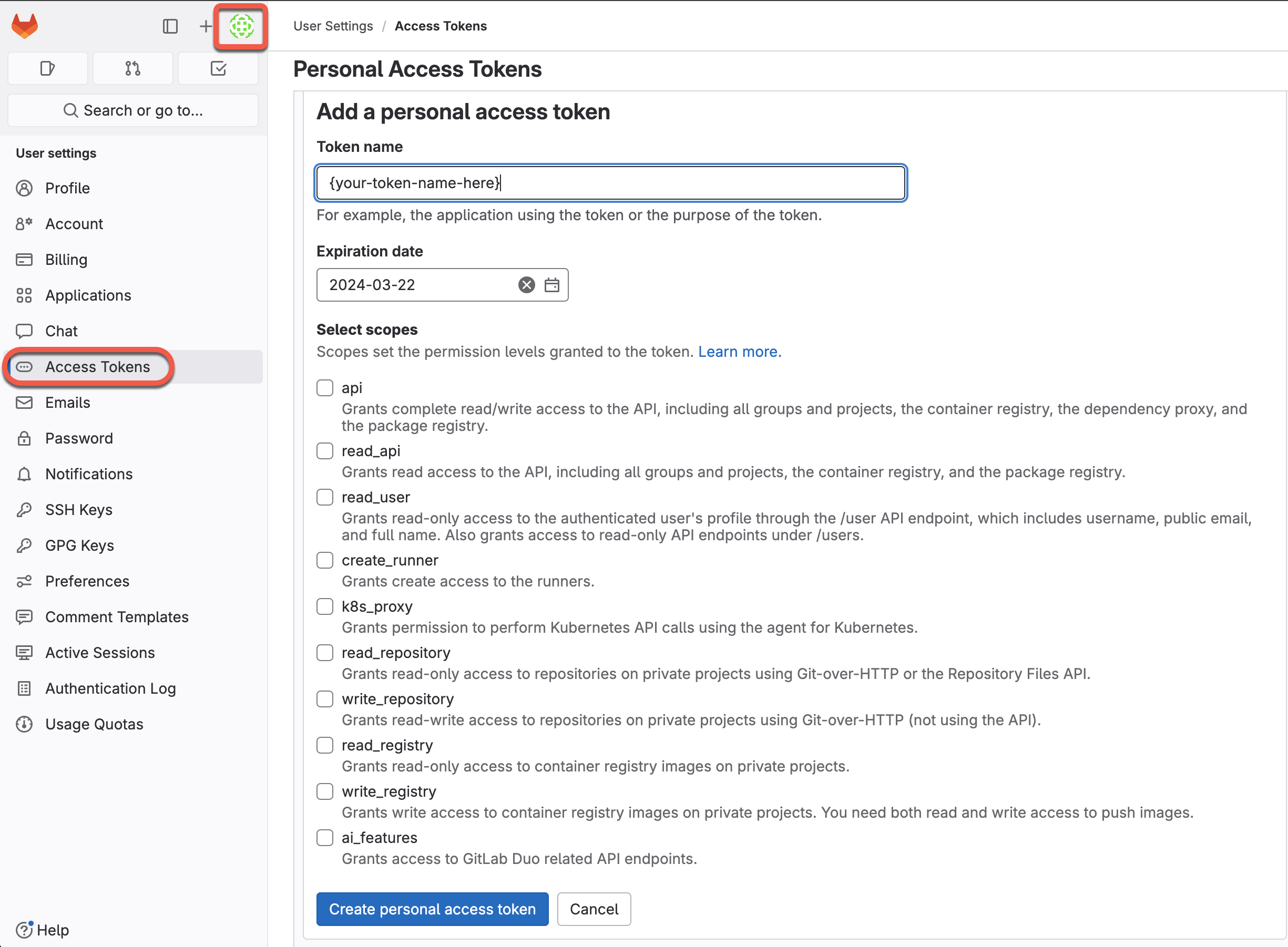

No GitLab, clique no ícone do usuário no canto superior esquerdo da tela e selecione Preferências.

Clique em Access Tokens na barra lateral.

Clique em Adicionar novo token na seção Tokens de Acesso Pessoal da página.

Insira um nome para o token.

Selecione os escopos específicos para fornecer acesso marcando as caixas para os níveis de permissão desejados. Para obter mais detalhes sobre as opções de escopo, leia a documentação do GitLab sobre escopos PAT.

Clique em Criar token de acesso pessoal.

Copie o token para a área de transferência. Insira esse token no Azure Databricks em Configurações do usuário > Contas vinculadas.

Consulte a documentação do GitLab para saber mais sobre como criar e gerenciar tokens de acesso pessoal.

O GitLab também fornece suporte para acesso refinado usando "Project Access Tokens". Você pode usar Project Access Tokens para definir o escopo de acesso a um projeto do GitLab. Para obter mais detalhes, leia a documentação do GitLab sobre Project Access Tokens.

Serviços de DevOps do Azure

Conectar-se a um repositório de DevOps do Azure usando o Microsoft Entra ID

A autenticação com os Serviços de DevOps do Azure é feita automaticamente quando você se autentica usando a ID do Microsoft Entra. A organização dos Serviços de DevOps do Azure deve estar vinculada ao mesmo inquilino do Microsoft Entra ID que o Databricks. O endpoint de serviço para o Microsoft Entra ID deve estar acessível a partir das sub-redes públicas e privadas do espaço de trabalho do Databricks. Para obter mais informações, consulte Implantar o Azure Databricks em sua rede virtual do Azure (injeção de VNet).

No Azure Databricks, defina seu provedor Git como Serviços de DevOps do Azure na página Configurações do Usuário:

No canto superior direito de qualquer página, clique no seu nome de utilizador e, em seguida, selecione Definições.

Clique na aba Contas vinculadas.

Altere seu provedor para Serviços de DevOps do Azure.

Conectar-se a um repositório de DevOps do Azure usando um token

As etapas a seguir mostram como conectar um repositório do Azure Databricks a um repositório do Azure DevOps quando eles não estiverem no mesmo tenant do Microsoft Entra ID.

O ponto de extremidade de serviço do Microsoft Entra ID deve ser acessível da sub-rede privada e pública do espaço de trabalho Databricks. Para obter mais informações, consulte Implantar o Azure Databricks em sua rede virtual do Azure (injeção de VNet).

Obtenha um token de acesso para o repositório no Azure DevOps:

- Vá para dev.azure.com e entre na organização de DevOps que contém o repositório ao qual você deseja conectar o Azure Databricks.

- No canto superior direito, clique no ícone Configurações do usuário e selecione Tokens de acesso pessoal.

- Clique em + New Token (+ Novo Token).

- Insira as informações no formulário:

- Nomeie o token.

- Selecione o nome da organização, que é o nome do repositório.

- Defina uma data de validade.

- Escolha o escopo necessário, como Acesso total.

- Copie o token de acesso exibido.

- Insira esse token no Azure Databricks em Configurações do usuário > Contas vinculadas.

- Em Nome de usuário ou e-mail do provedor Git, insira o endereço de e-mail que você usa para fazer login na organização do DevOps.

Bitbucket

Nota

Por padrão, você não pode usar Tokens de Acesso ao Repositório Bitbucket ou Tokens de Acesso ao Projeto. Para alterar isso em espaços de trabalho específicos, entre em contato com o suporte.

No Bitbucket, siga estas etapas para criar uma senha de aplicativo que permita o acesso aos seus repositórios:

- Vá para Bitbucket Cloud e crie uma senha de aplicativo que permita o acesso aos seus repositórios. Consulte a documentação do Bitbucket Cloud.

- Registe a palavra-passe de forma segura.

- No Azure Databricks, insira essa senha em Configurações > do usuário Contas vinculadas.

Outros fornecedores de Git

Se o seu provedor Git não estiver listado, selecionar "GitHub" e fornecer a PAT que você obteve do seu provedor Git geralmente funciona, mas não é garantido que funcione.