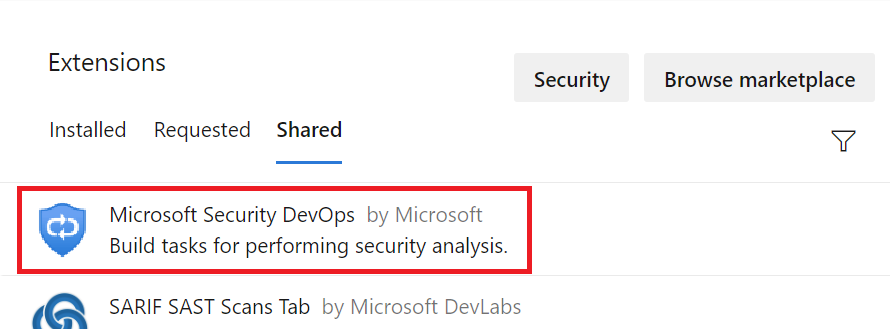

O Microsoft Security DevOps é um aplicativo de linha de comando que integra ferramentas de análise estática no ciclo de vida do desenvolvimento. O Microsoft Security DevOps instala, configura e executa as versões mais recentes das ferramentas de análise estática (incluindo, entre outras, SDL/ferramentas de segurança e conformidade). O Microsoft Security DevOps é orientado por dados com configurações portáteis que permitem a execução determinística em vários ambientes.

O Microsoft Security DevOps usa as seguintes ferramentas de código aberto:

| Nome | Idioma | Licença |

|---|---|---|

| AntiMalware | Proteção antimalware no Windows do Microsoft Defender for Endpoint, que verifica a existência de malware e quebra a compilação se o malware tiver sido encontrado. Esta ferramenta verifica por padrão no agente mais recente do Windows. | Não Open Source |

| Bandido | Python | Apache Licença 2.0 |

| BinSkim | Binário--Windows, ELF | Licença MIT |

| Checkov | Terraform, Terraform plan, CloudFormation, AWS SAM, Kubernetes, Helm charts, Kustomize, Dockerfile, Serverless, Bicep, OpenAPI, ARM | Apache Licença 2.0 |

| ESlint | JavaScript | Licença MIT |

| IaCFileScanner | Ferramenta de mapeamento de modelos para Terraform, CloudFormation, ARM Template, Bicep | Não Open Source |

| Analisador de modelos | Modelo ARM, bíceps | Licença MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON / YAML), Leme v3, Kustomize, Dockerfiles, CloudFormation | Apache Licença 2.0 |

| Trivy | imagens de contêiner, Infraestrutura como código (IaC) | Apache Licença 2.0 |

Nota

A partir de 20 de setembro de 2023, a ferramenta de verificação de segredos (CredScan) na Extensão Microsoft Security DevOps (MSDO) para Azure DevOps foi preterida. A verificação de segredos do MSDO será substituída pelo GitHub Advanced Security for Azure DevOps.