Crie recomendações e padrões de segurança personalizados no Microsoft Defender for Cloud

As recomendações de segurança no Microsoft Defender for Cloud ajudam-no a melhorar e reforçar a sua postura de segurança. As recomendações são baseadas em avaliações em relação aos padrões de segurança definidos para assinaturas do Azure, contas da AWS e projetos GCP que têm o Defender for Cloud habilitado.

Este artigo descreve como:

- Crie recomendações personalizadas para todas as nuvens (Azure, AWS e GCP) com uma consulta KQL.

- Atribua recomendações personalizadas a um padrão de segurança personalizado.

Antes de começar

- Você precisa de permissões de proprietário na assinatura para criar um novo padrão de segurança.

- Você precisa de permissões de administrador de segurança para criar recomendações personalizadas.

- Para criar recomendações personalizadas com base no KQL, você deve ter o plano Defender CSPM habilitado. Todos os clientes podem criar recomendações personalizadas com base na Política do Azure.

- Analise o suporte nas nuvens do Azure para obter recomendações personalizadas .

Recomendamos assistir a este episódio do Defender for Cloud em campo para saber mais sobre o recurso e se aprofundar na criação de consultas KQL.

Criar uma recomendação personalizada

Crie recomendações personalizadas, incluindo etapas de correção, gravidade e os padrões aos quais a recomendação deve ser atribuída. Você adiciona lógica de recomendação com o KQL. Você pode usar um editor de consultas simples com modelo de consulta interno que você pode ajustar conforme necessário, ou você pode escrever sua consulta KQL do zero.

Nas configurações do Ambiente do portal >do Defender for Cloud, selecione o escopo relevante.

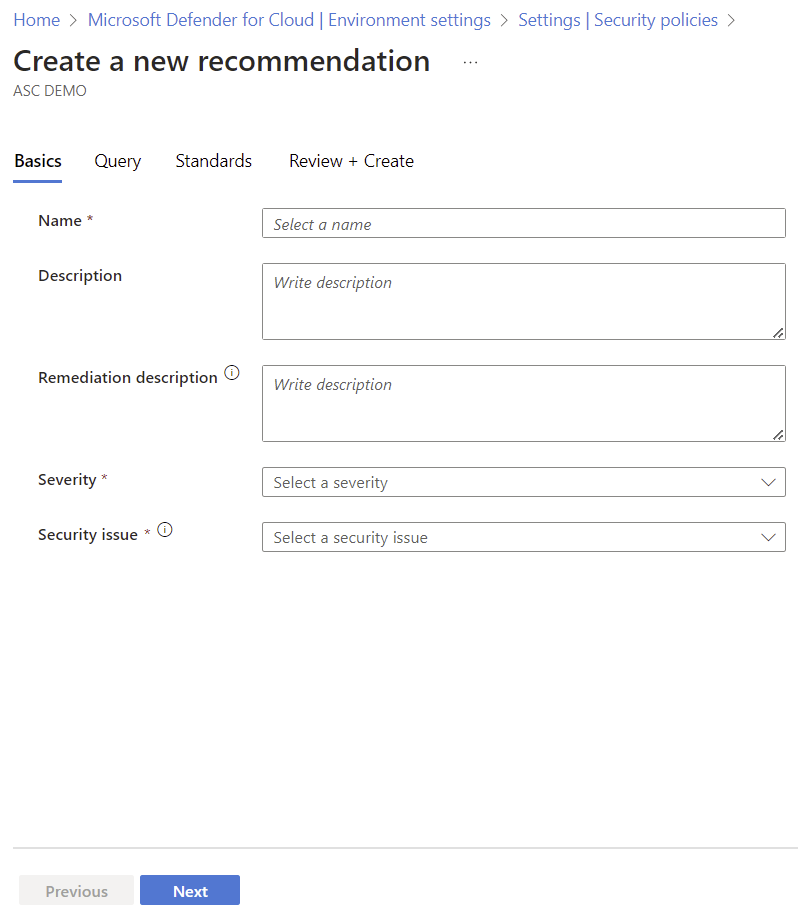

Selecione Políticas> de segurança+ Criar>recomendação personalizada.

Em Detalhes da recomendação, preencha os detalhes da recomendação (por exemplo: nome, gravidade) e selecione os padrões aos quais deseja aplicar a recomendação.

Selecione Seguinte.

Em Consulta de recomendação, escreva uma consulta KQL ou selecione Abrir editor de consultas para estruturar sua consulta. Se você quiser usar o editor de consultas, siga as instruções abaixo.

Depois que a consulta estiver pronta, selecione Avançar.

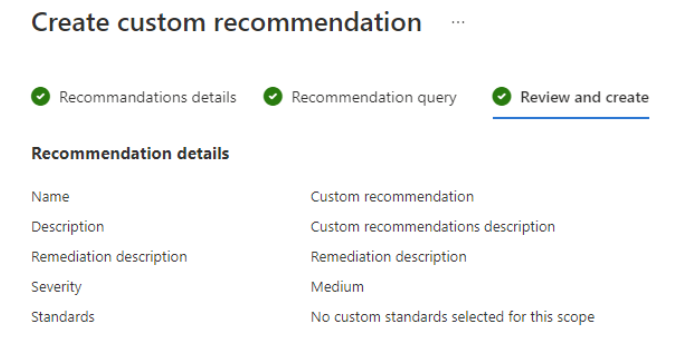

Em Padrões, selecione os padrões personalizados aos quais você deseja adicionar a recomendação personalizada.

e em Rever e criar, reveja os detalhes das recomendações.

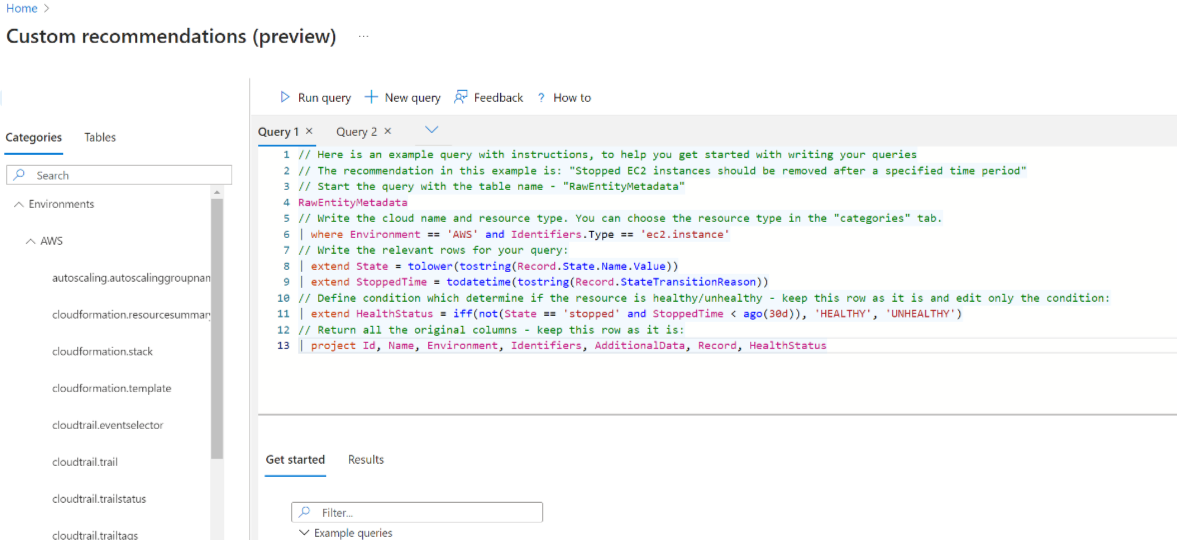

Usar o editor de consultas

Recomendamos usar o editor de consultas para criar uma consulta de recomendação.

- Usar o editor ajuda você a criar e testar sua consulta antes de começar a usá-la.

- Selecione Como obter ajuda para estruturar a consulta, além de instruções e links adicionais.

- O editor contém exemplos de consultas de recomendações internas, que você pode usar para ajudar a criar sua própria consulta. Os dados aparecem na mesma estrutura que na API.

no editor de consultas, selecione Nova consulta para criar uma consulta

Use o modelo de consulta de exemplo com suas instruções ou selecione um exemplo de consulta de recomendação interna para começar.

Selecione Executar consulta para testar a consulta que você criou.

Quando a consulta estiver pronta, corte-a e cole-a do editor no painel de consulta Recomendações.

Criar um padrão personalizado

As recomendações personalizadas podem ser atribuídas a um ou mais padrões personalizados.

Inicie sessão no portal do Azure.

Navegue até as configurações do Microsoft Defender for Cloud>Environment.

Selecione o escopo relevante.

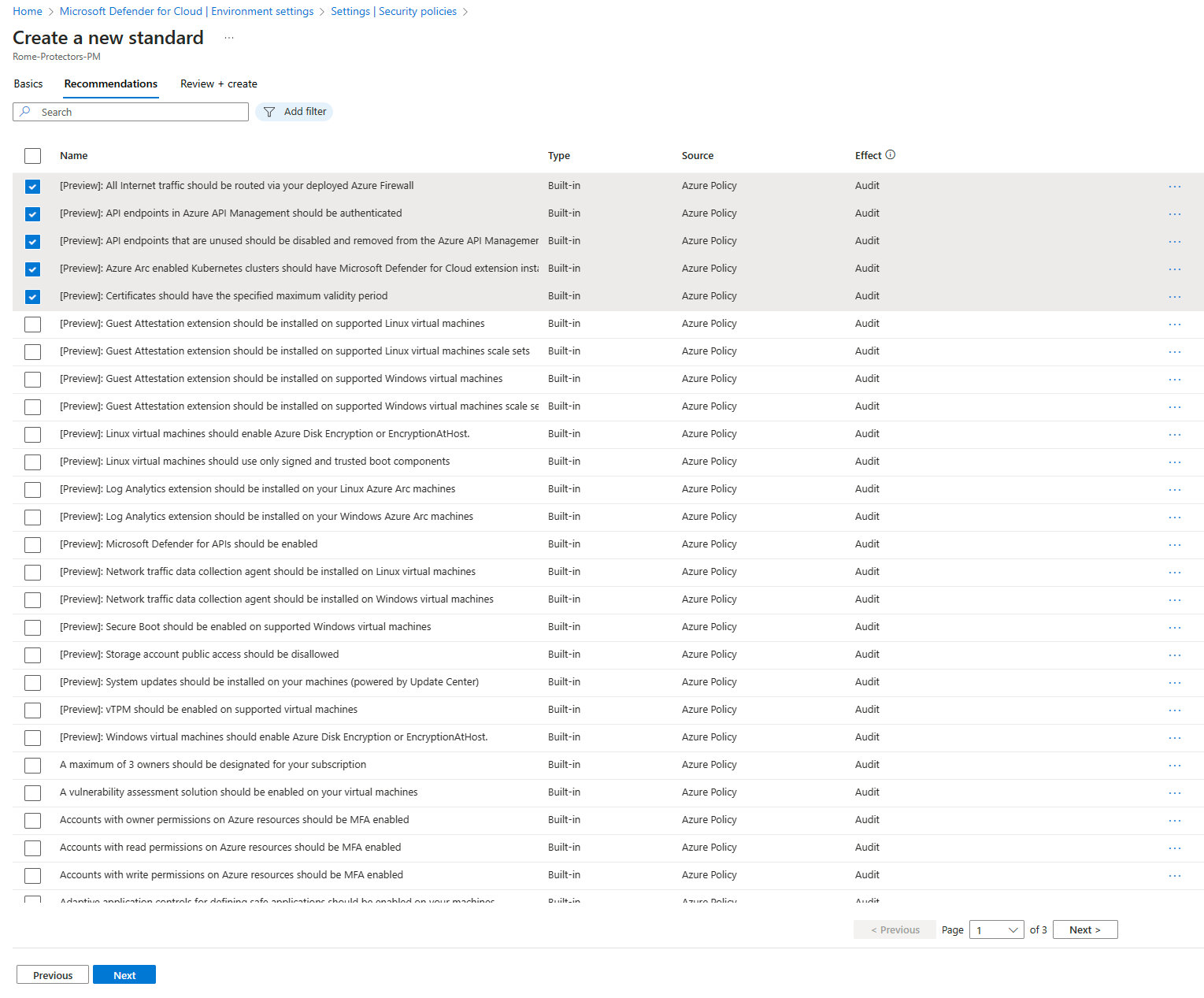

Selecione Políticas> de segurança+ Criar>padrão.

Em Recomendações, selecione as recomendações que deseja adicionar ao padrão personalizado. Para assinaturas do Azure, você também pode ver a fonte.

Selecione Criar.

Criar e melhorar recomendações personalizadas com a Política do Azure (legado)

Para assinaturas do Azure, você pode criar recomendações e padrões personalizados e aprimorá-los usando a Política do Azure. Esse é um recurso herdado e recomendamos o uso do novo recurso de recomendações personalizadas.

Criar uma recomendação/padrão personalizado (legado)

Você pode criar recomendações e padrões personalizados no Defender para nuvem criando definições e iniciativas de política na Política do Azure e integrando-as no Defender for Cloud.

Veja como fazer isso:

- Crie uma ou mais definições de política no portal de Política do Azure ou programaticamente.

- Crie uma iniciativa de política que contenha as definições de política personalizadas.

Integre a iniciativa como um padrão personalizado (legado)

As atribuições de política são usadas pela Política do Azure para atribuir recursos do Azure a uma política ou iniciativa.

Para integrar uma iniciativa a um padrão de segurança personalizado no Defender para você, você precisa incluir "ASC":"true" no corpo da solicitação, conforme mostrado aqui. O ASC campo integra a iniciativa ao Microsoft Defender for Cloud.

Aqui está um exemplo de como fazer isso.

Exemplo para integrar uma iniciativa personalizada

PUT

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/policySetDefinitions/{policySetDefinitionName}?api-version=2021-06-01

Request Body (JSON)

{

"properties": {

"displayName": "Cost Management",

"description": "Policies to enforce low cost storage SKUs",

"metadata": {

"category": "Cost Management"

"ASC":"true"

},

"parameters": {

"namePrefix": {

"type": "String",

"defaultValue": "myPrefix",

"metadata": {

"displayName": "Prefix to enforce on resource names"

}

}

},

"policyDefinitions": [

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/7433c107-6db4-4ad1-b57a-a76dce0154a1",

"policyDefinitionReferenceId": "Limit_Skus",

"parameters": {

"listOfAllowedSKUs": {

"value": [

"Standard_GRS",

"Standard_LRS"

]

}

}

},

{

"policyDefinitionId": "/subscriptions/ae640e6b-ba3e-4256-9d62-2993eecfa6f2/providers/Microsoft.Authorization/policyDefinitions/ResourceNaming",

"policyDefinitionReferenceId": "Resource_Naming",

"parameters": {

"prefix": {

"value": "[parameters('namePrefix')]"

},

"suffix": {

"value": "-LC"

}

}

}

]

}

}

Exemplo para remover uma atribuição

Este exemplo mostra como remover uma atribuição:

DELETE

https://management.azure.com/{scope}/providers/Microsoft.Authorization/policyAssignments/{policyAssignmentName}?api-version=2018-05-01

::: zone-end

Melhorar as recomendações personalizadas (legado)

As recomendações internas fornecidas com o Microsoft Defender for Cloud incluem detalhes como níveis de gravidade e instruções de correção. Se você quiser adicionar esse tipo de informação a recomendações personalizadas para o Azure, use a API REST.

Os dois tipos de informação que pode adicionar são:

- RemediationDescription – String

- Gravidade – Enum [Baixa, Média, Alta]

Os metadados devem ser adicionados à definição de política para uma política que faz parte da iniciativa personalizada. Deve estar na propriedade 'securityCenter', conforme mostrado:

"metadata": {

"securityCenter": {

"RemediationDescription": "Custom description goes here",

"Severity": "High"

},

Aqui está outro exemplo de uma política personalizada, incluindo a propriedade metadata/securityCenter:

{

"properties": {

"displayName": "Security - ERvNet - AuditRGLock",

"policyType": "Custom",

"mode": "All",

"description": "Audit required resource groups lock",

"metadata": {

"securityCenter": {

"RemediationDescription": "Resource Group locks can be set via Azure Portal -> Resource Group -> Locks",

"Severity": "High"

}

},

"parameters": {

"expressRouteLockLevel": {

"type": "String",

"metadata": {

"displayName": "Lock level",

"description": "Required lock level for ExpressRoute resource groups."

},

"allowedValues": [

"CanNotDelete",

"ReadOnly"

]

}

},

"policyRule": {

"if": {

"field": "type",

"equals": "Microsoft.Resources/subscriptions/resourceGroups"

},

"then": {

"effect": "auditIfNotExists",

"details": {

"type": "Microsoft.Authorization/locks",

"existenceCondition": {

"field": "Microsoft.Authorization/locks/level",

"equals": "[parameters('expressRouteLockLevel')]"

}

}

}

}

}

}

Para obter outro exemplo de uso da propriedade securityCenter, consulte esta seção da documentação da API REST.

Conteúdos relacionados

Você pode usar os links a seguir para saber mais sobre as consultas Kusto: