Analisar os seus servidores do SQL quanto a vulnerabilidades

O Microsoft Defender para servidores SQL em máquinas estende as proteções para seus SQL Servers nativos do Azure para oferecer suporte total a ambientes híbridos e proteger servidores SQL (todas as versões com suporte) hospedados no Azure, outros ambientes de nuvem e até mesmo máquinas locais:

- SQL Server nas Máquinas Virtuais

- Servidores SQL locais:

O mecanismo de varredura de avaliação de vulnerabilidades integrado deteta, rastreia e ajuda a corrigir possíveis vulnerabilidades do banco de dados. As verificações de avaliação fornecem uma visão geral do estado de segurança de suas máquinas SQL e detalhes de quaisquer descobertas de segurança.

Nota

- A verificação é leve, segura, leva apenas alguns segundos por banco de dados para ser executada e é totalmente somente leitura. Ele não faz nenhuma alteração no seu banco de dados.

- É necessário executar permissões nos seguintes procedimentos armazenados para que algumas das regras de avaliação de vulnerabilidade sejam executadas corretamente: xp_instance_regread, sysmail_help_profile_sp.

Explore os relatórios de avaliação de vulnerabilidades

O serviço de avaliação de vulnerabilidades verifica seus bancos de dados a cada 12 horas.

O painel de avaliação de vulnerabilidades fornece uma visão geral dos resultados da avaliação em todos os bancos de dados, juntamente com um resumo de bancos de dados íntegros e não íntegros e um resumo geral das verificações com falhas de acordo com a distribuição de riscos.

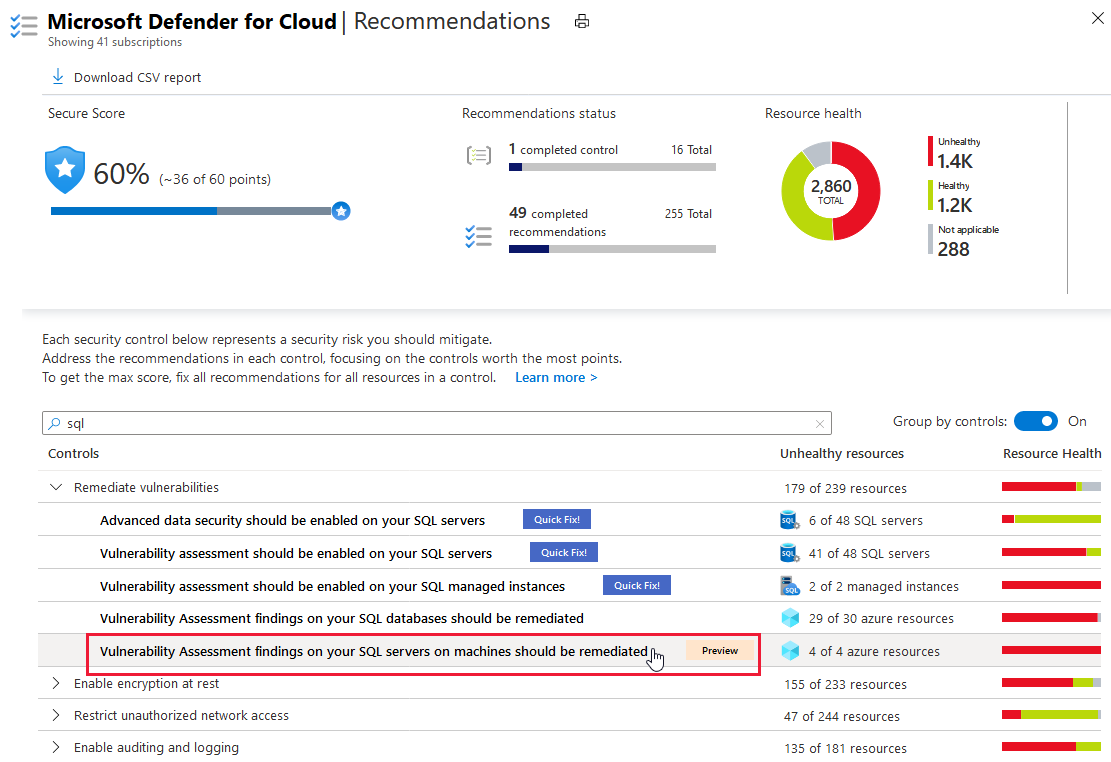

Você pode visualizar os resultados da avaliação de vulnerabilidade diretamente do Defender for Cloud.

Na barra lateral do Defender for Cloud, abra a página Recomendações .

Selecione a recomendação de que os servidores SQL em máquinas devem ter as descobertas de vulnerabilidade resolvidas. Para obter mais informações, consulte a página de referência de recomendações do Defender for Cloud.

É apresentada a vista detalhada desta recomendação.

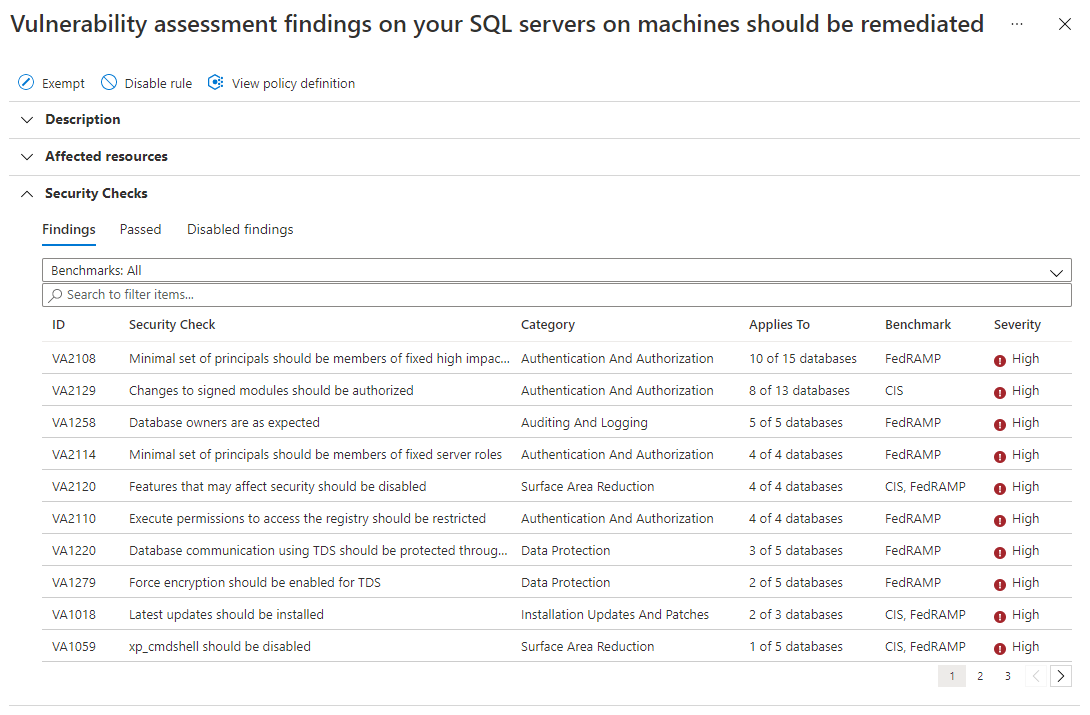

Para obter mais detalhes, faça drill down:

Para obter uma visão geral dos recursos digitalizados (bancos de dados) e a lista de verificações de segurança que foram testadas, abra os Recursos afetados e selecione o servidor de interesse.

Para obter uma visão geral das vulnerabilidades agrupadas por um banco de dados SQL específico, selecione o banco de dados de interesse.

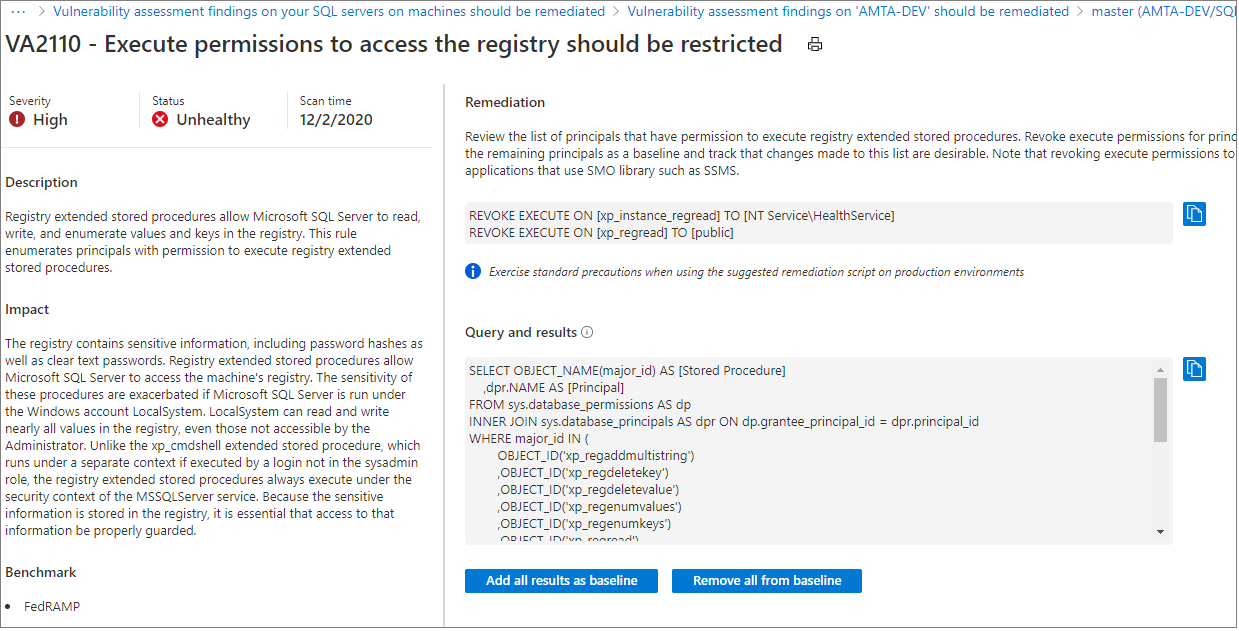

Em cada vista, os controlos de segurança são ordenados por gravidade. Selecione uma verificação de segurança específica para ver um painel de detalhes com uma Descrição, como corrigi-la e outras informações relacionadas, como Impacto ou Benchmark.

Definir uma linha de base

Ao analisar os resultados da avaliação, você pode marcar os resultados como sendo uma linha de base aceitável em seu ambiente. A linha de base é basicamente uma personalização da forma como os resultados são comunicados. Os resultados que correspondem à linha de base são considerados como transmitidos nas análises subsequentes. Depois de estabelecer o estado de segurança da linha de base, o verificador de avaliação de vulnerabilidade relata apenas os desvios da linha de base. Desta forma, pode concentrar a sua atenção nas questões relevantes.

Exporte os resultados

Use o recurso de exportação contínua do Microsoft Defender for Cloud para exportar descobertas de avaliação de vulnerabilidade para Hubs de Eventos do Azure ou para o espaço de trabalho do Log Analytics.

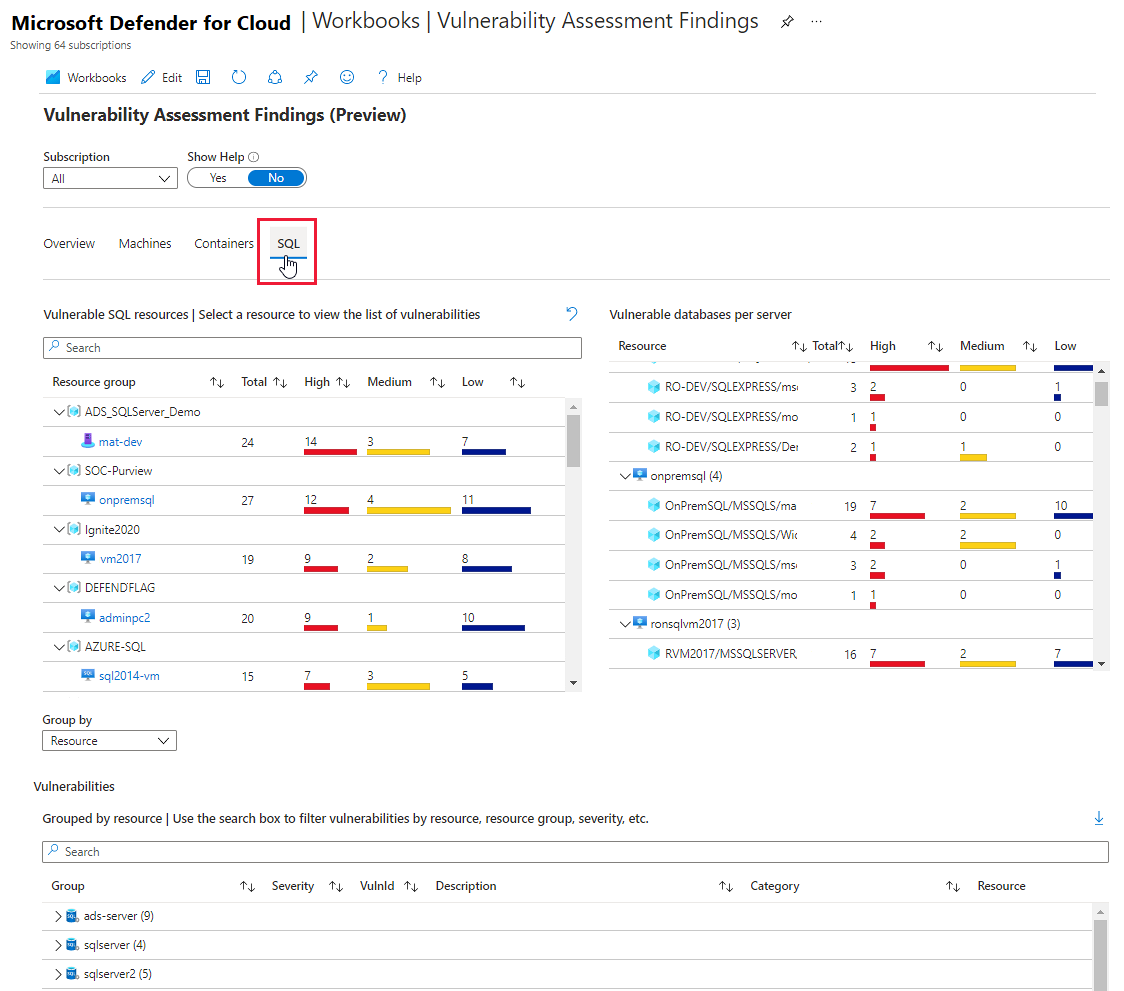

Exibir vulnerabilidades em relatórios gráficos e interativos

A galeria integrada de Pastas de Trabalho do Azure Monitor do Defender for Cloud inclui um relatório interativo de todas as descobertas dos scanners de vulnerabilidade para máquinas, contêineres em registros de contêiner e servidores SQL.

Os resultados de cada um desses scanners são relatados em recomendações separadas:

- As máquinas devem ter as descobertas de vulnerabilidade resolvidas

- As imagens do registro de contêiner devem ter as descobertas de vulnerabilidade resolvidas (com tecnologia Qualys)

- Os bancos de dados SQL devem ter as descobertas de vulnerabilidade resolvidas

- Servidores SQL em máquinas devem ter descobertas de vulnerabilidade resolvidas

O relatório 'Vulnerability Assessment Findings' reúne todas essas descobertas e as organiza por gravidade, tipo de recurso e categoria. Você pode encontrar o relatório na galeria de pastas de trabalho disponíveis na barra lateral do Defender for Cloud.

Desativar descobertas específicas

Se você tiver uma necessidade organizacional de ignorar uma descoberta, em vez de corrigi-la, você pode opcionalmente desativá-la. As descobertas desativadas não afetam sua pontuação segura ou geram ruídos indesejados.

Quando uma localização corresponder aos critérios que você definiu nas regras de desativação, ela não aparecerá na lista de descobertas. Os cenários típicos incluem:

- Desativar descobertas com gravidade abaixo da média

- Desativar descobertas que não podem ser corrigidas

- Desativar descobertas de benchmarks que não são de interesse para um escopo definido

Importante

Para desabilitar descobertas específicas, você precisa de permissões para editar uma política na Política do Azure. Saiba mais em Permissões do RBAC do Azure na Política do Azure.

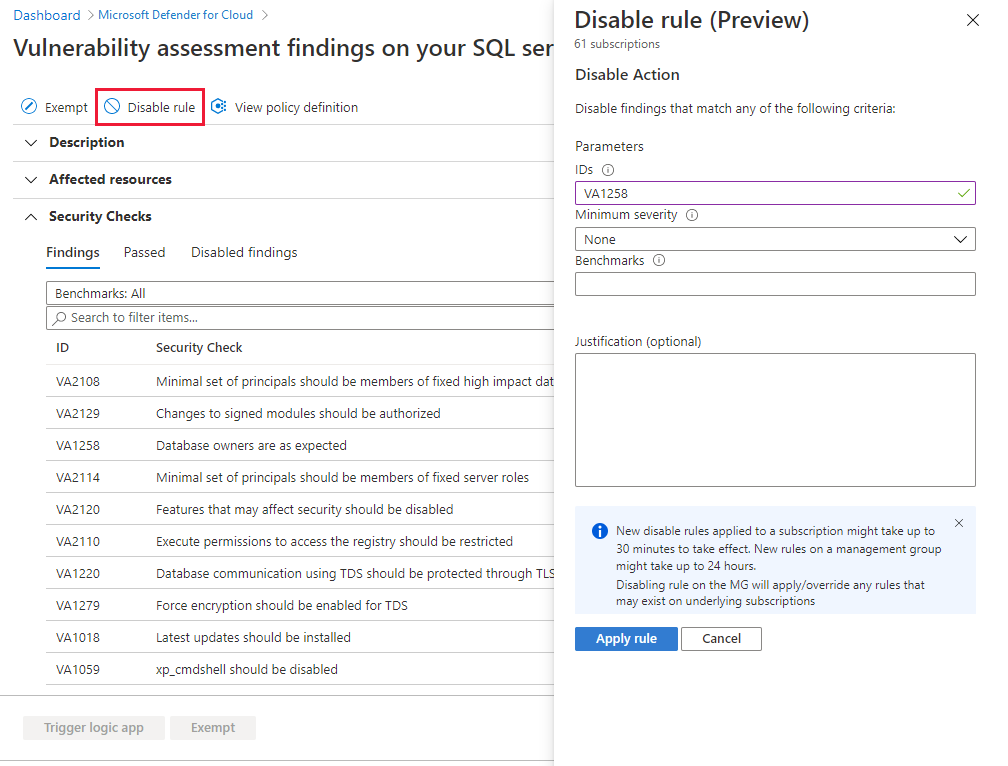

Para criar uma regra:

Na página de detalhes de recomendações para servidores SQL em máquinas que devem ter descobertas de vulnerabilidade resolvidas, selecione Desabilitar regra.

Selecione o escopo relevante.

Defina os seus critérios. Você pode usar qualquer um dos seguintes critérios:

- Localizando ID

- Gravidade

- Testes de referências

Selecione Aplicar regra. As alterações podem levar até 24 horas para entrar em vigor.

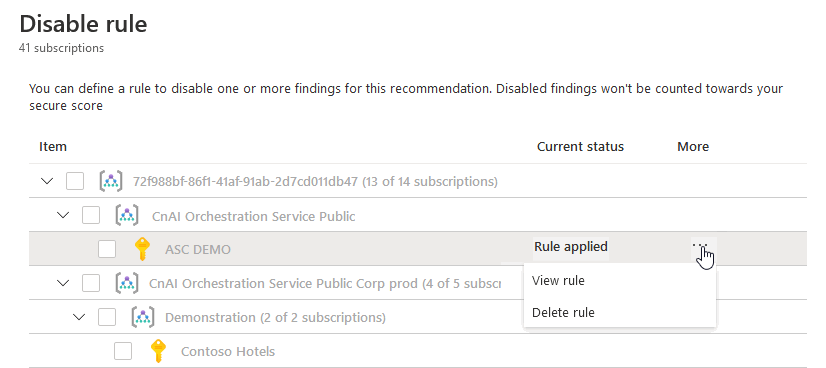

Para visualizar, substituir ou excluir uma regra:

Selecione Desativar regra.

Na lista de escopo, as assinaturas com regras ativas são exibidas como Regra aplicada.

Para visualizar ou excluir a regra, selecione o menu de reticências ("...").

Gerencie avaliações de vulnerabilidade programaticamente

Utilizar o Azure PowerShell

Você pode usar cmdlets do Azure PowerShell para gerenciar programaticamente suas avaliações de vulnerabilidade. Os cmdlets suportados são:

| Nome do cmdlet como um link | Description |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Adicione a linha de base da Avaliação de Vulnerabilidade do SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Obtenha a linha de base da Avaliação de Vulnerabilidades do SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Obtém os resultados da verificação da Avaliação de Vulnerabilidade do SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Obtém registros de verificação da Avaliação de Vulnerabilidade do SQL. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Remove a linha de base da Avaliação de Vulnerabilidades do SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Define a nova linha de base de Avaliação de Vulnerabilidades SQL em um banco de dados específico, descarta a linha de base antiga, se houver. |

Residência de dados

A Avaliação de Vulnerabilidade do SQL consulta o servidor SQL usando consultas disponíveis publicamente nas recomendações do Defender for Cloud para Avaliação de Vulnerabilidade do SQL e armazena os resultados da consulta. Os dados da Avaliação de Vulnerabilidade do SQL são armazenados no local do espaço de trabalho do Log Analytics ao qual a máquina está conectada. Por exemplo, se o usuário conectar uma máquina virtual SQL a um espaço de trabalho do Log Analytics na Europa Ocidental, os resultados serão armazenados na Europa Ocidental. Esses dados serão coletados somente se a solução de Avaliação de Vulnerabilidade do SQL estiver habilitada no espaço de trabalho do Log Analytics.

Informações de metadados sobre a máquina conectada também são coletadas. Especificamente:

- Nome, tipo e versão do sistema operacional

- FQDN (nome de domínio totalmente qualificado) do computador

- Versão do agente da Máquina Conectada

- UUID (ID BIOS)

- Nome do servidor SQL e nomes de banco de dados subjacentes

Você pode especificar a região onde seus dados de Avaliação de Vulnerabilidade SQL serão armazenados escolhendo o local do espaço de trabalho do Log Analytics. A Microsoft pode replicar para outras regiões para resiliência de dados, mas a Microsoft não replica dados fora da geografia.

Nota

Alterar o espaço de trabalho do Log Analytics do plano Defender for SQL on Machines redefinirá os resultados da verificação e as configurações da linha de base. Se você reverter para o espaço de trabalho original do Log Analytics dentro de 90 dias, os resultados da verificação e as configurações da linha de base serão disponibilizados novamente.