Habilite a integração do Defender for Endpoint

A integração do Microsoft Defender for Cloud com o Microsoft Defender for Endpoint, fornece uma solução de segurança de ponto final baseada na nuvem que oferece uma ampla gama de recursos. A integração fornece gerenciamento e avaliação de vulnerabilidades com base em risco, o que ajuda a identificar e priorizar vulnerabilidades que precisam ser abordadas. A solução também inclui redução da superfície de ataque, que ajuda a minimizar a superfície de ataque dos endpoints, bem como proteção baseada em comportamento e alimentada pela nuvem para detetar e responder a ameaças. Além disso, o Microsoft Defender for Endpoint oferece EDR (endpoint detection and response), investigação e remediação automáticas e serviços de busca gerenciados para ajudar as organizações a detetar, investigar e responder rapidamente a incidentes de segurança.

Pré-requisitos

Antes de habilitar a integração do Microsoft Defender for Endpoint com o Defender for Cloud, você deve confirmar se sua máquina atende aos requisitos necessários para o Defender for Endpoint:

Verifique se a máquina está conectada ao Azure e à Internet, conforme necessário:

Máquinas virtuais do Azure (Windows ou Linux) - Configure as configurações de rede descritas em Configurar proxy de dispositivo e configurações de conectividade com a Internet: Windows ou Linux.

Máquinas locais - Conecte suas máquinas de destino ao Azure Arc, conforme explicado em Conectar máquinas híbridas com servidores habilitados para Azure Arc.

Habilite o Microsoft Defender para servidores. Consulte Guia de início rápido: ativar os recursos de segurança aprimorados do Defender for Cloud.

Importante

A integração do Defender for Cloud com o Microsoft Defender for Endpoint está habilitada por padrão. Portanto, ao habilitar recursos de segurança aprimorados, você dá consentimento para que o Microsoft Defender for Servers acesse os dados do Microsoft Defender for Endpoint relacionados a vulnerabilidades, software instalado e alertas para seus endpoints.

Para servidores Windows, certifique-se de que seus servidores atendam aos requisitos de integração do Microsoft Defender for Endpoint.

Para servidores Linux, você deve ter o Python instalado. Python 3 é recomendado para todas as distros, mas é necessário para RHEL 8.x e Ubuntu 20.04 ou superior. Se necessário, consulte Instruções passo a passo para instalar o Python no Linux.

Se você moveu sua assinatura entre locatários do Azure, algumas etapas preparatórias manuais também são necessárias. Para obter detalhes, entre em contato com o suporte da Microsoft.

Habilite a integração

Windows

A solução unificada do Defender for Endpoint não usa nem requer a instalação do agente do Log Analytics. A solução unificada é implantada automaticamente para servidores Windows 2012 R2 e 2016 do Azure, servidores Windows conectados por meio do Azure Arc e servidores multicloud do Windows conectados por meio dos conectores multicloud.

Você implantará o Defender for Endpoint em suas máquinas Windows de duas maneiras, dependendo se já o implantou em suas máquinas Windows:

- Usuários com o Defender for Servers habilitado e o Microsoft Defender for Endpoint implantado

- Usuários que nunca habilitaram a integração com o Microsoft Defender for Endpoint

Usuários com o Defender for Servers habilitado e o Microsoft Defender for Endpoint implantado

Se você já habilitou a integração com o Defender for Endpoint, tem controle total sobre quando e se deve implantar a solução unificada do Defender for Endpoint em suas máquinas Windows .

Para implantar a solução unificada do Defender for Endpoint, você precisa usar a chamada da API REST ou o portal do Azure:

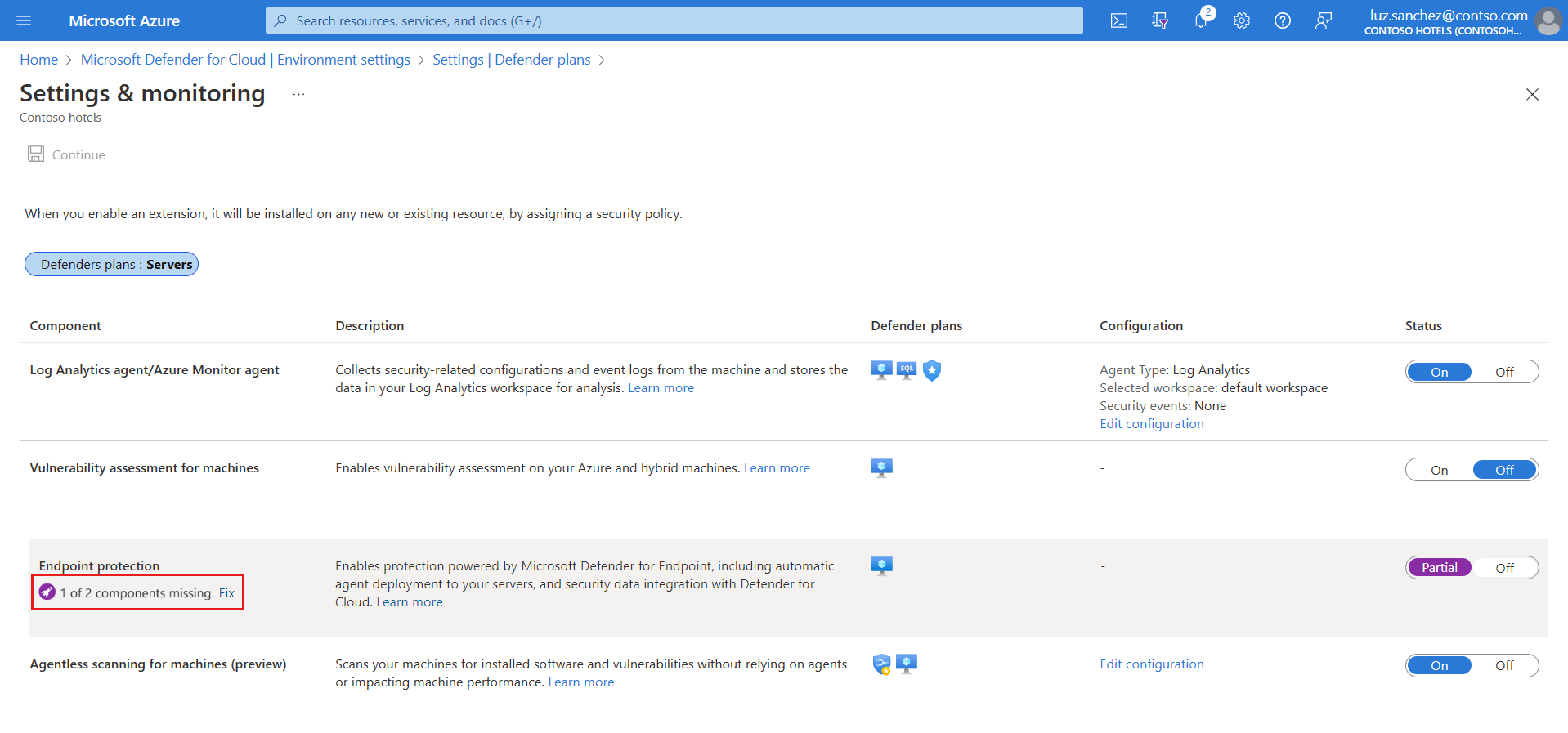

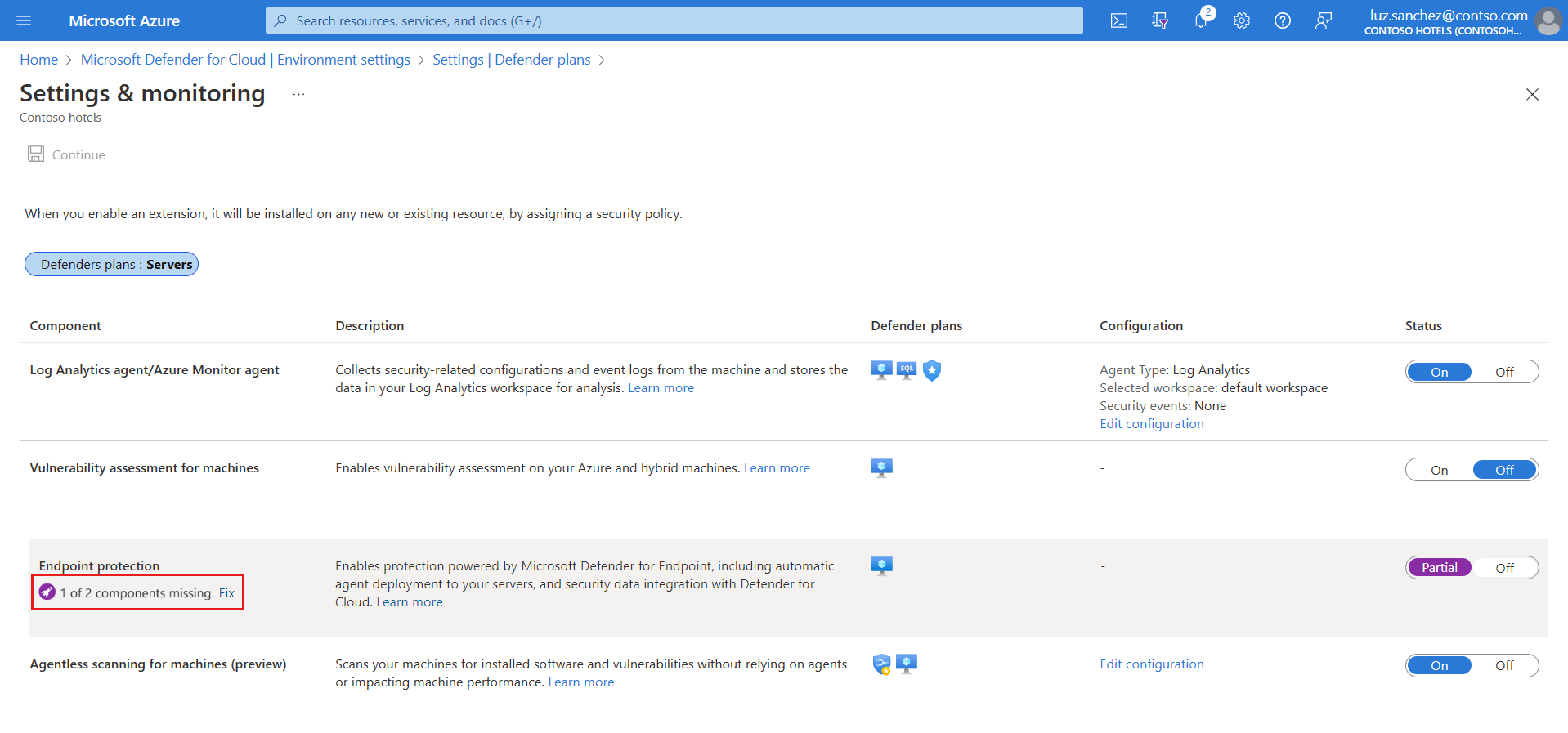

No menu do Defender for Cloud, selecione Configurações de ambiente e selecione a assinatura com as máquinas Windows que você deseja receber do Defender for Endpoint.

Na coluna Cobertura de monitoramento do plano Defender for Servers, selecione Configurações.

O status do componente Proteções de ponto de extremidade é Parcial, o que significa que nem todas as partes do componente estão habilitadas.

Nota

Se o status for Desativado, use as instruções em Usuários que nunca habilitaram a integração com o Microsoft Defender for Endpoint for Windows.

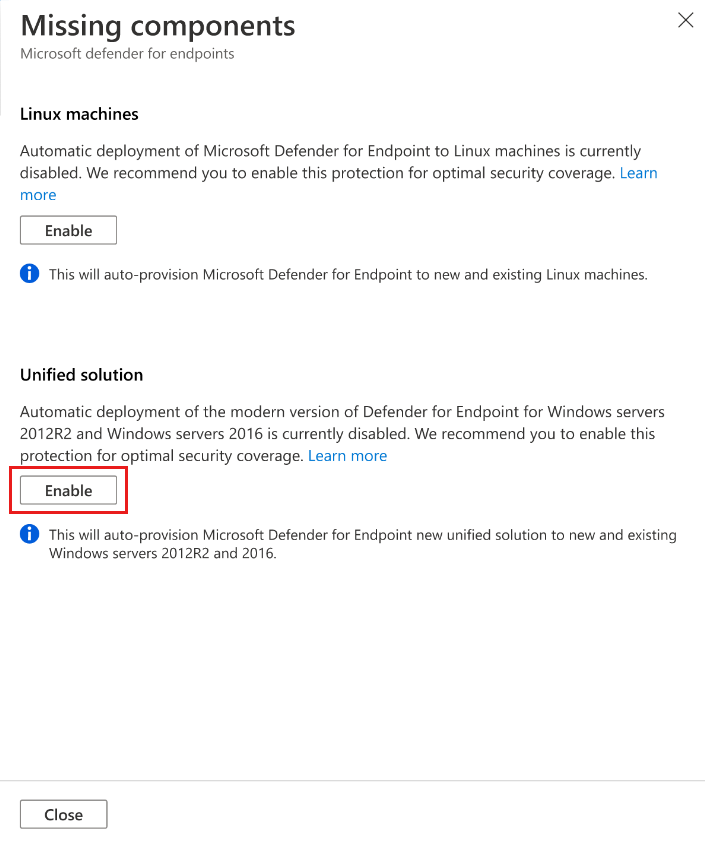

Selecione Corrigir para ver os componentes que não estão ativados.

Para habilitar a solução unificada para máquinas Windows Server 2012 R2 e 2016, selecione Habilitar.

Para guardar as alterações, selecione Guardar na parte superior da página e, em seguida, selecione Continuar na página Definições e monitorização.

O Microsoft Defender for Cloud irá:

- Pare o processo existente do Defender for Endpoint no agente do Log Analytics que coleta dados para o Defender for Servers.

- Instale a solução unificada do Defender for Endpoint para todas as máquinas Windows Server 2012 R2 e 2016 novas e existentes.

O Microsoft Defender for Cloud integrará automaticamente suas máquinas ao Microsoft Defender for Endpoint. A integração pode demorar até 12 horas. Para novas máquinas criadas após a integração ter sido ativada, a integração leva até uma hora.

Nota

Se você optar por não implantar a solução unificada do Defender for Endpoint em seus servidores Windows 2012 R2 e 2016 no Defender for Servers Plan 2 e, em seguida, fazer downgrade do Defender for Servers para o Plan 1, a solução unificada do Defender for Endpoint não será implantada nesses servidores para que sua implantação existente não seja alterada sem o seu consentimento explícito.

Usuários que nunca habilitaram a integração com o Microsoft Defender for Endpoint for Windows

Se você nunca habilitou a integração para Windows, a proteção de ponto de extremidade permite que o Defender for Cloud implante o Defender for Endpoint em suas máquinas Windows e Linux.

Para implantar a solução unificada do Defender for Endpoint, você precisará usar a chamada da API REST ou o portal do Azure:

No menu do Defender for Cloud, selecione Configurações de ambiente e selecione a assinatura com as máquinas que você deseja receber o Defender for Endpoint.

No status do componente Proteção de ponto de extremidade, selecione Ativado para habilitar a integração com o Microsoft Defender for Endpoint.

A solução unificada do agente do Defender for Endpoint é implantada em todas as máquinas da assinatura selecionada.

Linux

Você implantará o Defender for Endpoint em suas máquinas Linux de uma destas maneiras, dependendo se já o implantou em suas máquinas Windows:

- Habilitar para uma assinatura específica nas configurações do ambiente do portal do Azure

- Habilitar para várias assinaturas no painel do portal do Azure

- Habilitar para várias assinaturas com um script do PowerShell

Nota

Quando você habilita a implantação automática, a instalação do Defender for Endpoint para Linux será abortada em máquinas com serviços em execução pré-existentes usando fanotify e outros serviços que também podem causar mau funcionamento do Defender for Endpoint ou podem ser afetados pelo Defender for Endpoint, como serviços de segurança. Depois de validar possíveis problemas de compatibilidade, recomendamos que você instale manualmente o Defender for Endpoint nesses servidores.

Usuários existentes com os recursos de segurança aprimorados do Defender for Cloud habilitados e o Microsoft Defender for Endpoint para Windows

Se você já habilitou a integração com o Defender for Endpoint para Windows, tem controle total sobre quando e se deve implantar o Defender for Endpoint em suas máquinas Linux .

No menu do Defender for Cloud, selecione Configurações de ambiente e selecione a assinatura com as máquinas Linux que você deseja receber do Defender for Endpoint.

Na coluna Cobertura de monitoramento do plano Defender for Server, selecione Configurações.

O status do componente Proteções de ponto de extremidade é Parcial, o que significa que nem todas as partes do componente estão habilitadas.

Nota

Se o status for Desativado não estiver selecionado, use as instruções em Usuários que nunca habilitaram a integração com o Microsoft Defender for Endpoint para Windows.

Selecione Corrigir para ver os componentes que não estão ativados.

Para habilitar a implantação em máquinas Linux, selecione Ativar.

Para guardar as alterações, selecione Guardar na parte superior da página e, em seguida, selecione Continuar na página Definições e monitorização.

O Microsoft Defender for Cloud irá:

- Integre automaticamente suas máquinas Linux ao Defender for Endpoint

- Detete quaisquer instalações anteriores do Defender for Endpoint e reconfigure-as para integração com o Defender for Cloud

O Microsoft Defender for Cloud integrará automaticamente suas máquinas ao Microsoft Defender for Endpoint. A integração pode demorar até 12 horas. Para novas máquinas criadas após a integração ter sido ativada, a integração leva até uma hora.

Nota

Da próxima vez que regressar a esta página do portal do Azure, o botão Ativar para máquinas Linux não será apresentado. Para desativar a integração para Linux, você precisará desativá-la para Windows também, desativando a alternância no Endpoint Protection e selecionando Continuar.

Para verificar a instalação do Defender for Endpoint em uma máquina Linux, execute o seguinte comando shell em suas máquinas:

mdatp healthSe o Microsoft Defender for Endpoint estiver instalado, você verá seu status de integridade:

healthy : truelicensed: trueAlém disso, no portal do Azure, você verá uma nova extensão do Azure em suas máquinas chamada

MDE.Linux.

Novos usuários que nunca habilitaram a integração com o Microsoft Defender for Endpoint for Windows

Se você nunca habilitou a integração para Windows, a proteção de ponto final permite que o Defender for Cloud implante o Defender for Endpoint em suas máquinas Windows e Linux.

No menu do Defender for Cloud, selecione Configurações de ambiente e selecione a assinatura com as máquinas Linux que você deseja receber do Defender for Endpoint.

Na coluna Cobertura de monitoramento do plano Defender for Server, selecione Configurações.

No status do componente Proteção de ponto de extremidade, selecione Ativado para habilitar a integração com o Microsoft Defender for Endpoint.

O Microsoft Defender for Cloud irá:

- Integre automaticamente suas máquinas Windows e Linux ao Defender for Endpoint

- Detete quaisquer instalações anteriores do Defender for Endpoint e reconfigure-as para integração com o Defender for Cloud

A integração pode levar até 1 hora.

Selecione Continuar e Salvar para salvar suas configurações.

Para verificar a instalação do Defender for Endpoint em uma máquina Linux, execute o seguinte comando shell em suas máquinas:

mdatp healthSe o Microsoft Defender for Endpoint estiver instalado, você verá seu status de integridade:

healthy : truelicensed: trueAlém disso, no portal do Azure, você verá uma nova extensão do Azure em suas máquinas chamada

MDE.Linux.

Habilitar em várias assinaturas no painel do portal do Azure

Se uma ou mais de suas assinaturas não tiverem proteções de ponto de extremidade habilitadas para máquinas Linux, você verá um painel de informações no painel do Defender for Cloud. O painel de informações informa sobre assinaturas que têm a integração do Defender for Endpoint habilitada para máquinas Windows, mas não para máquinas Linux. Você pode usar o painel de informações para ver as assinaturas afetadas com o número de recursos afetados em cada assinatura. As subscrições que não têm máquinas Linux não mostram recursos afetados. Em seguida, você pode selecionar as assinaturas para habilitar o endpoint protection para integração com Linux.

Depois de selecionar Ativar no painel de informações, o Defender for Cloud:

- Integre automaticamente suas máquinas Linux ao Defender for Endpoint nas assinaturas selecionadas.

- Deteta quaisquer instalações anteriores do Defender for Endpoint e reconfigura-as para integração com o Defender for Cloud.

Use a pasta de trabalho de status do Defender for Endpoint para verificar o status de instalação e implantação do Defender for Endpoint em uma máquina Linux.

Habilitar em várias assinaturas com um script do PowerShell

Use nosso script PowerShell do repositório GitHub do Defender for Cloud para habilitar a proteção de ponto final em máquinas Linux que estão em várias assinaturas.

Gerenciar a configuração de atualizações automáticas para Linux

No Windows, as atualizações de versão do Defender for Endpoint são fornecidas por meio de atualizações contínuas da base de dados de conhecimento; no Linux você precisa atualizar o pacote Defender for Endpoint. Quando você usa o Defender for Servers com a extensão, as atualizações automáticas para o MDE.Linux Microsoft Defender for Endpoint são habilitadas por padrão. Se você deseja gerenciar as atualizações de versão do Defender for Endpoint manualmente, você pode desativar as atualizações automáticas em suas máquinas. Para fazer isso, adicione a seguinte tag para máquinas integradas com a MDE.Linux extensão.

- Nome da tag: 'ExcludeMdeAutoUpdate'

- Valor da tag: 'true'

Essa configuração é suportada para VMs do Azure e máquinas Azure Arc, onde a extensão inicia a MDE.Linux atualização automática.

Habilite a solução unificada Microsoft Defender for Endpoint em escala

Você também pode habilitar a solução unificada do Defender for Endpoint em escala por meio da API REST fornecida versão 2022-05-01. Para obter detalhes completos, consulte a documentação da API.

Aqui está um exemplo de corpo de solicitação para a solicitação PUT para habilitar a solução unificada do Defender for Endpoint:

URI: https://management.azure.com/subscriptions/<subscriptionId>/providers/Microsoft.Security/settings/WDATP?api-version=2022-05-01

{

"name": "WDATP",

"type": "Microsoft.Security/settings",

"kind": "DataExportSettings",

"properties": {

"enabled": true

}

}

Acompanhe o status da implantação do MDE

Você pode usar a pasta de trabalho de status de implantação do Defender for Endpoint para acompanhar o status de implantação do Defender for Endpoint em suas VMs do Azure e máquinas que não são do Azure conectadas por meio do Azure Arc. A pasta de trabalho interativa fornece uma visão geral das máquinas em seu ambiente mostrando o status de implantação da extensão do Microsoft Defender for Endpoint.

Acesse o portal do Microsoft Defender for Endpoint

Verifique se a conta de usuário tem as permissões necessárias. Saiba mais em Atribuir acesso de usuário à Central de Segurança do Microsoft Defender.

Verifique se você tem um proxy ou firewall que está bloqueando o tráfego anônimo. O sensor Defender for Endpoint liga-se a partir do contexto do sistema, pelo que o tráfego anónimo deve ser permitido. Para garantir o acesso sem obstáculos ao portal do Defender for Endpoint, siga as instruções em Habilitar acesso a URLs de serviço no servidor proxy.

Abra o Portal do Microsoft Defender. Saiba mais sobre o Microsoft Defender for Endpoint no Microsoft Defender XDR.

Enviar um alerta de teste

Para gerar um alerta de teste benigno do Defender for Endpoint, selecione a guia para o sistema operacional relevante do seu endpoint:

Teste no Windows

Para pontos de extremidade que executam o Windows:

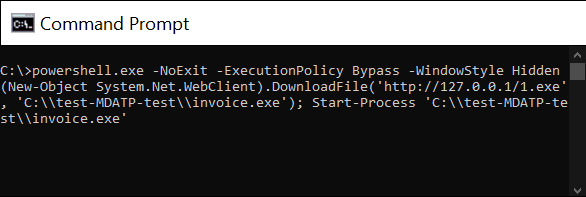

Crie uma pasta 'C:\test-MDATP-test'.

Utilize o Ambiente de Trabalho Remoto para aceder ao seu computador.

Abra uma janela da linha de comandos.

No prompt, copie e execute o seguinte comando. A janela do prompt de comando será fechada automaticamente.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden (New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe'); Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Se o comando for bem-sucedido, você verá um novo alerta no painel de proteção da carga de trabalho e no portal do Microsoft Defender for Endpoint. Este alerta pode demorar alguns minutos a aparecer.

Para revisar o alerta no Defender for Cloud, vá para Security alerts>Suspicious PowerShell CommandLine.

Na janela de investigação, selecione o link para ir para o portal do Microsoft Defender for Endpoint.

Gorjeta

O alerta é acionado com gravidade informativa .

Teste no Linux

Para endpoints que executam Linux:

Faça o download da ferramenta de alerta de teste de: https://aka.ms/LinuxDIY

Extraia o conteúdo do arquivo zip e execute este shell script:

./mde_linux_edr_diySe o comando for bem-sucedido, você verá um novo alerta no painel de proteção da carga de trabalho e no portal do Microsoft Defender for Endpoint. Este alerta pode demorar alguns minutos a aparecer.

Para revisar o alerta no Defender for Cloud, vá para Alertas>de segurança Enumeração de arquivos com dados confidenciais.

Na janela de investigação, selecione o link para ir para o portal do Microsoft Defender for Endpoint.

Gorjeta

O alerta é acionado com baixa gravidade.

Remover o Defender for Endpoint de uma máquina

Para remover a solução Defender for Endpoint das suas máquinas:

Desative a integração:

- No menu do Defender for Cloud, selecione Configurações de ambiente e selecione a assinatura com as máquinas relevantes.

- Na página Planos do Defender, selecione Configurações e Monitoramento.

- No status do componente Proteção de ponto de extremidade, selecione Desativado para desabilitar a integração com o Microsoft Defender for Endpoint.

- Selecione Continuar e Salvar para salvar suas configurações.

Remova o MDE. Windows/MDE. Extensão Linux da máquina.

Siga as etapas em Dispositivos offboard do serviço Microsoft Defender for Endpoint na documentação do Defender for Endpoint.

Conteúdos relacionados

- Plataformas e recursos suportados pelo Microsoft Defender for Cloud

- Saiba como as recomendações o ajudam a proteger os seus recursos do Azure

- Ver pergunta comum sobre a integração do Defender for Cloud com o Microsoft Defender for Endpoint

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários