Revise as recomendações de proteção de host do Docker

O Microsoft Defender for Cloud identifica contêineres não gerenciados hospedados em IaaS, Linux VMs ou outras máquinas Linux que executam contêineres Docker. O Defender for Cloud avalia continuamente as configurações desses contêineres. Em seguida, compara-os com o Center for Internet Security (CIS) Docker Benchmark.

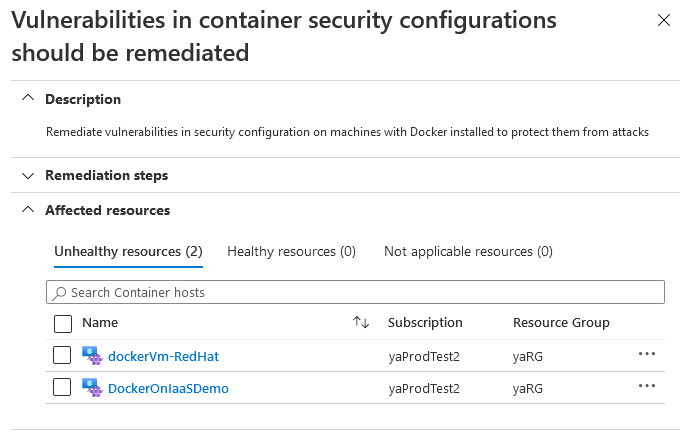

O Defender for Cloud inclui todo o conjunto de regras do CIS Docker Benchmark e alerta você se seus contêineres não satisfizerem nenhum dos controles. Quando encontra configurações incorretas, o Defender for Cloud gera recomendações de segurança. Use a página de recomendações do Defender for Cloud para visualizar recomendações e corrigir problemas.

Quando vulnerabilidades são encontradas, elas são agrupadas dentro de uma única recomendação.

Nota

Essas verificações de referência do CIS não serão executadas em instâncias gerenciadas pelo AKS ou VMs gerenciadas pelo Databricks.

Disponibilidade

| Aspeto | Detalhes |

|---|---|

| Estado de lançamento: | Disponibilidade geral (GA) |

| Preços: | Requer o Microsoft Defender for Servers Plan 2 |

| Funções e permissões necessárias: | Leitor no espaço de trabalho ao qual o host se conecta |

| Nuvens: |

Identificar e corrigir vulnerabilidades de segurança na configuração do Docker

No menu do Defender for Cloud, abra a página Recomendações .

Filtrar para a recomendação As vulnerabilidades nas configurações de segurança do contêiner devem ser corrigidas e selecionar a recomendação.

A página de recomendação mostra os recursos afetados (hosts do Docker).

Nota

As máquinas que não estão executando o Docker serão mostradas na guia Recursos não aplicáveis . Eles aparecerão na Política do Azure como Conformes.

Para exibir e corrigir os controles CIS que um host específico falhou, selecione o host que você deseja investigar.

Gorjeta

Se você começou na página de inventário de ativos e chegou a essa recomendação a partir daí, selecione o botão Agir na página de recomendação.

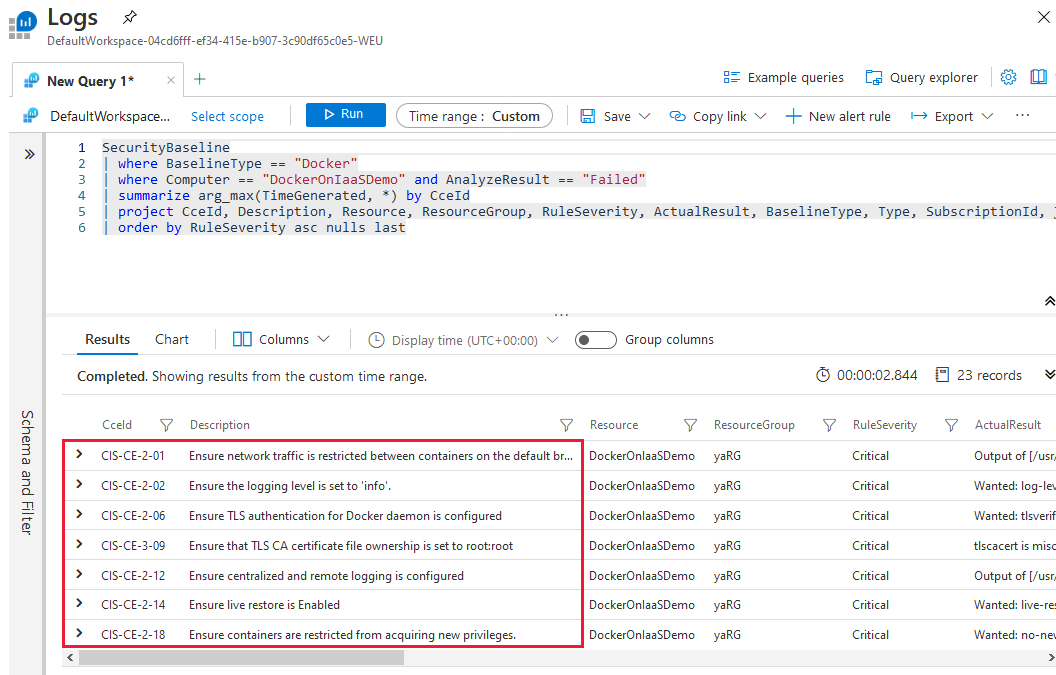

O Log Analytics é aberto com uma operação personalizada pronta para ser executada. A consulta personalizada padrão inclui uma lista de todas as regras com falha que foram avaliadas, juntamente com diretrizes para ajudá-lo a resolver os problemas.

Ajuste os parâmetros de consulta, se necessário.

Quando tiver certeza de que o comando é apropriado e está pronto para seu host, selecione Executar.

Próximo passo

A proteção do Docker é apenas um aspeto dos recursos de segurança de contêiner do Defender for Cloud.

Saiba mais Segurança de contêineres no Defender for Cloud.