Ativar o Defender for Cloud em todas as subscrições de um grupo de gestão

Você pode usar a Política do Azure para habilitar o Microsoft Defender for Cloud em todas as assinaturas do Azure dentro do mesmo grupo de gerenciamento (MG). Isso é mais conveniente do que acessá-los individualmente a partir do portal, e funciona mesmo que as assinaturas pertençam a proprietários diferentes.

Pré-requisitos

Habilite o provedor de recursos para o grupo de _Microsoft.Security_ gerenciamento usando o seguinte comando da CLI do Azure:

az provider register --namespace Microsoft.Security --management-group-id …

Integrar um grupo de gestão e todas as suas subscrições

Para integrar um grupo de gestão e todas as suas subscrições:

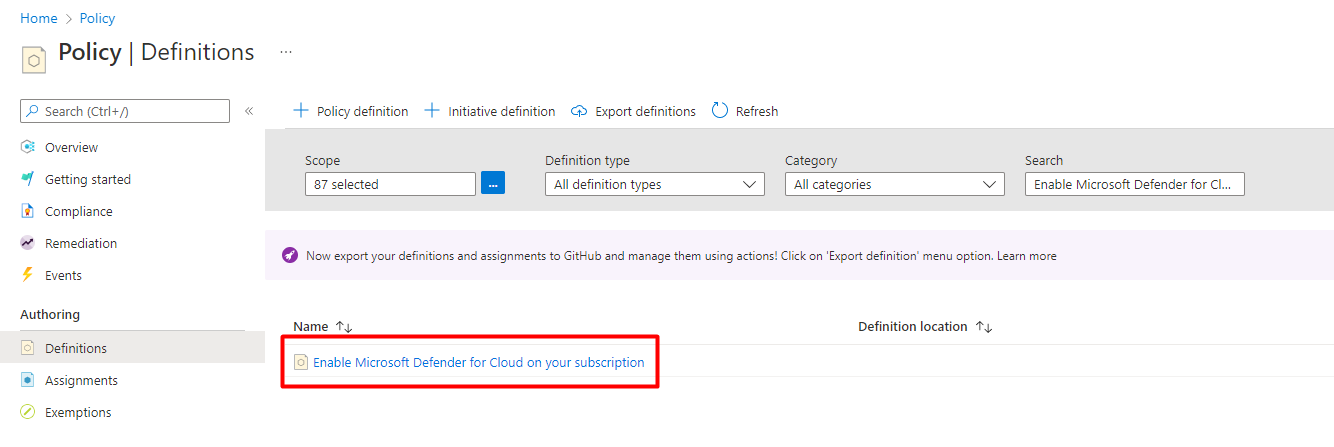

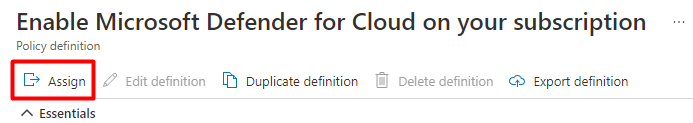

Como utilizador com permissões de Administrador de Segurança, abra a Política do Azure e procure a definição

Enable Microsoft Defender for Cloud on your subscription.Selecione Atribuir e certifique-se de definir o escopo para o nível MG.

Gorjeta

Além do escopo, não há parâmetros necessários.

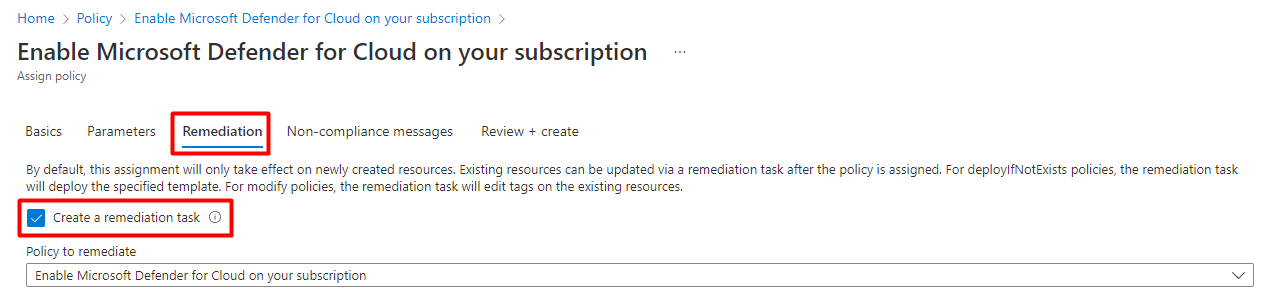

Selecione Remediação e selecione Criar uma tarefa de correção para garantir que todas as assinaturas existentes que não tenham o Defender for Cloud habilitado sejam integradas.

Selecione Rever + criar.

Reveja as suas informações e selecione Criar.

Quando a definição for atribuída, irá:

- Detete todas as assinaturas no MG que ainda não estão registradas no Defender for Cloud.

- Marque essas assinaturas como "não compatíveis".

- Marque como "compatíveis" todas as subscrições registadas (independentemente de terem ou não as funcionalidades de segurança melhoradas do Defender for Cloud ativadas ou desativadas).

A tarefa de correção habilitará a funcionalidade básica do Defender for Cloud nas assinaturas não compatíveis.

Modificações opcionais

Há várias maneiras de modificar a definição da Política do Azure:

Definir conformidade de forma diferente - A política fornecida classifica todas as assinaturas no MG que ainda não estão registradas no Defender for Cloud como "não compatíveis". Você pode optar por defini-lo para todas as assinaturas sem os recursos de segurança aprimorados do Defender for Cloud ativados.

A definição fornecida define qualquer uma das configurações de "preço" abaixo como compatível. O que significa que uma subscrição definida como "standard" ou "free" está em conformidade.

Gorjeta

Quando qualquer plano do Microsoft Defender está habilitado, ele é descrito em uma definição de política como estando na configuração 'Padrão'. Quando está desativado, é 'Gratuito'. Para saber mais sobre as diferenças entre esses planos, consulte Planos Defender do Microsoft Defender for Cloud.

"existenceCondition": { "anyof": [ { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" }, { "field": "microsoft.security/pricings/pricingTier", "equals": "free" } ] },Se você alterá-lo para o seguinte, apenas as assinaturas definidas como "padrão" serão classificadas como compatíveis:

"existenceCondition": { "field": "microsoft.security/pricings/pricingTier", "equals": "standard" },Definir alguns planos do Microsoft Defender a serem aplicados ao habilitar o Defender for Cloud - A política fornecida habilita o Defender for Cloud sem nenhum dos recursos de segurança aprimorados opcionais. Você pode optar por habilitar um ou mais dos planos do Microsoft Defender.

A seção da

deploymentdefinição fornecida tem um parâmetropricingTier. Por padrão, isso é definido comofree, mas você pode modificá-lo.

Próximos passos

Agora que você integrou um grupo de gerenciamento inteiro, habilite os recursos de segurança aprimorados.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários