Criar relatórios de vetor de ataque

Os relatórios de vetores de ataques mostram uma cadeia de dispositivos vulneráveis num caminho de ataque especificado, para dispositivos detetados por um sensor de rede OT específico. Simule um ataque a um destino específico na sua rede para detetar dispositivos vulneráveis e analisar vetores de ataques em tempo real.

Os relatórios de vetores de ataques também podem ajudar a avaliar as atividades de mitigação para garantir que está a tomar todos os passos necessários para reduzir o risco para a sua rede. Por exemplo, utilize um relatório de vetor de ataque para compreender se uma atualização de software iria interromper o caminho do atacante ou se um caminho de ataque alternativo ainda permanece.

Pré-requisitos

Para criar relatórios de vetores de ataque, tem de conseguir aceder ao sensor de rede OT para o qual pretende gerar dados, como um utilizador Administração ou Analista de Segurança.

Para obter mais informações, veja Utilizadores e funções no local para monitorização de OT com o Defender para IoT

Gerar uma simulação de vetor de ataque

Gere uma simulação de vetor de ataque para que possa ver o relatório resultante.

Para gerar uma simulação de vetor de ataque:

Inicie sessão na consola do sensor e selecione Vetor de ataque à esquerda.

Selecione Adicionar simulação e introduza os seguintes valores:

Propriedade Descrição Nome Nome da simulação Vetores Máximos O número máximo de vetores de ataque que pretende incluir na simulação. Mostrar no Mapa do Dispositivo Selecione para mostrar o vetor de ataque como um grupo no Mapa do dispositivo. Mostrar Todos os Dispositivos de Origem Selecione para considerar todos os dispositivos como uma possível origem de ataque. Origem do Ataque Aparece apenas e é necessário se a opção Mostrar Todos os Dispositivos de Origem estiver desativada . Selecione um ou mais dispositivos a considerar como a origem de ataque. Mostrar Todos os Dispositivos de Destino Selecione para considerar todos os dispositivos como possíveis destinos de ataque. Alvo de Ataque Aparece apenas e é necessário se a opção Mostrar Todos os Dispositivos de Destino estiver desativada . Selecione um ou mais dispositivos a considerar como o destino de ataque. Excluir Dispositivos Selecione um ou mais dispositivos a excluir da simulação de vetor de ataque. Excluir Sub-redes Selecione uma ou mais sub-redes para excluir da simulação de vetor de ataque. Selecione Guardar. A simulação é adicionada à lista, com o número de caminhos de ataque indicados entre parênteses.

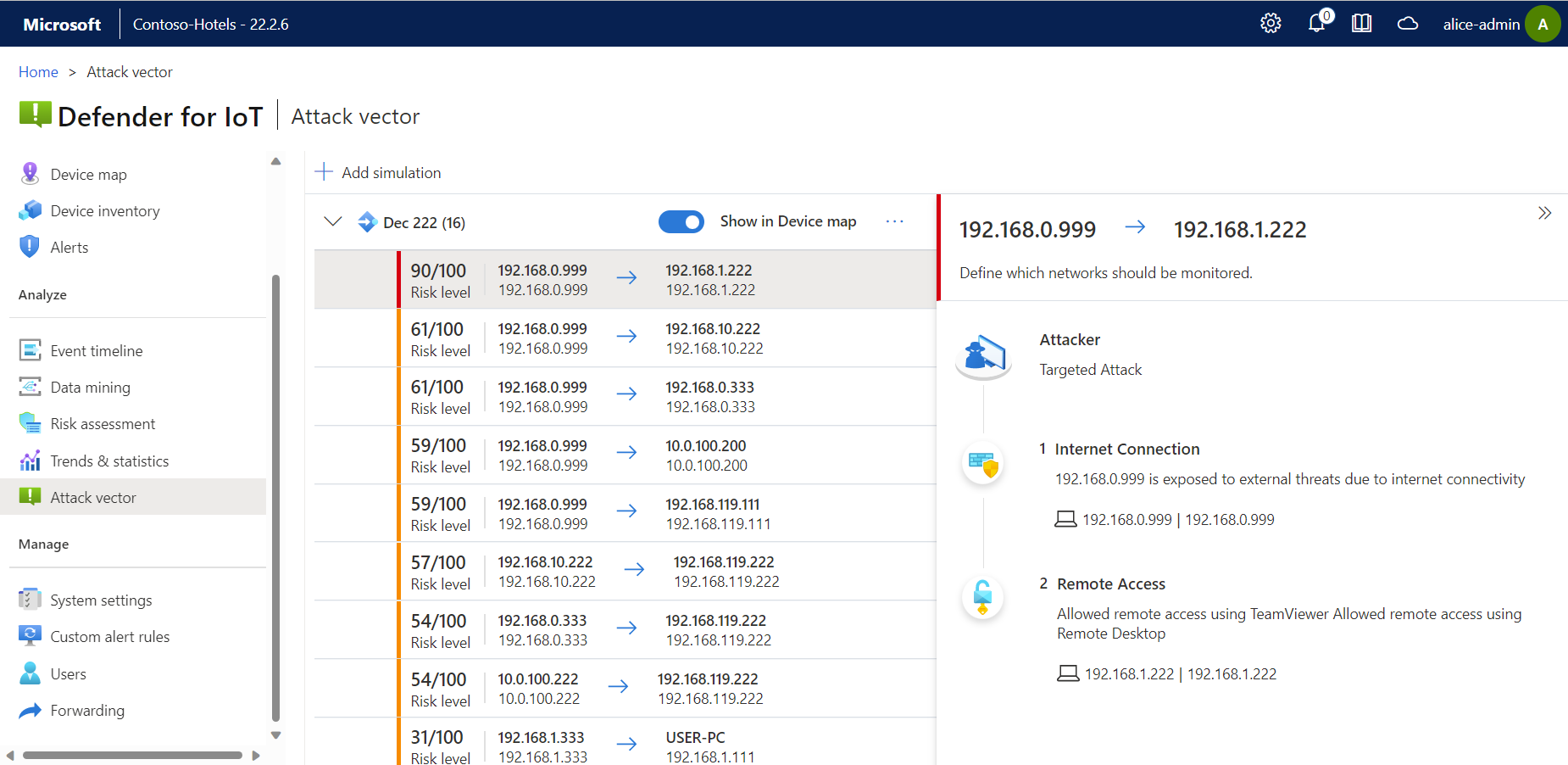

Expanda a simulação para ver a lista de possíveis vetores de ataque e selecione um para ver mais detalhes à direita.

Por exemplo:

Ver um vetor de ataque no Mapa do Dispositivo

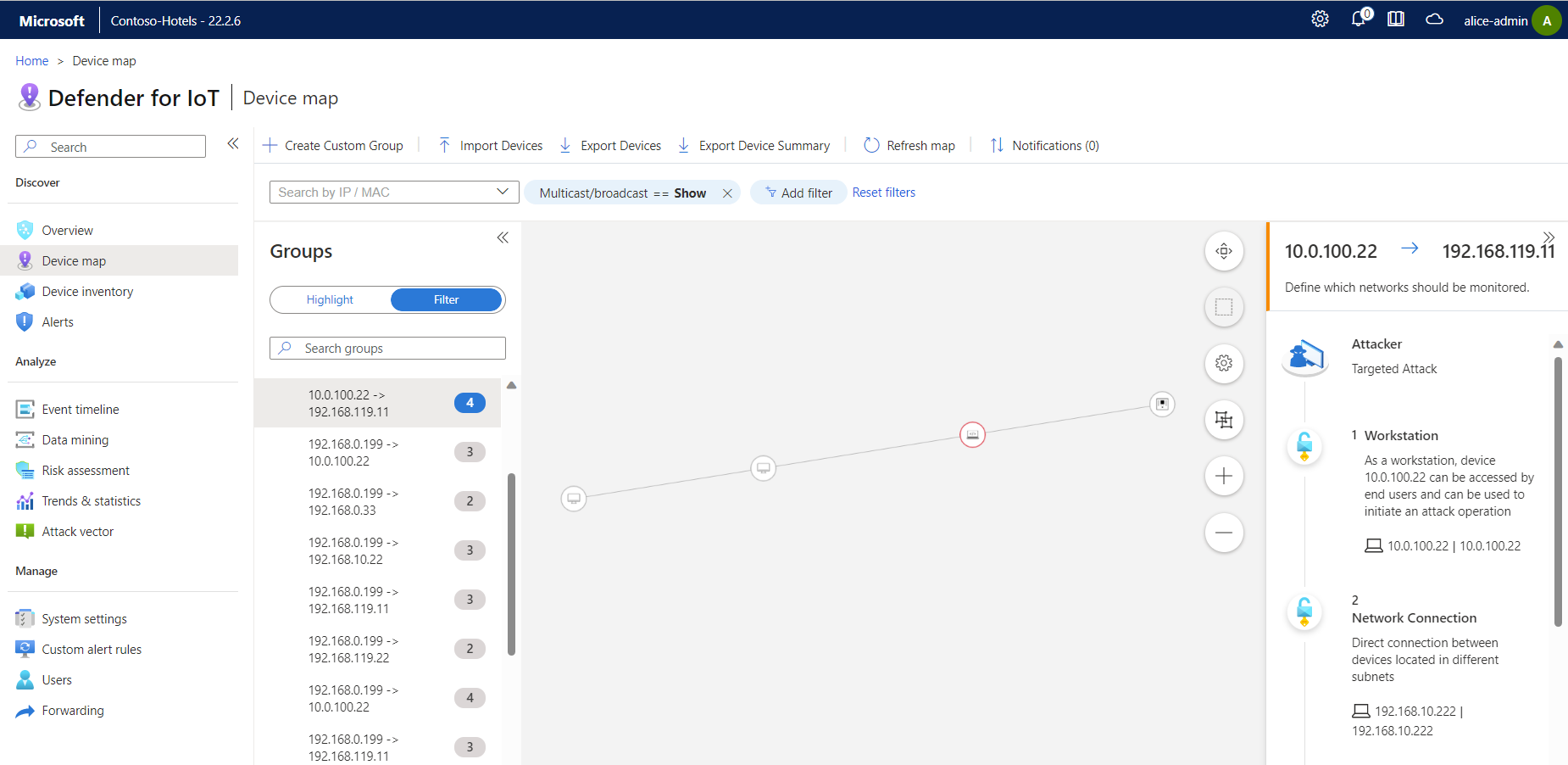

O Mapa do dispositivo fornece uma representação gráfica de dispositivos vulneráveis detetados em relatórios de vetores de ataque. Para ver um vetor de ataque no Mapa do dispositivo:

Na página Vetor de ataque , certifique-se de que a simulação tem a opção Mostrar no Mapa do dispositivo ativada.

Selecione Mapa do dispositivo no menu lateral.

Selecione a simulação e, em seguida, selecione um vetor de ataque para visualizar os dispositivos no seu mapa.

Por exemplo:

Para obter mais informações, veja Investigar deteções de sensores no Mapa do dispositivo.

Passos seguintes

Melhore a postura de segurança com as recomendações de segurança do Azure.

Veja relatórios adicionais com base em sensores ligados à cloud no portal do Azure. Para obter mais informações, veja Visualize Microsoft Defender for IoT data with Azure Monitor workbooks (Visualizar Microsoft Defender para dados IoT com livros do Azure Monitor)

Continue a criar outros relatórios para obter mais dados de segurança do sensor de OT. Para obter mais informações, consulte:

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários