O que há de novo no Microsoft Defender for IoT para organizações

Nota

O Azure Defender para IoT foi renomeado para Microsoft Defender for IoT.

Este artigo serve como um arquivo para recursos e aprimoramentos lançados para o Microsoft Defender for IoT para organizações há mais de nove meses.

Para obter atualizações mais recentes, consulte O que há de novo no Microsoft Defender para IoT?.

Os recursos listados abaixo estão em VISUALIZAÇÃO. Os Termos Suplementares do Azure Preview incluem outros termos legais que se aplicam a funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Dezembro de 2021

Versão do software do sensor: 10.5.4

- Integração melhorada com o Microsoft Sentinel (Pré-visualização)

- Vulnerabilidade do Apache Log4j

- Alertas

Integração melhorada com o Microsoft Sentinel (Pré-visualização)

A nova solução IoT OT Threat Monitoring with Defender for IoT está disponível e fornece recursos aprimorados para a integração do Microsoft Defender for IoT com o Microsoft Sentinel. A solução IoT OT Threat Monitoring with Defender for IoT é um conjunto de conteúdo agregado, incluindo regras de análise, pastas de trabalho e playbooks, configurado especificamente para dados do Defender for IoT. Atualmente, esta solução suporta apenas Redes Operacionais (OT/ICS).

Para obter informações sobre a integração com o Microsoft Sentinel, consulte Tutorial: Integrar o Defender para IoT e o Sentinel

Vulnerabilidade do Apache Log4j

A versão 10.5.4 do Microsoft Defender for IoT atenua a vulnerabilidade do Apache Log4j. Para obter detalhes, consulte a atualização do comunicado de segurança.

Alertas

A versão 10.5.4 do Microsoft Defender para IoT oferece aprimoramentos de alerta importantes:

- Os alertas para determinados eventos menores ou casos de borda agora estão desativados.

- Para determinados cenários, alertas semelhantes são minimizados em uma única mensagem de alerta.

Essas alterações reduzem o volume de alertas e permitem um direcionamento e análise mais eficientes de eventos operacionais e de segurança.

Para obter mais informações, consulte Tipos e descrições de alertas de monitoramento de OT.

Alertas permanentemente desativados

Os alertas listados abaixo são permanentemente desativados com a versão 10.5.4. A deteção e o monitoramento ainda são suportados para o tráfego associado aos alertas.

Alertas do mecanismo de política

- Invocações de procedimento RPC

- Servidor HTTP não autorizado

- Uso anormal de endereços MAC

Alertas desativados por padrão

Os alertas listados abaixo são desativados por padrão com a versão 10.5.4. Você pode reativar os alertas na página Suporte do console do sensor, se necessário.

Alerta de anomalia no motor

- Número anormal de parâmetros no cabeçalho HTTP

- Comprimento anormal do cabeçalho HTTP

- Conteúdo de cabeçalho HTTP ilegal

Alertas do mecanismo operacional

- Erro do cliente HTTP

- Falha na operação RPC

Alertas do mecanismo de política

A desativação desses alertas também desativa o monitoramento do tráfego relacionado. Especificamente, esse tráfego não será relatado nos relatórios de mineração de dados.

- Alerta de comunicação HTTP ilegal e tráfego de mineração de dados de conexões HTTP

- Alerta de Agente de Usuário HTTP Não Autorizado e tráfego de Mineração de Dados de Agentes de Usuário HTTP

- Ação HTTP SOAP não autorizada e ações HTTP SOAP tráfego de mineração de dados

Funcionalidade de alerta atualizada

Alerta de operação não autorizada de banco de dados Anteriormente, esse alerta cobria alertas DDL e DML e relatórios de mineração de dados. Agora:

- Tráfego DDL: alertas e monitoramento são suportados.

- Tráfego DML: O monitoramento é suportado. Não há suporte para alertas.

Alerta Novo ativo detetado Este alerta está desativado para novos dispositivos detetados em sub-redes de TI. O alerta New Asset Detected ainda é acionado para novos dispositivos descobertos em sub-redes OT. As sub-redes OT são detetadas automaticamente e podem ser atualizadas pelos usuários, se necessário.

Alertas minimizados

O acionamento de alertas para cenários específicos foi minimizado para ajudar a reduzir o volume de alertas e simplificar a investigação de alertas. Nesses cenários, se um dispositivo executar atividades repetidas em destinos, um alerta será acionado uma vez. Anteriormente, um novo alerta era acionado cada vez que a mesma atividade era realizada.

Esta nova funcionalidade está disponível nos seguintes alertas:

- Alertas de varredura de porta detetada, com base na atividade do dispositivo de origem (gerado pelo mecanismo de anomalia)

- Alertas de malware, com base na atividade do dispositivo de origem. (gerado pelo mecanismo de malware).

- Suspeita de alertas de Ataque de Negação de Serviço, com base na atividade do dispositivo de destino (gerado pelo mecanismo de Malware)

Novembro de 2021

Versão do software do sensor: 10.5.3

Os seguintes aprimoramentos de recursos estão disponíveis com a versão 10.5.3 do Microsoft Defender para IoT.

O console de gerenciamento local tem uma nova API para dar suporte à nossa integração com o ServiceNow. Para obter mais informações, consulte Referência da API de integração para consoles de gerenciamento locais (visualização pública).

Foram feitas melhorias na análise de tráfego de rede de vários dissetores de protocolo OT e ICS.

Como parte da nossa manutenção automatizada, os alertas arquivados com mais de 90 dias serão automaticamente eliminados.

Muitos aprimoramentos foram feitos na exportação de metadados de alerta com base nos comentários dos clientes.

Outubro de 2021

Versão do software do sensor: 10.5.2

Os seguintes aprimoramentos de recursos estão disponíveis com a versão 10.5.2 do Microsoft Defender para IoT.

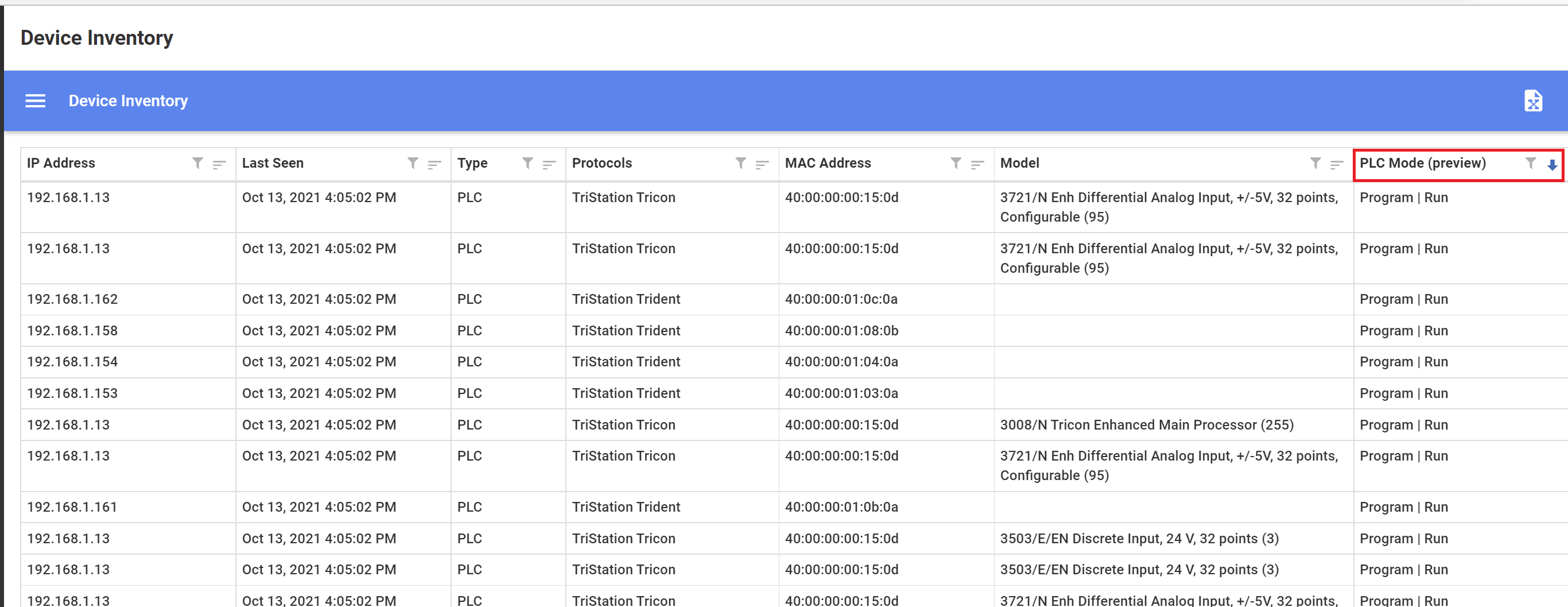

Deteções do modo de operação do PLC (Visualização pública)

Os usuários agora podem visualizar os estados do modo de operação, alterações e riscos do PLC. O modo de Funcionamento do PLC consiste no estado de Execução lógica do PLC e no estado de Chave física, se existir um interruptor de chave física no PLC.

Este novo recurso ajuda a melhorar a segurança detetando PLCs não seguros e, como resultado, evita ataques maliciosos, como downloads de programas PLC. O ataque da Triton em 2017 a uma planta petroquímica ilustra os efeitos de tais riscos. Essas informações também fornecem aos engenheiros operacionais visibilidade crítica sobre o modo operacional dos CLPs corporativos.

O que é um modo não seguro?

Se o estado Chave for detetado como Programa ou o estado Executar for detetado como Remoto ou Programa, o PLC será definido pelo Defender for IoT como não seguro.

Visibilidade e avaliação de riscos

Use o Inventário de dispositivos para exibir o estado do PLC de PLCs organizacionais e informações contextuais do dispositivo. Use a caixa de diálogo Configurações de inventário de dispositivos para adicionar esta coluna ao Inventário.

Visualize o status seguro do PLC e as informações da última alteração por PLC na seção Atributos da tela Propriedades do dispositivo. Se o estado Chave for detetado como Programa ou o estado Executar for detetado como Remoto ou Programa, o PLC será definido pelo Defender for IoT como não seguro. A opção Device Properties PLC Secured lê false.

Visualize todos os status de Execução do PLC da rede e Estado da chave criando uma mineração de dados com informações do modo de operação do PLC.

Use o Relatório de Avaliação de Risco para revisar o número de PLCs de rede no modo não seguro e informações adicionais que você pode usar para mitigar riscos de PLC não seguros.

PCAP API

A nova API PCAP permite que o usuário recupere arquivos PCAP do sensor através do console de gerenciamento local com, ou sem acesso direto ao próprio sensor.

Auditoria do Console de Gerenciamento Local

Os logs de auditoria para o console de gerenciamento local agora podem ser exportados para facilitar as investigações sobre quais alterações foram feitas e por quem.

Webhook estendido

Webhook estendido pode ser usado para enviar dados extras para o ponto de extremidade. O recurso estendido inclui todas as informações no alerta Webhook e adiciona as seguintes informações ao relatório:

- ID do sensor

- sensorName

- zoneID

- zoneName

- ID do site

- Nome do site

- sourceDeviceAddress

- destinationDeviceAddress

- remediaçãoPassos

- manuseado

- informações adicionais

Suporte Unicode para senhas de certificado

Os caracteres Unicode agora são suportados ao trabalhar com senhas de certificado do sensor. Para obter mais informações, consulte Preparar certificados assinados por CA.

Abril de 2021

Trabalhar com atualizações automáticas de informações sobre ameaças (Visualização pública)

Novos pacotes de inteligência de ameaças agora podem ser enviados automaticamente para sensores conectados à nuvem à medida que são lançados pelo Microsoft Defender para IoT. Isso além de baixar pacotes de inteligência de ameaças e, em seguida, enviá-los para sensores.

Trabalhar com atualizações automáticas ajuda a reduzir os esforços operacionais e garante maior segurança. Habilite a atualização automática integrando seu sensor conectado à nuvem no portal do Defender for IoT com a opção Atualizações Automáticas de Inteligência de Ameaças ativada.

Se você quiser adotar uma abordagem mais conservadora para atualizar seus dados de inteligência de ameaças, poderá enviar manualmente pacotes do portal Microsoft Defender for IoT para sensores conectados à nuvem somente quando achar necessário. Isso lhe dá a capacidade de controlar quando um pacote é instalado, sem a necessidade de baixar e, em seguida, carregá-lo para seus sensores. Envie manualmente atualizações para sensores a partir da página Sites e Sensores do Defender for IoT.

Você também pode revisar as seguintes informações sobre pacotes de inteligência de ameaças:

- Versão do pacote instalada

- Modo de atualização de informações sobre ameaças

- Status de atualização de informações sobre ameaças

Ver informações do sensor conectado à nuvem (Visualização pública)

Veja informações operacionais importantes sobre sensores conectados à nuvem na página Sites e sensores .

- A versão do sensor instalada

- O estado da ligação do sensor à nuvem.

- A última vez que o sensor foi detetado se conectando à nuvem.

Aprimoramentos da API de alerta

Novos campos estão disponíveis para usuários que trabalham com APIs de alerta.

Console de gerenciamento local

- Endereço de origem e de destino

- Passos de remediação

- O nome do sensor definido pelo usuário

- O nome da zona associada ao sensor

- O nome do local associado ao sensor

Sensor

- Endereço de origem e de destino

- Passos de remediação

A API versão 2 é necessária ao trabalhar com os novos campos.

Recursos fornecidos como geralmente disponíveis (GA)

Os seguintes recursos estavam disponíveis anteriormente para visualização pública e agora são recursos geralmente disponíveis (GA):

- Sensor - regras de alerta personalizadas melhoradas

- Console de gerenciamento local - alertas de exportação

- Adicionar segunda interface de rede ao console de gerenciamento local

- Construtor de dispositivos - novo microagente

Março de 2021

Sensor - regras de alerta personalizadas melhoradas (Pré-visualização Pública)

Agora você pode criar regras de alerta personalizadas com base no dia, grupo de dias e período de tempo em que a atividade da rede foi detetada. Trabalhar com condições de regra de dia e hora é útil, por exemplo, nos casos em que a gravidade do alerta é derivada pelo momento em que o evento de alerta ocorre. Por exemplo, crie uma regra personalizada que dispara um alerta de alta gravidade quando a atividade da rede é detetada em um fim de semana ou à noite.

Este recurso está disponível no sensor com o lançamento da versão 10.2.

Console de gerenciamento local - exportar alertas (Visualização Pública)

As informações de alerta agora podem ser exportadas para um arquivo .csv do console de gerenciamento local. Você pode exportar informações de todos os alertas detetados ou exportar informações com base na exibição filtrada.

Esse recurso está disponível no console de gerenciamento local com o lançamento da versão 10.2.

Adicionar segunda interface de rede ao console de gerenciamento local (Visualização pública)

Agora você pode melhorar a segurança de sua implantação adicionando uma segunda interface de rede ao seu console de gerenciamento local. Esse recurso permite que seu gerenciamento local tenha seus sensores conectados em uma rede segura, enquanto permite que seus usuários acessem o console de gerenciamento local por meio de uma segunda interface de rede separada.

Esse recurso está disponível no console de gerenciamento local com o lançamento da versão 10.2.

Janeiro de 2021

Segurança

Aprimoramentos de recuperação de certificado e senha foram feitos para esta versão.

Certificados

Esta versão permite-lhe:

- Carregue certificados TLS/SSL diretamente para os sensores e consoles de gerenciamento locais.

- Execute a validação entre o console de gerenciamento local e os sensores conectados e entre um console de gerenciamento e um console de gerenciamento de Alta Disponibilidade. A validação é baseada em datas de validade, autenticidade da autoridade de certificação raiz e listas de revogação de certificados. Se a validação falhar, a sessão não continuará.

Para atualizações:

- Não há nenhuma alteração no certificado TLS/SSL ou na funcionalidade de validação durante a atualização.

- Depois de atualizar os sensores e os consoles de gerenciamento locais, os usuários administrativos podem substituir os certificados TLS/SSL ou ativar a validação do certificado TLS/SSL na janela Configurações do Sistema, Certificado TLS/SSL.

Para novas instalações:

- Durante o primeiro login, os usuários devem usar um certificado TLS/SSL (recomendado) ou um certificado autoassinado gerado localmente (não recomendado)

- A validação de certificado é ativada por padrão para instalações novas.

Recuperação da palavra-passe

Sensor e console de gerenciamento local Os usuários administrativos agora podem recuperar senhas do portal Microsoft Defender for IoT. Anteriormente, a recuperação da senha exigia a intervenção da equipe de suporte.

Integração

Console de gerenciamento local - dispositivos confirmados

Após a entrada inicial no console de gerenciamento local, os usuários agora precisam carregar um arquivo de ativação. O arquivo contém o número agregado de dispositivos a serem monitorados na rede organizacional. Este número é referido como o número de dispositivos confirmados. Os dispositivos confirmados são definidos durante o processo de integração no portal do Microsoft Defender para IoT, onde o arquivo de ativação é gerado. Usuários pela primeira vez e usuários atualizando são necessários para carregar o arquivo de ativação. Após a ativação inicial, o número de dispositivos detetados na rede pode exceder o número de dispositivos confirmados. Esse evento pode acontecer, por exemplo, se você conectar mais sensores ao console de gerenciamento. Se houver uma discrepância entre o número de dispositivos detetados e o número de dispositivos confirmados, um aviso será exibido no console de gerenciamento. Se esse evento ocorrer, você deverá carregar um novo arquivo de ativação.

Opções da página de preços

A página de preços permite-lhe integrar novas subscrições do Microsoft Defender para IoT e definir dispositivos comprometidos na sua rede.

Além disso, a página Preços agora permite gerenciar assinaturas existentes associadas a um sensor e atualizar o compromisso do dispositivo.

Visualize e gerencie sensores integrados

Uma nova página do portal Site e Sensores permite-lhe:

- Adicione informações descritivas sobre o sensor. Por exemplo, uma zona associada ao sensor ou tags de texto livre.

- Visualize e filtre as informações do sensor. Por exemplo, visualize detalhes sobre sensores conectados à nuvem ou gerenciados localmente ou visualize informações sobre sensores em uma zona específica.

Capacidade de utilização

Página do novo conector do Azure Sentinel

A página do conector de dados do Microsoft Defender para IoT no Azure Sentinel foi redesenhada. O conector de dados agora é baseado em assinaturas em vez de Hubs IoT; permitindo que os clientes gerenciem melhor sua conexão de configuração com o Azure Sentinel.

Atualizações de permissão do portal do Azure

O suporte ao Security Reader e Security Administrator foi adicionado.

Outras atualizações

Grupo de acesso - permissões de zona

As regras do Grupo de Acesso do console de gerenciamento local não incluirão a opção de conceder acesso a uma zona específica. Não há alteração na definição de regras que usam sites, regiões e unidades de negócios. Após a atualização, os Grupos de Acesso que continham regras que permitiam o acesso a zonas específicas serão modificados para permitir o acesso ao site pai, incluindo todas as suas zonas.

Alterações de terminologia

O termo ativo foi renomeado dispositivo no sensor e no console de gerenciamento local, relatórios e outras interfaces de solução. Nos Alertas do sensor e do console de gerenciamento local, o termo Gerenciar este Evento foi denominado Etapas de correção.