Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Aplicações alojadas fora do Azure, como no local ou num centro de dados de terceiros, devem usar um principal de serviço de aplicação com o Microsoft Entra ID para autenticar nos serviços da Azure. Nas seções a seguir, você aprende:

- Como registrar um aplicativo no Microsoft Entra para criar uma entidade de serviço

- Como atribuir funções às permissões de âmbito

- Como autenticar usando um principal de serviço a partir do código da sua aplicação

O uso de entidades de serviço de aplicativo dedicadas permite que você siga o princípio de menor privilégio ao acessar recursos do Azure. As permissões são limitadas aos requisitos específicos do aplicativo durante o desenvolvimento, impedindo o acesso acidental aos recursos do Azure destinados a outros aplicativos ou serviços. Essa abordagem também ajuda a evitar problemas quando o aplicativo é movido para produção, garantindo que ele não seja excessivamente privilegiado no ambiente de desenvolvimento.

Um registro de aplicativo diferente deve ser criado para cada ambiente em que o aplicativo está hospedado. Isto permite configurar permissões específicas de recursos para cada principal de serviço e garante que uma aplicação implementada num ambiente não comunique com recursos Azure noutro ambiente.

Registrar o aplicativo no Azure

Os objetos principais do serviço de aplicativo são criados por meio de um registro de aplicativo no Azure usando o portal do Azure ou a CLI do Azure.

- portal do Azure

- Azure CLI

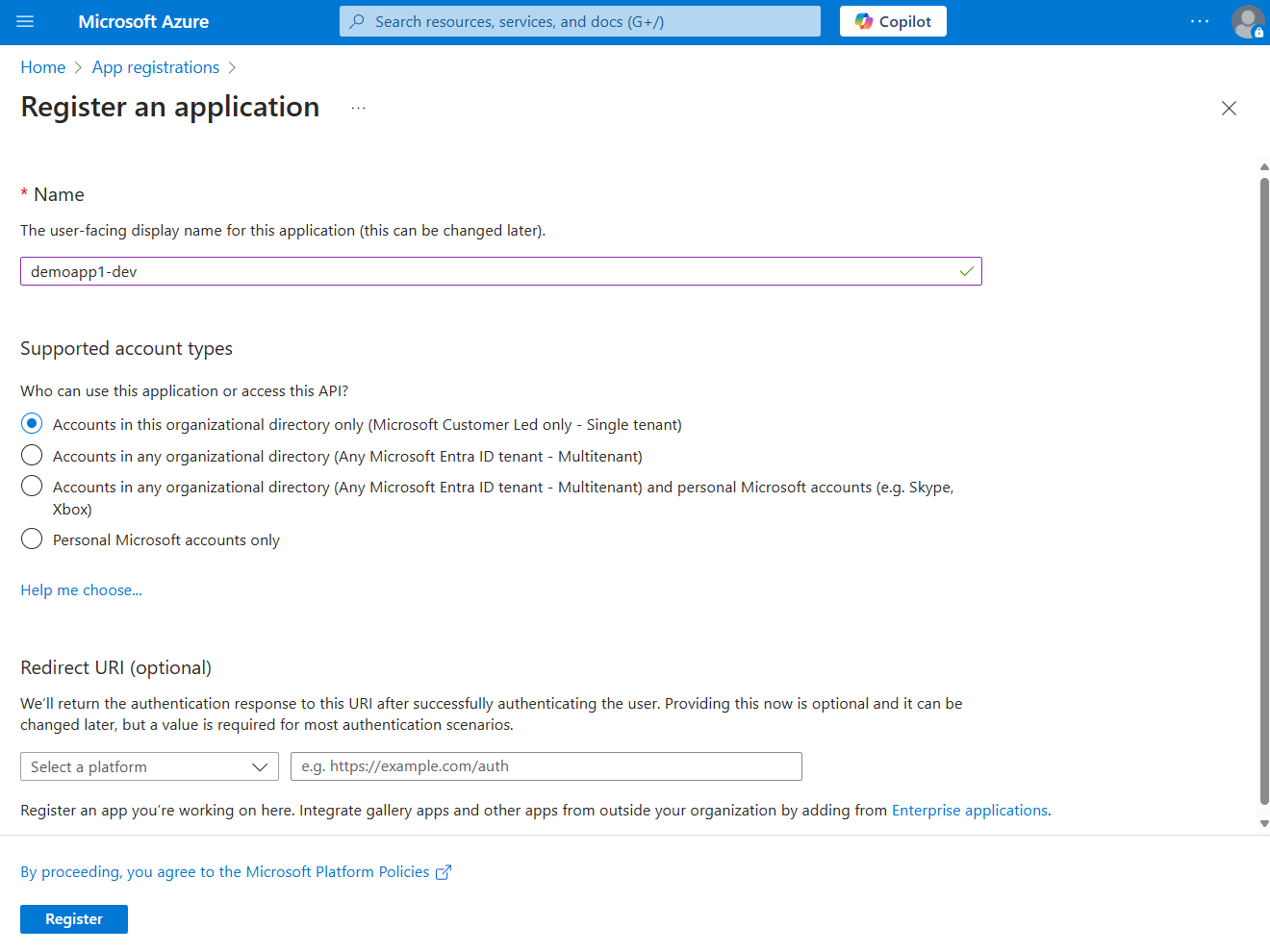

No portal do Azure, utilize a barra de pesquisa para navegar até à página de Registo de Aplicações.

Na página Registos da aplicação, selecione + Novo registo.

Na página de Registar uma candidatura

- Para o campo Nome, insira um valor descritivo que inclua o nome do aplicativo e o ambiente de destino.

- Para o Tipos de conta suportados, selecione Contas apenas neste diretório organizacional (Somente Liderado pelo Cliente Microsoft - Locatário único)ou a opção que melhor atenda às suas necessidades.

Selecione Registrar para registar a sua aplicação e criar o principal de serviço.

Na página de registro do aplicativo para seu aplicativo, copie o ID do aplicativo (cliente) e ID do diretório (locatário) e cole-os em um local temporário para uso posterior nas configurações de código do aplicativo.

Selecione Adicionar um certificado ou secreto para configurar credenciais para seu aplicativo.

Na página Certificados & segredos, selecione + Novo segredo de cliente.

No Adicionar um segredo de cliente no painel suspenso que se abre:

- Para a Descrição, introduza um valor de

Current. - Para o valor Expires, mantenha o valor recomendado por defeito de

180 days. - Selecione Adicionar para adicionar o segredo.

- Para a Descrição, introduza um valor de

Na página Certificados & segredos, copie a propriedade Value do segredo do cliente para uso em uma etapa futura.

Observação

O valor secreto do cliente só é exibido uma vez após a criação do registro do aplicativo. Você pode adicionar mais segredos de cliente sem invalidar esse segredo de cliente, mas não há como exibir esse valor novamente.

Atribuir funções à entidade de serviço do aplicativo

De seguida, determina que funções (permissões) a tua aplicação precisa sobre que recursos e atribui esses papéis ao principal de serviço que criaste. Os papéis podem ser atribuídos no âmbito do recurso, grupo de recursos ou subscrição. Este exemplo mostra como atribuir funções no escopo do grupo de recursos, já que a maioria dos aplicativos agrupa todos os seus recursos do Azure em um único grupo de recursos.

- portal do Azure

- Azure CLI

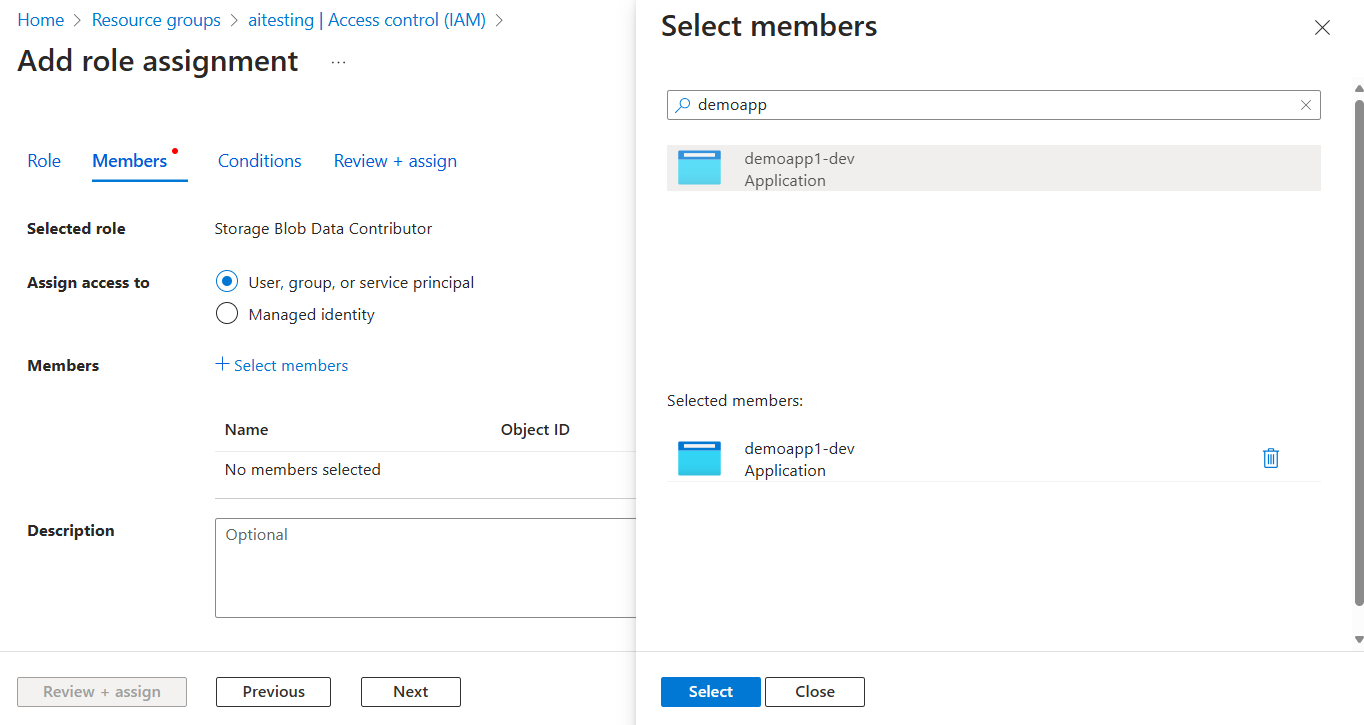

No portal do Azure, navegue até a página Visão geral do grupo de recursos que contém seu aplicativo.

Selecione Controle de acesso (IAM) na navegação à esquerda.

Na página Controle de acesso (IAM), selecione + Adicionar e escolha Adicionar atribuição de função no menu suspenso. A página Adicionar atribuição de função fornece várias guias para configurar e atribuir funções.

Na guia Função , use a caixa de pesquisa para localizar a função que você deseja atribuir. Selecione a função e, em seguida, escolha Avançar.

Na aba Membros

- Para o valor Atribuir acesso a , selecione Usuário, grupo ou entidade de serviço .

- Para o valor Membros, escolha + Selecionar membros para abrir o painel flutuante Selecionar membros.

- Procure o principal de serviço que criou anteriormente e selecione-o nos resultados filtrados. Escolha e depois selecione para selecionar o grupo e fechar o painel de pop-up.

- Selecione Revisar + atribuir no fundo do separador Membros.

No separador Rever + atribuir, selecione Rever + atribuir na parte de baixo da página.

Definir as variáveis de ambiente do aplicativo

No tempo de execução, determinadas credenciais da biblioteca de Identidade do Azure, como DefaultAzureCredential, EnvironmentCredentiale ClientSecretCredential, pesquisam informações da entidade de serviço por convenção nas variáveis de ambiente. Existem várias formas de configurar variáveis de ambiente ao trabalhar com JavaScript, dependendo das suas ferramentas e ambiente.

Independentemente da abordagem escolhida, configure as seguintes variáveis de ambiente para um principal de serviço:

-

AZURE_CLIENT_ID: Usado para identificar o aplicativo registrado no Azure. -

AZURE_TENANT_ID: O ID do tenant do Microsoft Entra. -

AZURE_CLIENT_SECRET: A credencial secreta que foi gerada para o aplicativo.

No Visual Studio Code, as variáveis de ambiente podem ser definidas no arquivo de launch.json do seu projeto. Esses valores são carregados automaticamente quando a aplicação arranca. No entanto, essas configurações não viajam com seu aplicativo durante a implantação, portanto, você precisa configurar variáveis de ambiente em seu ambiente de hospedagem de destino.

"configurations": [

{

"env": {

"NODE_ENV": "development",

"AZURE_CLIENT_ID": "<your-client-id>",

"AZURE_TENANT_ID":"<your-tenant-id>",

"AZURE_CLIENT_SECRET": "<your-client-secret>"

}

}

Autenticar nos serviços do Azure a partir da sua aplicação

A biblioteca de Identidade do Azure fornece várias credenciais — implementações adaptadas para suportar diferentes cenários e fluxos de autenticação do TokenCredential Microsoft Entra. Os passos seguintes demonstram como usar ClientSecretCredential ao trabalhar com entidades de serviço localmente e em produção.

Implementar o código

Adicione o pacote @azure/identidade no projeto Node.js:

npm install @azure/identity

Os serviços do Azure são acessados usando classes de cliente especializadas das várias bibliotecas de cliente do SDK do Azure. Para qualquer código JavaScript que crie um objeto cliente Azure SDK na sua aplicação, siga estes passos:

- Importe a

ClientSecretCredentialclasse do@azure/identitymódulo. - Crie um

ClientSecretCredentialobjeto com ostenantId,clientId, eclientSecret. - Passe a

ClientSecretCredentialinstância para o construtor de objetos cliente do Azure SDK.

Um exemplo desta abordagem é mostrado no seguinte segmento de código:

import { BlobServiceClient } from '@azure/storage-blob';

import { ClientSecretCredential } from '@azure/identity';

// Authentication

const tenantId = process.env.AZURE_TENANT_ID;

const clientId = process.env.AZURE_CLIENT_ID;

const clientSecret = process.env.AZURE_CLIENT_SECRET;

// Azure Storage account name

const accountName = process.env.AZURE_STORAGE_ACCOUNT_NAME;

if (!tenantId || !clientId || !clientSecret || !accountName) {

throw Error('Required environment variables not found');

}

const credential = new ClientSecretCredential(tenantId, clientId, clientSecret);

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

credential

);

Uma abordagem alternativa é passar o ClientSecretCredential objeto diretamente para o construtor cliente do Azure SDK:

const blobServiceClient = new BlobServiceClient(

`https://${accountName}.blob.core.windows.net`,

new ClientSecretCredential(tenantId, clientId, clientSecret)

);