Usar políticas para gerenciar tokens de acesso pessoal para usuários

Serviços de DevOps do Azure

Você pode limitar a criação, o escopo e a vida útil de tokens de acesso pessoal (PATs) novos ou renovados para usuários no Azure DevOps habilitando as políticas do Microsoft Entra. Você também pode gerenciar a revogação automática de PATs vazados. Saiba o comportamento padrão para cada política em sua própria seção deste artigo.

Importante

Os PATs existentes, criados por meio da interface do usuário e das APIs, aplicam-se pelo restante de sua vida útil. Atualize seus PATs existentes para cumprir com a nova restrição e, em seguida, eles podem ser renovados com êxito.

Pré-requisitos

- Sua organização deve estar vinculada ao Microsoft Entra ID.

- Você deve ser um Administrador de DevOps do Azure na ID do Microsoft Entra para gerenciar as políticas da sua organização.

Para verificar sua função, entre no portal do Azure e escolha Funções e administradores do Microsoft Entra ID>. Se você não for um administrador do Azure DevOps, entre em contato com o administrador.

Restringir a criação de PATs globais

O Administrador de DevOps do Azure no Microsoft Entra restringe os usuários de criar PATs globais. Os tokens globais aplicam-se a todas as organizações acessíveis, em vez de a uma única organização. Habilitar essa política significa que novos PATs devem ser associados a organizações específicas do Azure DevOps. Por padrão, essa política é definida como desativada.

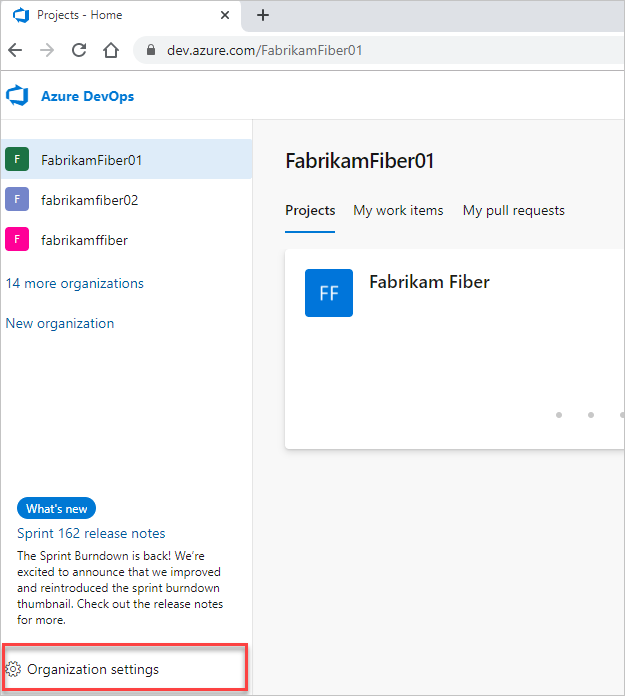

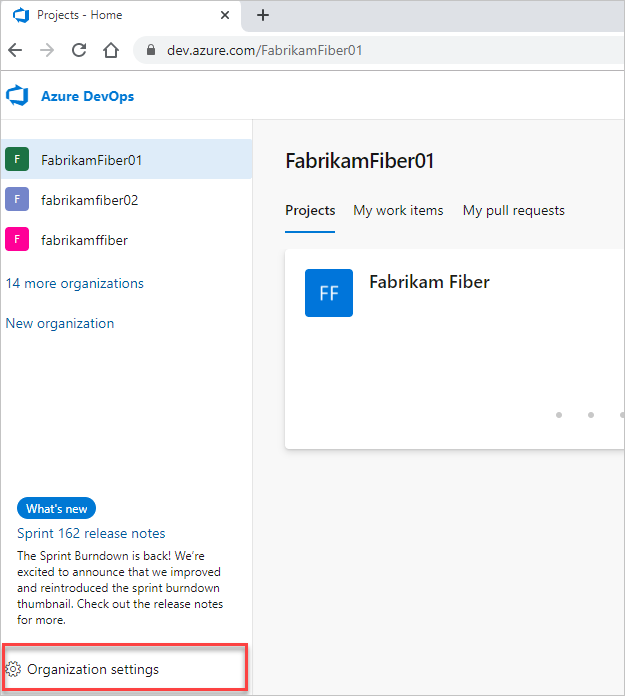

Inicie sessão na sua organização (

https://dev.azure.com/{yourorganization}).Escolha

Configurações da organização.

Configurações da organização.

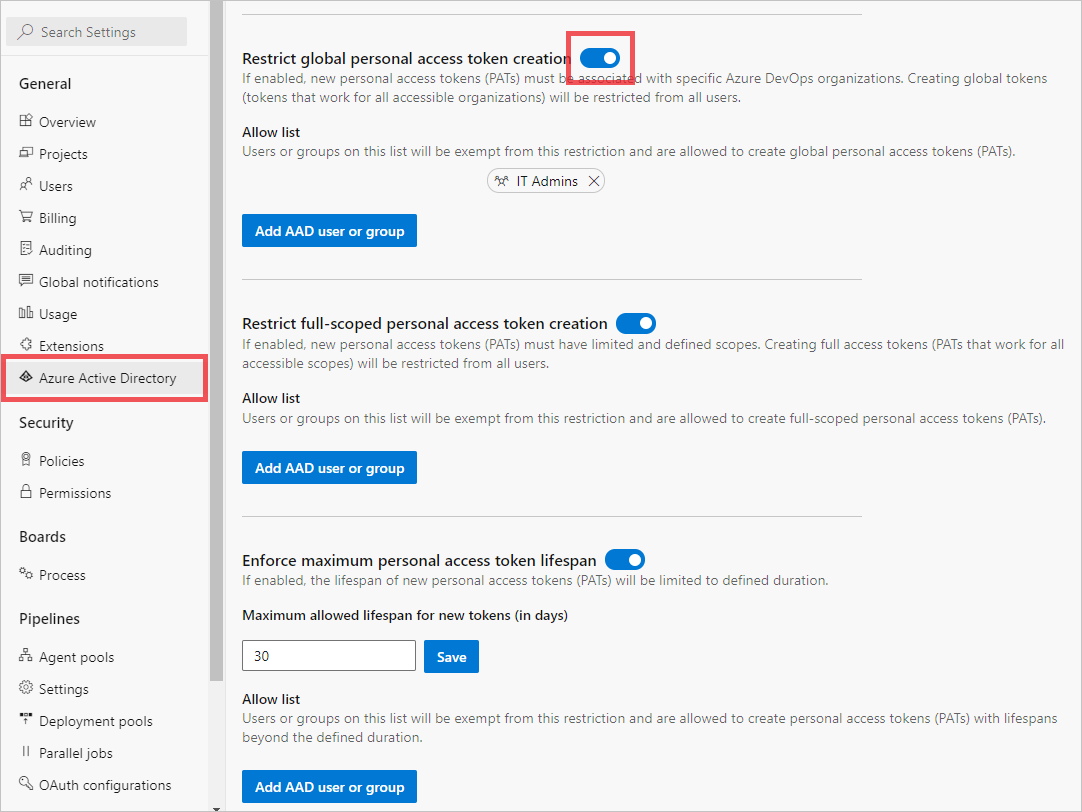

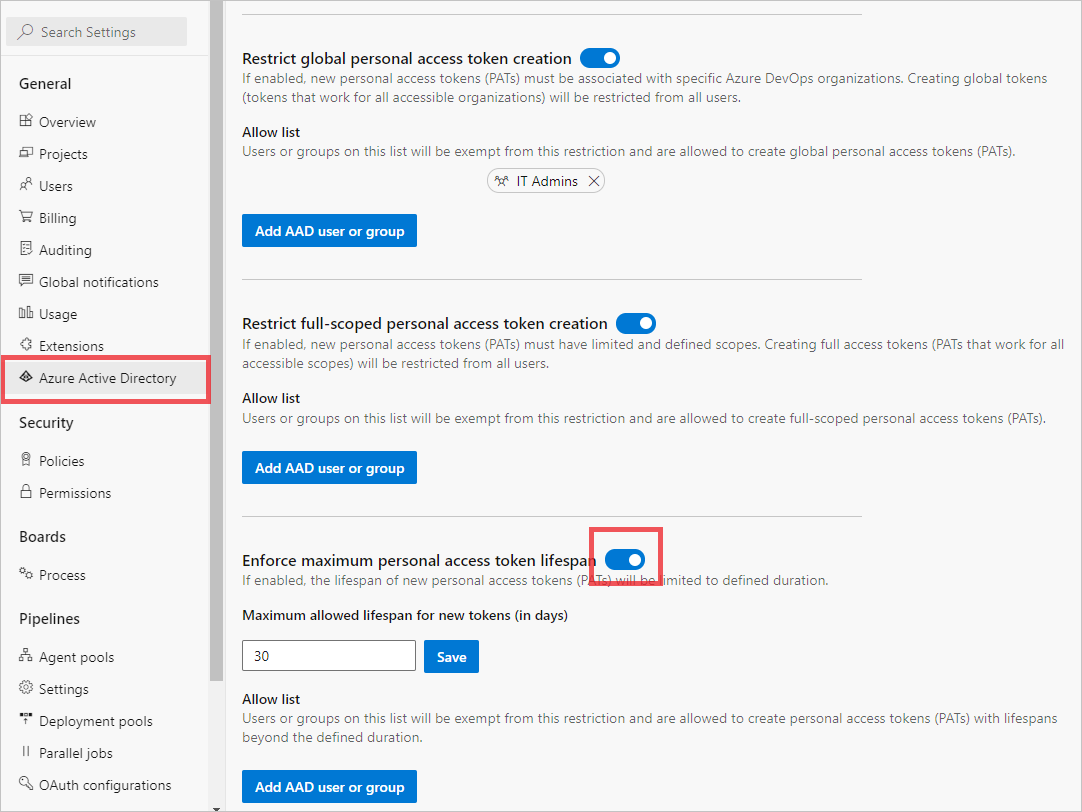

Na guia ID do Microsoft Entra, localize a política Restringir a criação de token de acesso pessoal global e mova a alternância para ativada.

Restringir a criação de PATs com escopo completo

O Administrador de DevOps do Azure no Microsoft Entra restringe os usuários de criar PATs com escopo completo. Habilitar essa política significa que os novos PATs devem ser limitados a um conjunto específico de escopos personalizados. Por padrão, essa política é definida como desativada.

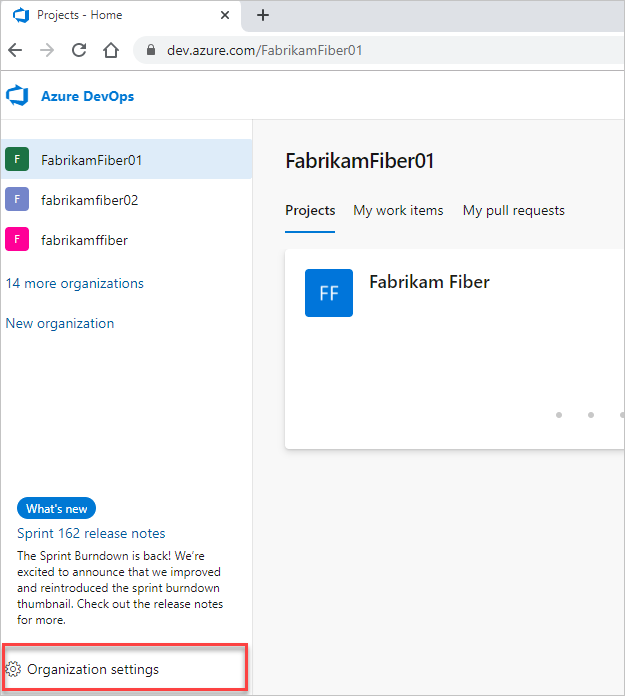

Inicie sessão na sua organização (

https://dev.azure.com/{yourorganization}).Escolha

Configurações da organização.

Configurações da organização.

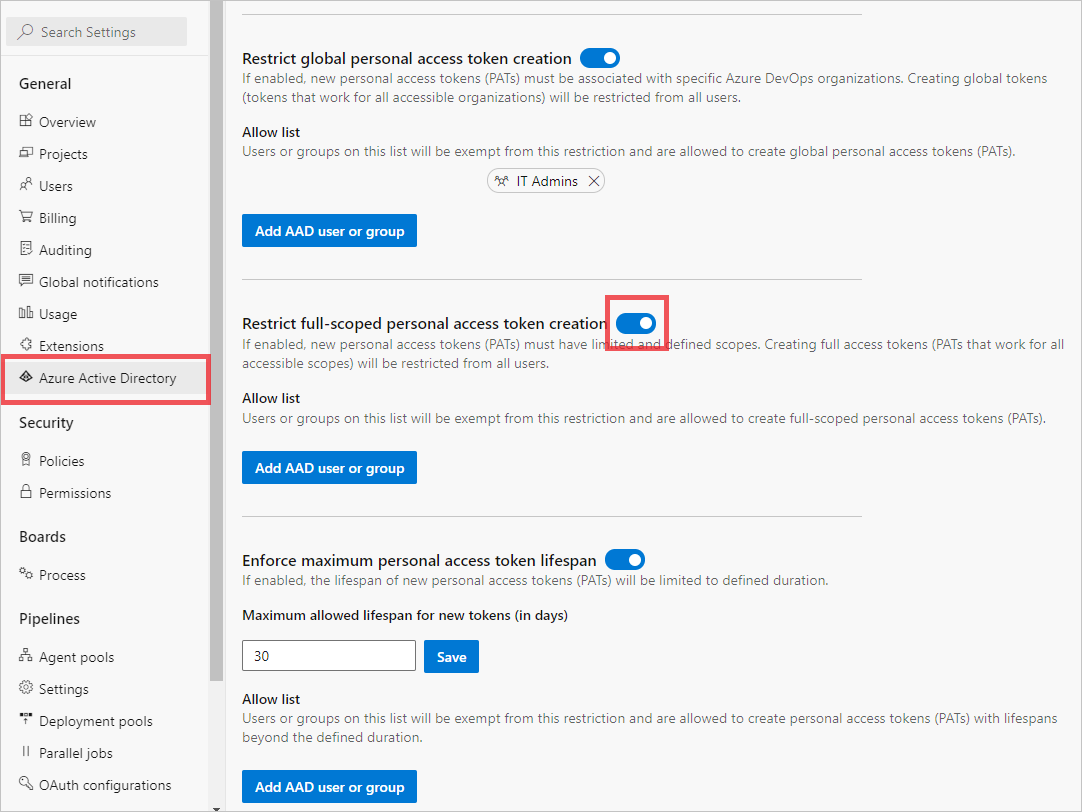

Na guia ID do Microsoft Entra, localize a política *Restringir a criação de token de acesso pessoal com escopo completo e mova a alternância para ativada.

Definir vida útil máxima para novos PATs

O Administrador de DevOps do Azure no Microsoft Entra ID define a vida útil máxima de um PAT. A vida útil máxima para novos tokens pode ser especificada em número de dias. Por padrão, essa política é definida como desativada.

Inicie sessão na sua organização (

https://dev.azure.com/{yourorganization}).Escolha

Configurações da organização.

Configurações da organização.

Na guia ID do Microsoft Entra, localize a política Impor tempo de vida máximo do token de acesso pessoal e mova a alternância para ativada.

Introduza o número máximo de dias e, em seguida, selecione Guardar.

Adicionar usuários ou grupos do Microsoft Entra à lista de permissões

Aviso

Recomendamos o uso de grupos com sua(s) lista(s) de permissão de política de locatário. Se você usar um usuário nomeado, esteja ciente de que uma referência à identidade do usuário nomeado residirá nos Estados Unidos, Europa (UE) e Sudeste Asiático (Cingapura).

Os usuários ou grupos na lista de permissões estão isentos das restrições e imposições criadas por essas políticas quando estão ativados. Selecione Adicionar usuário ou grupo do Microsoft Entra para adicionar o usuário ou grupo à lista e, em seguida, selecione Adicionar. Cada política tem sua própria lista de permissões. Se um usuário estiver na lista de permissões para uma política, quaisquer outras políticas ativadas ainda se aplicam. Em outras palavras, se você quiser que um usuário seja isento de todas as políticas, você deve adicioná-lo a cada lista de permissões.

Revogar PATs vazados automaticamente

O Administrador de DevOps do Azure na ID do Microsoft Entra pode gerenciar a política que revoga automaticamente os PATs vazados. Esta política aplica-se a todos os PATs em todas as organizações ligadas ao seu inquilino do Microsoft Entra. Por padrão, essa política está definida como ativada. Se os PATs do Azure DevOps forem verificados em repositórios públicos do GitHub, eles serão automaticamente revogados.

Aviso

Se você desabilitar essa política, todos os PATs que forem verificados em repositórios públicos do GitHub permanecerão e poderão comprometer sua organização e dados do Azure DevOps, colocando seus aplicativos e serviços em risco significativo. Com a política desativada e o recurso desativado, você ainda recebe uma notificação por e-mail quando encontramos seu PAT vazado, mas não o revogamos.

Desativar a revogação automática de PATs vazados

Inicie sessão na sua organização (

https://dev.azure.com/{yourorganization}).Escolha

Configurações da organização.

Configurações da organização.

Na guia ID do Microsoft Entra, localize a política Revogar automaticamente tokens de acesso pessoal vazados e mova a alternância para off.

A política está desativada e todos os PATs que são verificados em repositórios públicos do GitHub permanecem.

Próximos passos

Artigos relacionados

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários