Use arquivos seguros

Serviços de DevOps do Azure | Azure DevOps Server 2022 - Azure DevOps Server 2019

Este artigo descreve arquivos seguros e como usá-los no Azure Pipelines. Arquivos seguros são uma maneira de armazenar arquivos que você pode usar em pipelines sem ter que confirmá-los em seu repositório.

Você pode usar a biblioteca de arquivos seguros para armazenar arquivos como:

- Assinatura de certificados.

- Perfis de provisionamento da Apple.

- Arquivos de keystore do Android.

- Chaves SSH.

O limite de tamanho para cada ficheiro seguro é de 10 MB.

Os arquivos seguros são armazenados no servidor de forma criptografada e podem ser consumidos apenas a partir de uma tarefa de pipeline. Os ficheiros seguros são um recurso protegido. Você pode usar aprovações, verificações e permissões de pipeline para limitar o acesso aos arquivos. Os arquivos seguros também usam funções de modelo de segurança de biblioteca.

Pré-requisitos

- Um projeto do Azure DevOps onde você tem permissões para criar pipelines e adicionar itens de biblioteca.

- Um certificado, armazenamento de chaves ou arquivo de provisionamento que você deseja usar com segurança em seu pipeline.

Adicionar um ficheiro seguro

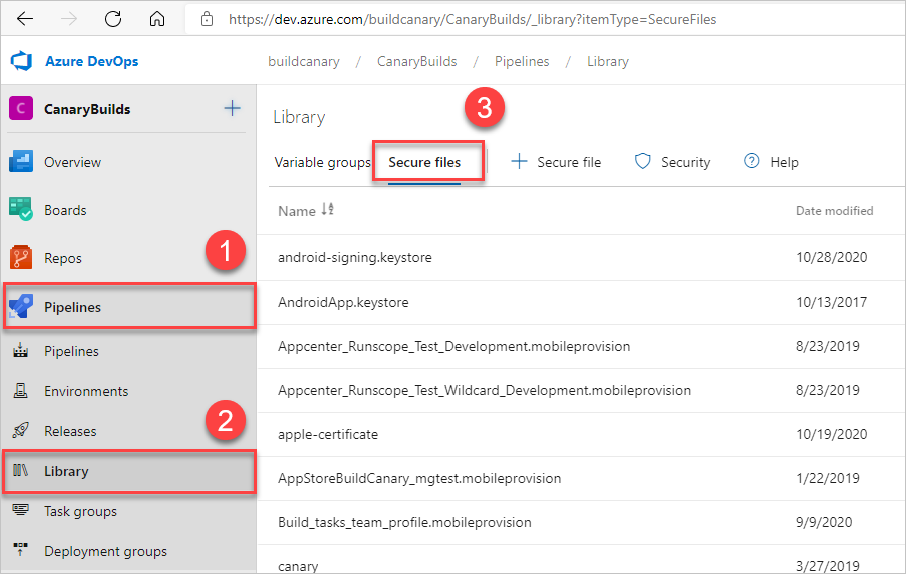

Em seu projeto do Azure DevOps, vá para Biblioteca de Pipelines>e selecione a guia Arquivos seguros.

Para carregar um ficheiro seguro, selecione + Ficheiro seguro e, em seguida, navegue até carregar ou arraste e largue o ficheiro.

Selecione OK. Depois de carregar o arquivo, você pode excluí-lo, mas não substituí-lo.

Definir funções e permissões de segurança

Você pode definir restrições e permissões de função de segurança para todos os itens em uma biblioteca ou para itens individuais.

Para atribuir funções de segurança a todos os itens de uma biblioteca, selecione Segurança na página Biblioteca .

Para definir permissões para um arquivo individual:

- Selecione o arquivo na lista Arquivos seguros .

- Na parte superior da página Arquivo seguro , selecione:

- Segurança para definir usuários e funções de segurança que podem acessar o arquivo.

- Permissões de pipeline para selecionar pipelines YAML que podem acessar o arquivo.

- Aprovações e verificações para definir aprovadores e outras verificações para usar o arquivo. Para obter mais informações, consulte Aprovações e verificações.

Autorizar um pipeline YAML a usar um arquivo seguro

Para usar um arquivo seguro em pipelines YAML, você deve autorizar o pipeline a usar o arquivo. Todos os pipelines clássicos podem acessar arquivos seguros.

Para autorizar um pipeline ou todos os pipelines a usar um arquivo seguro:

- Na parte superior da página do arquivo seguro, selecione Permissões de pipeline.

- Na tela Permissões de pipeline, selecione +e, em seguida, selecione um pipeline de projeto para autorizar. Ou, para autorizar todos os pipelines a usar o arquivo, selecione o ícone Mais ações , selecione Abrir acesso e selecione Abrir acesso novamente para confirmar.

Consumir um arquivo seguro em um pipeline

Para consumir arquivos seguros em um pipeline, use a tarefa do utilitário Baixar Arquivo Seguro. O agente de pipeline deve estar executando a versão 2.182.1 ou superior. Para obter mais informações, consulte Versão e atualizações do agente.

O exemplo a seguir pipeline YAML baixa um arquivo de certificado seguro e o instala em um ambiente Linux.

- task: DownloadSecureFile@1

name: caCertificate

displayName: 'Download CA certificate'

inputs:

secureFile: 'myCACertificate.pem'

- script: |

echo Installing $(caCertificate.secureFilePath) to the trusted CA directory...

sudo chown root:root $(caCertificate.secureFilePath)

sudo chmod a+r $(caCertificate.secureFilePath)

sudo ln -s -t /etc/ssl/certs/ $(caCertificate.secureFilePath)

Nota

Se vir um Invalid Resource erro ao transferir um ficheiro seguro com o Azure DevOps Server no local, certifique-se de que a Autenticação Básica do IIS está desativada no servidor.

Conteúdos relacionados

Para criar uma tarefa personalizada que usa arquivos seguros, use entradas com o tipo

secureFileno task.json. Para obter mais informações, consulte Saiba como criar uma tarefa personalizada.A tarefa Instalar perfil de provisionamento da Apple é um exemplo simples que usa um arquivo seguro. Para obter o código-fonte, consulte InstallAppleProvisioningProfileV1.

Para lidar com arquivos seguros durante tarefas de compilação ou lançamento, consulte o módulo Comum para tarefas.