Validações de segurança e conformidade do pipeline – Atualização do Sprint 141

Na Atualização sprint 141 dos Serviços de DevOps do Azure, agora pode incluir validações de conformidade e segurança nos pipelines do Azure. Nos Repositórios do Azure, pode alterar o ramo de destino dos pedidos Pull.

Consulte a lista funcionalidades abaixo para obter mais informações.

Funcionalidades

Geral:

Azure Pipelines:

- Azure Policy validações de conformidade e segurança em Pipelines

- Entrega contínua simplificada para VMs do Azure

- A tarefa Xcode suporta o Xcode 10 recentemente lançado

- Melhorias de desempenho ao fazer fila numa compilação

- Criar uma ligação de serviço do Azure com o principal de serviço que se autentica com um certificado

- Ver análises de teste em Pipelines

Repositórios do Azure:

- Alterar o ramo de destino de um pedido- PullProteger repositórios Git com definições de compatibilidade entre plataformas

- Proteger repositórios Git com definições de compatibilidade entre plataformas

Administração:

Passos seguintes

Nota

Estas funcionalidades serão implementadas nas próximas duas a três semanas.

Leia mais sobre as novas funcionalidades abaixo e aceda aos Serviços de DevOps do Azure para experimentar por si próprio.

Geral

Atualização de navegação

Em junho deste ano, implementámos a primeira iteração do nosso novo modelo de navegação. Passamos o verão a melhorar essa experiência com base nos comentários que muitos de tiverem fornecido. Obrigado! O nosso próximo passo é passar do novo modelo como uma pré-visualização, para se tornar a navegação do produto. Leia a nossa publicação de blogue que descreve as alterações recentes juntamente com a nossa agenda para trazer o novo modelo para todas as organizações.

Caixa de pesquisa expandida

Compreendemos a importância da pesquisa e estamos a trazer de volta a caixa de pesquisa expandida no cabeçalho do produto. Além disso, agora pode invocar a caixa de pesquisa ao clicar em "/" em qualquer página de serviço no Azure DevOps. Esta funcionalidade foi priorizada com base numa sugestão de voz do utilizador.

Eis a caixa de pesquisa predefinida:

Depois de escrever um "/", verá a caixa de pesquisa expandida:

Pipelines do Azure

Azure Policy validações de conformidade e segurança em Pipelines

Queremos garantir a estabilidade e a segurança do software no início do processo de desenvolvimento, ao mesmo tempo que reunimos o desenvolvimento, a segurança e as operações. Para tal, adicionámos suporte para Azure Policy.

O Azure Policy ajuda-o a gerir e evitar problemas de TI com definições de políticas que impõem regras e efeitos aos seus recursos. Quando utiliza Azure Policy, os recursos mantêm-se em conformidade com as normas empresariais e os contratos de nível de serviço.

Para cumprir as diretrizes de conformidade e segurança como parte do processo de lançamento, melhorámos a nossa experiência de implementação do grupo de recursos do Azure. Agora, estamos a falhar a tarefa de implementação do Grupo de Recursos do Azure com erros relacionados com políticas relevantes em caso de violações durante a implementação de modelos do ARM.

Além disso, adicionámos Azure Policy modelo de definição de Versão. Isto permitirá que os utilizadores criem políticas do Azure e atribuam estas políticas a recursos, subscrições ou grupos de gestão a partir da própria definição de versão.

Entrega contínua simplificada para VMs do Azure

Nesta versão, adicionámos um novo assistente para simplificar o processo de configuração da entrega contínua no Azure Máquinas Virtuais. Depois de especificar uma organização do Azure DevOps e um grupo de implementação para registar a máquina virtual, será criado automaticamente um pipeline de versão com um passo de script de exemplo. Se precisar de aprovisionar recursos adicionais do Azure, executar scripts, atualizar a aplicação ou executar testes de validação adicionais, pode facilmente personalizar este pipeline de versão.

A tarefa Xcode suporta o Xcode 10 recentemente lançado

Coincidindo com o lançamento do Xcode 10 pela Apple, agora pode definir os seus projetos para compilar ou ser testados especificamente com o Xcode 10. O pipeline também pode executar tarefas em paralelo com uma matriz de versões Xcode. Pode utilizar o conjunto de agentes macOS alojado pela Microsoft para executar estas compilações. Veja a documentação de orientação para utilizar o Xcode nos Pipelines do Azure.

Melhorias de desempenho ao fazer fila numa compilação

Quando utiliza um agente alojado, obtém uma VM nova para cada tarefa. Isto fornece uma camada adicional de segurança e controlo. Nunca tem de se preocupar com uma compilação anterior que saia das saídas ou faça algo malicioso à máquina virtual. No entanto, a primeira vez que as atividades de arranque significavam atrasos entre quando clica em Fila de uma compilação e quando o pipeline está realmente em execução. Investigámos e corrigimos muitos destes atrasos e estamos agora a ver uma aceleração de 5X na hora de fila para início nos conjuntos alojados. Agora pode começar as suas compilações mais rapidamente, o que significa que pode iterar mais rapidamente.

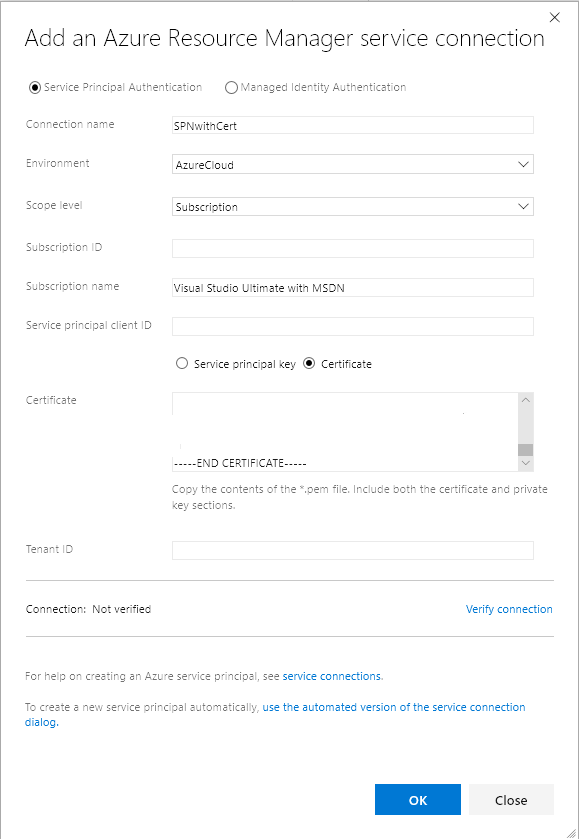

Criar uma ligação de serviço do Azure com o principal de serviço que se autentica com um certificado

Agora, pode definir uma ligação de serviço do Azure nos Pipelines do Azure ou no Team Foundation Server (TFS) com um principal de serviço e um certificado para autenticação. Com a ligação de serviço do Azure a suportar agora o principal de serviço que se autentica com um certificado, pode agora implementar no Azure Stack configurado com o AD FS. Para criar um principal de serviço com autenticação de certificado, veja o artigo sobre como criar um principal de serviço que se autentica com um certificado.

Ver análises de teste em Pipelines

Controlar a qualidade dos testes ao longo do tempo e melhorar a garantia de teste é fundamental para manter um pipeline em bom estado de funcionamento. A funcionalidade de análise de teste fornece visibilidade quase em tempo real sobre os dados de teste para compilações e pipelines de versão. Ajuda a melhorar a eficiência do pipeline ao identificar problemas repetitivos de qualidade de alto impacto.

Pode agrupar os resultados dos testes por vários elementos, identificar os principais testes dos seus ficheiros de ramo ou de teste ou desagregar para um teste específico para ver tendências e compreender problemas de qualidade, como flakiness.

Veja a análise de testes para compilações e versões, pré-visualização abaixo:

Para obter mais informações, veja a nossa documentação.

Repositórios do Azure

Alterar o ramo de destino de um pedido Pull

Para a maioria das equipas, quase todos os pedidos Pull visam o mesmo ramo, como master ou develop. No entanto, no caso de precisar de direcionar um ramo diferente, é fácil esquecer-se de alterar o ramo de destino da predefinição. Com a nova funcionalidade para alterar o ramo de destino de um pedido Pull ativo, esta é agora uma ação simples. Basta clicar no ícone de lápis junto ao nome do ramo de destino no cabeçalho do pedido Pull.

Além de corrigir apenas erros, a funcionalidade para alterar os ramos de destino também facilita o "retarget" de um pedido Pull quando o ramo de destino foi intercalado ou eliminado. Considere um cenário em que tem um PR direcionado para um ramo de funcionalidade que contém algumas funcionalidades das quais as suas alterações dependem. Quer rever as alterações dependentes isoladamente de outras alterações no ramo de funcionalidades, pelo que, inicialmente, tem como destino features/new-feature. Os revisores podem ver apenas as suas alterações e deixar os comentários adequados.

Agora, considere o que aconteceria se o ramo de funcionalidades também tivesse um PR ativo e fosse intercalado master antes das suas alterações? Anteriormente, teria de abandonar as suas alterações, criar um novo PR em masterou intercalar o seu PR em features/new-featuree, em seguida, criar outro PR de features/new-feature para master. Com esta nova ação para atualizar o ramo de destino, pode simplesmente alterar o ramo de destino do PR de features/new-feature para master, preservando todo o contexto e comentários. Alterar o ramo de destino até cria uma nova atualização para o PR, o que facilita a análise das diferenças anteriores antes da alteração do ramo de destino.

Proteger repositórios Git com definições de compatibilidade entre plataformas

Uma vez que o Git é uma tecnologia de várias plataformas, é possível que os ficheiros ou diretórios encontrem o caminho para um sistema de ficheiros onde possam ser incompatíveis numa plataforma específica. Pode ver detalhes sobre estas incompatibilidades na nossa documentação.

Para ajudar as equipas a proteger o repositório e os respetivos programadores, adicionámos novas definições de repositório para bloquear pushes que contêm consolidações com ficheiros/diretórios incompatíveis com uma ou mais plataformas de SO. Leia mais sobre estas definições.

Administração

Suportar utilizadores do AAD em contas MSA

Agora, o Azure DevOps suporta utilizadores do AzureAD (AAD) que acedem a organizações que são apoiadas pelo MSA. Para os administradores, isto significa que, se a sua organização do Azure DevOps utilizar MSAs para utilizadores empresariais, agora pode ter acesso a novos funcionários com as respetivas credenciais do AAD em vez de criar uma nova identidade MSA apenas para utilização com o Azure DevOps.

Ainda acreditamos que a melhor experiência é os utilizadores empresariais ligarem o Azure DevOps ao AAD, mas aprendemos no início deste ano que os administradores precisavam de mais tempo para fazer essa conversão. Ao permitir que os utilizadores do AAD entrem em organizações apoiadas por MSA, os novos utilizadores poderão aceder ao Azure DevOps assim que o Azure DevOps tiver impedido a criação de novos utilizadores msA com nomes de domínio personalizados apoiados pelo AzureAD no final do mês.

Para organizações que já utilizam identidades do AAD com o Azure DevOps, esta funcionalidade não se aplica. Para organizações que utilizam atualmente identidades MSA, tenha em atenção que todos os utilizadores existentes podem continuar a iniciar sessão com as respetivas identidades MSA, tal como fazem hoje. Isto aplica-se apenas aos utilizadores adicionados no futuro (que potencialmente não podem criar um MSA com o respetivo endereço de e-mail empresarial).

Eis um cenário de exemplo em que esta experiência pode ser útil: Dorothy é a proprietária da organização do Azure DevOps para a sua empresa, a Fabrikam. Ela e a sua equipa de 10 membros da equipa iniciam sessão no Azure DevOps com identidades MSA que utilizam o respetivo endereço de e-mail empresarial, por exemplo. Dorothy@fabrikam.com. Sam é um novo membro da equipa que se juntou à empresa hoje. Dorothy convida-o para o Azure DevOps usando o seu e-mail, sam@fabrikam.com. Quando clica na ligação participar agora no e-mail, pode iniciar sessão no Azure DevOps com a mesma identidade do AAD que lhe foi dada para aceder ao seu e-mail com o Microsoft 365. Isto permite que Sam colabore com os seus 11 colegas e dá a Dorothy a liberdade de ligar a sua organização do Azure DevOps ao AAD quando estiver pronta.

Consulte a nossa publicação de blogue para obter mais informações.

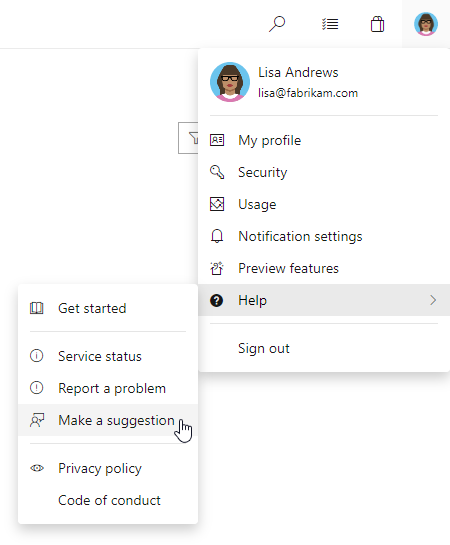

Como fornecer comentários

Gostaríamos de ouvir o que pensa sobre estas funcionalidades. Utilize o menu de comentários para comunicar um problema ou fornecer uma sugestão.

Também pode obter conselhos e as suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Gopinath Chigakkagari (Twitter)