O gerenciamento do ciclo de vida do token agora está em visualização privada

Anteriormente, dependíamos da interface do usuário do Azure DevOps para criar, renovar e expirar tokens de acesso pessoal. Nesta versão, temos o prazer de anunciar o suporte à API REST do Azure DevOps para tokens de acesso pessoal e agora está disponível em visualização privada.

Confira a lista de recursos abaixo para obter detalhes.

Geral

- API de gestão do ciclo de vida da PAT (pré-visualização privada)

- Eventos de gerenciamento de token agora em Logs de Auditoria

- Limitar a visibilidade e a colaboração do usuário a projetos específicos

- Ocultar configurações da organização

Pipelines do Azure

- Detalhes do aprovador disponíveis nos logs de auditoria

- Alteração no processo de obtenção de subvenção de gasodutos gratuitos em projetos públicos

Artefactos do Azure

Geral

API de gestão do ciclo de vida da PAT (pré-visualização privada)

Temos o prazer de anunciar o lançamento de novas APIs para gerenciar o ciclo de vida dos Tokens de Acesso Pessoal (PATs) no Azure DevOps. Esse rico conjunto de APIs permite que sua equipe simplifique o gerenciamento dos PATs que possui, oferecendo-lhes novas funcionalidades, como criar novos tokens de acesso pessoal com um escopo e duração desejados e renovar ou expirar os existentes.

Atualmente, a principal maneira de gerenciar PATs (Personal Access Tokens) é por meio da interface do usuário ou usando um conjunto limitado de APIs destinadas apenas a Administradores de Coleção de Projetos. Essa nova API desbloqueia a capacidade de as organizações configurarem automação envolvendo PATs, incluindo a configuração de pipelines de compilação ou a interação com itens de trabalho.

A API de gestão do ciclo de vida da PAT está agora disponível para utilização pelas organizações em pré-visualização privada.

Entre em contato conosco com seu caso de uso e sua organização do Azure DevOps para obter acesso à API e à documentação. Agradecemos qualquer feedback que você possa oferecer sobre como essa API ajudou sua organização ou pode ser melhorada para atender às suas necessidades!

Eventos de gerenciamento de token agora em Logs de Auditoria

Os Tokens de Acesso Pessoal (PATs) e as Chaves SSH permitem que você e seus colegas de equipe se autentiquem com o Azure DevOps de forma não interativa. Muitos de vocês expressaram a necessidade de entender por quem e como esses tokens são usados, a fim de evitar atividades maliciosas por usuários não autorizados. Com esta versão, novos eventos serão adicionados aos Logs de Auditoria sempre que esses tokens forem criados, atualizados, revogados e/ou removidos com êxito.

Para ver esses novos eventos, vá até a página Auditoria na página Configurações da sua organização. Para obter informações adicionais sobre esses novos eventos e todos os eventos disponíveis em seus logs de auditoria, consulte nossa documentação.

Limitar a visibilidade e a colaboração do usuário a projetos específicos

Neste sprint, estamos lançando um recurso de visualização pública para permitir que os administradores da organização no Azure DevOps restrinjam os usuários de ver e colaborar com usuários em projetos diferentes. Este recurso trará outro nível de isolamento e controle de acesso aos projetos. O seu feedback inicial ajudar-nos-á a melhorar a experiência.

Por padrão, os usuários adicionados a uma organização podem exibir todos os metadados e configurações da organização. Isso inclui a exibição da lista de usuários na organização, lista de projetos, detalhes de cobrança, dados de uso e tudo o que estiver acessível por meio das configurações da organização. Além disso, os usuários podem usar os vários seletores de pessoas para pesquisar, exibir, selecionar e marcar todos os outros membros da organização, mesmo que esses usuários não estejam no mesmo projeto.

Para restringir os usuários dessas informações, você pode habilitar o recurso de visualização Limitar a visibilidade e a colaboração do usuário a projetos específicos para sua organização. Uma vez habilitado, o grupo Usuários com Escopo do Projeto, um grupo de segurança no nível da organização, será adicionado à sua organização do Azure DevOps. Os usuários e grupos adicionados a esse novo grupo (que podem ser encontrados navegando até as Configurações da Organização -> Permissões) terão duas limitações: configurações ocultas da organização e pesquisa e marcação limitadas do seletor de pessoas.

Configurações ocultas da organização

Os usuários adicionados ao grupo "Usuários com escopo de projeto" são impedidos de acessar as páginas Configurações da organização, exceto Visão geral e Projetos, e estão restritos a exibir apenas dados de projetos aos quais pertencem.

Pesquisa e marcação limitadas de seletores de pessoas

Usando os vários seletores de pessoas no produto, os usuários e grupos adicionados ao grupo "Usuários com escopo do projeto" só poderão pesquisar, visualizar, selecionar e marcar membros que também sejam membros do projeto em que estão no momento.

Pipelines do Azure

Detalhes do aprovador disponíveis nos logs de auditoria

Agora você pode exibir os detalhes sobre quem aprovou seus pipelines nos logs de auditoria. Atualizámos o evento 'Check Suite Completed' para incluir esta informação. Você pode acessar os logs de auditoria em Configurações da Organização -> Auditoria.

Alteração no processo de obtenção de subvenção de gasodutos gratuitos em projetos públicos

O Azure Pipelines oferece CI/CD gratuito para projetos de código aberto desde setembro de 2018. Como isso equivale a oferecer computação gratuita, sempre foi alvo de abuso – especialmente mineração de criptomoedas. Minimizar esse abuso sempre tirou energia da equipe. Nos últimos meses, a situação piorou substancialmente, com uma alta porcentagem de novos projetos públicos no Azure DevOps sendo usados para mineração de criptomoedas e outras atividades que classificamos como abusivas. Além de tirar uma quantidade crescente de energia da equipe, isso coloca nossos grupos de agentes hospedados sob estresse e degrada a experiência de todos os nossos usuários – tanto de código aberto quanto pagos.

Para resolver essa situação, os novos projetos públicos criados no Azure DevOps não receberão mais a concessão gratuita de trabalhos paralelos. Como resultado, você não poderá executar pipelines ao criar um novo projeto público. No entanto, você pode solicitar a concessão gratuita enviando um e-mail para azpipelines-ossgrant@microsoft.com e fornecendo os seguintes detalhes:

- O seu nome

- Organização do Azure DevOps para a qual você está solicitando a concessão gratuita

- Links para os repositórios que você planeja criar

- Breve descrição do seu projeto

Para obter mais informações sobre empregos paralelos e bolsas gratuitas, consulte nossa documentação.

Artefactos do Azure

Alterações no comportamento upstream dos Artefatos do Azure

Anteriormente, os feeds de Artefatos do Azure apresentavam versões de pacotes de todas as suas fontes upstream. Esse upstream inclui versões de pacote originalmente enviadas por push para um feed de Artefatos do Azure (de origem interna) e versões de pacotes de repositórios públicos comuns, como npmjs.com, NuGet.org, Maven Central e PyPI (de origem externa).

Esse sprint introduz um novo comportamento que fornece segurança adicional para seus feeds privados, limitando o acesso a pacotes de origem externa quando pacotes de códigos-fonte internos já estão presentes. Esse recurso oferece uma nova camada de segurança, que impede que pacotes mal-intencionados de um registro público sejam consumidos inadvertidamente. Essas alterações não afetarão as versões de pacotes que já estão em uso ou armazenadas em cache no feed.

Para saber mais sobre cenários de pacotes comuns em que você precisa permitir versões de pacotes de origem externa, juntamente com alguns outros cenários em que nenhum bloqueio aos pacotes públicos é necessário e como configurar o comportamento upstream, consulte a documentação Configurar comportamento upstream - Azure Artifacts | Documentos Microsoft

Próximos passos

Nota

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

Como fornecer feedback

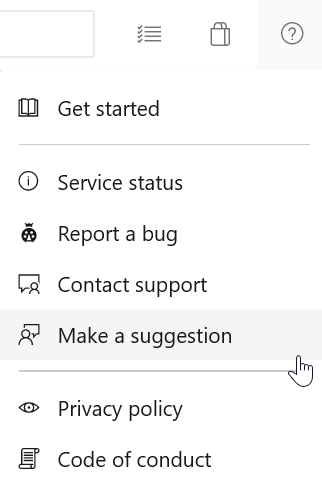

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.

Obrigado,

Aaron Halberg