Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Caraterísticas

- A Política de Criação de Tokens de Acesso Pessoal (PAT) Restrita da Organização está agora em Pré-visualização Pública

- Remoção de aplicativos OAuth do Azure DevOps expirados

- Novos escopos do Microsoft Entra OAuth

- Solicitar disponibilidade de URL de acesso

Restrição à política da organização para criação de token de acesso pessoal (PAT) agora em prévia pública

Introduzimos uma nova política no nível da organização no Azure DevOps — Restringir a criação de token de acesso pessoal (PAT) — agora disponível na visualização pública. Esse recurso há muito solicitado permite que os administradores de coleção de projetos controlem quem pode criar ou regenerar PATs, ajudando a reduzir a expansão de tokens e melhorar a segurança. Quando habilitado, apenas os usuários em uma lista de permissões podem gerar PATs, com suporte opcional para escopos de empacotamento. A política também bloqueia a utilização global da PAT, a menos que explicitamente permitido. Saiba mais sobre esta política e as melhores práticas para implementar esta alteração no nosso blogue!

Remoção de aplicativos OAuth do Azure DevOps expirados

À medida que nos preparamos para o fim da vida útil dos aplicativos OAuth do Azure DevOps em 2026, começaremos a remover regularmente aplicativos com segredos que expiraram há mais de seis meses (180 dias atrás). Os proprietários de aplicativos desses aplicativos inativos serão informados e, se houver mais necessidade de registro do aplicativo entre agora e o fim da vida útil do Azure DevOps OAuth em 2026, você será solicitado a alternar o segredo do aplicativo antes de 9 de junho, quando começarmos as exclusões de aplicativos. Saiba mais em nossa postagem no blog.

Novos escopos do Microsoft Entra OAuth

O Azure DevOps introduziu dois novos escopos Microsoft Entra OAuth, vso.pats e vso.pats_manage para melhorar a segurança e o controle sobre APIs de gerenciamento do ciclo de vida do token de acesso pessoal (PAT). Estes âmbitos são agora necessários para fluxos delegados que envolvam a criação e gestão de PAT, substituindo o âmbito de user_impersonation anteriormente alargado. Essa alteração permite que os proprietários de aplicativos reduzam as permissões necessárias para acessar as APIs da PAT. Reduza o escopo de seus user_impersonation aplicativos para os escopos mínimos necessários hoje!

Solicitar disponibilidade de URL de acesso

Os administradores do Azure DevOps podem desabilitar a política de Acesso de Solicitação e fornecer uma URL para que os usuários solicitem acesso a uma organização ou projeto. Este URL, anteriormente disponível apenas para novos usuários, agora também é mostrado para usuários existentes na página 404. Para manter a confidencialidade, o URL de acesso da solicitação é exibido independentemente da existência do projeto.

Próximos passos

Observação

Esses recursos serão lançados nas próximas duas a três semanas.

Vá até o Azure DevOps e dê uma olhada.

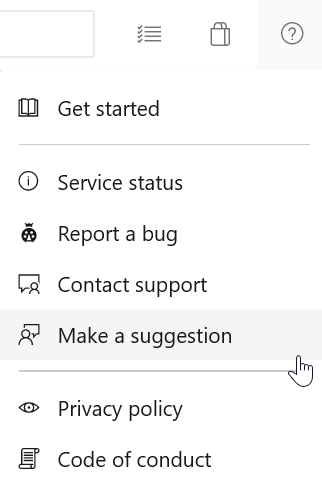

Como fornecer feedback

Gostaríamos muito de ouvir o que você pensa sobre esses recursos. Use o menu Ajuda para relatar um problema ou fornecer uma sugestão.

Você também pode obter conselhos e suas perguntas respondidas pela comunidade no Stack Overflow.