Autenticação Kerberos

Azure DevOps Server 2022 - Azure DevOps Server 2019

Se você usar o Azure DevOps para gerenciar seu repositório Git, o Git pode estar usando o protocolo Kerberos para autenticar. (Isso não se aplica aos Serviços de DevOps do Azure, que usam uma forma diferente de autenticação.) O LFS não suporta Kerberos, então você pode obter erros que dizem "Seu nome de usuário deve ser do formato DOMAIN\user". A partir do Git LFS versão 2.4.0, a autenticação NTLM com SSPI foi adicionada. Você não receberá mais esses erros e a autenticação funcionará sem configuração extra.

É altamente recomendável que você atualize para o Git LFS versão 2.4.0 ou posterior, onde nenhuma configuração extra é necessária.

Se não for possível atualizar para a versão 2.4.0, você poderá remover a credencial Kerberos e permitir que o Git pegue uma nova credencial NTLM usando a seguinte solução alternativa.

Nota

As credenciais enviadas via HTTP serão passadas em texto não criptografado. Verifique se sua instância do TFS está configurada para HTTPS e não use HTTP com Git-LFS.

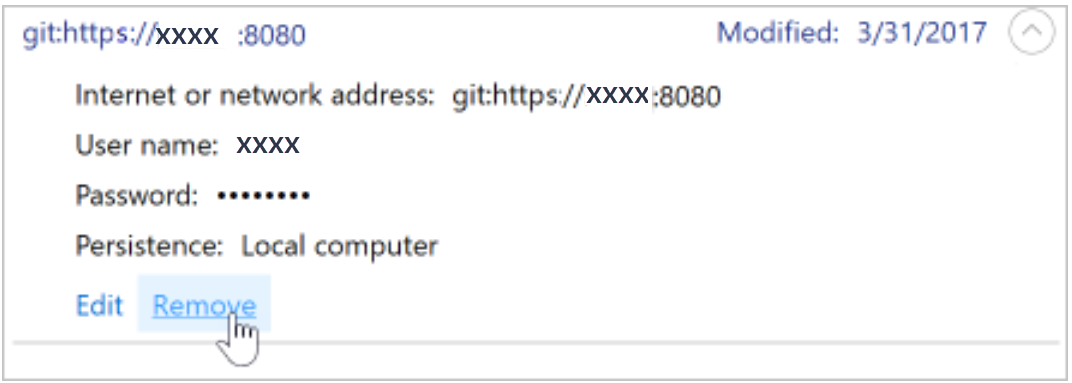

Abra o Gerenciador de Credenciais do Windows. No Windows 10, você pode pressionar Iniciar e, em seguida, digite "Gerenciador de credenciais".

Escolha Credenciais do Windows.

Encontre o URL do TFS na lista de credenciais.

Escolha Remover.

Retorne ao seu cliente Git (Visual Studio ou a linha de comando) e envie por push suas alterações. Quando as credenciais forem solicitadas, certifique-se de inseri-las no formato DOMÍNIO\nome de usuário.