Tutorial: Configurar a ativação pós-falha do DNS com resoluções privadas

Este artigo detalha como eliminar um único ponto de falha nos seus serviços DNS no local através de duas ou mais resoluções privadas do DNS do Azure implementadas em diferentes regiões. A ativação pós-falha DNS é ativada ao atribuir uma resolução local como DNS principal e resolver numa região adjacente como DNS secundário. Se o servidor DNS primário não responder, os clientes DNS repetirão automaticamente a utilização do servidor DNS secundário.

Neste tutorial, ficará a saber como:

- Resolva zonas de DNS Privado do Azure com fowarders condicionais no local e resoluções privadas do DNS do Azure.

- Ative a ativação pós-falha DNS no local para as zonas de DNS Privado do Azure.

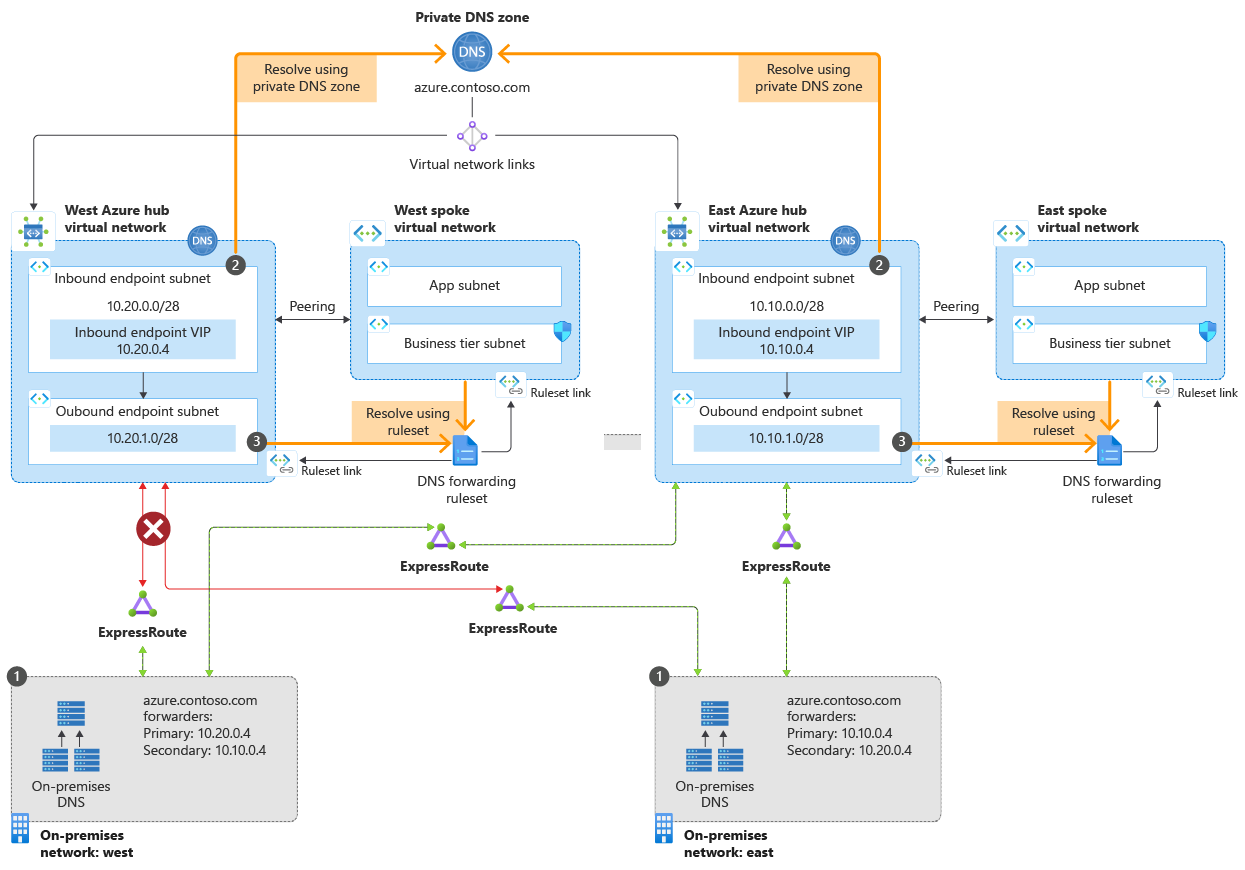

O diagrama seguinte mostra o cenário de ativação pós-falha abordado neste artigo.

Neste cenário, tem ligações de duas localizações no local a duas vnets do hub do Azure.

- Na região leste, o caminho principal é para o hub de vnet leste. Tem uma ligação secundária ao hub oeste. A região oeste está configurada ao contrário.

- Devido a um problema de conectividade à Internet, a ligação a uma vnet (oeste) está temporariamente interrompida.

- O serviço é mantido em ambas as regiões devido à estrutura redundante.

O caminho de resolução do DNS é:

- Reencaminhadores condicionais DNS no local redundantes enviam consultas DNS para pontos finais de entrada.

- Os pontos finais de entrada recebem consultas DNS no local.

- Os pontos finais de saída e os conjuntos de regras de reencaminhamento de DNS processam consultas DNS e devolvem respostas aos seus recursos no local.

Os pontos finais de saída e os conjuntos de regras de reencaminhamento de DNS não são necessários para o cenário de ativação pós-falha, mas estão incluídos aqui para conclusão. Os conjuntos de regras podem ser utilizados para resolver domínios no local a partir do Azure. Para obter mais informações, veja Pontos finais e conjuntos de regras da Resolução Privada do DNS do Azure e Resolver domínios do Azure e no local.

Pré-requisitos

- Uma conta do Azure com uma subscrição ativa. Crie uma conta gratuitamente.

- Duas redes virtuais do Azure em duas regiões

- Uma ligação VPN ou ExpressRoute do local para cada rede virtual

- Uma Resolução Privada do DNS do Azure em cada rede virtual

- Uma zona DNS privada do Azure ligada a cada rede virtual

- Um servidor DNS no local

Nota

Neste tutorial,azure.contoso.com é uma zona DNS privada do Azure. Substitua azure.contoso.com pelo nome da zona DNS privado.

Iniciar sessão no Azure

Inicie sessão no Portal do Azure.

Determinar endereços IP de ponto final de entrada

Anote os endereços IP atribuídos aos pontos finais de entrada das suas resoluções privadas de DNS. Os endereços IP serão utilizados para configurar reencaminhadores DNS no local.

Neste exemplo, existem duas redes virtuais em duas regiões:

- myeastvnet está na região E.U.A. Leste, com o espaço de endereços 10.10.0.0/16

- mywestvnet está na região E.U.A. Centro-Oeste, com o espaço de endereços 10.20.0.0/16

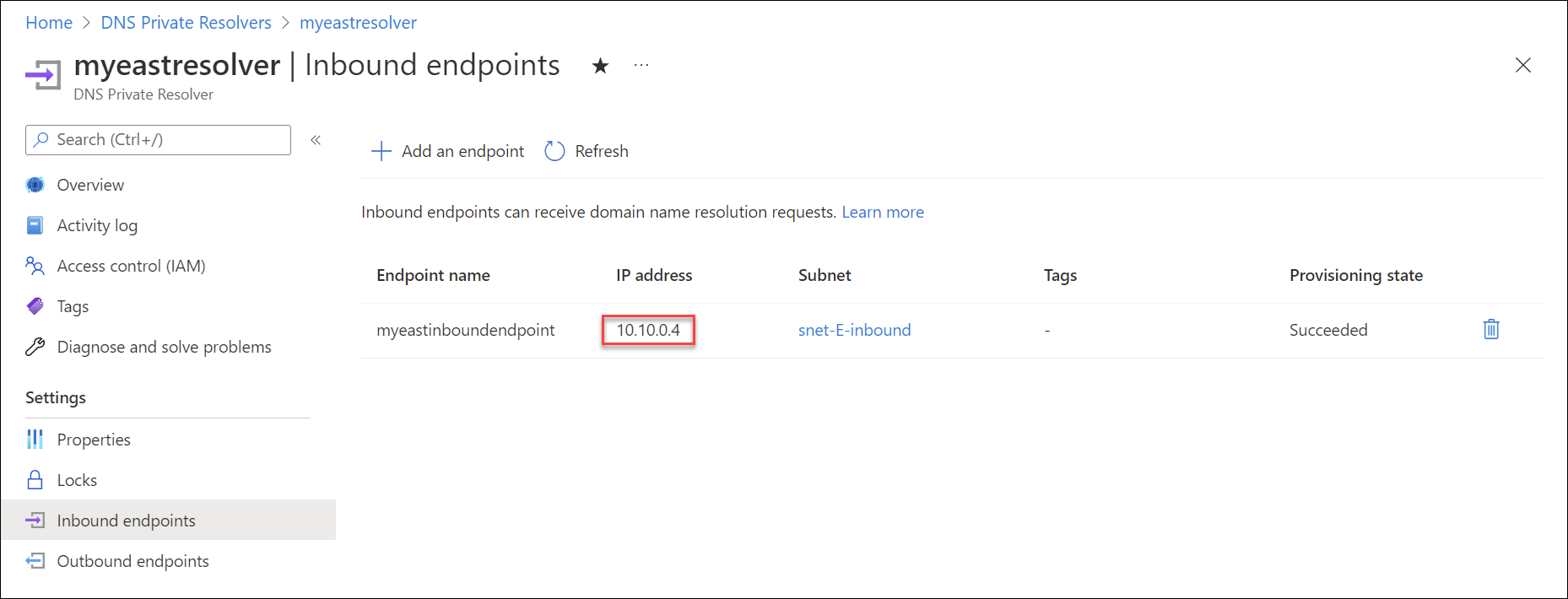

Procure Resoluções Privadas DNS e selecione a sua resolução privada na primeira região. Por exemplo: myeastresolver.

Em Definições, selecione Pontos finais de entrada e anote a definição de endereço IP . Por exemplo: 10.10.0.4.

Regresse à lista de Resoluções Privadas do DNS e selecione uma resolução de uma região diferente. Por exemplo: mywestresolver.

Em Definições, selecione Pontos finais de entrada e anote a definição de endereço IP desta resolução. Por exemplo: 10.20.0.4.

Verificar ligações de zona privada

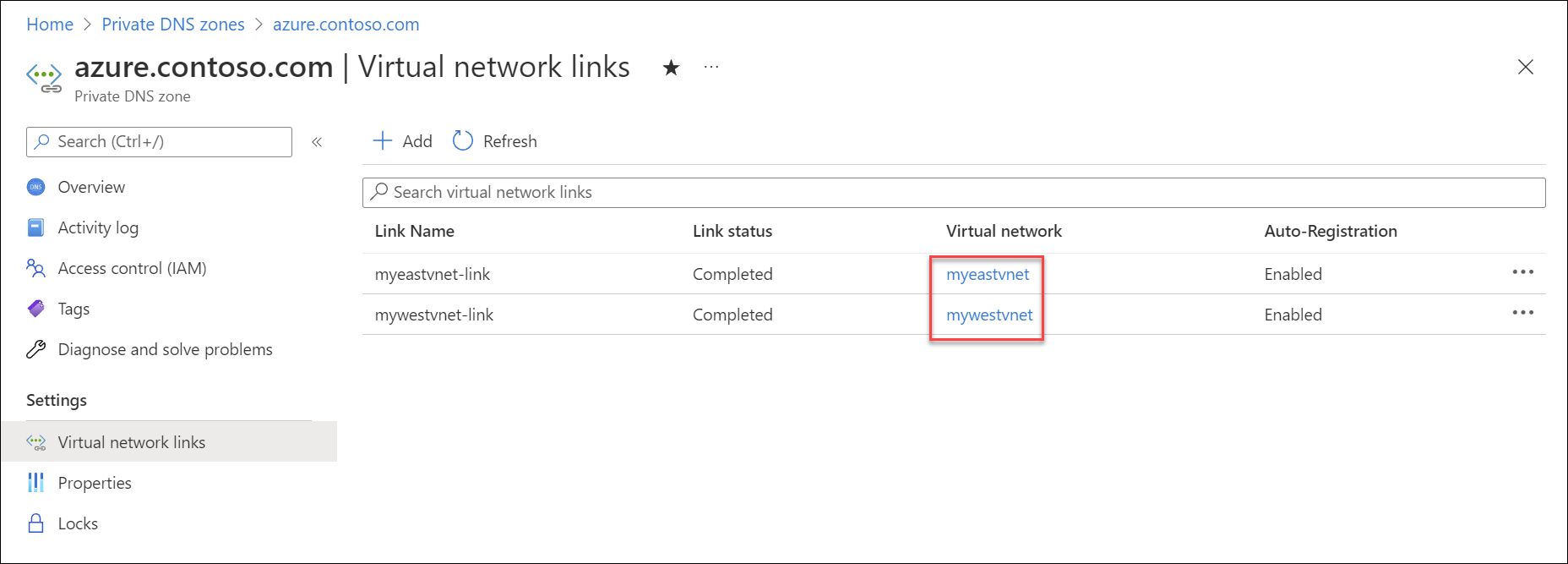

Para resolver registos DNS numa zona privada do DNS do Azure, a zona tem de estar ligada à rede virtual. Neste exemplo, a zona azure.contoso.com está ligada a myeastvnet e mywestvnet. Também podem estar presentes ligações para outras vnets.

Procure zonas DNS Privado e selecione a sua zona privada. Por exemplo: azure.contoso.com.

Em Definições, selecione Ligações de rede virtual e verifique se as vnets que utilizou para pontos finais de entrada no procedimento anterior também estão listadas em Rede virtual. Por exemplo: myeastvnet e mywestvnet.

Se uma ou mais vnets ainda não estiverem ligadas, pode adicioná-la aqui selecionando Adicionar, fornecendo um Nome de ligação, escolhendo a sua Subscrição e, em seguida, escolhendo a Rede virtual.

Dica

Também pode utilizar o peering para resolver registos em zonas DNS privadas. Para obter mais informações, veja Pontos finais e conjuntos de regras do DNS Privado do Azure.

Verificar a resolução do DNS do Azure

Verifique se as definições de DNS das redes virtuais estão definidas como Predefinição (fornecida pelo Azure).

Procure Redes virtuais e selecione a primeira Vnet. Por exemplo: myeastvnet.

Em Definições, selecione Servidores DNS e verifique se a opção Predefinição (fornecida pelo Azure) é escolhida.

Selecione a Vnet seguinte (ex: mywestvnet) e verifique se a predefinição (fornecida pelo Azure) está escolhida.

Nota

As definições DNS personalizadas também podem ser feitas para funcionar, mas esta definição não está no âmbito do cenário atual.

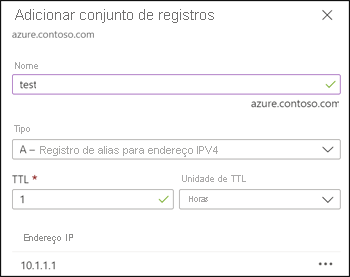

Procure zonas de DNS Privado e selecione o nome da zona privada. Por exemplo: azure.contoso.com.

Crie um registo de teste na zona ao selecionar + Conjunto de registos e adicionar um novo registo A. Por exemplo: teste.

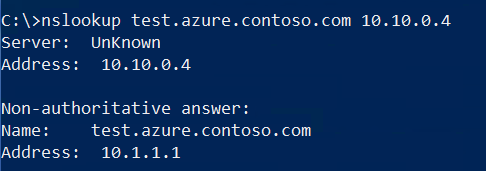

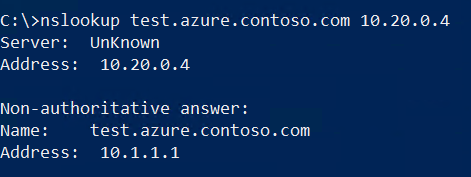

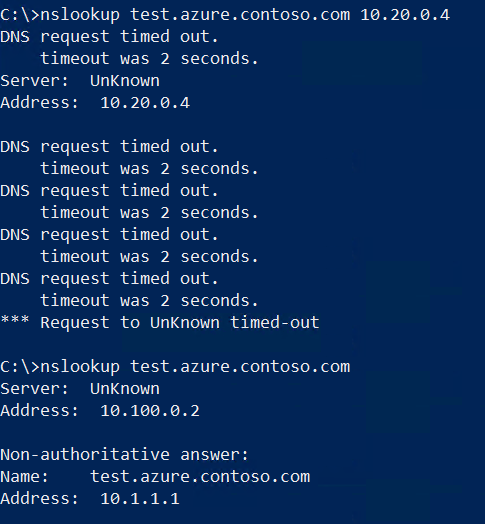

Abra uma linha de comandos com um cliente no local e utilize nslookup para procurar o registo de teste com o primeiro endereço IP de resolução privada que anotou (por exemplo: 10.10.0.4). Veja o seguinte exemplo:

nslookup test.azure.contoso.com 10.10.0.4A consulta deve devolver o endereço IP que atribuiu ao registo de teste.

Repita esta consulta nslookup com o endereço IP que anotou para a segunda resolução privada (por exemplo: 10.20.0.4).

Nota

Se a resolução de DNS para a zona privada não estiver a funcionar, verifique se as ligações no local para as Vnets do Azure estão ligadas.

Configurar o reencaminhamento DNS no local

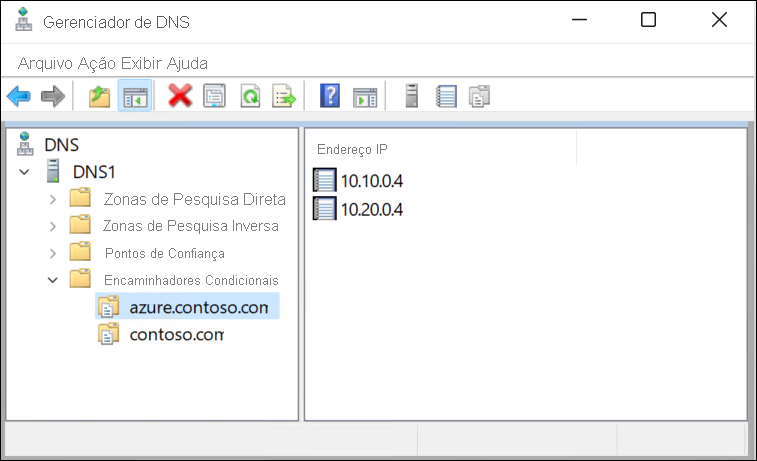

Agora que a resolução de DNS está a funcionar no local para o Azure com duas Resoluções Privadas do DNS do Azure diferentes, podemos configurar o reencaminhamento para utilizar ambos os endereços. Isto permitirá a redundância caso uma das ligações ao Azure seja interrompida. O procedimento para configurar reencaminhadores dependerá do tipo de servidor DNS que está a utilizar. O exemplo seguinte utiliza um Windows Server que está a executar o serviço de função servidor DNS e tem um endereço IP de 10.100.0.2.

Nota

O servidor DNS que utiliza para configurar o reencaminhamento deve ser um servidor que os dispositivos cliente na sua rede utilizarão para a resolução de DNS. Se o servidor que está a configurar não for a predefinição, terá de consultar o endereço IP diretamente (por exemplo: nslookup test.azure.contoso.com 10.100.0.2) após o reencaminhamento estar configurado.

Abra um pedido de Windows PowerShell elevado e emita o seguinte comando. Substitua azure.contoso.com pelo nome da sua zona privada e substitua os endereços IP abaixo pelos endereços IP das suas resoluções privadas.

Add-DnsServerConditionalForwarderZone -Name "azure.contoso.com" -MasterServers 10.20.0.4,10.10.0.4Se preferir, também pode utilizar a consola DNS para introduzir reencaminhadores condicionais. Veja o seguinte exemplo:

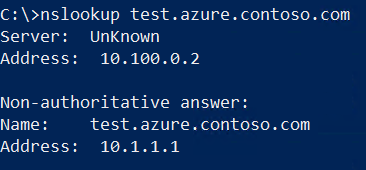

Agora que o reencaminhamento está implementado, emita a mesma consulta DNS que utilizou no procedimento anterior. No entanto, desta vez não introduza um endereço IP de destino para a consulta. A consulta utilizará o servidor DNS predefinido do cliente.

Demonstrar resiliência (opcional)

Agora, pode demonstrar que a resolução de DNS funciona quando uma das ligações é interrompida.

Interrompa a conectividade do local para uma das suas Vnets ao desativar ou desligar a interface. Verifique se a ligação não se liga automaticamente a pedido.

Execute a consulta nslookup com a resolução privada da Vnet que já não está ligada e verifique se falha (veja abaixo).

Execute a consulta nslookup com o servidor DNS predefinido (configurado com reencaminhadores) e verifique se ainda funciona devido à redundância que ativou.

Passos seguintes

- Reveja os componentes, benefícios e requisitos do Azure DNS Private Resolver.

- Saiba como criar uma Resolução Privada do DNS do Azure com Azure PowerShell ou portal do Azure.

- Saiba como Resolver domínios do Azure e no local com a Resolução Privada do DNS do Azure.

- Saiba mais sobre os pontos finais e conjuntos de regras do DNS Privado do Azure.

- Saiba como configurar o DNS híbrido com resoluções privadas.

- Saiba mais sobre algumas das outras principais capacidades de rede do Azure.

- Módulo Learn: Introduction to Azure DNS (Introdução ao DNS do Azure).

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários