Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Neste artigo, aprende como configurar a chave gerida pelo cliente (CMK) para encriptação de dados em repouso no Azure DocumentDB. Os passos deste guia configuram um novo cluster Azure DocumentDB, um cluster réplica ou um cluster restaurado. A configuração da CMK usa a chave gerenciada pelo cliente armazenada em um Cofre de Chaves do Azure e a identidade gerenciada atribuída pelo usuário.

Pré-requisitos

Uma assinatura do Azure

- Se você não tiver uma assinatura do Azure, crie uma conta gratuita

Utilize o ambiente Bash no Azure Cloud Shell. Para mais informações, veja Get started with Azure Cloud Shell.

Se preferir executar comandos de referência da CLI localmente, instale o CLI do Azure. Se estiver a usar Windows ou macOS, considere executar o Azure CLI num contentor Docker. Para obter mais informações, consulte Como executar a CLI do Azure em um contêiner do Docker.

Se você estiver usando uma instalação local, entre na CLI do Azure usando o comando az login . Para concluir o processo de autenticação, siga os passos exibidos no seu terminal. Para outras opções de entrada, consulte Autenticar no Azure usando a CLI do Azure.

Quando solicitado, instale a extensão do Azure CLI na primeira utilização. Para obter mais informações sobre extensões, consulte Usar e gerenciar extensões com a CLI do Azure.

Execute az version para descobrir a versão e as bibliotecas dependentes que estão instaladas. Para atualizar para a versão mais recente, execute az upgrade.

Preparar a identidade gerenciada atribuída pelo usuário e o Cofre da Chave do Azure

Para configurar a encriptação de chaves gerida pelo cliente no seu Azure DocumentDB para o cluster MonogDB, precisa de uma identidade gerida atribuída pelo utilizador, de uma instância Azure Key Vault e das permissões devidamente configuradas.

Importante

A identidade gerida atribuída pelo utilizador e a instância Azure Key Vault usadas para configurar o CMK devem estar na mesma região Azure onde o cluster Azure DocumentDB está alojado e todas pertencem ao mesmo tenant Microsoft.

Usando o portal do Azure:

Crie uma identidade gerenciada atribuída pelo usuário na região do cluster, se ainda não tiver uma.

Crie um Cofre da Chave do Azure na região do cluster, se ainda não tiver um armazenamento de chaves criado. Certifique-se de que cumpre os requisitos. Além disso, siga as recomendações antes de configurar o armazenamento de chaves e antes de criar a chave e atribuir as permissões necessárias à identidade gerenciada atribuída pelo usuário.

Conceda permissões de identidade gerenciada atribuídas pelo usuário à instância do Cofre da Chave do Azure, conforme descrito nos requisitos.

Configurar a criptografia de dados com chave gerenciada pelo cliente durante o provisionamento de cluster

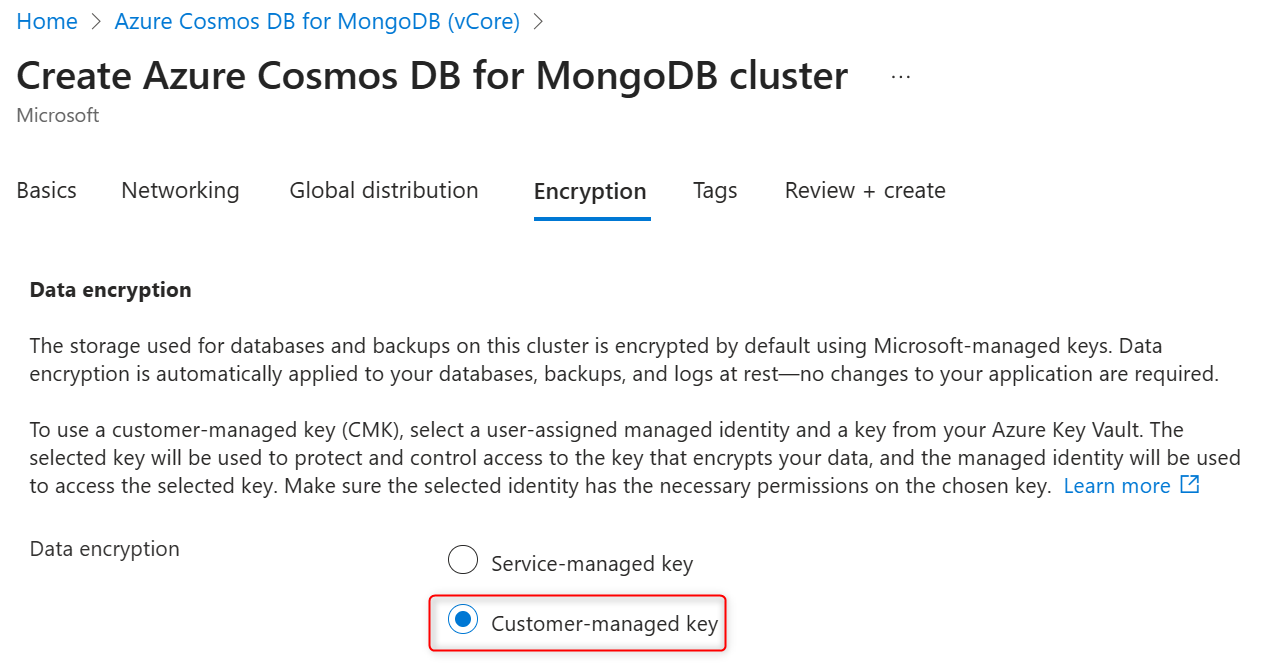

Durante o provisionamento de um novo cluster Azure DocumentDB, chaves geridas por serviços ou pelo cliente para encriptação de dados do cluster são configuradas no separador Encryption . Selecione a chave gerida pelo cliente para encriptação de dados.

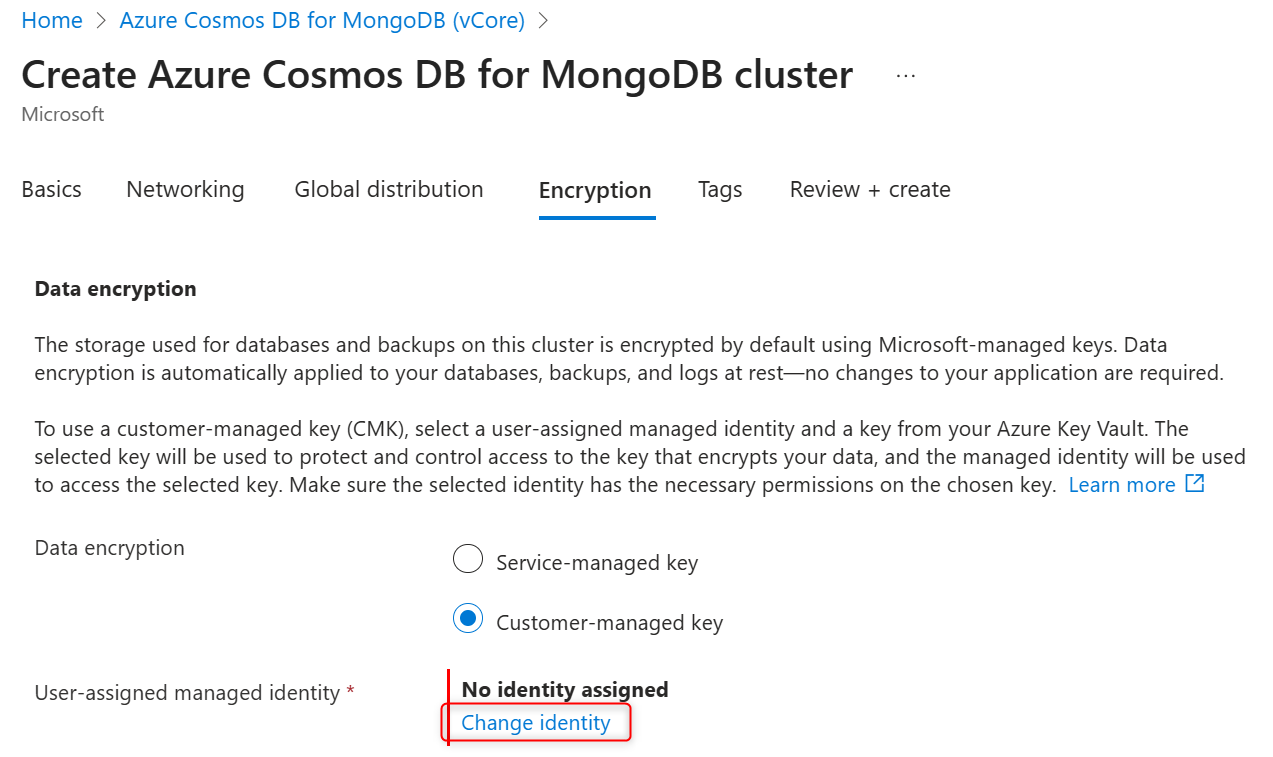

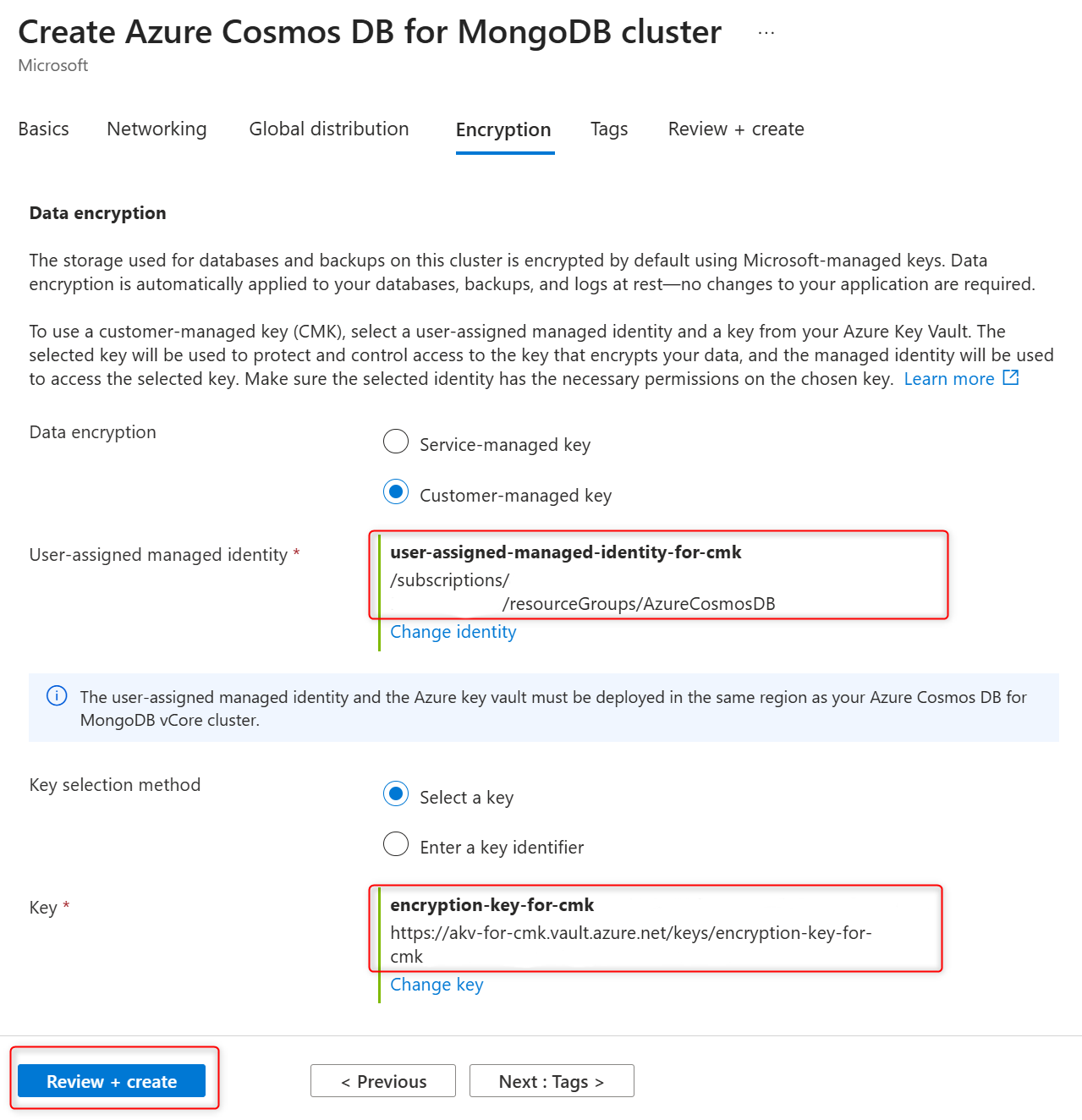

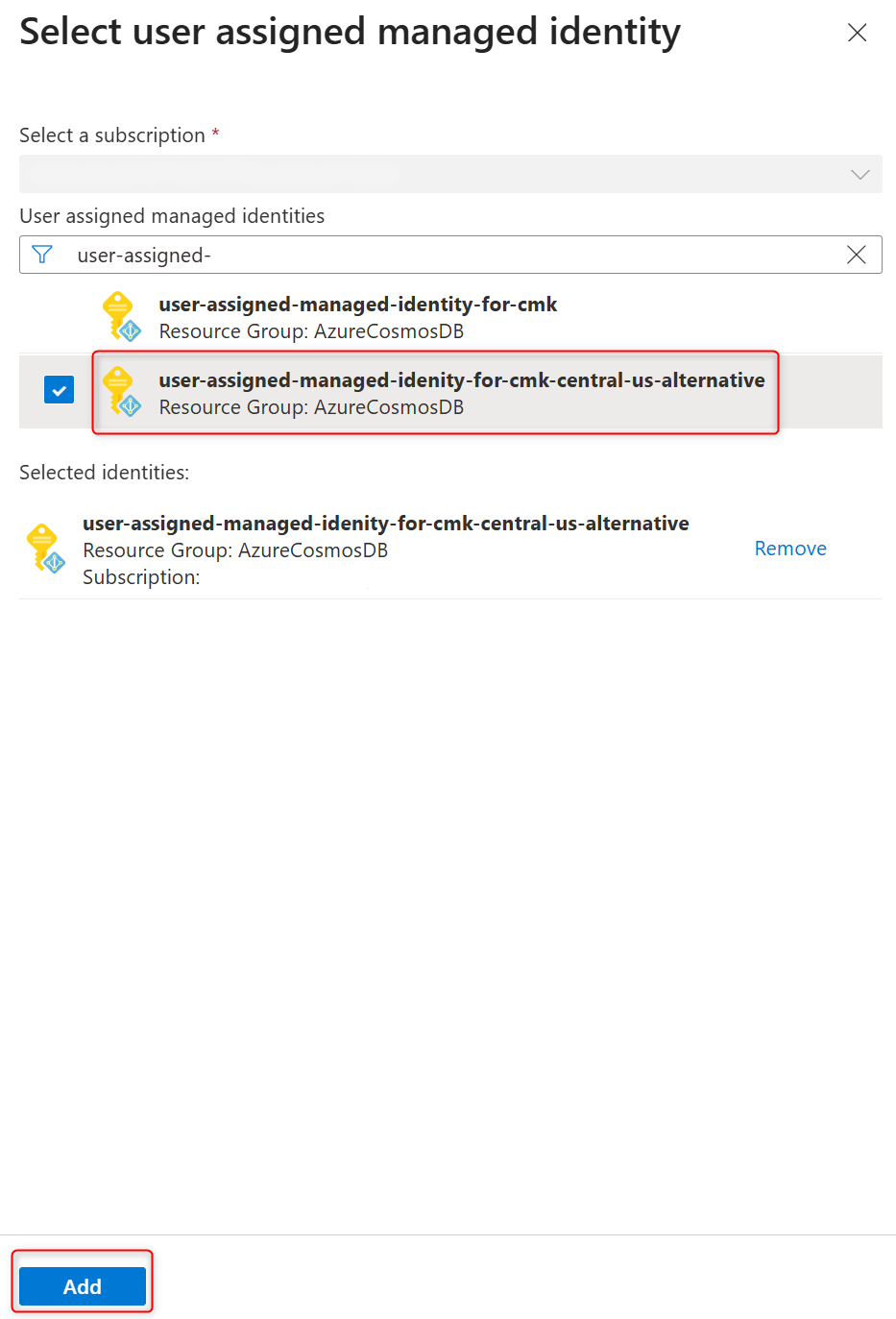

Na seção Identidade gerenciada atribuída pelo usuário , selecione Alterar identidade.

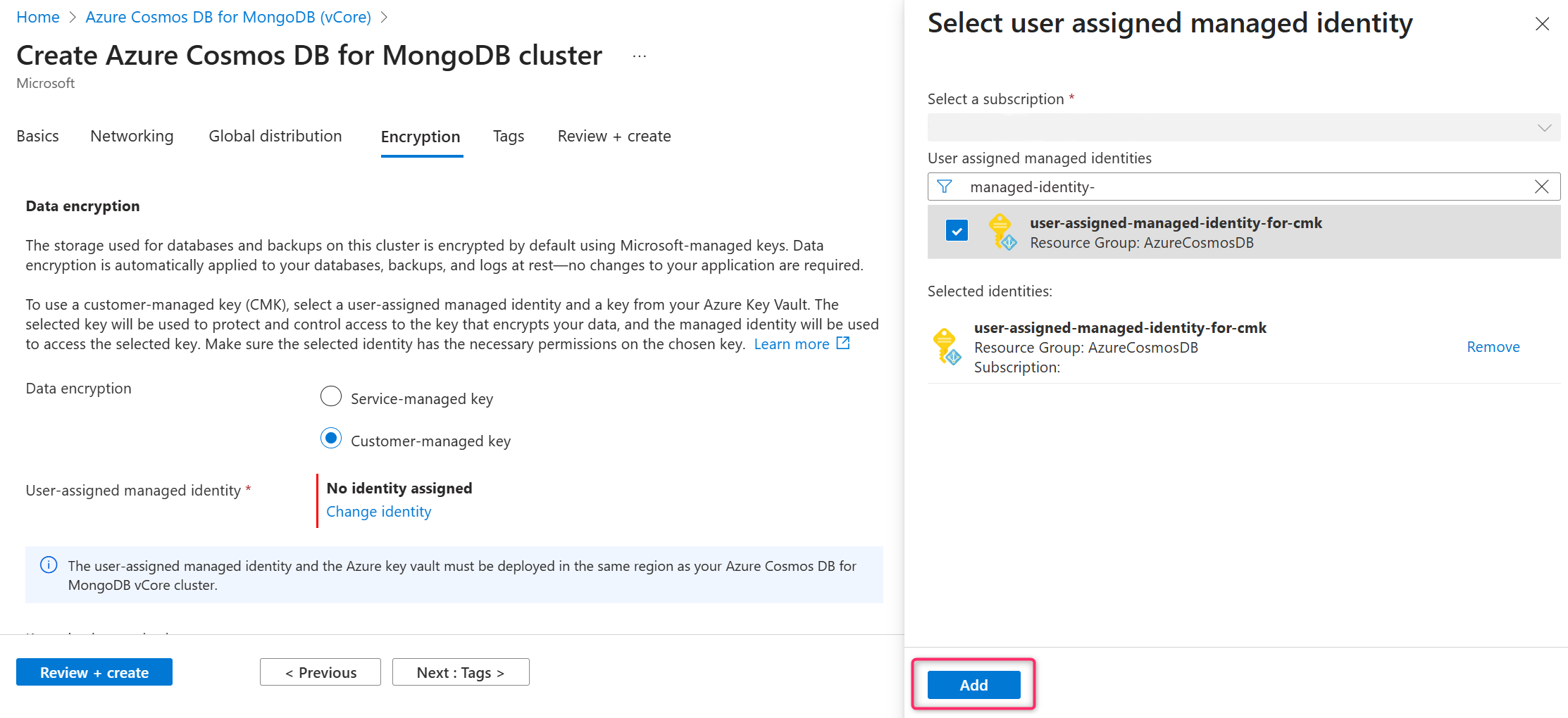

Na lista de identidades gerenciadas atribuídas pelo usuário, selecione aquela que você deseja que seu cluster use para acessar a chave de criptografia de dados armazenada em um Cofre de Chaves do Azure.

Selecione Adicionar.

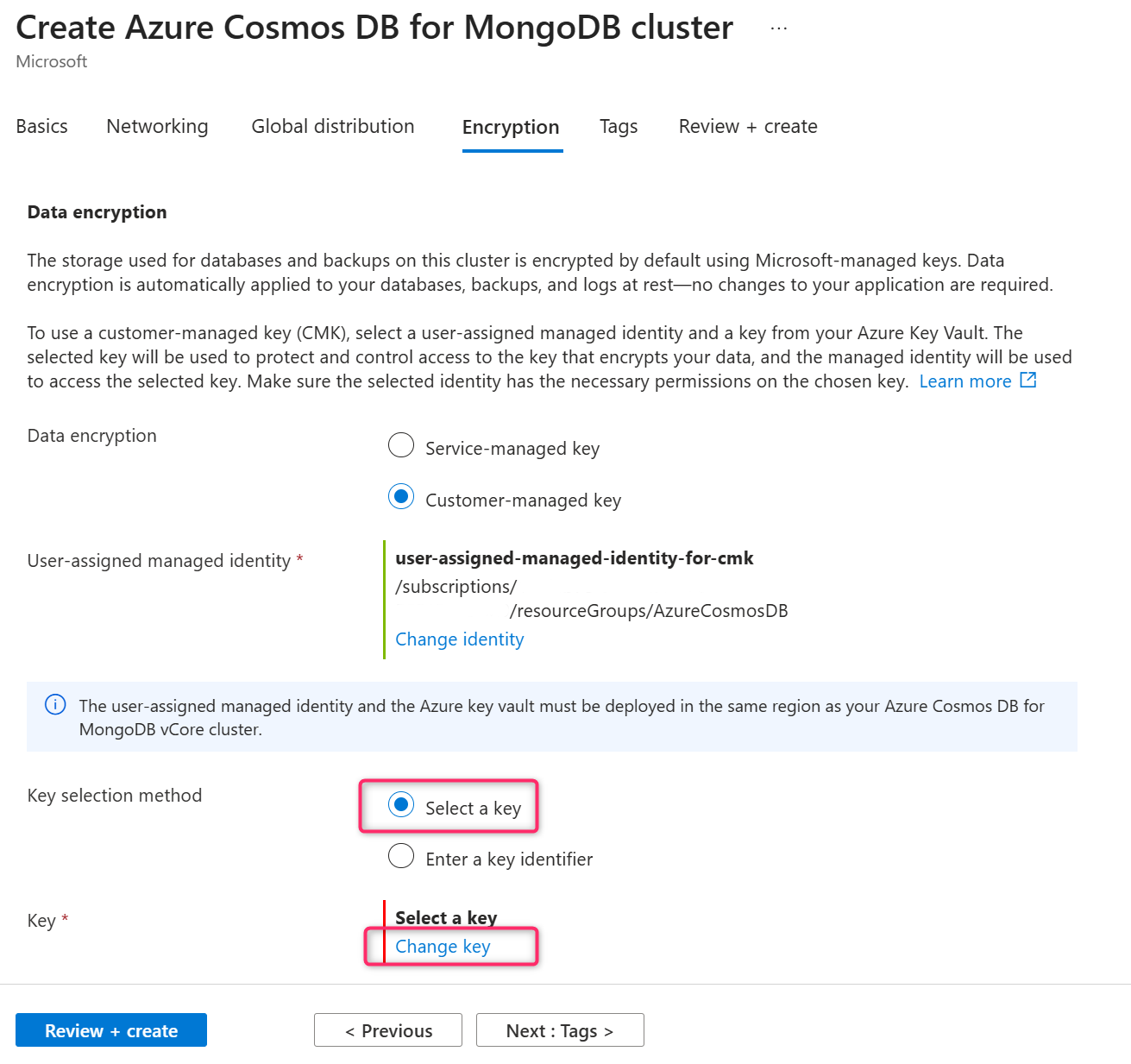

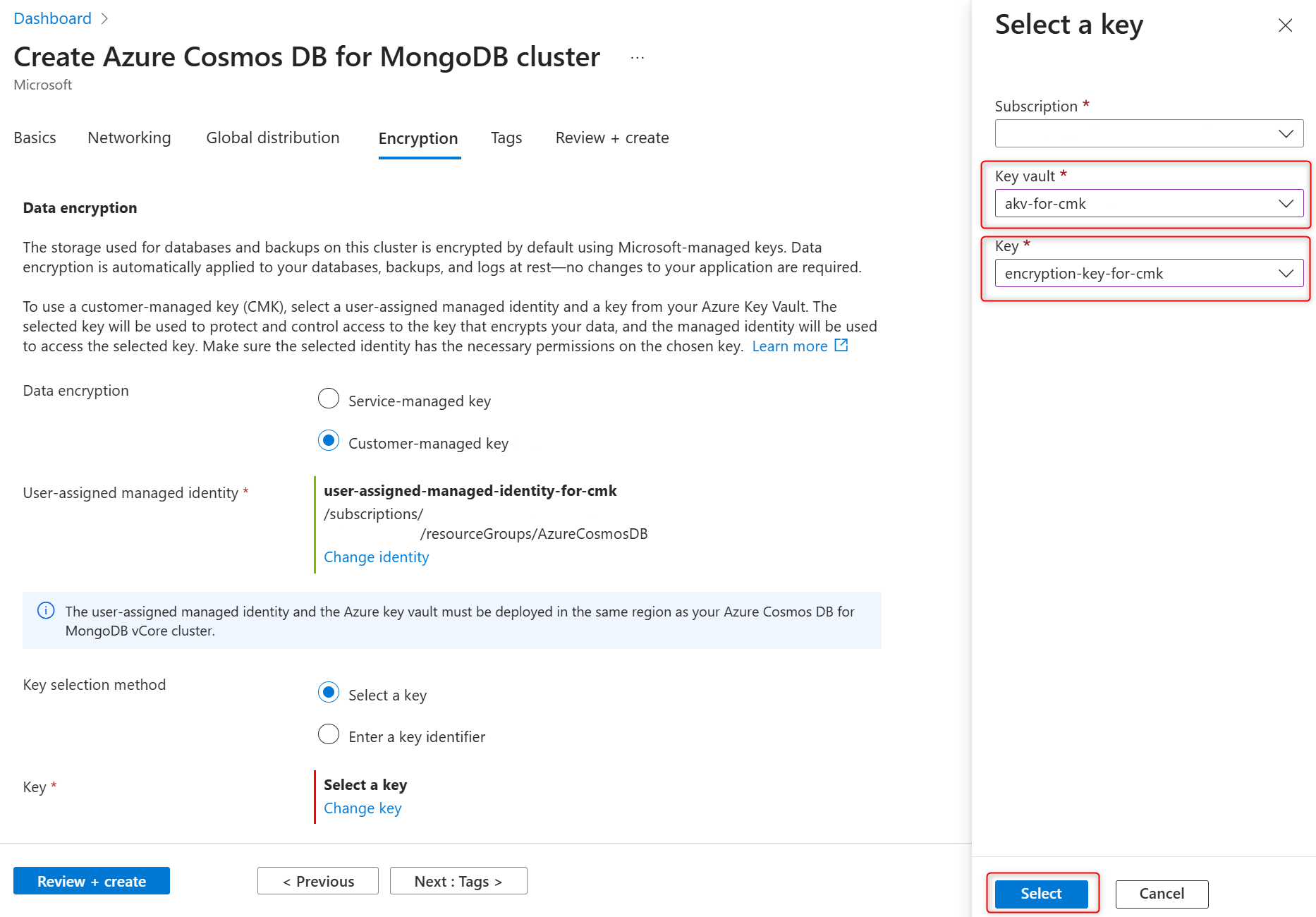

No método de seleção de chaves, escolha Selecionar uma chave .

Na seção Chave , selecione Alterar chave .

No painel Selecionar uma chave , selecione o Cofre da Chave do Azure no Cofre da Chave e a chave de criptografia na Chave e confirme suas escolhas selecionando Selecionar.

Importante

A instância selecionada do Azure Key Vault deve estar na mesma região Azure onde o cluster Azure DocumentDB vai ser alojado.

Confirme a identidade gerenciada atribuída pelo usuário selecionada e a chave de criptografia na guia Criptografia e selecione Revisar + criar para criar cluster.

Atualizar configurações de criptografia de dados no cluster com CMK habilitada

Para clusters existentes que foram implantados com criptografia de dados usando uma chave gerenciada pelo cliente, você pode fazer várias alterações de configuração. Você pode alterar o cofre de chaves onde a chave de criptografia está armazenada e a chave de criptografia usada como uma chave gerenciada pelo cliente. Você também pode alterar a identidade gerenciada atribuída pelo usuário usada pelo serviço para acessar a chave de criptografia mantida no armazenamento de chaves.

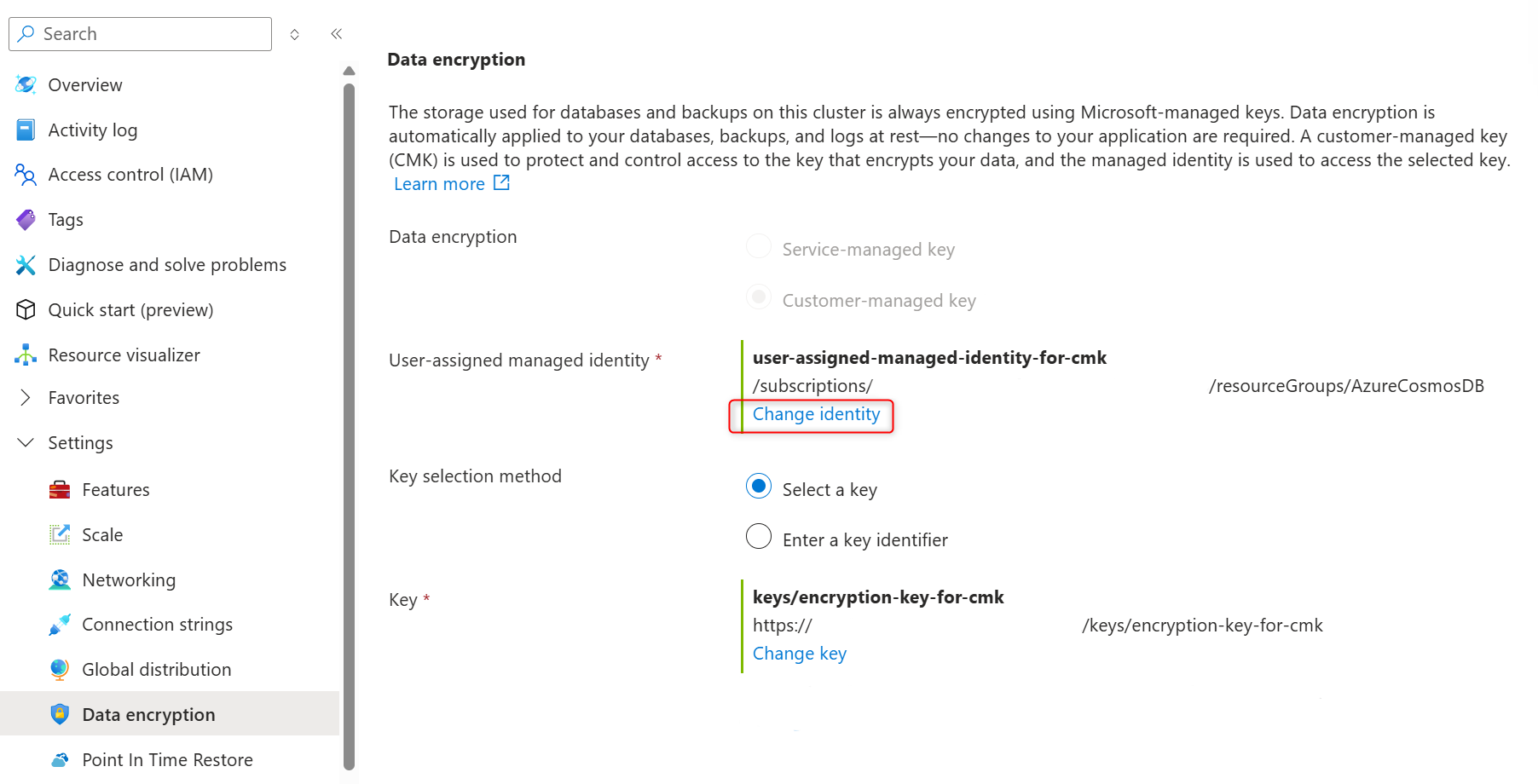

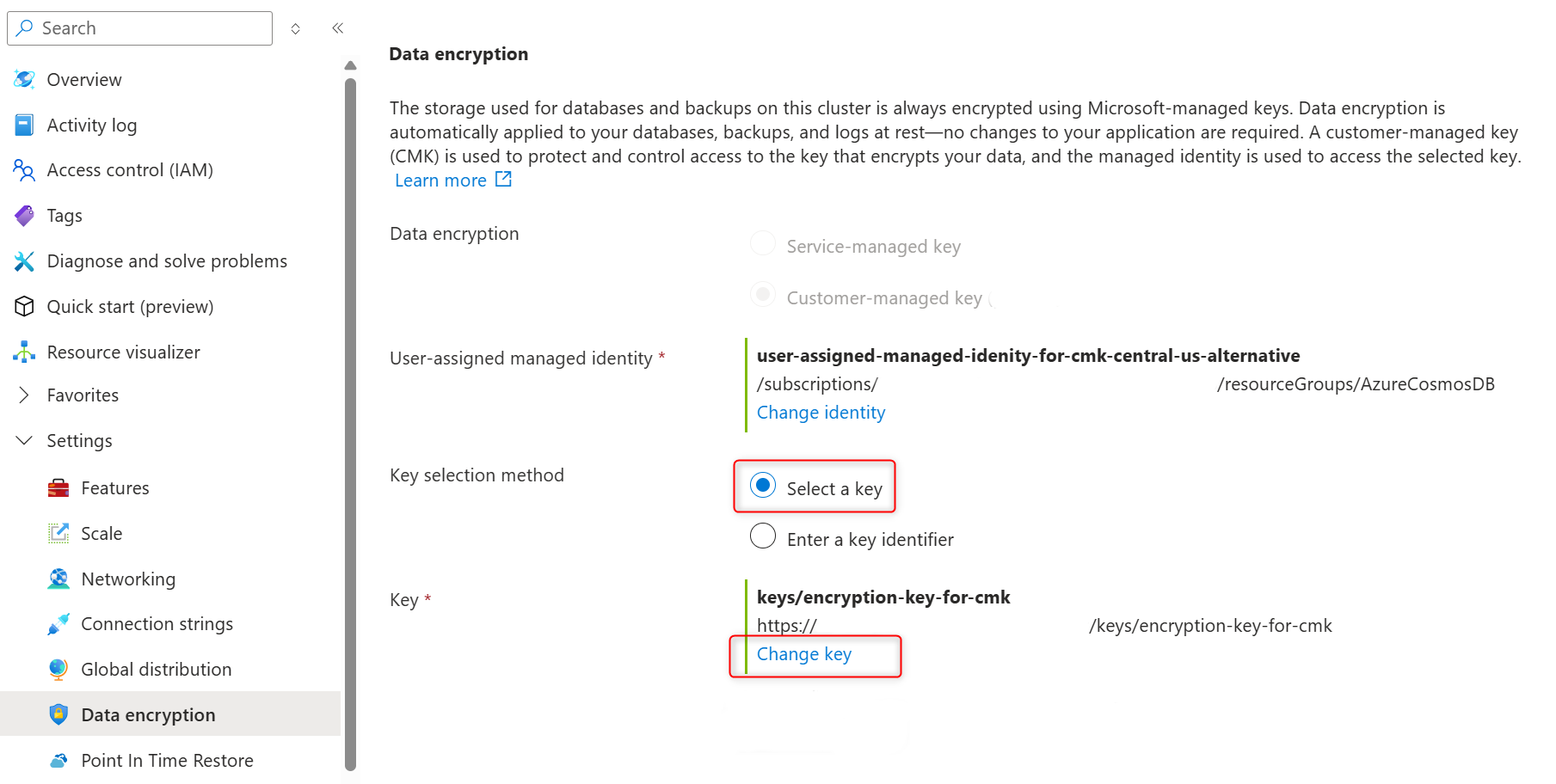

Na barra lateral do cluster, em Configurações, selecione Criptografia de dados.

Na seção Identidade gerenciada atribuída pelo usuário , selecione Alterar identidade.

Na lista de identidades gerenciadas atribuídas pelo usuário, selecione aquela que você deseja que seu cluster use para acessar a chave de criptografia de dados armazenada em um Cofre de Chaves do Azure.

Selecione Adicionar.

No método de seleção de chaves, escolha Selecionar uma chave .

Na Chave, escolha Alterar chave.

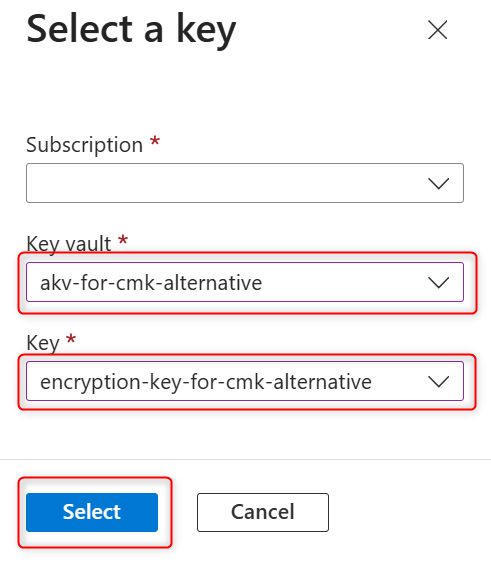

No painel Selecionar uma chave , selecione o Cofre da Chave do Azure no Cofre da Chave e a chave de criptografia na Chave e confirme suas escolhas selecionando Selecionar.

Importante

Uma instância selecionada do Azure Key Vault deve estar na mesma região Azure onde o cluster Azure DocumentDB está alojado.

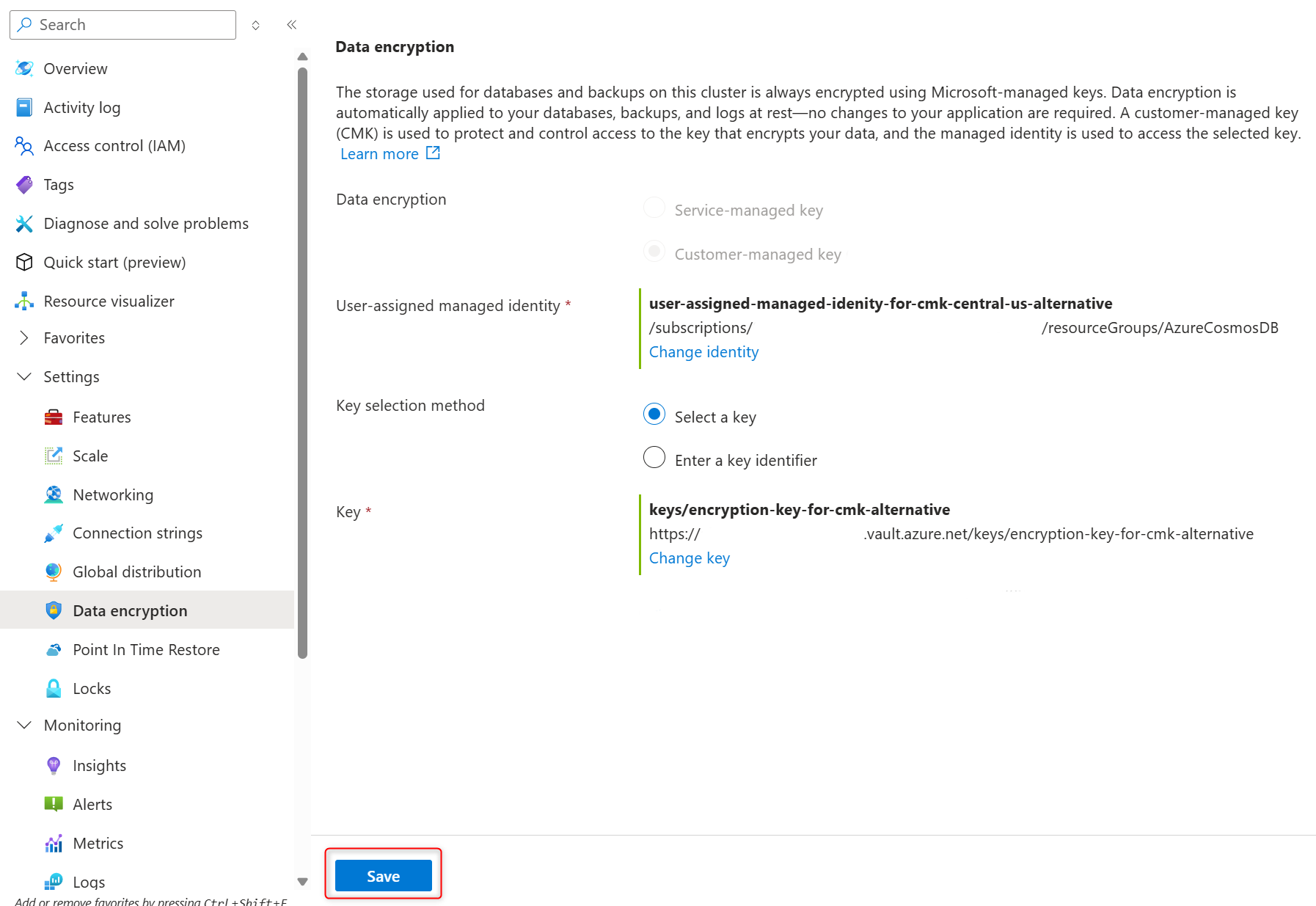

Confirme a identidade gerenciada atribuída pelo usuário selecionada e a chave de criptografia na página Criptografia de dados e selecione Salvar para confirmar suas seleções e criar um cluster de réplica.

Se você deseja alterar apenas a identidade gerenciada atribuída pelo usuário usada para acessar a chave, ou se deseja alterar apenas a chave usada para criptografia de dados, ou se deseja alterar ambos ao mesmo tempo, é necessário fornecer todos os parâmetros listados no arquivo JSON.

Se a chave ou a identidade gerenciada atribuída pelo usuário especificada não existirem, você receberá o erro.

As identidades passadas como parâmetros, se existirem e forem válidas, são automaticamente adicionadas à lista de identidades geridas atribuídas pelo utilizador associadas ao seu cluster Azure DocumentDB. Este é o caso, mesmo se o comando mais tarde falhar com algum outro erro.

Alterar o modo de criptografia de dados em clusters existentes

O único ponto em que você pode decidir se deseja usar uma chave gerenciada por serviço ou uma chave gerenciada pelo cliente (CMK) para criptografia de dados é no momento da criação do cluster. Depois de tomar essa decisão e criar o cluster, você não pode alternar entre as duas opções. Para criar uma cópia do seu cluster Azure DocumentDB com uma opção de encriptação diferente, pode criar um cluster réplica ou realizar uma restauração do cluster e selecionar o novo modo de encriptação durante a criação do cluster réplica ou do cluster restaurado.

Habilitar ou desabilitar a criptografia de dados de chave gerenciada pelo cliente (CMK) durante a criação do cluster de réplica

Siga estas etapas para criar um cluster de réplica com criptografia de dados CMK ou SMK para habilitar ou desabilitar a CMK em um cluster de réplica.

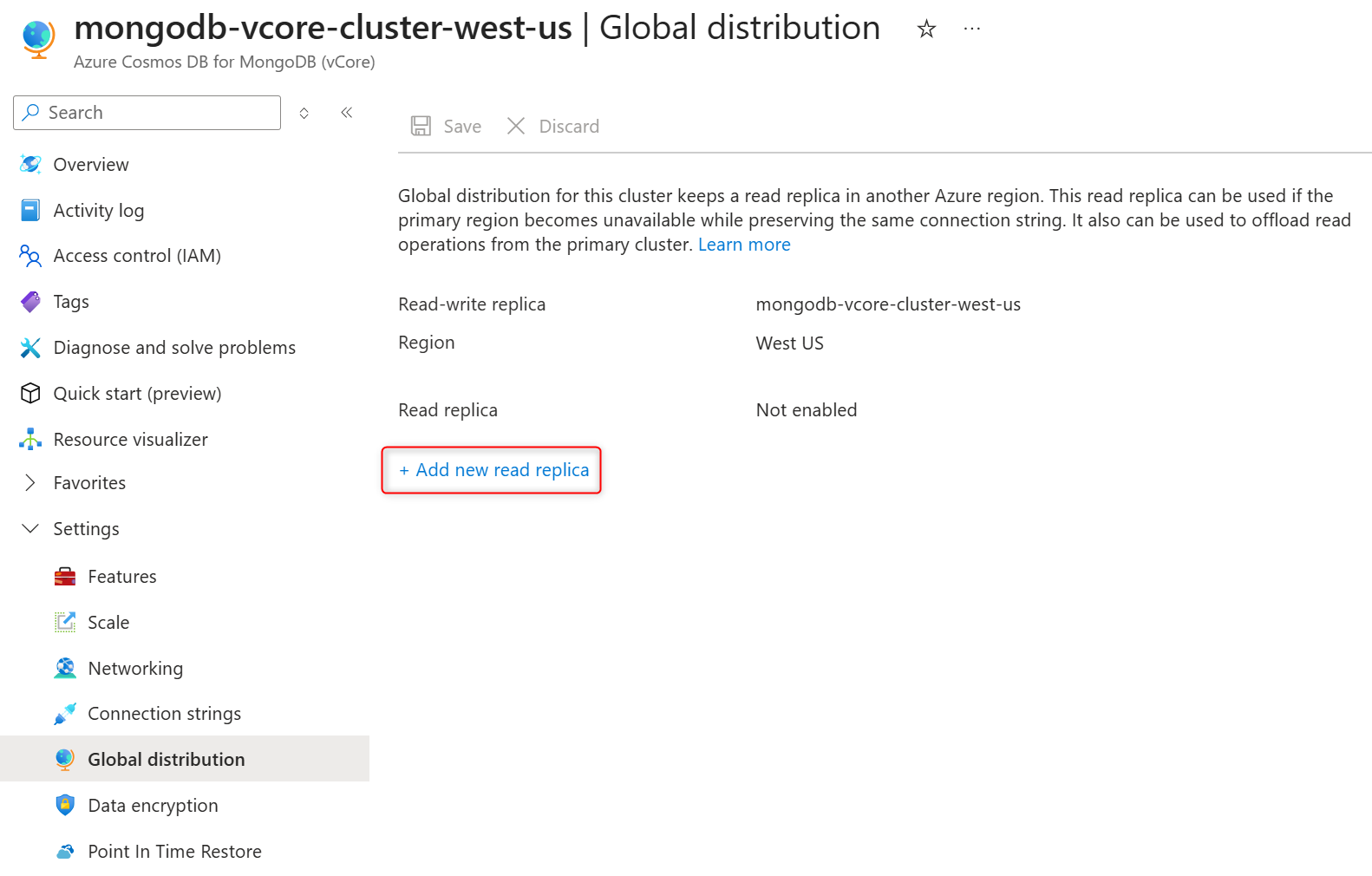

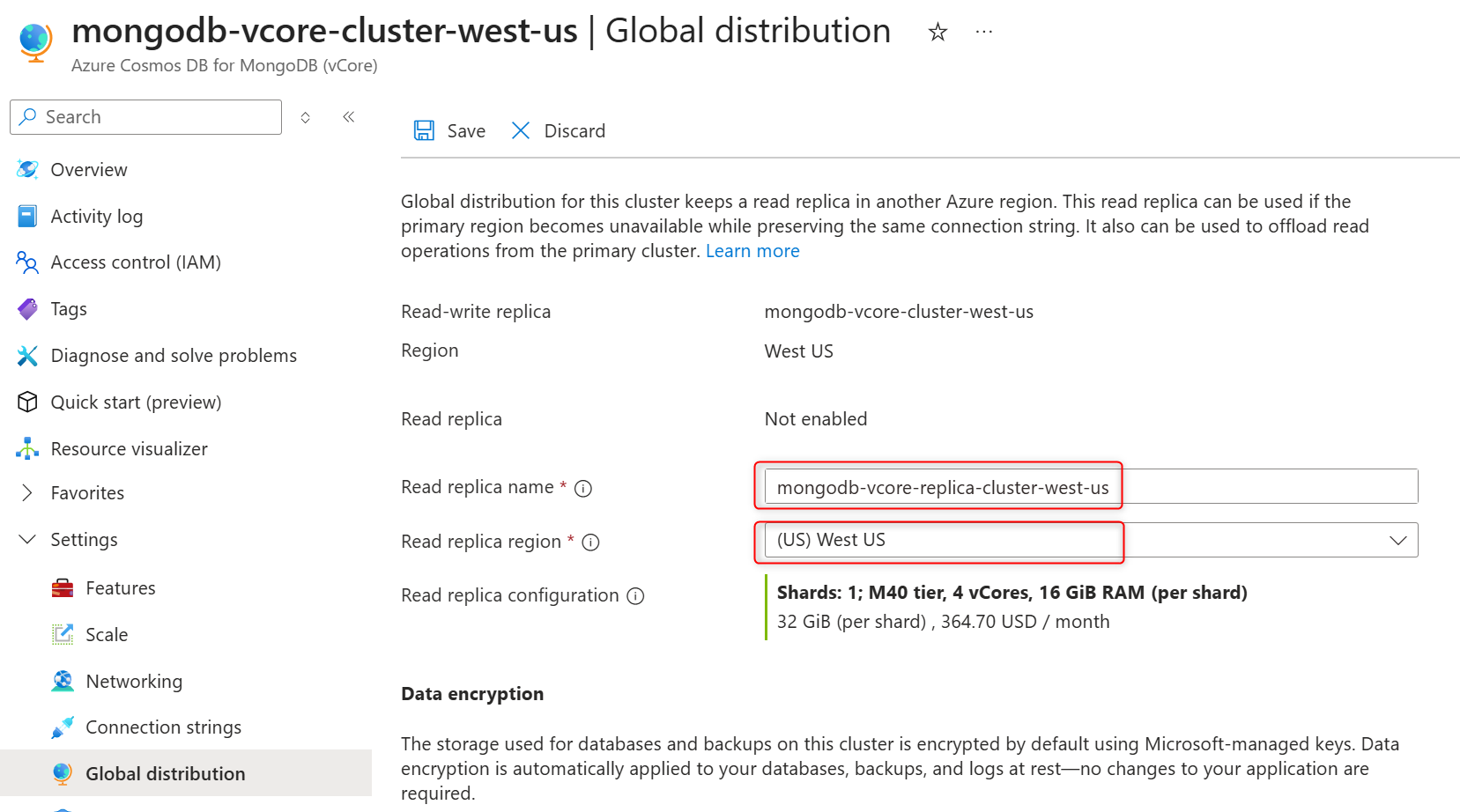

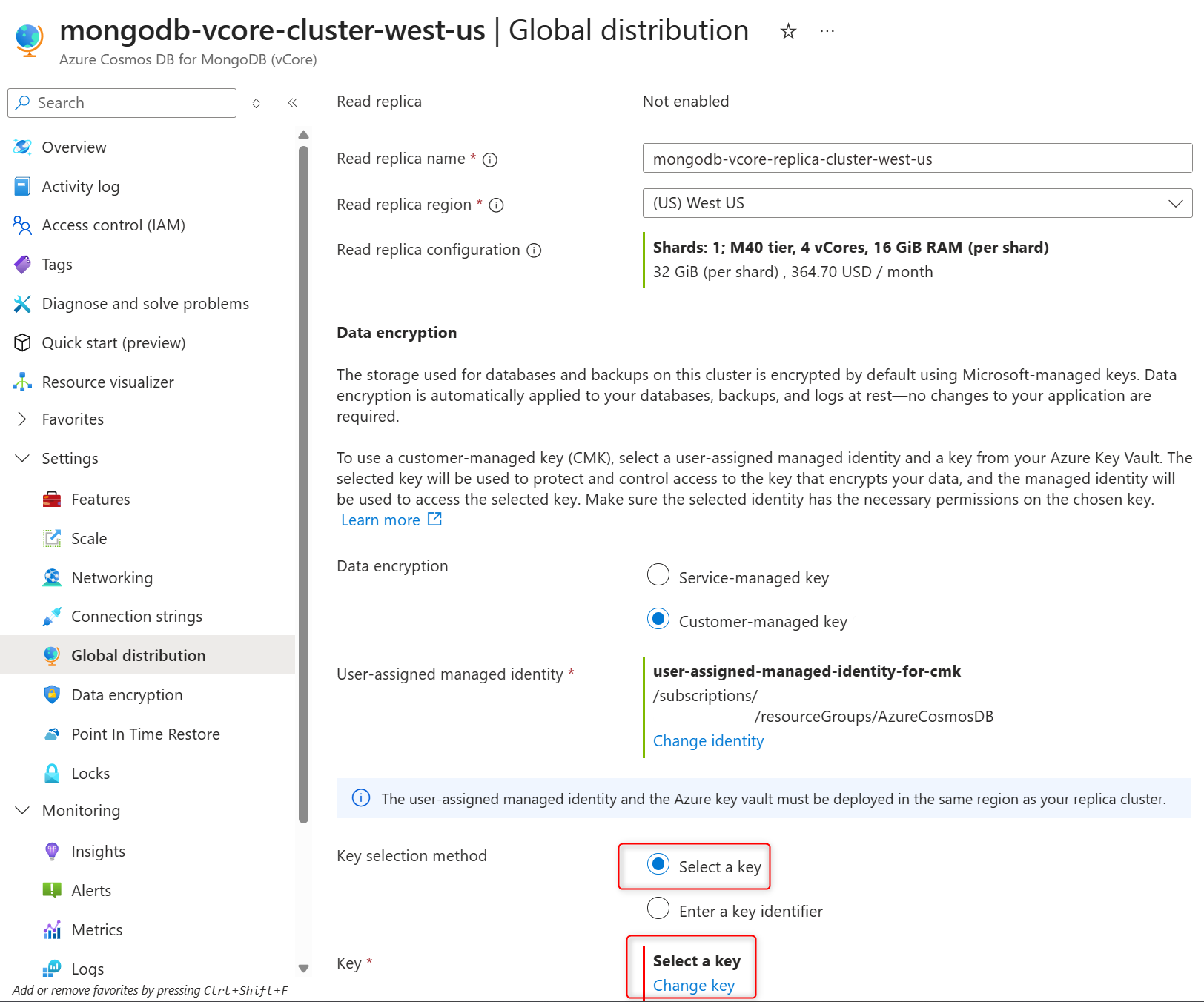

Na barra lateral do cluster, em Configurações, selecione Distribuição global.

Selecione Adicionar nova réplica de leitura.

Forneça um nome de cluster de réplica no campo Ler nome da réplica.

Selecione uma região na Região da réplica de leitura. O cluster de réplica é hospedado na região selecionada do Azure.

Observação

O cluster de réplica é sempre criado no mesmo grupo de recursos e assinatura do Azure que seu cluster primário (leitura-gravação).

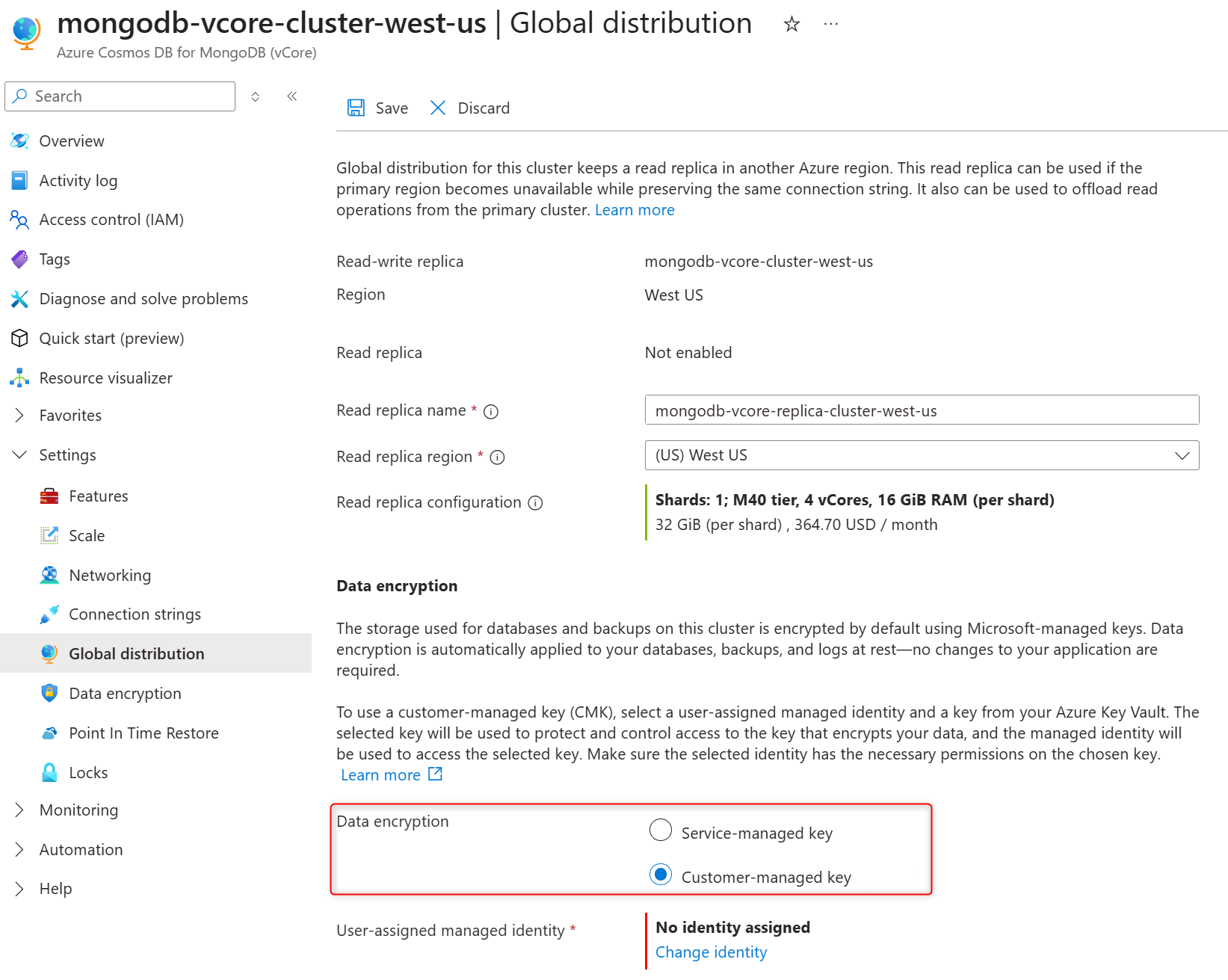

Na seção Criptografia de dados , selecione a chave gerenciada pelo cliente para habilitar a CMK ou a chave gerenciada pelo serviço para desabilitar a CMK no cluster de réplica.

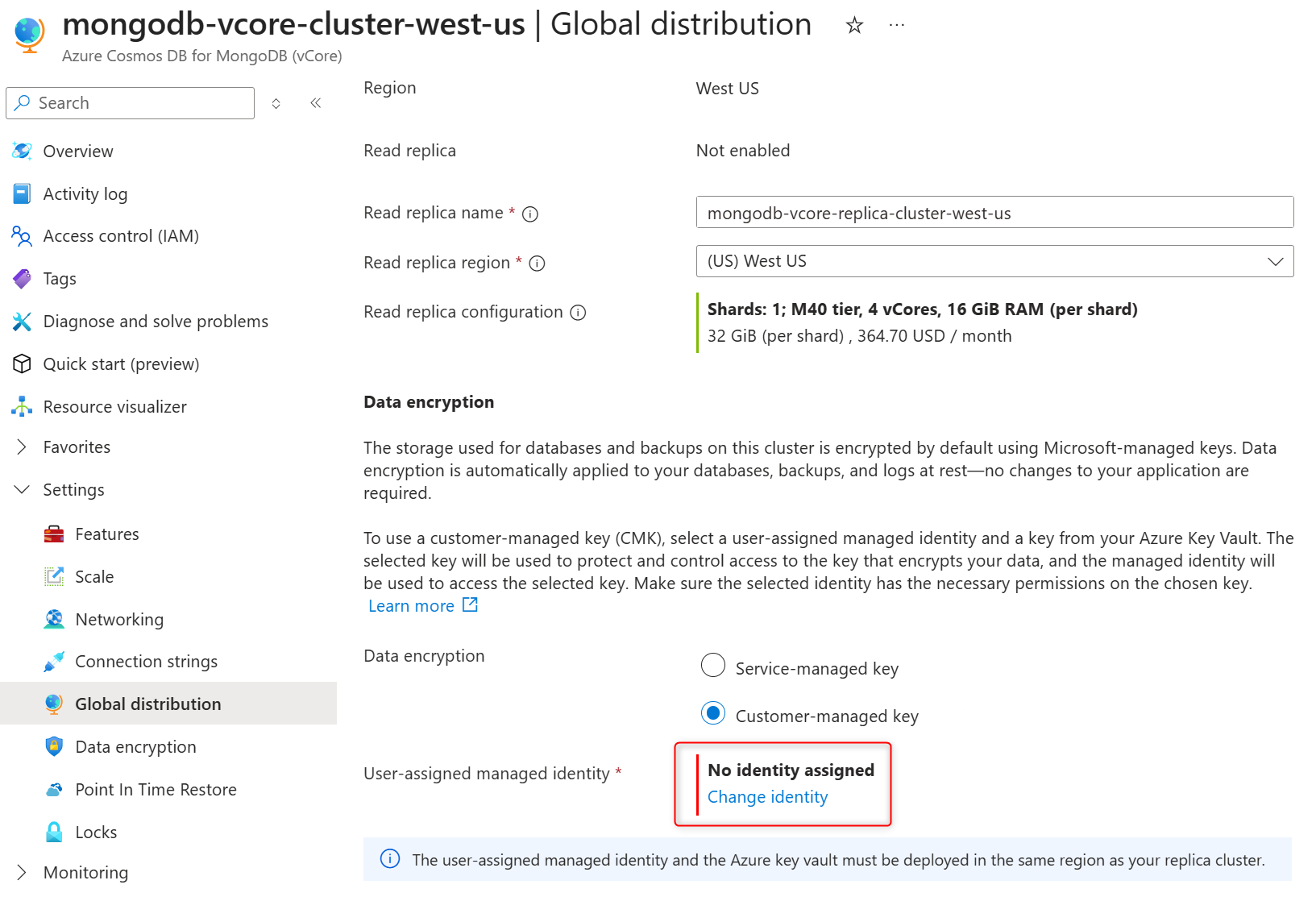

Na seção Identidade gerenciada atribuída pelo usuário , selecione Alterar identidade.

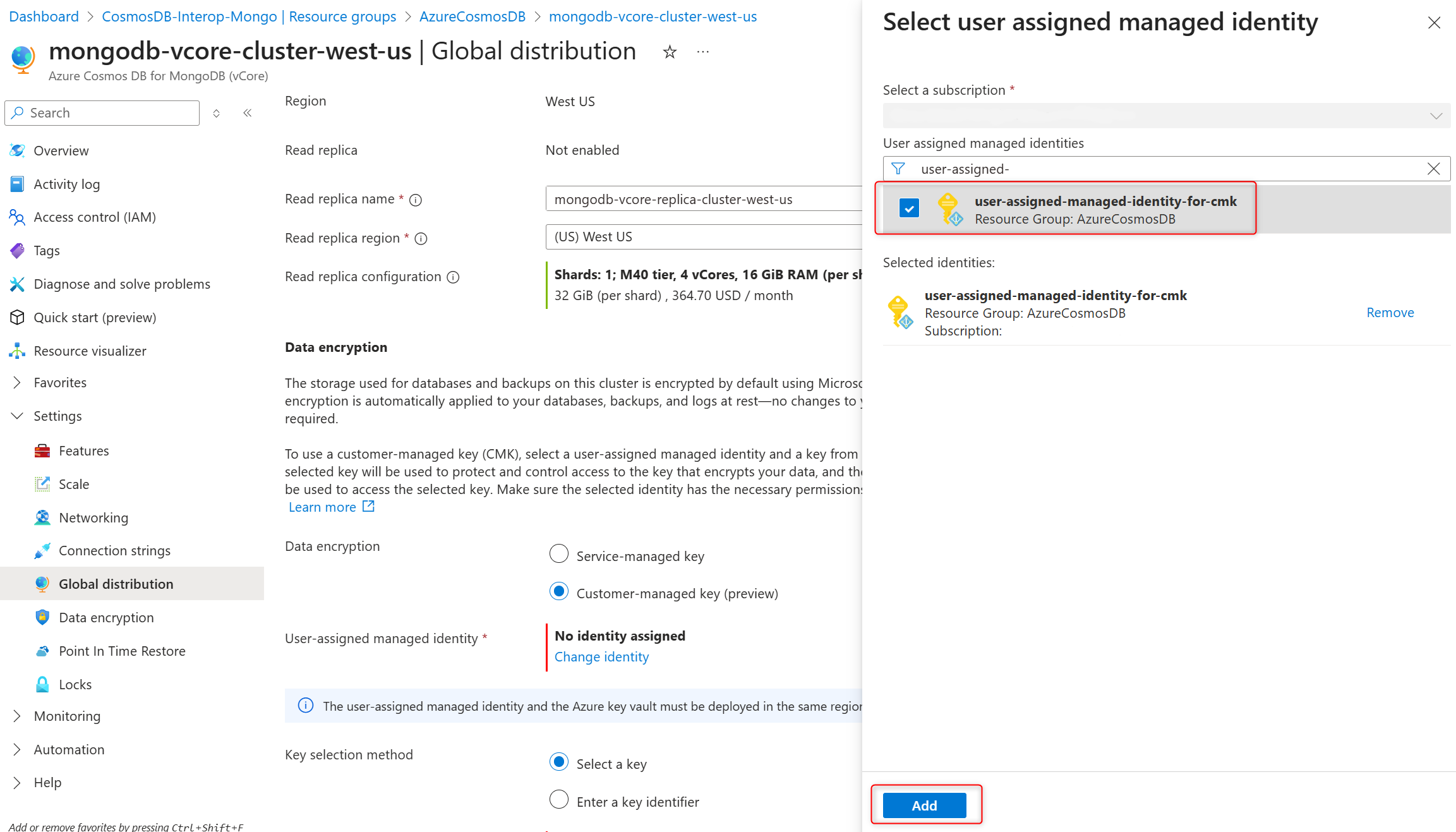

Na lista de identidades gerenciadas atribuídas pelo usuário, selecione aquela que você deseja que seu cluster use para acessar a chave de criptografia de dados armazenada em um Cofre de Chaves do Azure.

Selecione Adicionar.

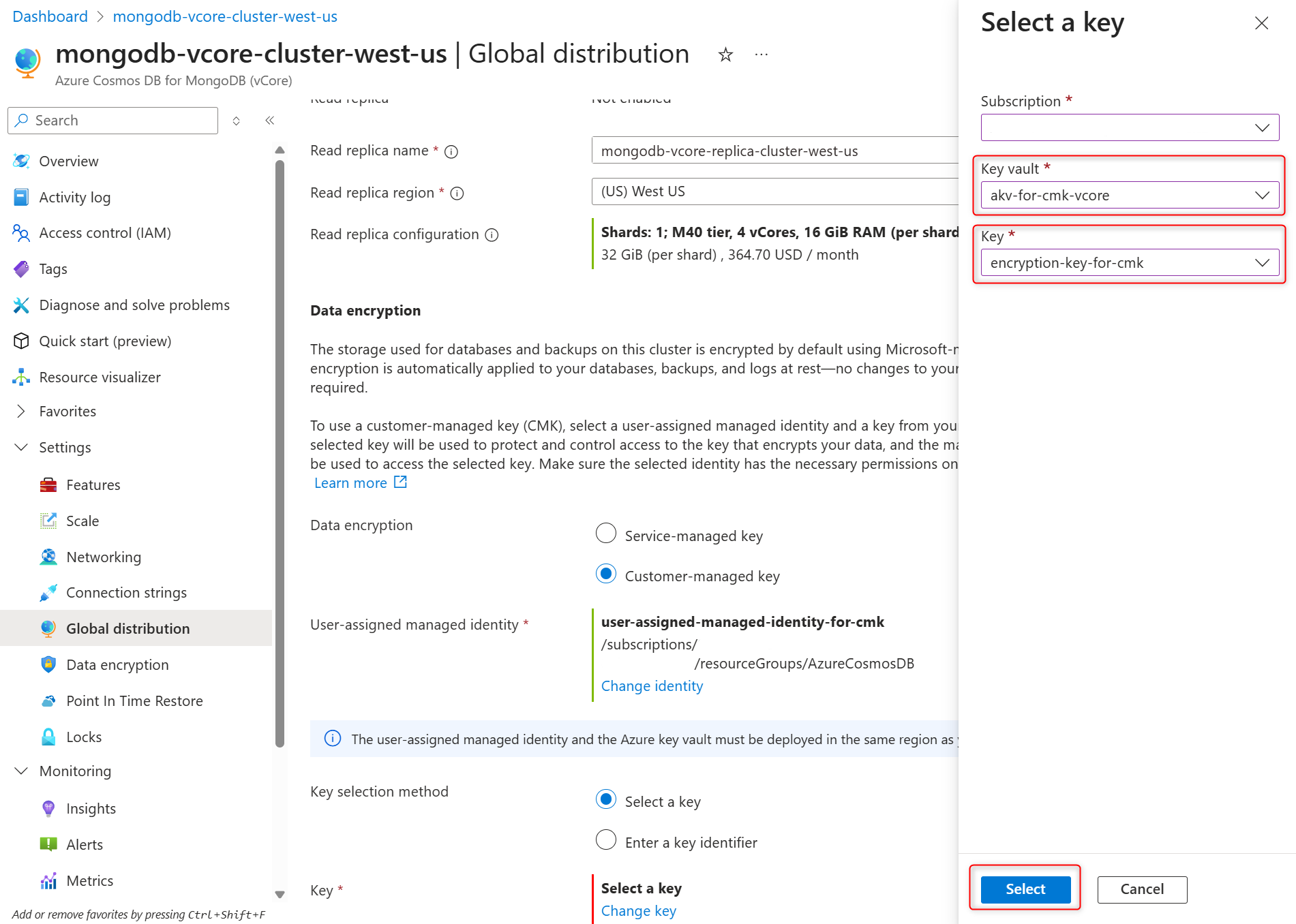

No método de seleção de chaves, escolha Selecionar uma chave .

Na Chave, escolha Alterar chave.

No painel Selecionar uma chave , selecione o Cofre da Chave do Azure no Cofre da Chave e a chave de criptografia na Chave e confirme suas escolhas selecionando Selecionar.

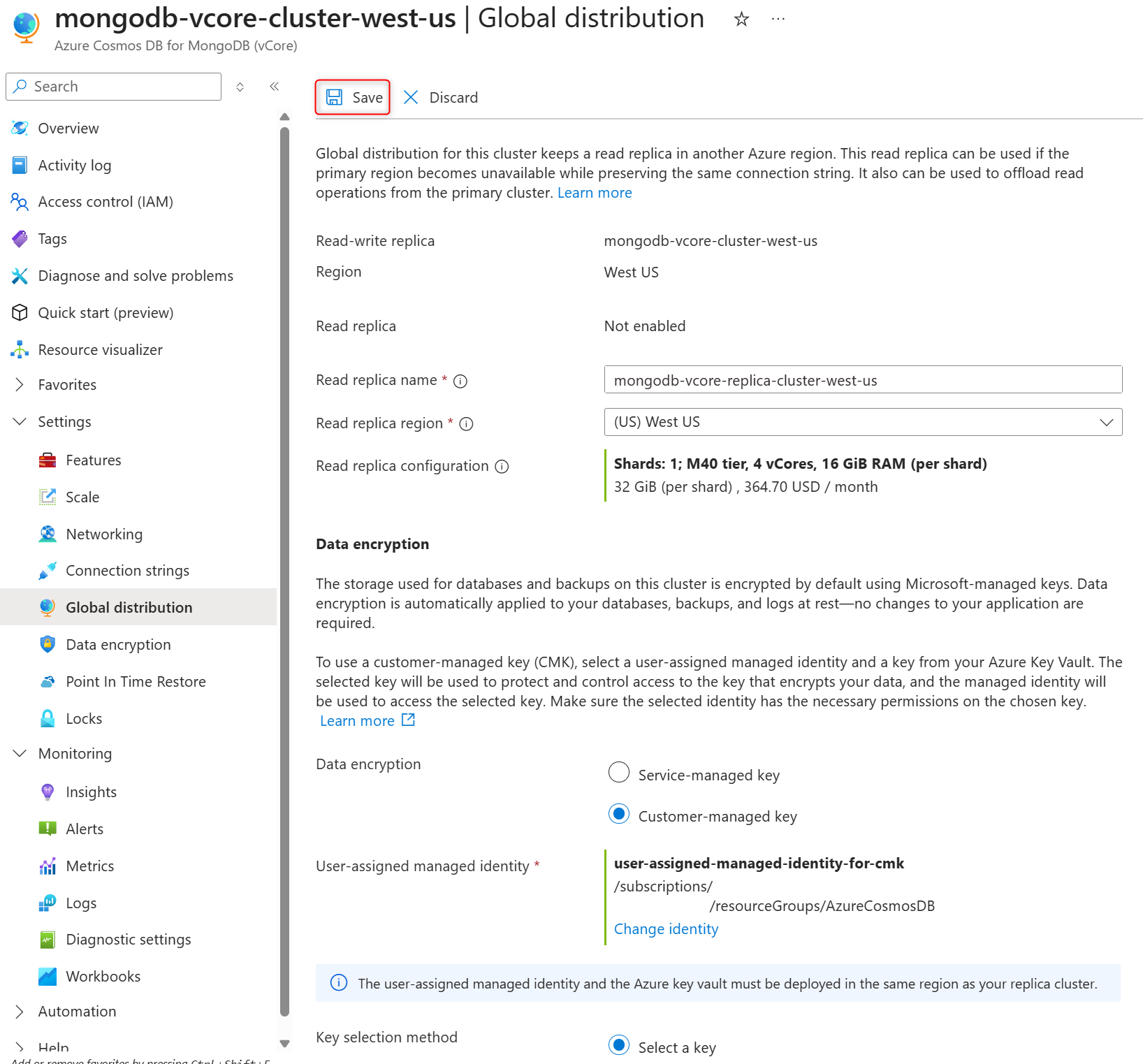

Confirme a identidade gerenciada atribuída pelo usuário selecionada e a chave de criptografia na página Distribuição global e selecione Salvar para confirmar suas seleções e criar cluster de réplica.

Habilite ou desabilite a criptografia de dados de chave gerenciada pelo cliente (CMK) durante a restauração do cluster

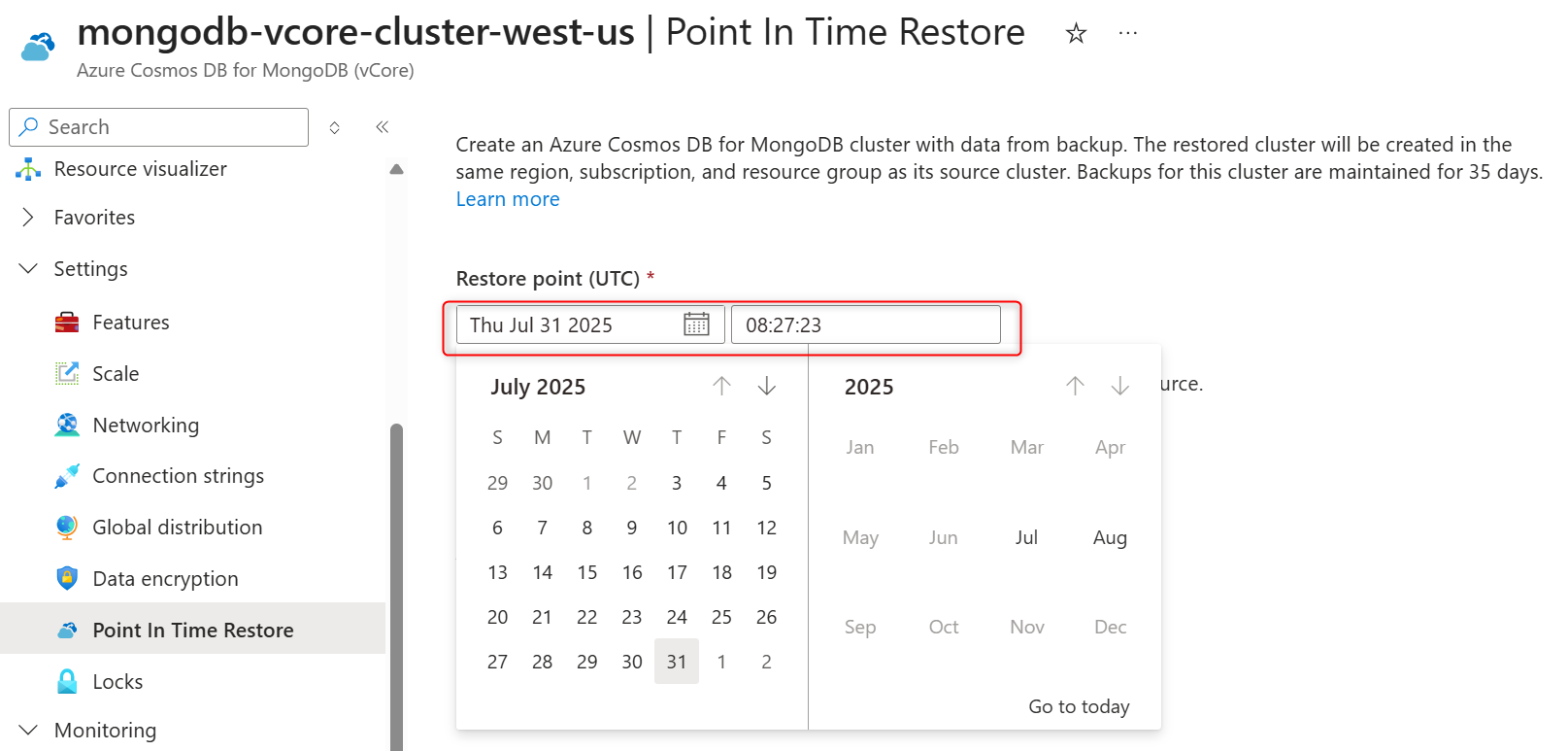

O processo de restauração cria um novo cluster com a mesma configuração na mesma região, assinatura e grupo de recursos do Azure que o original. Siga estas etapas para criar um cluster restaurado com CMK ou SMK habilitado.

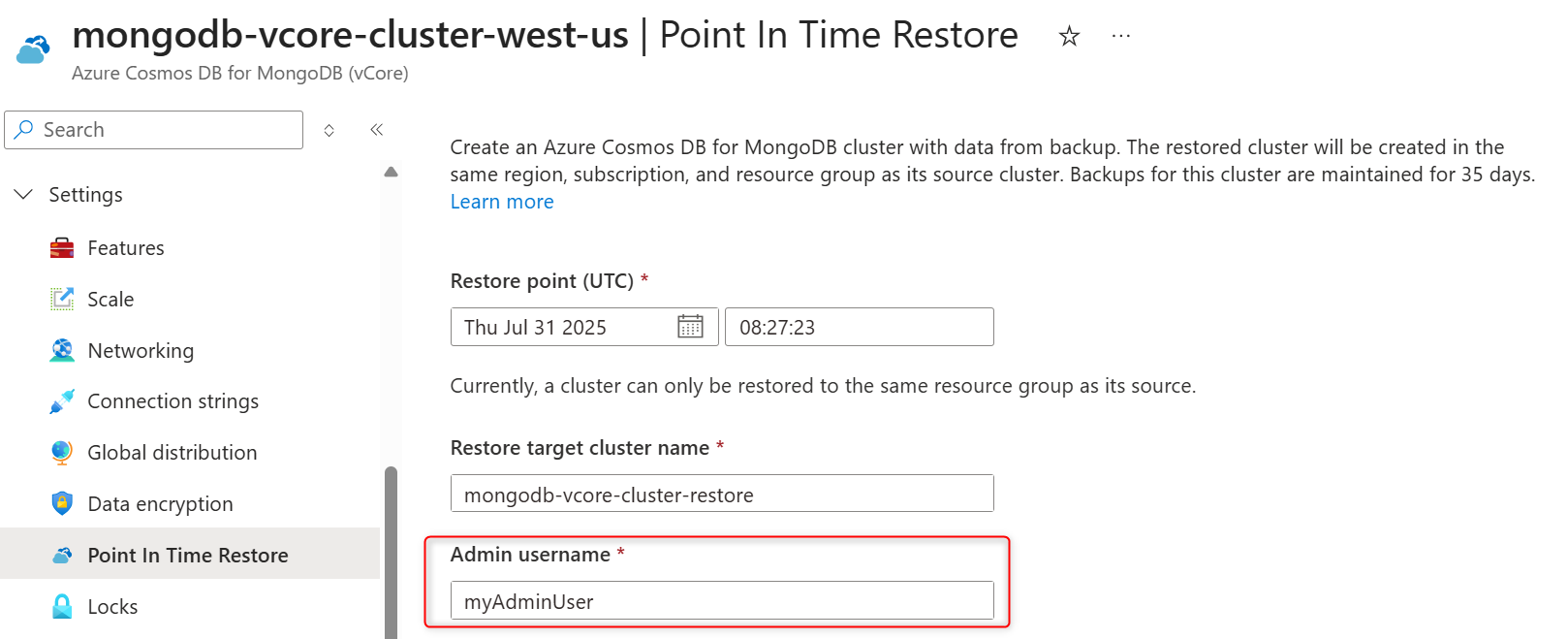

Selecione um cluster Azure DocumentDB existente.

Na barra lateral do cluster, em Configurações, selecione Restauração no Tempo.

Selecione uma data e forneça uma hora (no fuso horário UTC) nos campos de data e hora.

Insira um nome de cluster no campo Restaurar nome do cluster de destino .

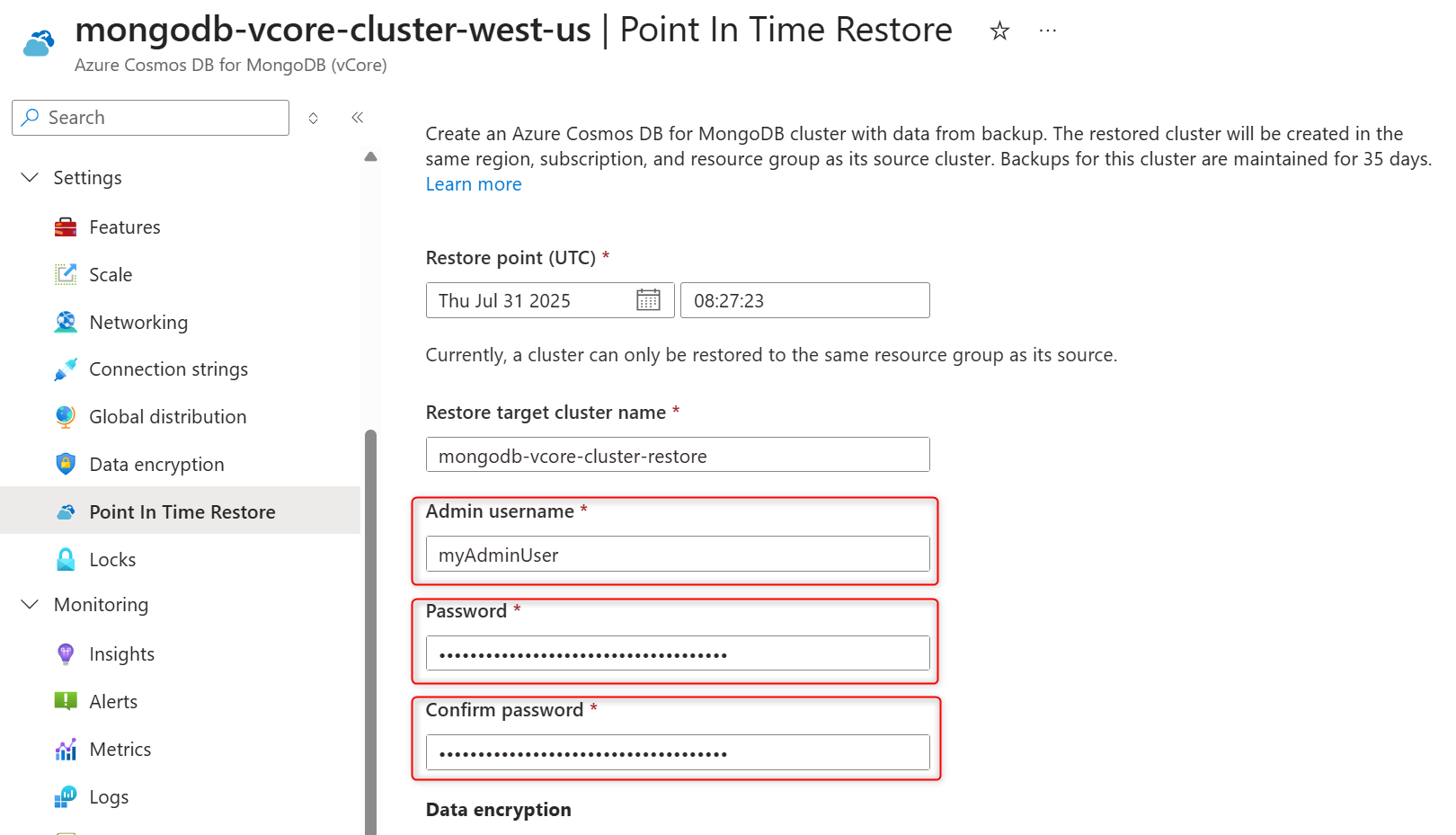

Insira um nome de administrador de cluster para o cluster restaurado no campo Nome de usuário de administrador .

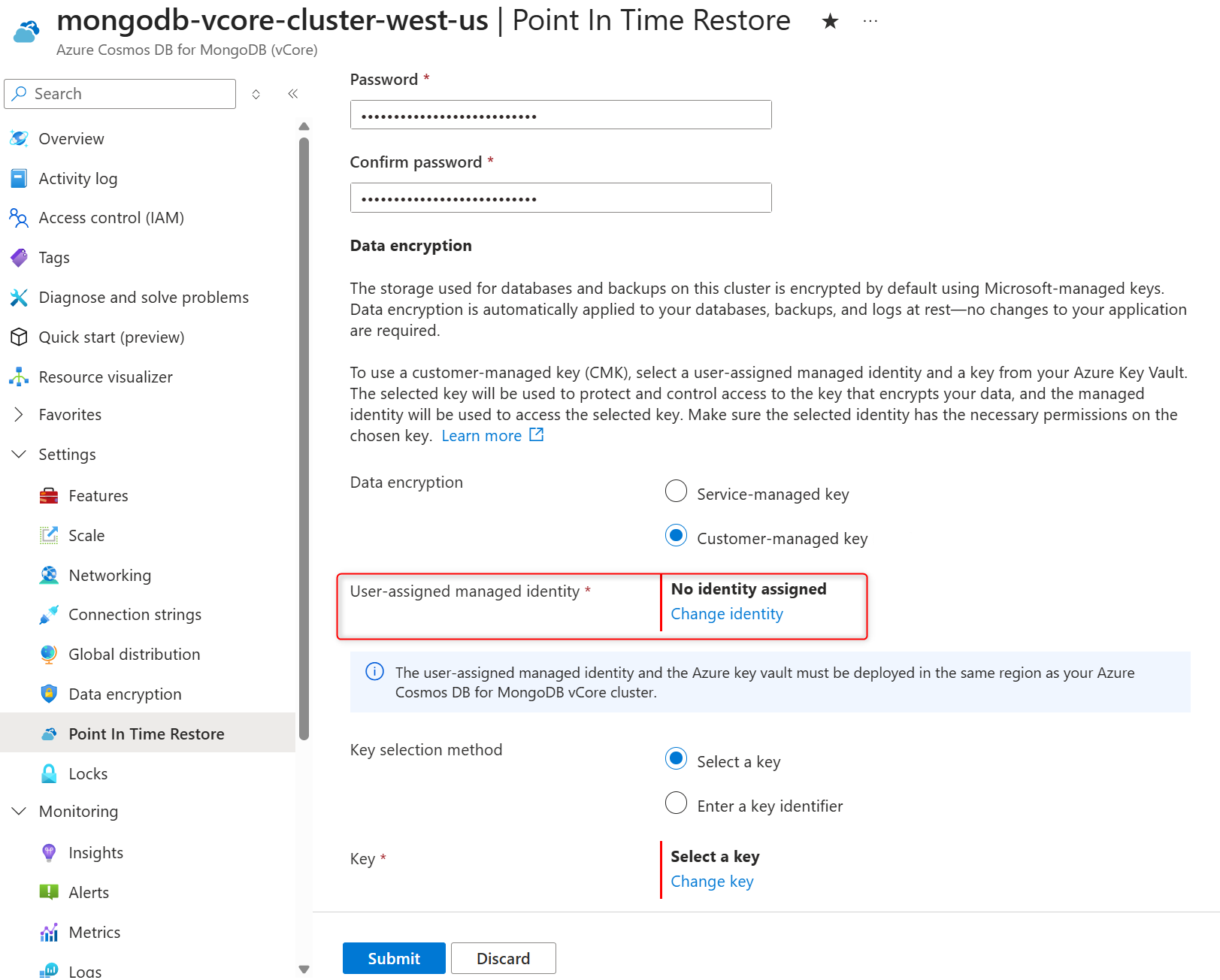

Introduza uma palavra-passe para a função de administrador nos campos Palavra-passe e Confirmar palavra-passe .

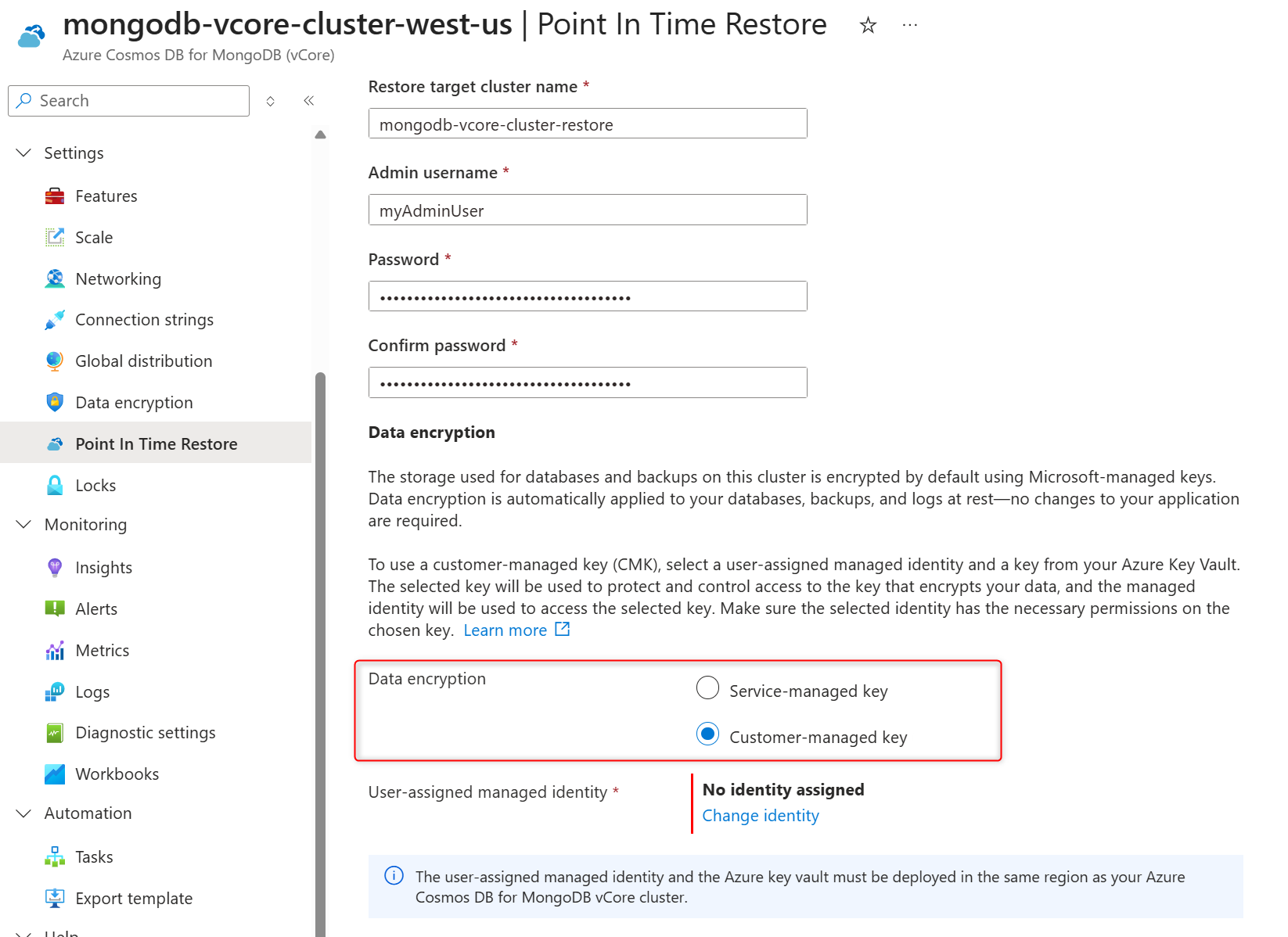

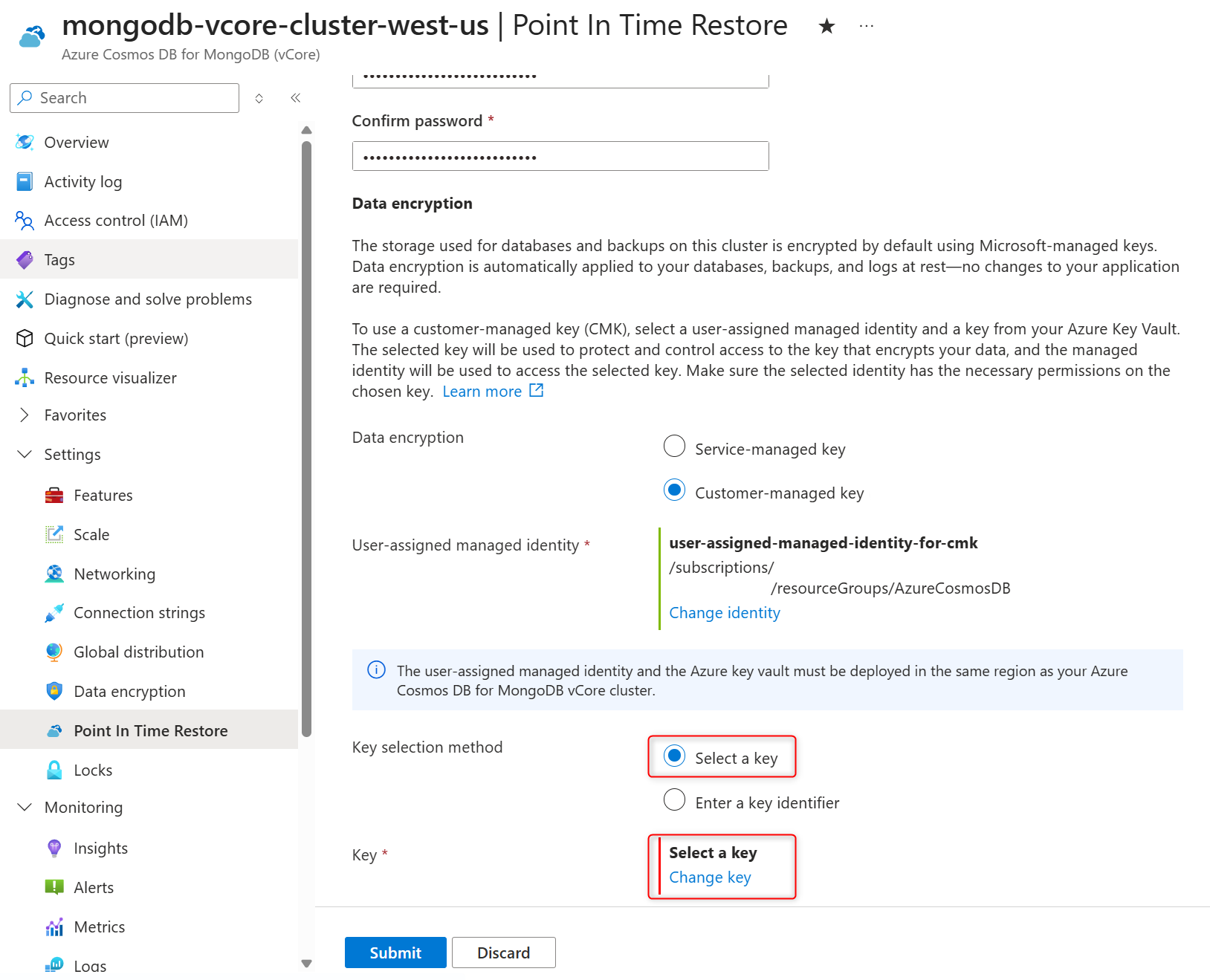

Na seção Criptografia de dados , selecione a chave gerenciada pelo cliente para habilitar a CMK. Se você precisar ter a CMK desabilitada no cluster restaurado, selecione Chave gerenciada pelo serviço.

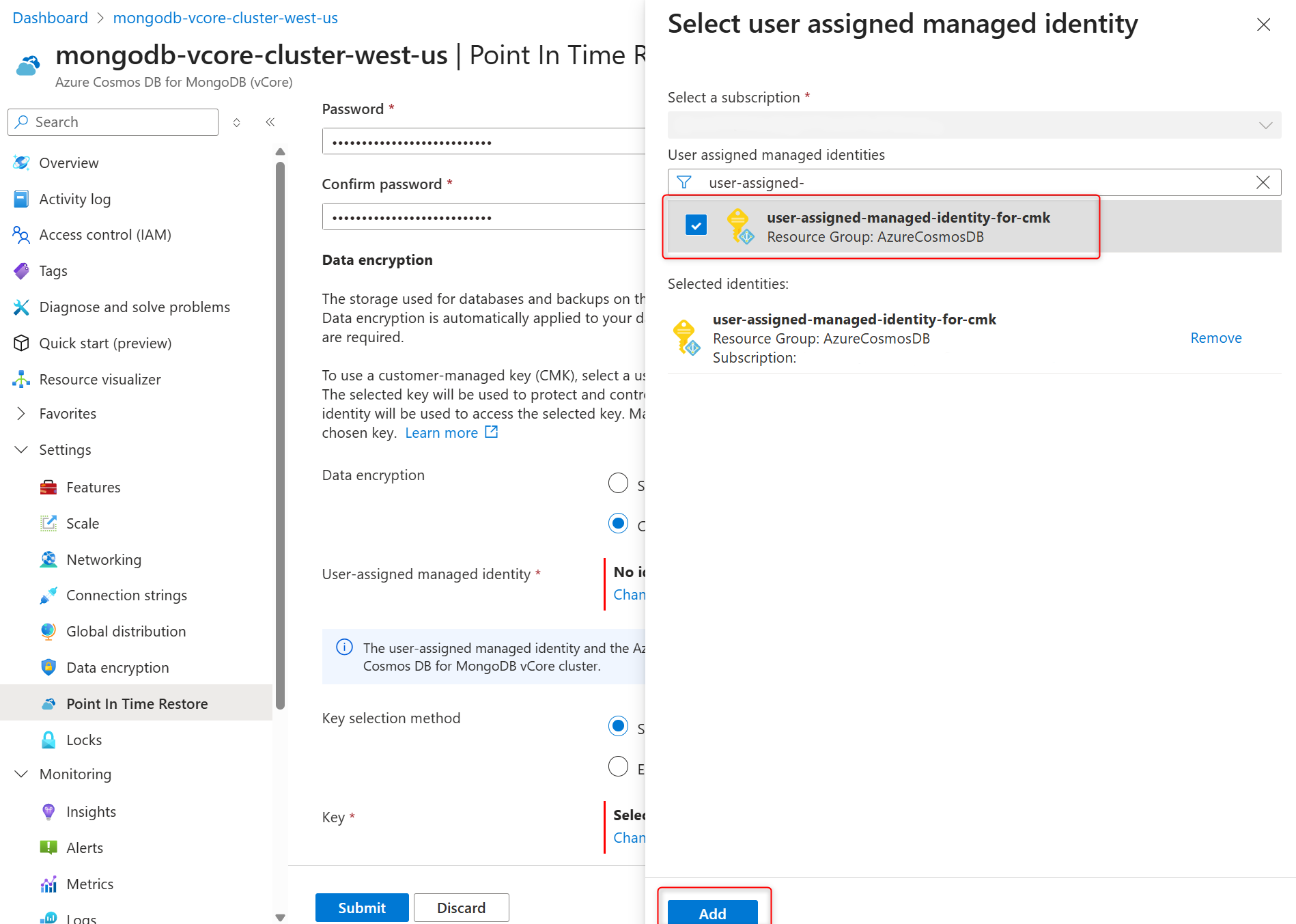

Na seção Identidade gerenciada atribuída pelo usuário , selecione Alterar identidade.

Na lista de identidades gerenciadas atribuídas pelo usuário, selecione aquela que você deseja que seu cluster use para acessar a chave de criptografia de dados armazenada em um Cofre de Chaves do Azure.

Selecione Adicionar.

No método de seleção de chaves, escolha Selecionar uma chave .

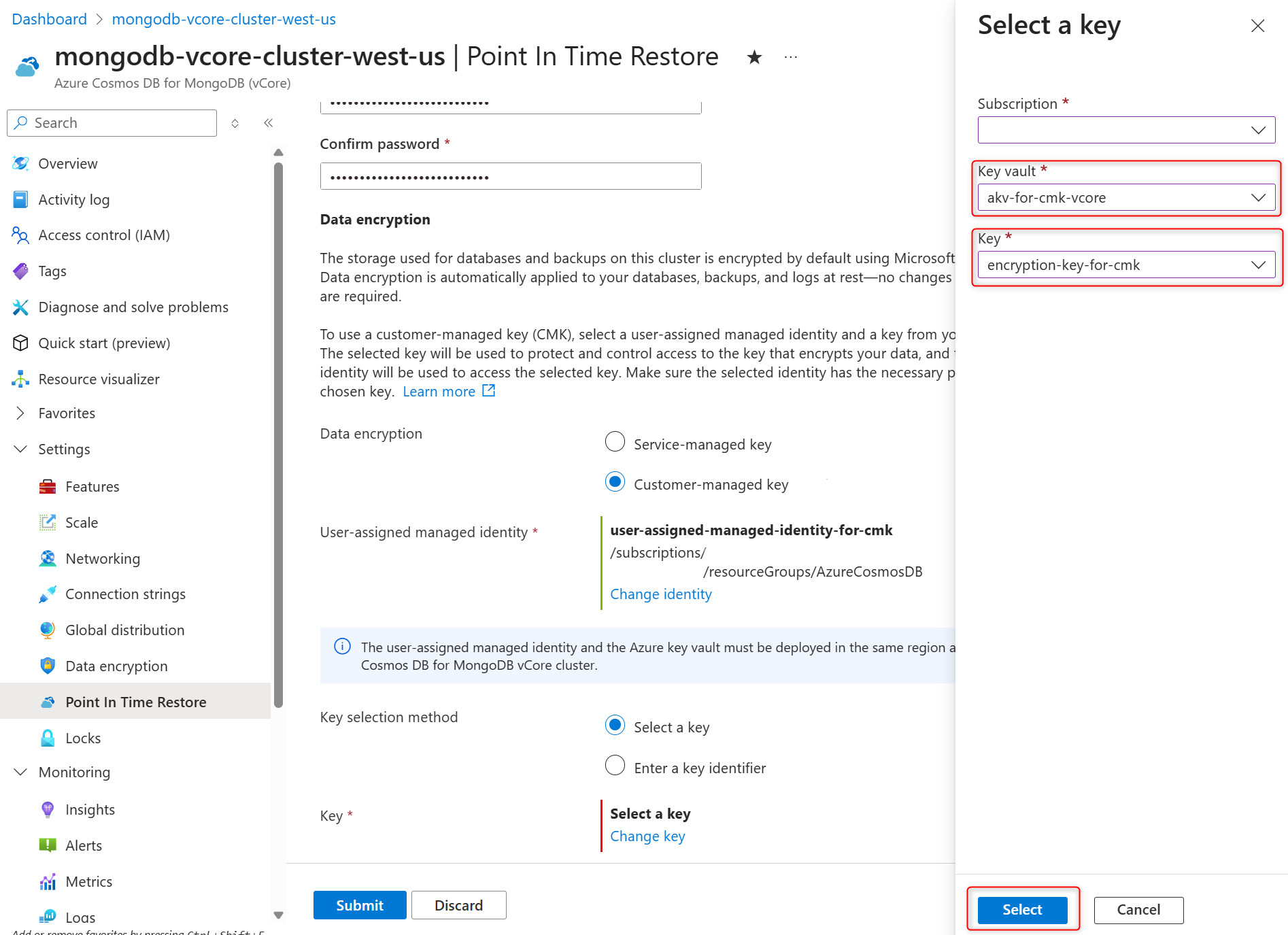

Na Chave, escolha Alterar chave.

No painel Selecionar uma chave , selecione o Cofre da Chave do Azure no Cofre da Chave e a chave de criptografia na Chave e confirme suas escolhas selecionando Selecionar.

Selecione Enviar para iniciar a restauração do cluster.

Depois que o cluster restaurado for criado, revise a lista de tarefas pós-restauração.