Segurança e encriptação de dados no Azure Data Manager for Energy

Este artigo fornece uma descrição geral das funcionalidades de segurança no Azure Data Manager for Energy. Abrange as principais áreas de encriptação inativas, encriptação em trânsito, TLS, https, chaves geridas pela Microsoft e chave gerida pelo cliente.

Encriptar dados inativos

O Azure Data Manager for Energy utiliza vários recursos de armazenamento para armazenar metadados, dados de utilizador, dados dentro da memória, etc. A plataforma utiliza a encriptação do lado do serviço para encriptar automaticamente todos os dados quando são mantidos na cloud. A encriptação de dados inativos protege os seus dados para o ajudar a cumprir os compromissos de conformidade e segurança da sua organização. Por predefinição, todos os dados no Azure Data Manager for Energy são encriptados com chaves geridas pela Microsoft. Além da chave gerida pela Microsoft, pode utilizar a sua própria chave de encriptação para proteger os dados no Azure Data Manager for Energy. Quando especifica uma chave gerida pelo cliente, essa chave é utilizada para proteger e controlar o acesso à chave gerida pela Microsoft que encripta os seus dados.

Encriptar dados em trânsito

O Azure Data Manager for Energy suporta o protocolo TLS 1.2 (Transport Layer Security) para proteger dados quando viaja entre os serviços cloud e os clientes. O TLS fornece autenticação forte, privacidade e integridade de mensagens (ativando a deteção de adulteração de mensagens, intercepção e falsificação), interoperabilidade e flexibilidade de algoritmos.

Além do TLS, quando interage com o Azure Data Manager for Energy, todas as transações são realizadas através de HTTPS.

Configurar chaves geridas pelo cliente (CMK) para a instância do Azure Data Manager for Energy

Importante

Não pode editar as definições da CMK quando a instância do Azure Data Manager for Energy for Energy for criada.

Pré-requisitos

Passo 1: Configurar o cofre de chaves

Pode utilizar um cofre de chaves novo ou existente para armazenar chaves geridas pelo cliente. Para saber mais sobre o Azure Key Vault, veja Descrição Geral do Azure Key Vault e O que é o Azure Key Vault?

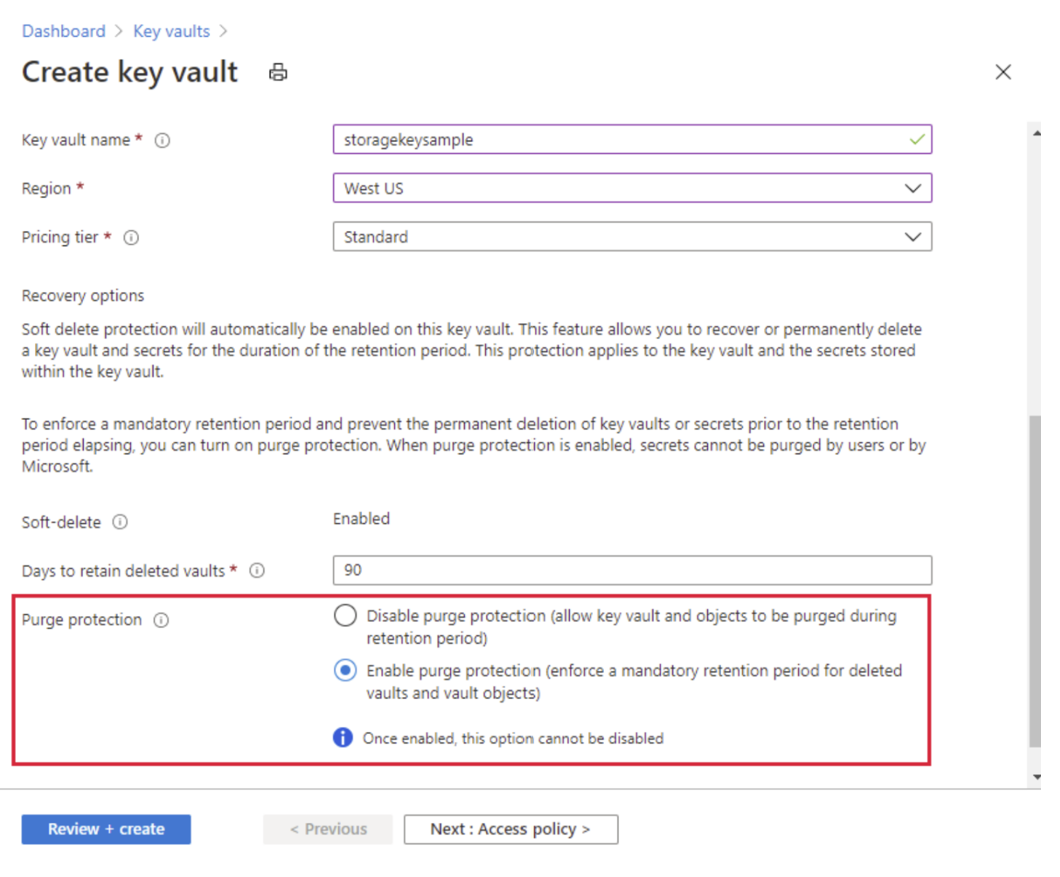

A utilização de chaves geridas pelo cliente com o Azure Data Manager for Energy requer que a eliminação recuperável e a proteção contra remoção sejam ativadas para o cofre de chaves. A eliminação recuperável está ativada por predefinição quando cria um novo cofre de chaves e não pode ser desativada. Pode ativar a proteção contra remoção quando criar o cofre de chaves ou depois de este ser criado.

Para saber como criar um cofre de chaves com o portal do Azure, veja Início Rápido: Criar um cofre de chaves com o portal do Azure. Quando criar o cofre de chaves, selecione Ativar proteção contra remoção.

Para ativar a proteção contra remoção num cofre de chaves existente, siga estes passos:

- Navegue para o cofre de chaves no portal do Azure.

- Em Definições, selecione Propriedades.

- Na secção proteção contra remoção , selecione Ativar proteção contra remoção.

Passo 2: Adicionar uma chave

- Em seguida, adicione uma chave ao cofre de chaves.

- Para saber como adicionar uma chave com o portal do Azure, veja Início Rápido: Definir e obter uma chave do Azure Key Vault com o portal do Azure.

- Recomenda-se que o tamanho da chave RSA seja 3072. Veja Configurar chaves geridas pelo cliente para a sua conta do Azure Cosmos DB | Microsoft Learn.

Passo 3: escolher uma identidade gerida para autorizar o acesso ao cofre de chaves

- Quando ativa chaves geridas pelo cliente para uma instância existente do Azure Data Manager for Energy, tem de especificar uma identidade gerida que será utilizada para autorizar o acesso ao cofre de chaves que contém a chave. A identidade gerida tem de ter permissões para aceder à chave no cofre de chaves.

- Pode criar uma identidade gerida atribuída pelo utilizador.

Configurar chaves geridas pelo cliente para uma conta existente

- Crie uma instância do Azure Data Manager for Energy .

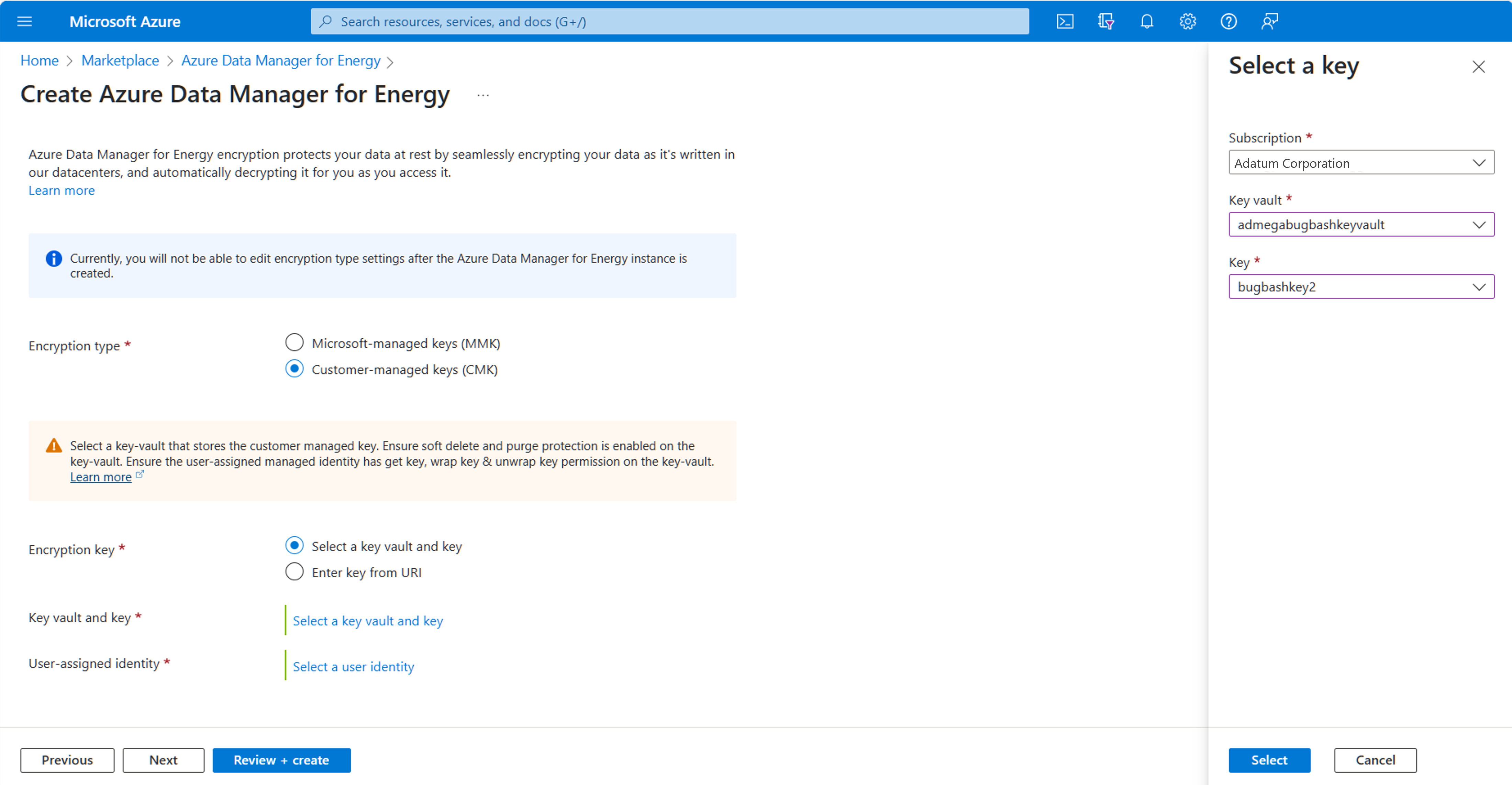

- Selecione o separador Encriptação .

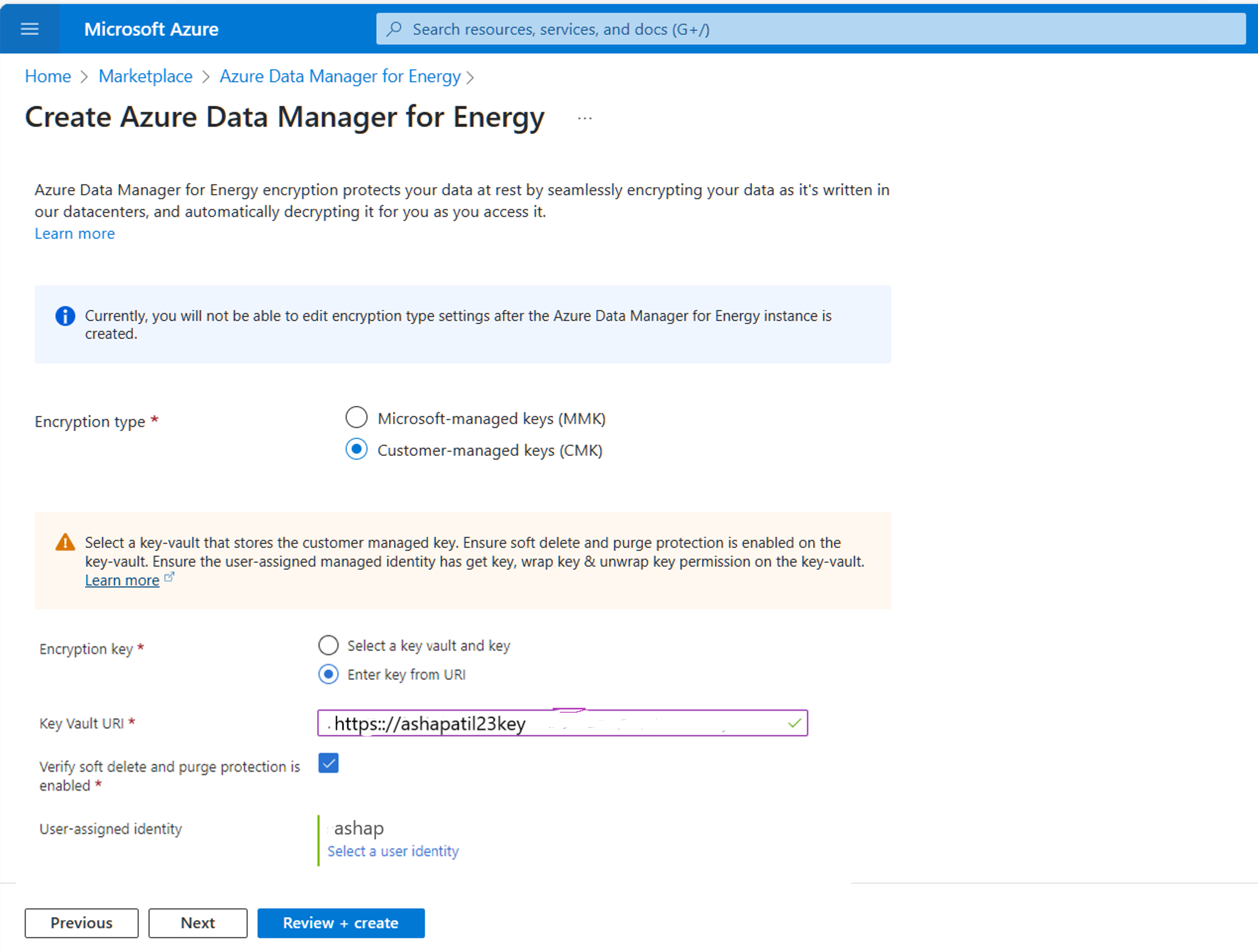

No separador encriptação, selecione Chaves geridas pelo cliente (CMK).

Para utilizar a CMK, tem de selecionar o cofre de chaves onde a chave está armazenada.

Selecione Chave de encriptação como "Selecionar um cofre de chaves e uma chave".

Em seguida, selecione "Selecionar um cofre de chaves e uma chave".

Em seguida, selecione o cofre de chaves e a chave.

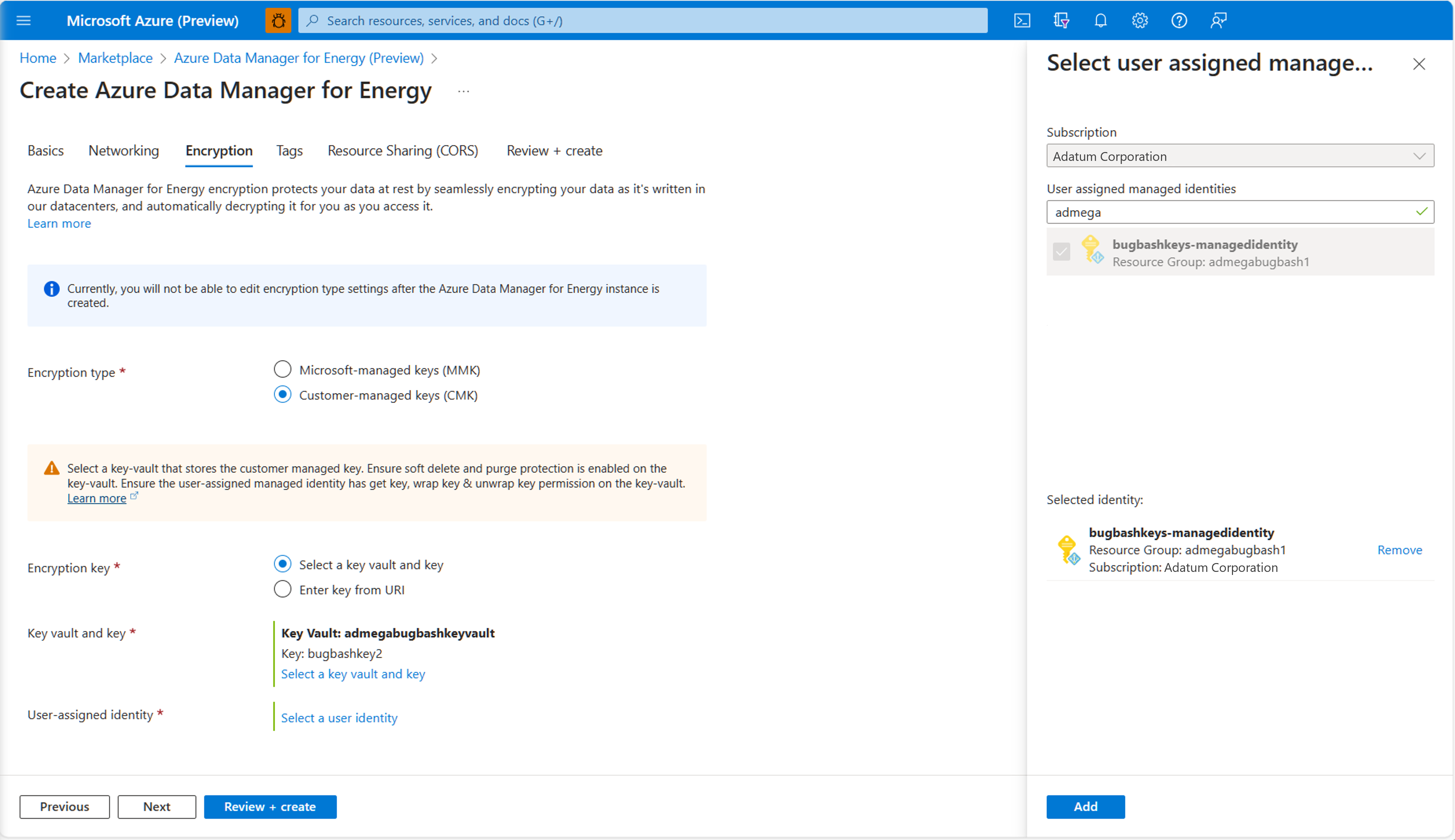

Em seguida, selecione a identidade gerida atribuída pelo utilizador que será utilizada para autorizar o acesso ao cofre de chaves que contém a chave.

Selecione "Selecionar uma identidade de utilizador". Selecione a identidade gerida atribuída pelo utilizador que criou nos pré-requisitos.

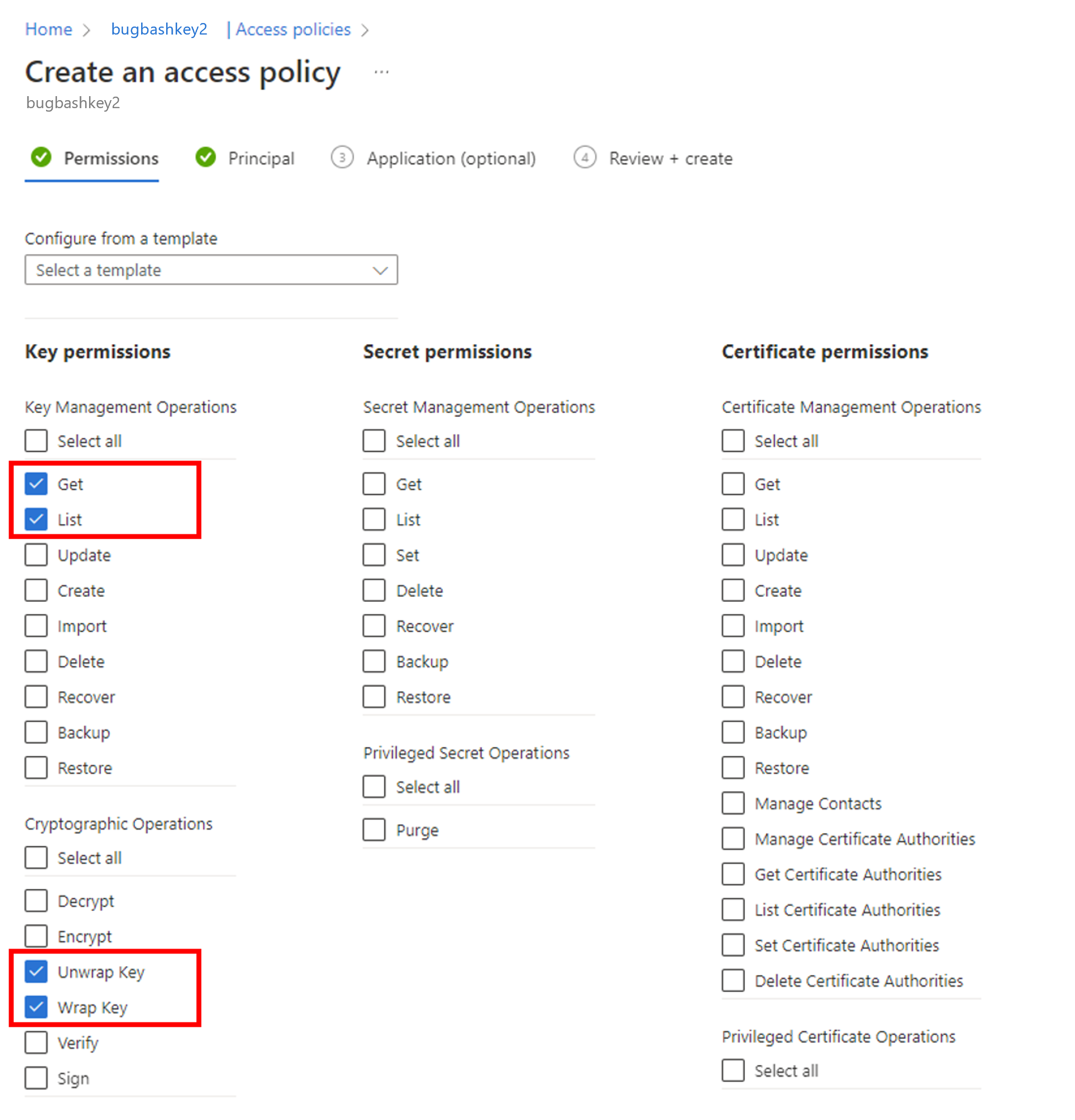

Esta identidade atribuída pelo utilizador tem de ter a chave, a chave de lista, a chave de moldagem e as permissões de chave de desembrulhar no cofre de chaves. Para obter mais informações sobre como atribuir políticas de acesso ao Azure Key Vault, veja Atribuir uma Política de Acesso do Key Vault.

Também pode selecionar Chave de Encriptação como "Introduzir chave do Uri". É obrigatório que a Chave tenha a proteção de eliminação e remoção recuperável ativada. Terá de confirmar isso ao verificar a caixa apresentada abaixo.

Em seguida, selecione "Rever+Criar" depois de concluir outros separadores.

Selecione o botão "Criar".

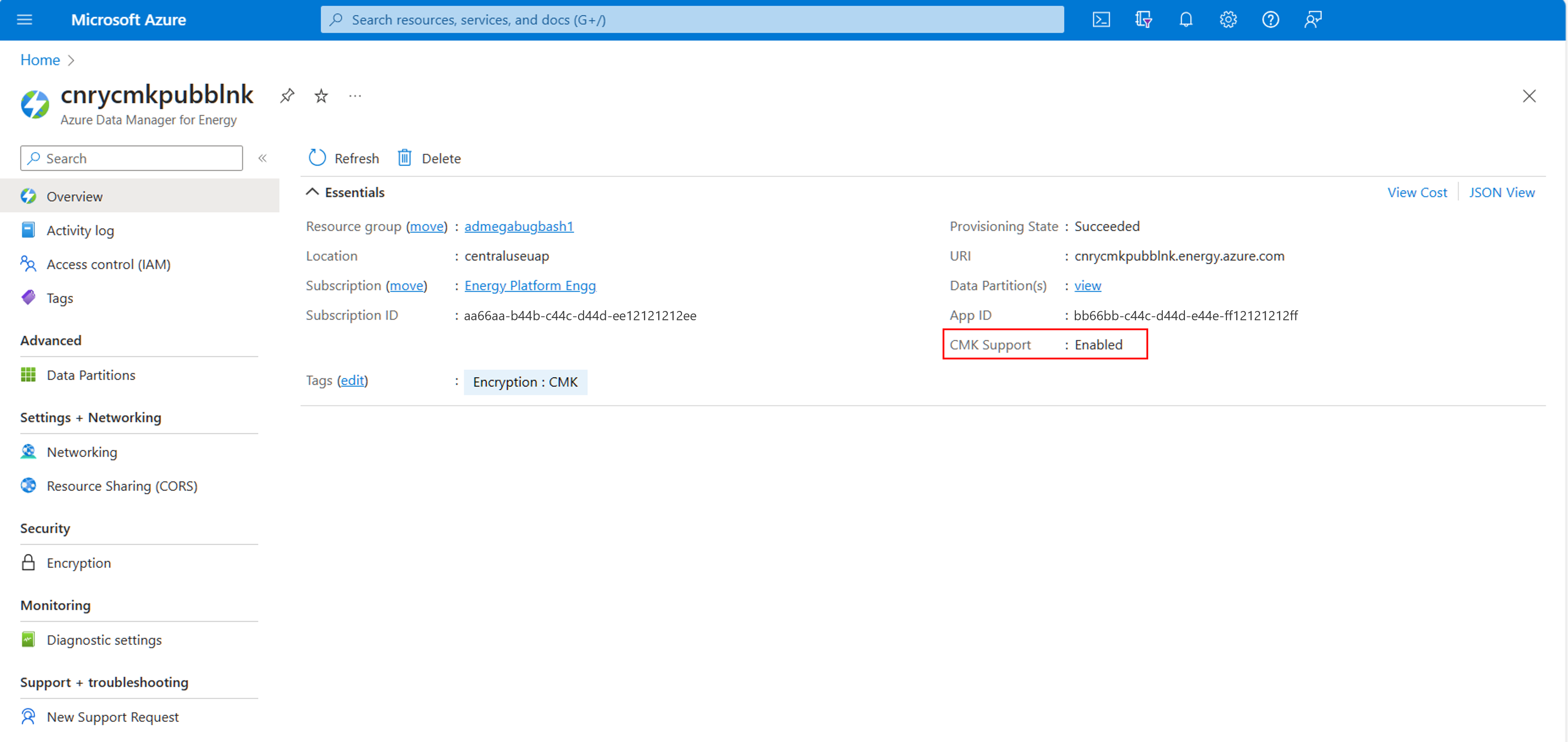

É criada uma instância do Azure Data Manager for Energy com chaves geridas pelo cliente.

Assim que a CMK estiver ativada, verá o respetivo estado no ecrã Descrição geral .

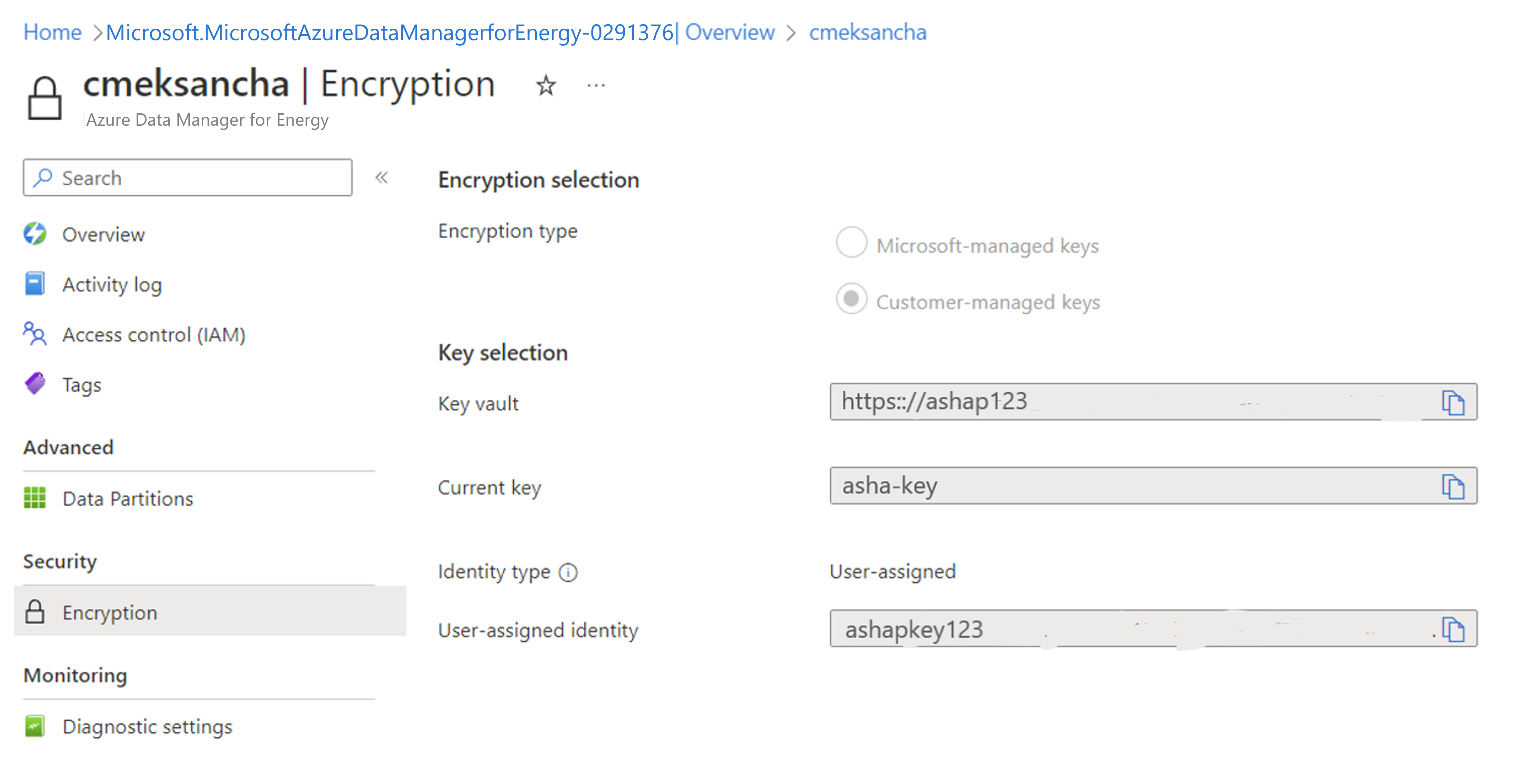

Pode navegar para Encriptação e ver essa CMK ativada com a identidade gerida pelo utilizador.

Passos seguintes

Para saber mais sobre Ligações Privadas.