Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo ajuda você a criar túneis IPsec no modo de transporte através do emparelhamento privado da Rota Expressa. O túnel é criado entre VMs do Azure que executam o Windows e hosts Windows locais. As etapas neste artigo para essa configuração usam objetos de diretiva de grupo. Embora seja possível criar essa configuração sem usar unidades organizacionais (OUs) e objetos de diretiva de grupo (GPOs). A combinação de UOs e GPOs ajuda a simplificar o controle de suas políticas de segurança e permite que você aumente rapidamente a escala. As etapas neste artigo pressupõem que você já tenha uma configuração do Ative Directory e esteja familiarizado com o uso de UOs e GPOs.

Sobre esta configuração

A configuração nas etapas a seguir usa uma única rede virtual do Azure (VNet) com emparelhamento privado da Rota Expressa. No entanto, essa configuração pode abranger outras redes virtuais do Azure e redes locais. Este artigo ajuda você a definir uma política de criptografia IPsec que você pode aplicar a um grupo de VMs do Azure ou hosts locais. Essas VMs do Azure ou hosts locais fazem parte da mesma UO. Você configura a criptografia entre as VMs do Azure (vm1 e vm2) e o host local1 somente para tráfego HTTP com a porta de destino 8080. Diferentes tipos de política IPsec podem ser criados com base em suas necessidades.

Trabalhando com UOs

A diretiva de segurança associada a uma UO é enviada por push para os computadores via GPO. Algumas vantagens de usar OUs, em vez de aplicar políticas a um único host, são:

- Associar uma política a uma UO garante que os computadores que pertencem à mesma UO obtenham as mesmas políticas.

- Alterar a política de segurança associada à UO aplica as alterações a todos os hosts na UO.

Diagramas

O diagrama a seguir mostra a interconexão e o espaço de endereço IP atribuído. As VMs do Azure e o host local estão executando o Windows 2016. As VMs do Azure e o host local1 fazem parte do mesmo domínio. As VMs do Azure e os hosts locais podem resolver nomes corretamente usando o DNS.

Este diagrama mostra os túneis IPsec em trânsito no emparelhamento privado da Rota Expressa.

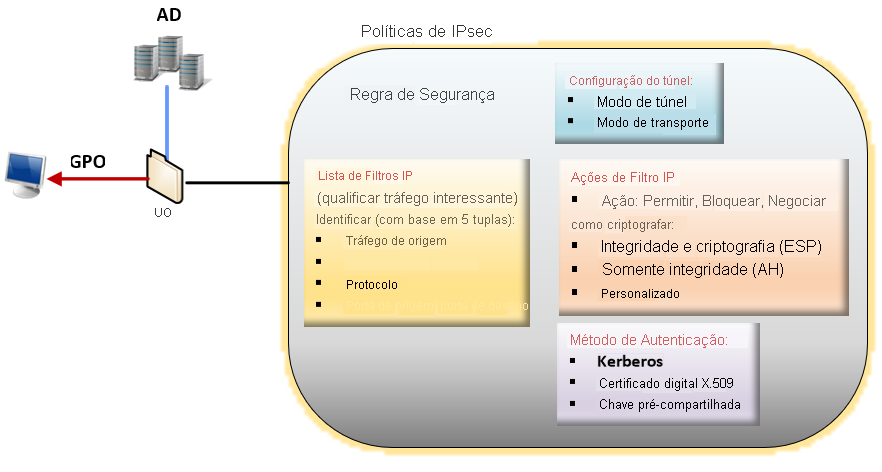

Trabalhando com a política IPsec

No Windows, a criptografia está associada à diretiva IPsec. A diretiva IPsec determina qual tráfego IP é protegido e o mecanismo de segurança aplicado aos pacotes IP. As políticas IPsec são compostas pelos seguintes itens: Listas de Filtros, Ações de Filtro e Regras de Segurança.

Ao configurar a diretiva IPsec, é importante entender a seguinte terminologia da diretiva IPsec:

Política IPsec: uma coleção de regras. Apenas uma política pode estar ativa ("atribuída") a qualquer momento. Cada política pode ter uma ou mais regras, todas ativas simultaneamente. Um computador pode receber apenas uma diretiva IPsec ativa em determinado momento. No entanto, dentro da diretiva IPsec, você pode definir várias ações que podem ser tomadas em situações diferentes. Cada conjunto de regras IPsec está associado a uma lista de filtros que afeta o tipo de tráfego de rede ao qual a regra se aplica.

Listas de filtros: As listas de filtros são agrupadas por um ou mais filtros. Uma lista pode conter vários filtros. Um filtro define se a comunicação é bloqueada, permitida ou protegida com base nos seguintes critérios: intervalos de endereços IP, protocolos ou até mesmo portas específicas. Cada filtro corresponde a um conjunto particular de condições; por exemplo, pacotes enviados de uma sub-rede específica para um computador específico em uma porta de destino específica. Quando as condições de rede correspondem a um ou mais desses filtros, a lista de filtros é ativada. Cada filtro é definido dentro de uma lista de filtros específica. Os filtros não podem ser partilhados entre listas de filtros. No entanto, uma determinada lista de filtros pode ser incorporada em várias diretivas IPsec.

Ações de filtro: um método de segurança define um conjunto de algoritmos de segurança, protocolos e chaves que um computador oferece durante as negociações IKE. As ações de filtro são listas de métodos de segurança, classificados por ordem de preferência. Quando um computador negocia uma sessão IPsec, aceita ou envia propostas com base na configuração de segurança armazenada na lista de ações de filtro.

Regras de segurança: as regras regem como e quando uma política IPsec protege a comunicação. Ele usa a lista de filtros e as ações de filtro para criar uma regra IPsec para criar a conexão IPsec. Cada política pode ter uma ou mais regras, todas ativas simultaneamente. Cada regra contém uma lista de filtros IP e uma coleção de ações de segurança que ocorrem após uma correspondência com essa lista de filtros:

- Ações de filtro IP

- Métodos de autenticação

- Configurações de túnel IP

- Tipos de ligação

Antes de começar

Confirme que cumpre os pré-requisitos seguintes:

Você deve ter uma configuração do Ative Directory em funcionamento que possa ser usada para implementar as configurações de Diretiva de Grupo. Para obter mais informações sobre GPOs, consulte Objetos de Diretiva de Grupo.

Deve ter um circuito ExpressRoute ativo.

- Para obter informações sobre como criar um circuito de Rota Expressa, consulte Criar um circuito de Rota Expressa.

- Verifique se o circuito foi ativado pelo seu provedor de conectividade.

- Verifique se você tem o emparelhamento privado do Azure configurado para seu circuito. Consulte o artigo configurar roteamento para obter instruções de roteamento.

- Verifique se você tem uma VNet e um gateway de rede virtual criados e totalmente provisionados. Siga as instruções para criar um gateway de rede virtual para a Rota Expressa. Um gateway de rede virtual para ExpressRoute usa o GatewayType ExpressRoute, não VPN.

O gateway de rede virtual da Rota Expressa deve estar conectado ao circuito da Rota Expressa. Para obter mais informações, consulte Conectar uma VNet a um circuito de Rota Expressa.

Verifique se as VMs do Windows do Azure estão implantadas na rede virtual.

Verifique se há conectividade entre os hosts locais e as VMs do Azure.

Verifique se as VMs do Windows do Azure e os hosts locais podem usar o DNS para resolver nomes corretamente.

Fluxo de Trabalho

- Crie um GPO e associe-o à UO.

- Defina uma ação de filtro IPsec.

- Defina uma lista de filtros IPsec.

- Crie uma Política IPsec com Regras de Segurança.

- Atribua o GPO IPsec à UO.

Valores de exemplo

Nome de Domínio: ipsectest.com

UO: IPSecOU

Computador Windows local: host1

VMs do Windows do Azure: vm1, vm2

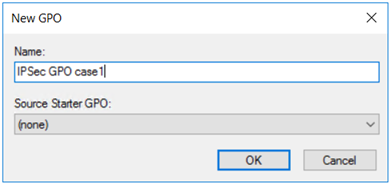

1. Criar um GPO

Crie um novo GPO vinculado a uma UO abrindo o snap-in Gerenciamento de Diretiva de Grupo. Em seguida, localize a UO à qual o GPO fica vinculado. No exemplo, a UO é chamada IPSecOU.

No snap-in Gerenciamento de Diretiva de Grupo, selecione a UO e clique com o botão direito do mouse. No menu suspenso, selecione "Criar um GPO neste domínio e vinculá-lo aqui...".

Nomeie o GPO como um nome intuitivo para que você possa localizá-lo facilmente mais tarde. Selecione OK para criar e vincular o GPO.

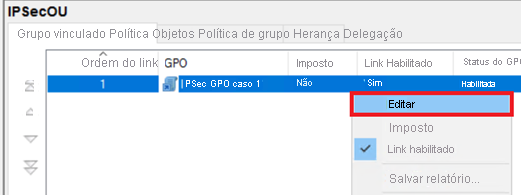

2. Habilitar o link do GPO

Para aplicar o GPO à UO, o GPO não deve apenas estar vinculado à UO, mas o link também deve estar habilitado.

Localize o GPO que você criou, clique com o botão direito do mouse e selecione Editar na lista suspensa.

Para aplicar o GPO à UO, selecione Link habilitado.

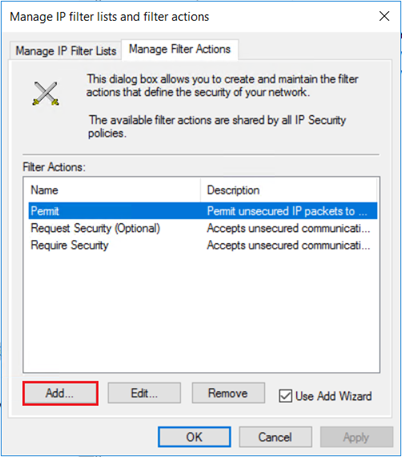

3. Defina a ação do filtro IP

Na lista suspensa, clique com o botão direito do mouse em Diretiva de Segurança IP no Ative Directory e selecione Gerenciar listas de filtros IP e ações de filtro....

Na guia "Gerenciar ações de filtro", selecione Adicionar.

No assistente Ação do Filtro de Segurança IP, selecione Avançar.

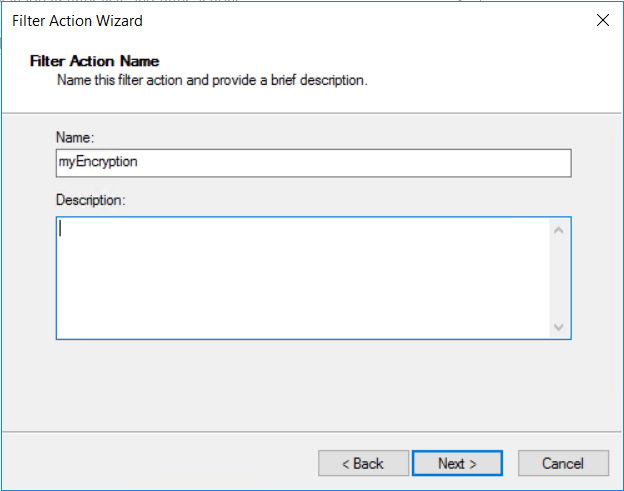

Nomeie a ação de filtro como um nome intuitivo para que você possa encontrá-la mais tarde. Neste exemplo, a ação de filtro é chamada myEncryption. Você também pode adicionar uma descrição. Em seguida, selecione Seguinte.

Negociar segurança permite definir o comportamento se o IPsec não puder ser estabelecido com outro computador. Selecione Negociar segurança e, em seguida, selecione Avançar.

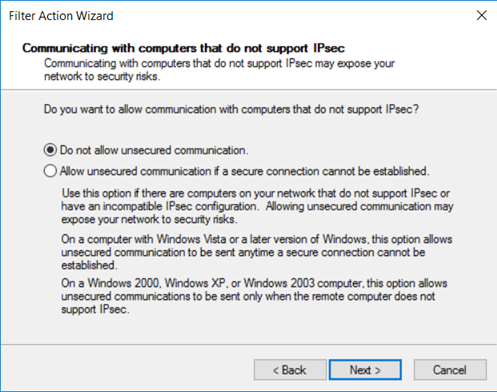

Na página Comunicação com computadores que não suportam IPsec, selecione Não permitir comunicação não segura e, em seguida, selecione Seguinte.

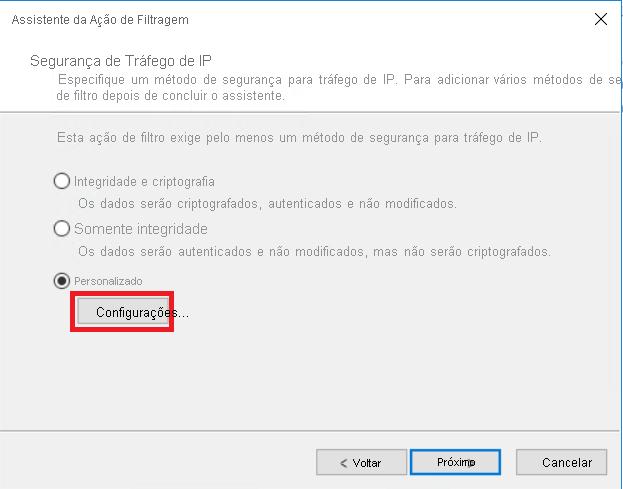

Na página Tráfego IP e Segurança, selecione Personalizado e, em seguida, selecione Configurações....

Na página Configurações do Método de Segurança Personalizado, selecione Integridade e criptografia de dados (ESP): SHA1, 3DES. Em seguida, selecione OK.

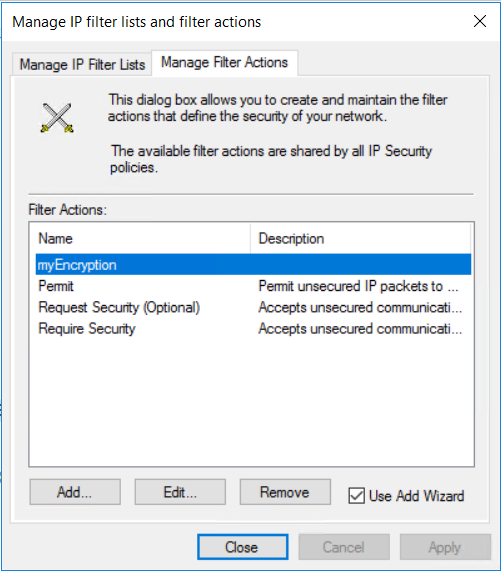

Na página Gerenciar Ações de Filtro , você pode ver que o filtro myEncryption foi adicionado com êxito. Selecione Fechar.

4. Definir uma lista de filtros IP

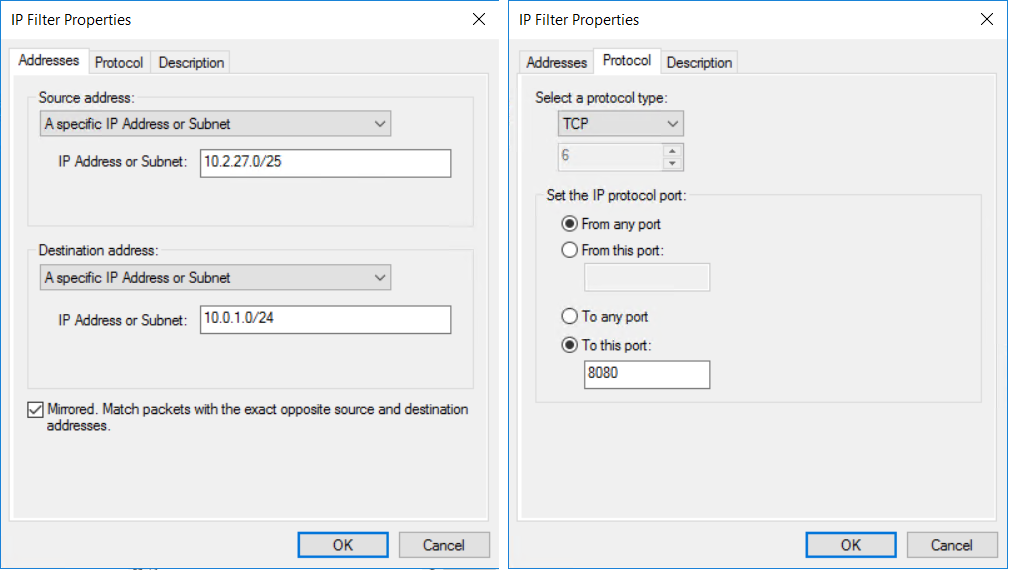

Crie uma lista de filtros que especifique o tráfego HTTP criptografado com a porta de destino 8080.

Para qualificar quais tipos de tráfego devem ser criptografados, use uma lista de filtros IP. Na guia Gerenciar Listas de Filtros IP , selecione Adicionar para adicionar uma nova lista de filtros IP.

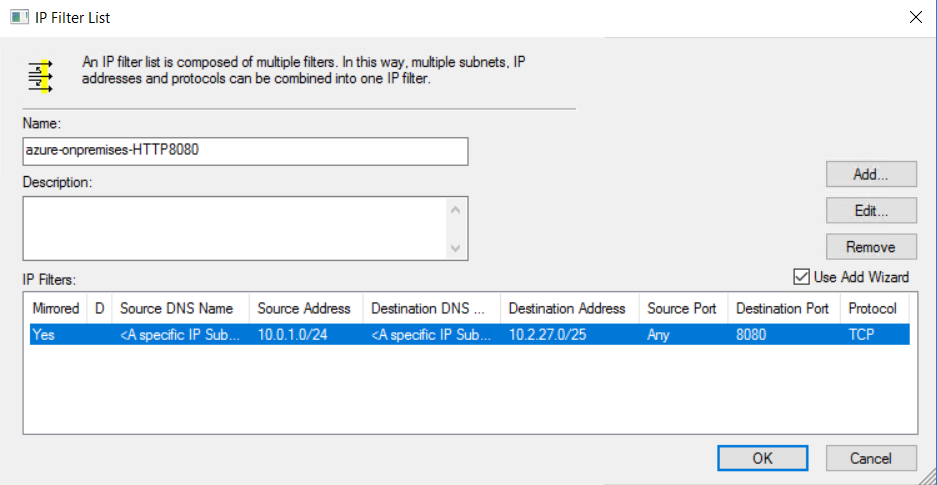

No campo Nome:, digite um nome para sua lista de filtros IP. Por exemplo, azure-onpremises-HTTP8080. Em seguida, selecione Adicionar.

Na página de propriedades Descrição do Filtro IP e Espelhado, selecione Espelhado. A configuração espelhada corresponde aos pacotes que vão em ambas as direções, o que permite a comunicação bidirecional. Em seguida, selecione Seguinte.

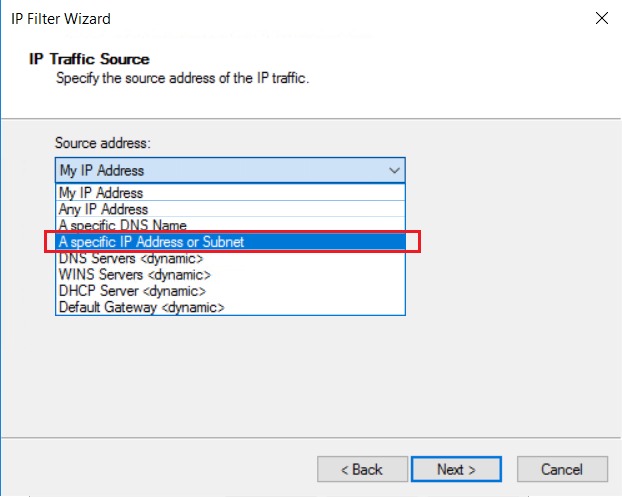

Na página Origem do Tráfego IP, na lista suspensa Endereço de origem:, escolha Um endereço IP específico ou Sub-rede.

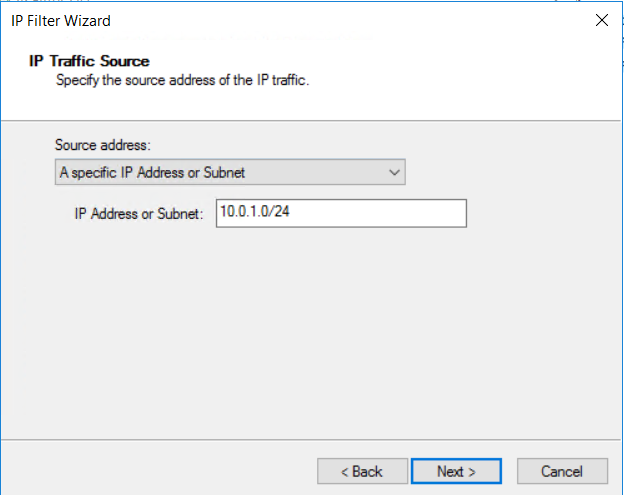

Especifique o endereço de origem Endereço IP ou Sub-rede: do tráfego IP e, em seguida, selecione Avançar.

Especifique o endereço de destino: Endereço IP ou Sub-rede. Em seguida, selecione Seguinte.

Na página Tipo de Protocolo IP, selecione TCP. Em seguida, selecione Seguinte.

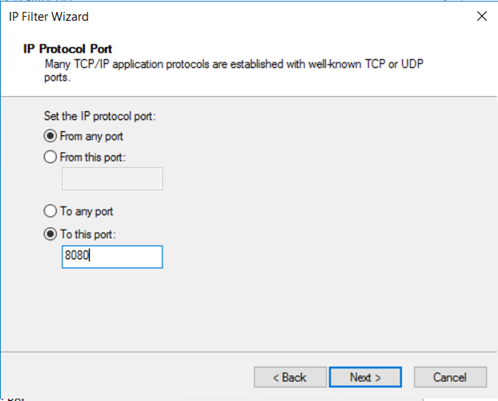

Na página Porta do Protocolo IP, selecione De qualquer porta e Para esta porta:. Digite 8080 na caixa de texto. Essas configurações especificam apenas que o tráfego HTTP na porta de destino 8080 é criptografado. Em seguida, selecione Seguinte.

Veja a lista de filtros IP. A configuração da Lista de Filtros IP azure-onpremises-HTTP8080 aciona a criptografia para todo o tráfego que corresponde aos seguintes critérios:

- Qualquer endereço de origem em 10.0.1.0/24 (Azure Subnet2)

- Qualquer endereço de destino em 10.2.27.0/25 (sub-rede local)

- Protocolo TCP

- Porta de destino 8080

5. Edite a lista de filtros IP

Para criptografar o mesmo tipo de tráfego do host local para a VM do Azure, você precisa de um segundo filtro IP. Siga as mesmas etapas usadas para configurar o primeiro filtro IP e crie um novo filtro IP. As únicas diferenças são a sub-rede de origem e a sub-rede de destino.

Para adicionar um novo filtro IP à Lista de Filtros IP, selecione Editar.

Na página Lista de Filtros IP, selecione Adicionar.

Crie um segundo filtro IP usando as configurações no exemplo a seguir:

Depois de criar o segundo filtro IP, a lista de filtros IP terá esta aparência:

Se a criptografia for necessária entre um local local e uma sub-rede do Azure para proteger um aplicativo. Em vez de modificar a lista de filtros IP existente, você pode adicionar uma nova lista de filtros IP. Associar duas ou mais listas de filtros IP à mesma diretiva IPsec pode fornecer mais flexibilidade. Você pode modificar ou remover uma lista de filtros IP sem afetar as outras listas de filtros IP.

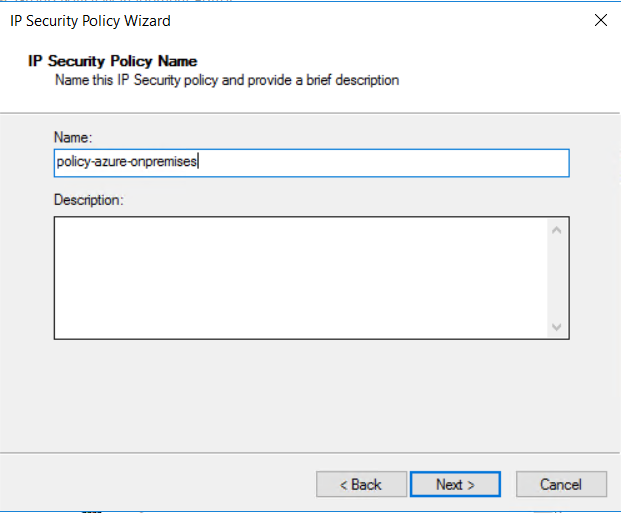

6. Criar uma política de segurança IPsec

Crie uma política IPsec com regras de segurança.

Selecione as Políticas de IPSecurity no Ative Directory associadas à UO. Clique com o botão direito do mouse e selecione Criar política de segurança IP.

Nomeie a política de segurança. Por exemplo, policy-azure-onpremises. Em seguida, selecione Seguinte.

Selecione Avançar sem marcar a caixa de seleção.

Verifique se a caixa de seleção Editar propriedades está marcada e selecione Concluir.

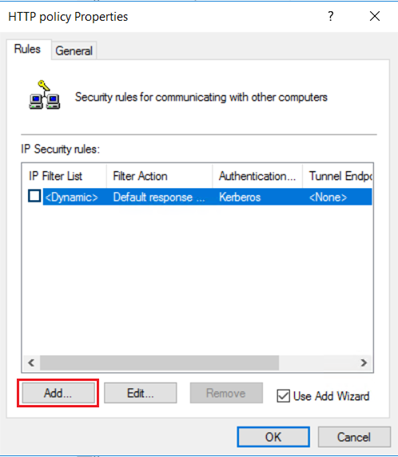

7. Edite a política de segurança IPsec

Adicione à política IPsec a Lista de Filtros IP e a Ação de Filtro que você configurou anteriormente.

Na guia Regras de propriedades da política HTTP, selecione Adicionar.

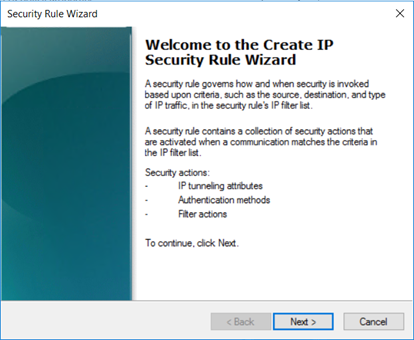

Na página Bem-vindo, selecione Avançar.

Uma regra fornece a opção para definir o modo IPsec: modo de túnel ou modo de transporte.

No modo de túnel, o pacote original é encapsulado com um conjunto de cabeçalhos IP. O modo de túnel protege as informações de roteamento interno criptografando o cabeçalho IP do pacote original. O modo de túnel é amplamente implementado entre gateways em cenários de VPN site a site. O modo de túnel é, na maioria dos casos, usado para criptografia de ponta a ponta entre hosts.

O modo de transporte encripta apenas a carga útil e o reboque ESP; o cabeçalho IP do pacote original não está encriptado. No modo de transporte, a origem IP e o destino IP dos pacotes permanecem inalterados.

Selecione Esta regra não especifica um túnel e, em seguida, selecione Seguinte.

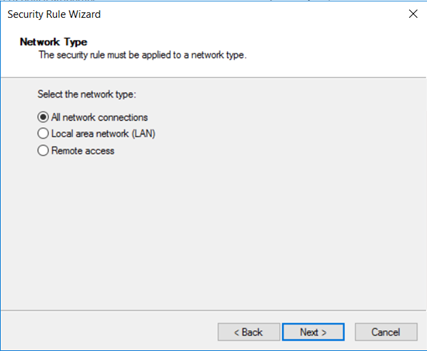

Tipo de rede define qual conexão de rede se associa à diretiva de segurança. Selecione Todas as conexões de rede e, em seguida, selecione Avançar.

Selecione a lista de filtros IP que criou anteriormente, azure-onpremises-HTTP8080 e, em seguida, selecione Seguinte.

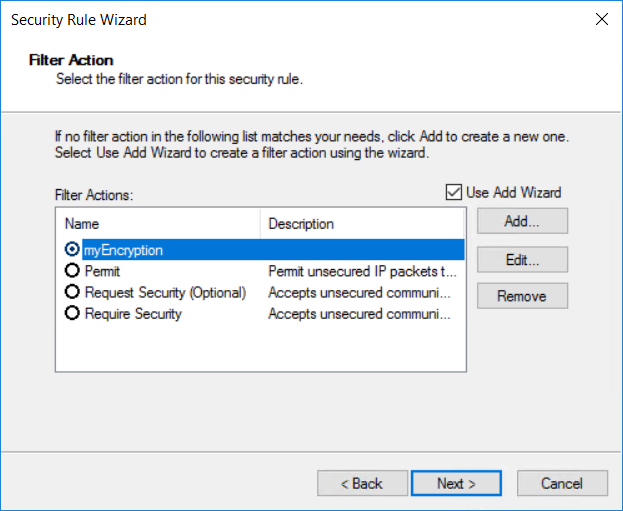

Selecione a Ação de filtro myEncryption existente que você criou anteriormente.

O Windows suporta quatro tipos distintos de autenticações: Kerberos, certificados, NTLMv2 e chave pré-partilhada. Como estamos trabalhando com hosts associados a domínios, selecione Padrão do Ative Directory (protocolo Kerberos V5) e selecione Avançar.

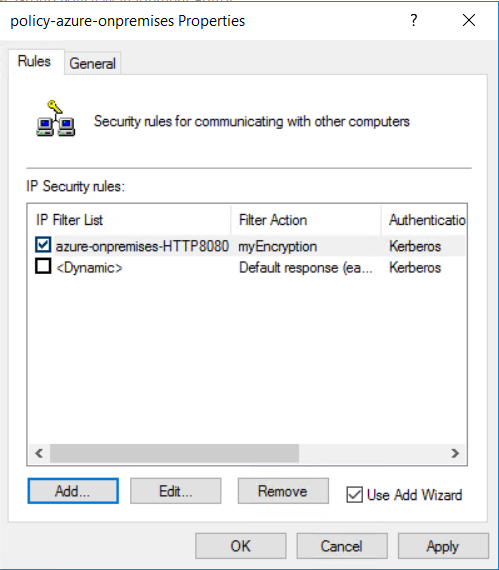

A nova política cria a regra de segurança: azure-onpremises-HTTP8080. Selecione OK.

A diretiva IPsec requer todas as conexões HTTP na porta de destino 8080 para usar o modo de transporte IPsec. Como o HTTP é um protocolo de texto não criptografado, ter a política de segurança habilitada garante que os dados sejam criptografados ao serem transferidos por meio do emparelhamento privado da Rota Expressa. A diretiva IPsec para o Ative Directory é mais complexa de configurar do que o Firewall do Windows com Segurança Avançada. No entanto, ele permite mais personalização da conexão IPsec.

8. Atribua o GPO IPsec à UO

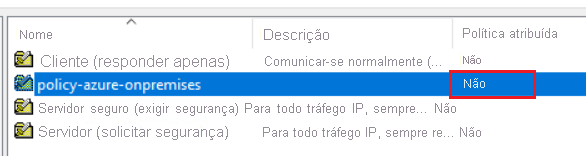

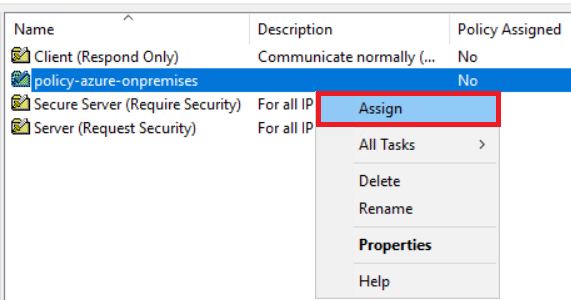

Veja a política. A diretiva de grupo de segurança está definida, mas ainda não atribuída.

Para atribuir a política de grupo de segurança à UO IPSecOU, clique com o botão direito do rato na política de segurança e escolha Atribuir. Cada computador que pertence à UO tem a diretiva de grupo de segurança atribuída.

Verificar a encriptação do tráfego

Para verificar o GPO de criptografia aplicado na UO, instale o IIS em todas as VMs do Azure e no host1. Cada IIS é personalizado para responder a solicitações HTTP na porta 8080. Para verificar a criptografia, você pode instalar um sniffer de rede (como o Wireshark) em todos os computadores da UO. Um script do PowerShell funciona como um cliente HTTP para gerar solicitações HTTP na porta 8080:

$url = "http://10.0.1.20:8080"

while ($true) {

try {

[net.httpWebRequest]

$req = [net.webRequest]::create($url)

$req.method = "GET"

$req.ContentType = "application/x-www-form-urlencoded"

$req.TimeOut = 60000

$start = get-date

[net.httpWebResponse] $res = $req.getResponse()

$timetaken = ((get-date) - $start).TotalMilliseconds

Write-Output $res.Content

Write-Output ("{0} {1} {2}" -f (get-date), $res.StatusCode.value__, $timetaken)

$req = $null

$res.Close()

$res = $null

} catch [Exception] {

Write-Output ("{0} {1}" -f (get-date), $_.ToString())

}

$req = $null

# uncomment the line below and change the wait time to add a pause between requests

#Start-Sleep -Seconds 1

}

A captura de rede a seguir mostra os resultados para host local1 com filtro de exibição ESP para corresponder apenas ao tráfego criptografado:

Se você executar o script do PowerShell local (cliente HTTP), a captura de rede na VM do Azure mostrará um rastreamento semelhante.

Próximos passos

Para obter mais informações acerca do ExpressRoute, veja as FAQs do ExpressRoute.