Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

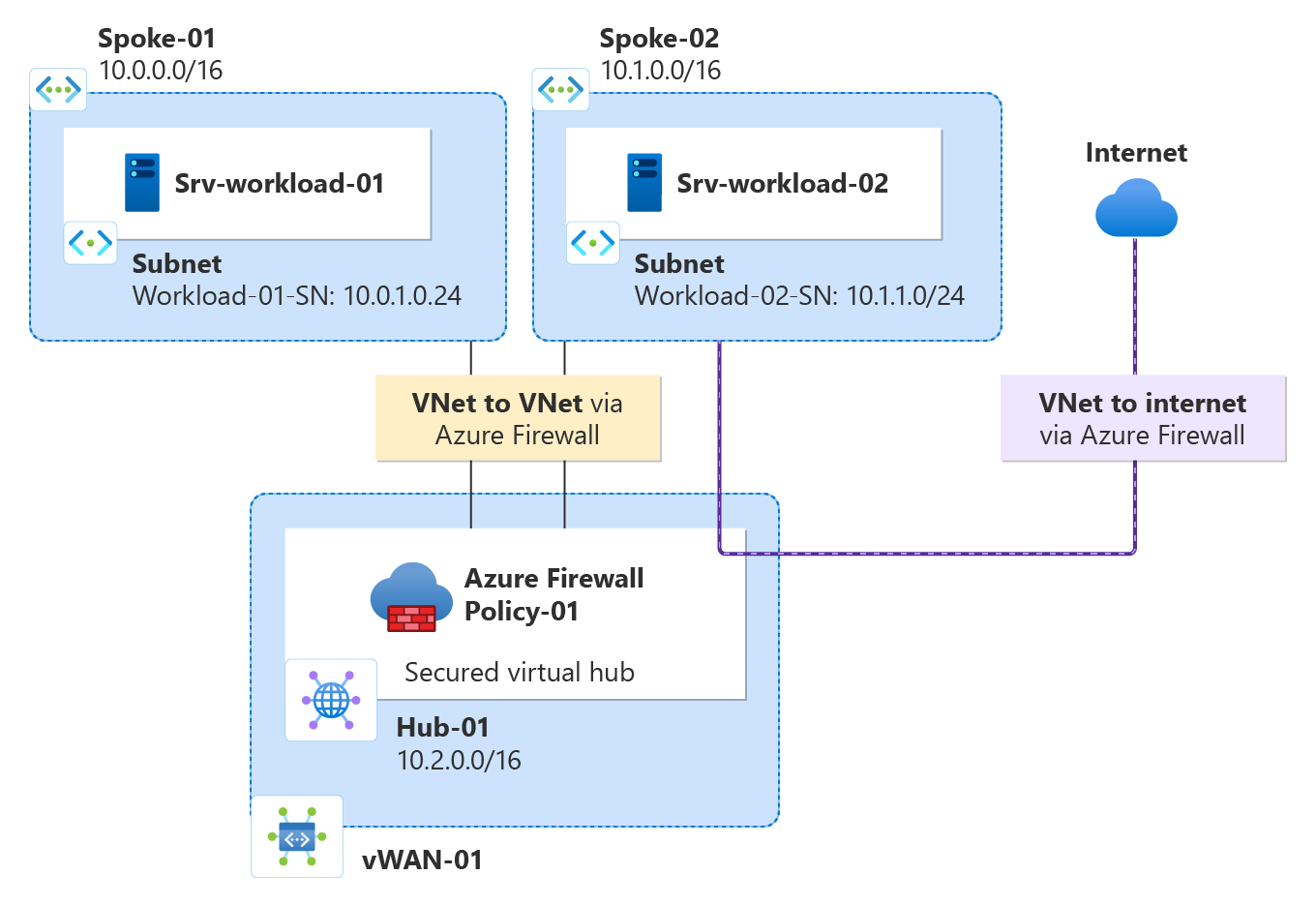

Usando o Gerenciador de Firewall do Azure, você pode criar hubs virtuais seguros para proteger o tráfego da rede na nuvem destinado a endereços IP privados, PaaS do Azure e à Internet. O roteamento de tráfego para o firewall é automatizado, portanto, não há necessidade de criar rotas definidas pelo usuário (UDRs).

O Firewall Manager também suporta uma arquitetura de rede virtual de hub. Para obter uma comparação dos tipos de arquitetura de rede virtual segura de hub e hub, consulte Quais são as opções de arquitetura do Azure Firewall Manager?

Neste tutorial, irá aprender a:

- Crie a rede virtual spoke

- Criar um hub virtual seguro

- Conecte as redes virtuais hub e spoke

- Encaminhar o tráfego para o seu hub

- Implantar os servidores

- Crie uma política de firewall e proteja seu hub

- Testar a firewall

Importante

O procedimento neste tutorial usa o Gerenciador de Firewall do Azure para criar um novo hub protegido da WAN Virtual do Azure. Você pode usar o Gerenciador de Firewall para atualizar um hub existente, mas não pode configurar as Zonas de Disponibilidade do Azure para o Firewall do Azure. Também é possível converter um hub existente em um hub seguro usando o portal do Azure, conforme descrito em Configurar o Firewall do Azure em um hub WAN Virtual. Mas, como o Gerenciador de Firewall do Azure, você não pode configurar Zonas de Disponibilidade. Para atualizar um hub existente e especificar Zonas de Disponibilidade para o Firewall do Azure (recomendado), você deve seguir o procedimento de atualização em Tutorial: Proteger seu hub virtual usando o Azure PowerShell.

Pré-requisitos

Se não tiver uma subscrição do Azure, crie uma conta gratuita antes de começar.

Criar uma arquitetura hub and spoke

Primeiro, crie redes virtuais spoke onde você pode colocar seus servidores.

Crie redes virtuais e sub-redes de dois raios

Cada uma das duas redes virtuais tem um servidor de carga de trabalho e é protegida pelo firewall.

Na home page do portal do Azure, selecione Criar um recurso.

Pesquise por Rede virtual, selecione-a e selecione Criar.

Crie uma rede virtual com as seguintes configurações:

Definição Value Subscrição Selecione a sua subscrição Grupo de recursos Selecione Criar novo, digite fw-manager-rg para o nome e selecione OK Nome da rede virtual Falou-01 País/Região E.U.A. Leste Selecione Seguinte e, em seguida, selecione Seguinte.

No separador Rede , crie sub-redes com as seguintes definições:

Definição Value Adicionar espaço de endereçamento IPv4 10.0.0.0/16 (padrão) Sub-redes Sub-rede de carga de trabalho Nome Carga de trabalho-01-SN Endereço inicial 10.0.1.0/24 Sub-rede dos bastiões Nome AzureBastionSubnet Endereço inicial 10.0.2.0/26 Selecione Guardar, Rever + criar e, em seguida, selecione Criar.

Repita este procedimento para criar outra rede virtual semelhante no grupo de recursos fw-manager-rg :

| Definição | Value |

|---|---|

| Nome | Falou-se -02 |

| Espaço de endereços | 10.1.0.0/16 |

| Nome da sub-rede | Carga de trabalho-02-SN |

| Endereço inicial | 10.1.1.0/24 |

Criar o hub virtual seguro

Crie seu hub virtual seguro usando o Gerenciador de Firewall.

Na home page do portal do Azure, selecione Todos os serviços.

Na caixa de pesquisa, digite Firewall Manager e selecione Firewall Manager.

Na página Gerenciador de Firewall , em Implantações, selecione Hubs virtuais.

No Firewall Manager | Página de hubs virtuais, selecione Criar novo hub virtual seguro.

Na página Criar novo hub virtual seguro, insira as seguintes informações:

Definição Value Subscrição Selecione a sua subscrição. Grupo de recursos Selecione fw-manager-rg País/Região E.U.A. Leste Nome do hub virtual seguro Hub-01 Espaço de endereçamento do hub 10.2.0.0/16 Selecione Nova vWAN.

Definição Value Novo nome de WAN virtual Vwan-01 Tipo Standard Inclua gateway VPN para habilitar Parceiros de Segurança Confiáveis Deixe a caixa de seleção desmarcada. Selecione Next: Firewall do Azure.

Aceite a configuração padrão do Firewalldo Azure Habilitado .

Para a camada do Firewall do Azure, selecione Padrão.

Selecione a combinação desejada de Zonas de disponibilidade.

Importante

Uma WAN Virtual é uma coleção de hubs e serviços disponibilizados dentro do hub. Você pode implantar quantas WANs virtuais precisar. Em um hub WAN Virtual, há vários serviços como VPN, ExpressRoute e assim por diante. Cada um desses serviços é implantado automaticamente nas Zonas de Disponibilidade, exceto o Firewall do Azure, se a região oferecer suporte a Zonas de Disponibilidade. Para alinhar com a resiliência da WAN Virtual do Azure, você deve selecionar todas as Zonas de Disponibilidade disponíveis.

Digite 1 na caixa de texto Especificar número de endereços IP públicos ou associe um endereço IP público existente (visualização) a este firewall.

Em Política de firewall, verifique se a Política de negação padrão está selecionada. Você refina suas configurações mais adiante neste artigo.

Selecione Next: Security Partner Provider.

Aceite a configuração padrão Parceirode Segurança Confiável Desabilitado e selecione Avançar: Revisar + criar.

Selecione Criar.

Nota

Pode levar até 30 minutos para criar um hub virtual seguro.

Você pode encontrar o endereço IP público do firewall após a conclusão da implantação.

- Abra o Firewall Manager.

- Selecione Hubs virtuais.

- Selecione hub-01.

- Selecione AzureFirewall_Hub-01.

- Observe o endereço IP público a ser usado mais tarde.

Conecte as redes virtuais hub e spoke

Agora você pode peer o hub e spoke redes virtuais.

Selecione o grupo de recursos fw-manager-rg e, em seguida, selecione a WAN virtual Vwan-01 .

Em Conectividade, selecione Conexões de rede virtual.

Definição Value Nome da ligação hub-spoke-01 Hubs Hub-01 Grupo de recursos fw-gerente-rg Rede virtual Falou-01 Selecione Criar.

Repita as etapas anteriores para conectar a rede virtual Spoke-02 com as seguintes configurações:

Definição Value Nome da ligação hub-spoke-02 Hubs Hub-01 Grupo de recursos fw-gerente-rg Rede virtual Falou-se -02

Implantar os servidores

No portal do Azure, selecione Criar um recurso.

Procura por Ubuntu Server 22.04 LTS e seleciona-o.

Selecione Criar>máquina virtual.

Introduza estes valores para a máquina virtual:

Definição Value Grupo de recursos fw-gerente-rg Nome da máquina virtual Srv-carga de trabalho-01 País/Região (EUA) E.U.A Leste Imagem Ubuntu Server 22.04 LTS - x64 Gen2 Tipo de autenticação Chave pública SSH Nome de utilizador azureuser Origem da chave pública SSH Gerar novo par de chaves Nome do par de chaves srv-workload-01_key Em Regras de porta de entrada, para Portas de entrada públicas, selecione Nenhuma.

Aceite os outros padrões e selecione Avançar: Discos.

Aceite os padrões de disco e selecione Avançar: Rede.

Selecione Spoke-01 para a rede virtual e selecione Workload-01-SN para a sub-rede.

Em IP público, selecione Nenhum.

Aceite os outros padrões e selecione Avançar: Gerenciamento.

Selecione Next:Monitoring.

Selecione Desativar para desativar o diagnóstico de inicialização.

Aceite os outros padrões e selecione Revisar + criar.

Reveja as definições na página de resumo e, em seguida, selecione Criar.

Quando solicitado, descarregue e guarde o ficheiro da chave privada (por exemplo, srv-workload-01_key.pem).

Use as informações na tabela a seguir para configurar outra máquina virtual chamada Srv-Workload-02. O resto da configuração é igual ao da máquina virtual Srv-workload-01 , mas usa um nome de par de chaves diferente, como srv-workload-02_key.

| Definição | Value |

|---|---|

| Rede virtual | Falou-se -02 |

| Sub-rede | Carga de trabalho-02-SN |

Depois que os servidores forem implantados, selecione um recurso de servidor e, em Rede , anote o endereço IP privado de cada servidor.

Instala o Nginx nos servidores

Depois de implementadas as máquinas virtuais, instale o Nginx em ambos os servidores para verificar a conectividade web mais tarde.

No portal do Azure, navegue até à máquina virtual Srv-workload-01.

Selecione Executar comando>RunShellScript.

Execute o seguinte comando:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-01</h1>' | sudo tee /var/www/html/index.htmlRepita os mesmos passos para Srv-workload-02, substituindo o nome do host no comando echo:

sudo apt-get update && sudo apt-get install -y nginx && echo '<h1>Srv-workload-02</h1>' | sudo tee /var/www/html/index.html

Implementar o Azure Bastion

Implemente o Azure Bastion na rede virtual Spoke-01 para se ligar de forma segura às máquinas virtuais.

No Portal Azure, procura por Bastions e seleciona-o.

Selecione Criar.

Configure o Bastion com as seguintes definições:

Definição Value Subscrição Selecione a sua subscrição Grupo de recursos fw-gerente-rg Nome Bastion-01 País/Região E.U.A. Leste Escalão de serviço Programador Rede virtual Falou-01 Sub-rede AzureBastionSubnet (10.0.2.0/26) Selecione Rever + criar e, em seguida, selecione Criar.

Nota

A implementação do Azure Bastion pode demorar aproximadamente 10 minutos a ser concluída.

Crie uma política de firewall e proteja seu hub

Uma política de firewall define coleções de regras para direcionar o tráfego em um ou mais hubs virtuais protegidos. Você cria sua política de firewall e, em seguida, protege seu hub.

No Gerenciador de Firewall, selecione Políticas de Firewall do Azure.

Selecione Criar Política de Firewall do Azure.

Para Grupo de recursos, selecione fw-manager-rg.

Em Detalhes da política, para o tipo Nome Policy-01 e para Região, selecione Leste dos EUA.

Em Camada de política, selecione Padrão.

Selecione Next: DNS Settings.

Selecione Next: TLS Inspection.

Selecione Avançar : Regras.

Na guia Regras, selecione Adicionar uma coleção de regras.

Na página Adicionar uma coleção de regras, insira as seguintes informações.

Definição Value Nome Aplicativo-RC-01 Tipo de coleção de regras Aplicação Prioridade 100 Ação de coleta de regras Permitir Nome da Regra Allow-msft Tipo de fonte Endereço IP Origem * Protocolo http,https Tipo de destino FQDN Destino *.microsoft.com Selecione Adicionar.

Adicionar uma regra de rede para permitir o tráfego de SSH e HTTP entre as várias redes virtuais em espinho.

Selecione Adicionar uma coleção de regras e insira as seguintes informações.

Definição Value Nome vnet-access Tipo de coleção de regras Rede Prioridade 100 Ação de coleta de regras Permitir Nome da Regra Allow-SSH-HTTP Tipo de fonte Endereço IP Origem 10.0.0.0/16,10.1.0.0/16 Protocolo TCP Portos de destino 22,80 Tipo de Destino Endereço IP Destino 10.0.0.0/16,10.1.0.0/16 Selecione Adicionar e, em seguida, selecione Avançar: IDPS.

Na página IDPS, selecione Next: Threat Intelligence

Na página Inteligência de ameaças , aceite os padrões e selecione Revisar e criar:

Reveja para confirmar a sua seleção e, em seguida, selecione Criar.

Política de associados

Associe a política de firewall ao hub.

- No Gerenciador de Firewall, selecione Políticas de Firewall do Azure.

- Marque a caixa de seleção para Policy-01.

- Selecione Gerenciar associações, Associar hubs.

- Selecione hub-01.

- Selecione Adicionar.

Encaminhar o tráfego para o seu hub

Agora você deve garantir que o tráfego de rede seja roteado através do firewall.

No Gerenciador de firewall, selecione Hubs virtuais.

Selecione Hub-01.

Em Configurações, selecione Configuração de segurança.

Em Tráfego da Internet, selecione Firewall do Azure.

Em Tráfego privado, selecione Enviar através da Firewall do Azure.

Nota

Se você estiver usando intervalos de endereços IP públicos para redes privadas em uma rede virtual ou uma filial local, precisará especificar explicitamente esses prefixos de endereço IP. Selecione a seção Prefixos de tráfego privado e adicione-os ao lado dos prefixos de endereço RFC1918.

Em Interhub, selecione Habilitado para habilitar o recurso de intenção de roteamento da WAN Virtual. A intenção de roteamento é o mecanismo pelo qual você pode configurar a WAN Virtual para rotear o tráfego de filial para filial (local para local) por meio do Firewall do Azure implantado no Hub WAN Virtual. Para obter mais informações sobre pré-requisitos e considerações associadas ao recurso de intenção de roteamento, consulte a documentação de intenção de roteamento.

Selecione Guardar.

Selecione OK na caixa de diálogo Aviso .

Selecione OK na caixa de diálogo Migrar para usar interhub.

Nota

Leva alguns minutos para atualizar as tabelas de rotas.

Verifique se as duas conexões mostram que o Firewall do Azure protege o tráfego da Internet e privado.

Testar a firewall

Para testar as regras do firewall, use o Azure Bastion para se ligar ao Srv-Workload-01 e verificar se tanto as regras de aplicação como as de rede estão a funcionar.

Testar a regra de aplicação

Agora, teste as regras de firewall para confirmar se ele funciona conforme o esperado.

No portal Azure, navegue até à máquina virtual Srv-workload-01.

Selecione Conectar>Conectar via Bastion.

Fornece o nome de utilizador azureuser e carrega o ficheiro de chave

.pemprivada que descarregaste quando criaste a VM.Selecione Ligar para abrir uma sessão SSH.

Na sessão SSH, execute o seguinte comando para testar o acesso à Microsoft:

curl https://www.microsoft.comDeverias ver o conteúdo HTML devolvido, confirmando que o acesso é permitido.

Teste o acesso ao Google (que deve ser bloqueado):

curl https://www.google.comO pedido deve expirar ou falhar, mostrando que o firewall está a bloquear este site.

Então, agora você verificou que a regra do aplicativo de firewall está funcionando:

- Pode navegar para o único FQDN permitido, mas não para quaisquer outros.

Testar a regra de rede

Agora teste a regra de rede ligando de Srv-Workload-01 para Srv-Workload-02 usando HTTP.

Teste a conectividade HTTP ao servidor web Nginx no Srv-Workload-02:

curl http://<Srv-Workload-02-private-IP>Deves ver o estado devolvido pelo servidor web.

Clean up resources (Limpar recursos)

Quando terminar de testar os recursos do firewall, exclua o grupo de recursos fw-manager-rg para excluir todos os recursos relacionados ao firewall.