Túnel forçado do Azure Firewall

Ao configurar um novo Azure Firewall, pode encaminhar todo o tráfego da Internet para um salto seguinte designado, em vez de ir diretamente para a Internet. Por exemplo, você pode ter uma rota padrão anunciada via BGP ou usando UDR (User Defined Route) para forçar o tráfego para um firewall de borda local ou outro dispositivo virtual de rede (NVA) para processar o tráfego de rede antes que ele seja passado para a Internet. Para dar suporte a essa configuração, você deve criar o Firewall do Azure com a configuração de encapsulamento forçado habilitada. Este é um requisito obrigatório para evitar a interrupção do serviço.

Se você tiver um firewall pré-existente, deverá parar/iniciar o firewall no modo de encapsulamento forçado para dar suporte a essa configuração. Parar/iniciar o firewall pode ser usado para configurar o túnel forçado do firewall sem a necessidade de reimplantar um novo. Deve fazê-lo durante as horas de manutenção para evitar interrupções. Para obter mais informações, consulte as Perguntas frequentes do Firewall do Azure sobre como parar e reiniciar um firewall no modo de encapsulamento forçado.

Talvez você prefira não expor um endereço IP público diretamente à Internet. Nesse caso, você pode implantar o Firewall do Azure no modo de encapsulamento forçado sem um endereço IP público. Essa configuração cria uma interface de gerenciamento com um endereço IP público que é usado pelo Firewall do Azure para suas operações. O endereço IP público é usado exclusivamente pela plataforma Azure e não pode ser usado para qualquer outra finalidade. A rede de caminho de dados do locatário pode ser configurada sem um endereço IP público e o tráfego da Internet pode ser encapsulado forçado para outro firewall ou bloqueado.

O Firewall do Azure fornece SNAT automático para todo o tráfego de saída para endereços IP públicos. O Azure Firewall não realiza a SNAT quando o endereço IP de destino é um intervalo de endereços IP privados, em conformidade com a norma IANA RFC 1918. Essa lógica funciona perfeitamente quando você sai diretamente para a Internet. No entanto, com o túnel forçado habilitado, o tráfego vinculado à Internet é SNATed para um dos endereços IP privados do firewall na AzureFirewallSubnet. Isso oculta o endereço de origem do firewall local. Você pode configurar o Firewall do Azure para não SNAT, independentemente do endereço IP de destino, adicionando 0.0.0.0/0 como seu intervalo de endereços IP privados. Com essa configuração, o Firewall do Azure nunca pode sair diretamente para a Internet. Para obter mais informações, veja SNAT do Azure Firewall para intervalos de endereços IP privados.

Importante

Se você implantar o Firewall do Azure dentro de um Hub WAN Virtual (Hub Virtual Seguro), não há suporte para anunciar a rota padrão na Rota Expressa ou no Gateway VPN. Uma correção está sendo investigada.

Importante

O DNAT não é suportado com o túnel forçado habilitado. Os firewalls implantados com o túnel forçado habilitado não podem suportar o acesso de entrada da Internet devido ao roteamento assimétrico.

Configuração de tunelamento forçado

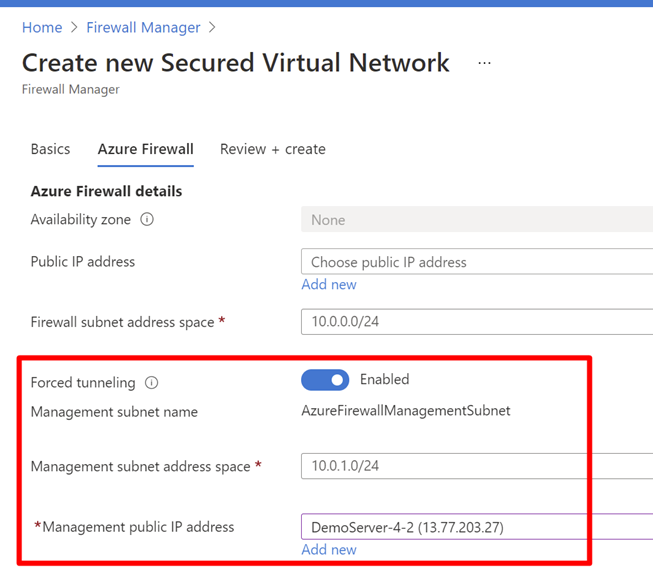

Você pode configurar o túnel forçado durante a criação do Firewall ativando o modo de encapsulamento forçado, conforme mostrado na captura de tela a seguir. Para dar suporte ao túnel forçado, o tráfego do Gerenciamento de Serviços é separado do tráfego do cliente. Outra sub-rede dedicada chamada AzureFirewallManagementSubnet (tamanho mínimo de sub-rede /26) é necessária com seu próprio endereço IP público associado. Este endereço IP público destina-se à gestão de tráfego. Ele é usado exclusivamente pela plataforma Azure e não pode ser usado para qualquer outra finalidade.

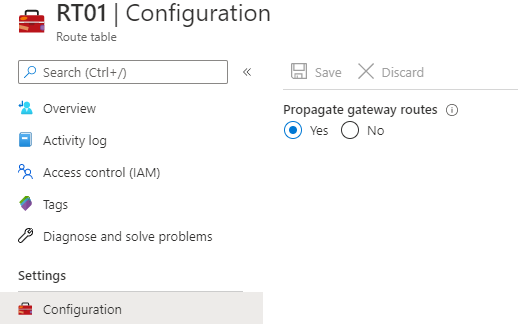

No modo de encapsulamento forçado, o serviço Firewall do Azure incorpora a sub-rede Gerenciamento (AzureFirewallManagementSubnet) para seus fins operacionais . Por predefinição, o serviço associa uma tabela de rotas fornecida pelo sistema à sub-rede de Gestão. A única rota permitida nessa sub-rede é uma rota padrão para a Internet e as rotas de gateway de propagação devem ser desabilitadas. Evite associar tabelas de rotas de cliente à sub-rede de Gestão ao criar a firewall.

Dentro dessa configuração, o AzureFirewallSubnet agora pode incluir rotas para qualquer firewall local ou NVA para processar o tráfego antes que ele seja passado para a Internet. Você também pode publicar essas rotas via BGP no AzureFirewallSubnet se Propagate rotas de gateway estiver habilitado nessa sub-rede.

Por exemplo, você pode criar uma rota padrão na AzureFirewallSubnet com seu gateway de VPN como o próximo salto para chegar ao seu dispositivo local. Ou você pode habilitar Propagate rotas de gateway para obter as rotas apropriadas para a rede local.

Se você habilitar o túnel forçado, o tráfego vinculado à Internet será SNATed para um dos endereços IP privados do firewall no AzureFirewallSubnet, ocultando a origem do firewall local.

Se sua organização usa um intervalo de endereços IP públicos para redes privadas, SNATs do Firewall do Azure o tráfego para um dos endereços IP privados do firewall no AzureFirewallSubnet. No entanto, você pode configurar o Firewall do Azure para não SNAT seu intervalo de endereços IP públicos. Para obter mais informações, veja SNAT do Azure Firewall para intervalos de endereços IP privados.

Depois de configurar o Firewall do Azure para dar suporte ao túnel forçado, você não pode desfazer a configuração. Se você remover todas as outras configurações de IP do firewall, a configuração de IP de gerenciamento também será removida e o firewall será deslocalizado. O endereço IP público atribuído à configuração IP de gerenciamento não pode ser removido, mas você pode atribuir um endereço IP público diferente.