Conjuntos de regras da Política de Firewall do Azure

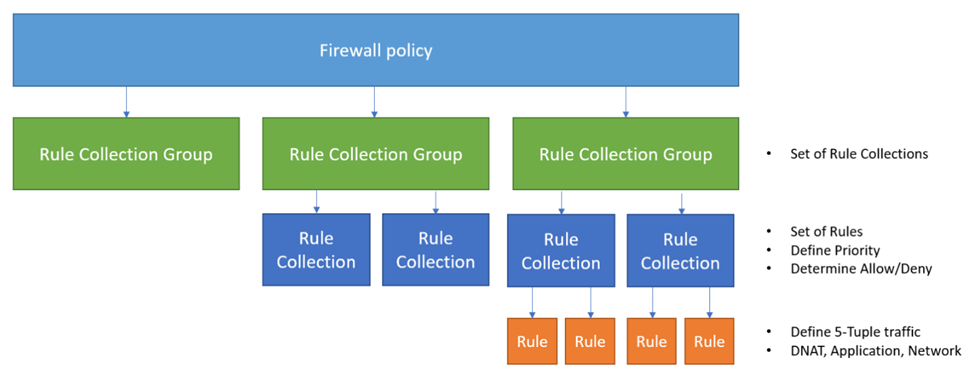

A Política de Firewall é um recurso de nível superior que contém configurações operacionais e de segurança para o Firewall do Azure. Você pode usar a Política de Firewall para gerenciar conjuntos de regras que o Firewall do Azure usa para filtrar o tráfego. A política de firewall organiza, prioriza e processa os conjuntos de regras com base em uma hierarquia com os seguintes componentes: grupos de coleta de regras, coleções de regras e regras.

Grupos de coleta de regras

Um grupo de coleta de regras é usado para agrupar coleções de regras. Eles são a primeira unidade que o firewall processa e seguem uma ordem de prioridade baseada em valores. Há três grupos de coleta de regras padrão e seus valores de prioridade são predefinidos por design. Eles são processados na seguinte ordem:

| Nome do grupo de recolha de regras | Prioridade |

|---|---|

| Grupo de coleta de regras DNAT (Conversão de Endereço de Rede de Destino) padrão | 100 |

| Grupo de recolha de regras de rede predefinido | 200 |

| Grupo de coleta de regras de aplicativo padrão | 300 |

Embora não seja possível excluir os grupos de coleta de regras padrão nem modificar seus valores de prioridade, você pode manipular sua ordem de processamento de uma maneira diferente. Se precisar definir uma ordem de prioridade diferente do design padrão, você poderá criar grupos de coleta de regras personalizados com os valores de prioridade desejados. Nesse cenário, você não usa os grupos de coleta de regras padrão e usa apenas os que você cria para personalizar a lógica de processamento.

Os grupos de coleta de regras contêm uma ou várias coleções de regras, que podem ser do tipo DNAT, rede ou aplicativo. Por exemplo, você pode agrupar regras pertencentes às mesmas cargas de trabalho ou virtuais em um grupo de coleta de regras.

Para limites de tamanho do grupo de coleta de regras, consulte Limites de assinatura, cotas e restrições de serviço e assinatura do Azure.

Coleções de regras

Uma coleção de regras pertence a um grupo de coleta de regras e contém uma ou várias regras. Eles são a segunda unidade processada pelo firewall e seguem uma ordem de prioridade baseada em valores. As coleções de regras devem ter uma ação definida (permitir ou negar) e um valor de prioridade. A ação definida aplica-se a todas as regras dentro da coleção de regras. O valor de prioridade determina a ordem em que as coleções de regras são processadas.

Existem três tipos de coleções de regras:

- DNAT

- Rede

- Aplicação

Os tipos de regra devem corresponder à categoria de coleção de regras pai. Por exemplo, uma regra DNAT só pode fazer parte de uma coleção de regras DNAT.

Regras

Uma regra pertence a uma coleção de regras e especifica qual tráfego é permitido ou negado na rede. Eles são a terceira unidade que o firewall processa e não seguem uma ordem de prioridade baseada em valores. A lógica de processamento das regras segue uma abordagem descendente. O firewall usa regras definidas para avaliar todo o tráfego que passa pelo firewall para determinar se ele corresponde a uma condição de permissão ou negação. Se não houver nenhuma regra que permita o tráfego, o tráfego será negado por padrão.

Nossa coleção de regras de infraestrutura integrada processa o tráfego para regras de aplicativo antes de negá-lo por padrão.

Entrada vs. saída

Uma regra de firewall de entrada protege a sua rede contra ameaças que têm origem fora da sua rede (tráfego proveniente da Internet) e tentativas de infiltração na sua rede interiormente.

Uma regra de firewall de saída protege contra tráfego nefasto que se origina internamente (tráfego originado de um endereço IP privado no Azure) e viaja para fora. Normalmente, trata-se de tráfego proveniente dos recursos do Azure que está a ser redirecionado através da Firewall antes de chegar a um destino.

Tipos de regras

Existem três tipos de regras:

- DNAT

- Rede

- Aplicação

Regras DNAT

As regras DNAT permitem ou negam o tráfego de entrada através de um ou mais endereços IP públicos de firewall. Você pode usar uma regra DNAT quando quiser que um endereço IP público seja convertido em um endereço IP privado. Os endereços IP públicos do Firewall do Azure podem ser usados para ouvir o tráfego de entrada da Internet, filtrar o tráfego e traduzir esse tráfego para recursos internos no Azure.

Regras de rede

As regras de rede permitem ou negam tráfego de entrada, saída e leste-oeste com base na camada de rede (L3) e na camada de transporte (L4).

Você pode usar uma regra de rede quando quiser filtrar o tráfego com base em endereços IP, portas e protocolos.

Regras de aplicação

As regras de aplicativo permitem ou negam o tráfego de saída e leste-oeste com base na camada de aplicativo (L7). Você pode usar uma regra de aplicativo quando quiser filtrar o tráfego com base em FQDNs (nomes de domínio totalmente qualificados), URLs e protocolos HTTP/HTTPS.

Próximos passos

- Saiba mais sobre o processamento de regras do Firewall do Azure: Configurar regras do Firewall do Azure.