Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

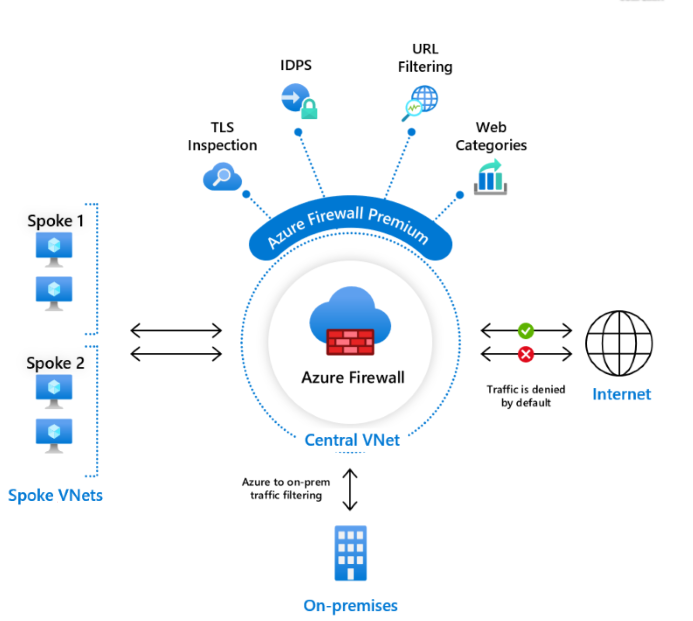

O Firewall Premium do Azure oferece proteção avançada contra ameaças adequada para ambientes altamente confidenciais e regulamentados, como os setores de pagamentos e saúde.

As organizações podem aproveitar os recursos de SKU Premium, como IDPS e inspeção TLS, para evitar que malware e vírus se espalhem pelas redes. Para atender às crescentes demandas de desempenho desses recursos, o Firewall Premium do Azure usa uma SKU de máquina virtual mais poderosa. Semelhante ao SKU padrão, o Premium SKU pode ser dimensionado até 100 Gbps e integrado com zonas de disponibilidade para suportar um SLA de 99,99%. O SKU Premium está em conformidade com os requisitos do Padrão de Segurança de Dados da Indústria de Cartões de Pagamento (PCI DSS).

O Firewall Premium do Azure inclui os seguintes recursos:

- Inspeção TLS: descriptografa o tráfego de saída, processa-o e, em seguida, criptografa novamente e o envia para o destino.

- IDPS: monitoriza as atividades da rede em busca de atividades maliciosas, regista informações, reporta-as e, opcionalmente, bloqueia-as.

- Filtragem de URL: estende a filtragem FQDN para considerar a URL inteira, incluindo qualquer caminho adicional.

- Categorias da Web: Permite ou nega o acesso do usuário a categorias de sites, como jogos de azar ou mídias sociais.

Para comparar os recursos do Firewall do Azure para todas as SKUs, consulte Escolha a SKU do Firewall do Azure certa para atender às suas necessidades.

Inspeção TLS

O protocolo TLS (Transport Layer Security) fornece criptografia para privacidade, integridade e autenticidade usando certificados entre aplicativos que se comunicam. Ele criptografa o tráfego HTTP, que pode ocultar a atividade ilegal do usuário e o tráfego mal-intencionado.

Sem inspeção TLS, o Firewall do Azure não pode ver os dados dentro do túnel TLS criptografado, limitando seus recursos de proteção. No entanto, o Firewall Premium do Azure encerra e inspeciona conexões TLS para detetar, alertar e mitigar atividades maliciosas em HTTPS. Ele cria duas conexões TLS: uma com o servidor web e outra com o cliente. Usando um certificado de CA fornecido pelo cliente, ele gera um certificado imediato para substituir o certificado do servidor Web e o compartilha com o cliente para estabelecer a conexão TLS.

Firewall do Azure sem inspeção TLS:

Firewall do Azure com inspeção TLS:

TLS com o Firewall Premium do Azure

Os seguintes casos de uso são suportados com o Firewall do Azure:

- Inspeção TLS de saída: protege contra tráfego mal-intencionado enviado de um cliente interno hospedado no Azure para a Internet.

- East-West Inspeção TLS: protege as cargas de trabalho do Azure contra tráfego potencialmente mal-intencionado dentro do Azure, incluindo tráfego para e desde uma rede local.

O seguinte caso de uso é suportado pelo Firewall de Aplicação Web do Azure no Gateway de Aplicações.

- Inspeção TLS de entrada: protege servidores internos ou aplicativos hospedados no Azure contra solicitações mal-intencionadas que chegam da Internet ou de uma rede externa. O Application Gateway fornece criptografia de ponta a ponta.

Para obter informações relacionadas, consulte:

- Azure Firewall Premium e resolução de nomes

- Application Gateway antes do Firewall

Gorjeta

TLS 1.0 e 1.1 estão sendo preteridos e não serão suportados. Estas versões foram consideradas vulneráveis. Embora ainda funcionem para compatibilidade com versões anteriores, eles não são recomendados. Migre para o TLS 1.2 o mais rápido possível.

Para saber mais sobre os requisitos de certificado de CA intermédia do Azure Firewall Premium, consulte Certificados do Azure Firewall Premium.

Para saber mais sobre a inspeção TLS, consulte Criando um POC para inspeção TLS no Firewall do Azure.

IDPS

Um sistema de deteção e prevenção de intrusões na rede (IDPS) monitoriza a sua rede em busca de atividades maliciosas, regista informações, reporta-as e, opcionalmente, bloqueia-as.

O Firewall Premium do Azure oferece IDPS baseados em assinatura para detetar ataques rapidamente identificando padrões específicos, como sequências de bytes no tráfego de rede ou sequências de instruções maliciosas conhecidas usadas por malware. Essas assinaturas IDPS se aplicam ao tráfego no nível do aplicativo e da rede (Camadas 3-7). Eles são totalmente gerenciados e continuamente atualizados. O IDPS pode ser aplicado ao tráfego de entrada, entre ramificações (East-West) e de saída, incluindo o tráfego de/para uma rede local. Você pode configurar os seus intervalos de endereços IP privados IDPS usando a funcionalidade Intervalos de IPs privados. Para obter mais informações, consulte Intervalos de IP privados do IDPS.

As assinaturas/conjuntos de regras do Firewall do Azure incluem:

- Concentre-se em identificar malware real, Comando e Controle, kits de exploração e atividades maliciosas perdidas pelos métodos tradicionais.

- Mais de 67.000 regras em mais de 50 categorias, incluindo comando e controle de malware, phishing, trojans, botnets, eventos informativos, exploits, vulnerabilidades, protocolos de rede SCADA e atividade do kit de exploração.

- 20 a 40+ novas regras divulgadas diariamente.

- Baixa taxa de falsos positivos usando técnicas avançadas de deteção de malware, como circuito de retorno de rede global de sensores.

O IDPS deteta ataques em todas as portas e protocolos para tráfego não criptografado. Para inspeção de tráfego HTTPS, o Firewall do Azure pode usar seu recurso de inspeção TLS para descriptografar o tráfego e detetar melhor atividades maliciosas.

A Lista de Desvio de IDPS permite excluir endereços IP, intervalos e sub-redes específicos da filtragem. Observe que a lista de bypass não se destina a melhorar o desempenho da taxa de transferência, pois o desempenho do firewall ainda está sujeito ao seu caso de uso. Para obter mais informações, consulte Desempenho do Firewall do Azure.

Intervalos privados de IP IDPS

No IDPS Premium do Firewall do Azure, os intervalos de endereços IP privados são usados para determinar se o tráfego é de entrada, de saída ou interno (East-West). Cada assinatura é aplicada a direções de tráfego específicas, conforme indicado na tabela de regras de assinatura. Por padrão, apenas os intervalos definidos pela IANA RFC 1918 são considerados endereços IP privados. O tráfego entre intervalos de endereços IP privados é considerado interno. Você pode facilmente editar, remover ou adicionar intervalos de endereços IP privados, conforme necessário.

Regras de assinatura do IDPS

As regras de assinatura do IDPS permitem:

- Personalize assinaturas alterando seu modo para Desativado, Alerta ou Alerta e Negar. Você pode personalizar até 10.000 regras de IDPS.

- Por exemplo, se uma solicitação legítima for bloqueada devido a uma assinatura defeituosa, você poderá desabilitar essa assinatura usando sua ID nos logs de regras de rede para resolver o problema de falso positivo.

- Ajuste as assinaturas que geram alertas de baixa prioridade em excesso para melhorar a visibilidade dos alertas de alta prioridade.

- Ver todas as 67 000 assinaturas.

- Use a pesquisa inteligente para localizar assinaturas por atributos, como CVE-ID.

As regras de assinatura do IDPS têm as seguintes propriedades:

| Coluna | Descrição |

|---|---|

| ID da assinatura | ID interna para cada assinatura, também mostrada nos logs de Regras de Rede do Firewall do Azure. |

| Modo | Indica se a assinatura está ativa e se o firewall bloqueia ou alerta sobre o tráfego correspondente. Modos: - Desativado: a assinatura não está habilitada. - Alerta: Alertas sobre tráfego suspeito. - Alerta e Negar: Alerta e bloqueia tráfego suspeito. Algumas assinaturas são "Apenas Alerta" por padrão, mas podem ser personalizadas para "Alertar e Negar". O modo de assinatura é determinado por: 1. Modo de Política – Derivado do modo IDPS da política. 2. Política Parental – Derivada do modo IDPS da Política Parental. 3. Substituído – Personalizado pelo utilizador. 4. Sistema – Definido como "Apenas alerta" pelo sistema devido à sua categoria, mas pode ser substituído. Os alertas IDPS estão disponíveis no portal através da consulta ao registo de regras de rede. |

| Gravidade | Indica a probabilidade de a assinatura ser um ataque real: - Baixa (prioridade 3): Baixa probabilidade, eventos informativos. - Médio (prioridade 2): Suspeito, requer investigação. - Alta (prioridade 1): Ataque grave, alta probabilidade. |

| Direção | Sentido de tráfego ao qual a assinatura é aplicada: - Entrada: Da Internet para a sua faixa de IP privada. - Saída: Do seu intervalo de IP privado para a Internet. - Interno: Dentro do seu intervalo de IP privado. - Interno/Entrante: Do seu intervalo de IP privado ou da Internet para o seu intervalo de IP privado. - Interno/Externo: Do seu intervalo de IP privado para o seu intervalo de IP privado ou a Internet. - Qualquer: Aplicado a qualquer direção de tráfego. |

| Grupo | O nome do grupo ao qual a assinatura pertence. |

| Descrição | Inclui: - Nome da categoria: A categoria da assinatura. - Descrição de alto nível. - CVE-ID (opcional): CVE associada. |

| Protocolo | O protocolo associado à assinatura. |

| Portas de origem/destino | As portas associadas à assinatura. |

| Última atualização | A data em que a assinatura foi introduzida ou modificada pela última vez. |

Para obter mais informações sobre o IDPS, consulte Experimentar o IDPS do Azure Firewall.

Filtragem de URL

A filtragem de URL estende o recurso de filtragem FQDN do Firewall do Azure para considerar a URL inteira, como www.contoso.com/a/c em vez de apenas www.contoso.com.

A filtragem de URL pode ser aplicada ao tráfego HTTP e HTTPS. Ao inspecionar o tráfego HTTPS, o Firewall Premium do Azure usa seu recurso de inspeção TLS para descriptografar o tráfego, extrair a URL de destino e validar se o acesso é permitido. A inspeção TLS deve ser habilitada no nível da regra do aplicativo. Uma vez habilitados, os URLs podem ser usados para filtrar o tráfego HTTPS.

Categorias Web

As categorias da Web permitem que os administradores permitam ou neguem o acesso do usuário a categorias específicas de sites, como jogos de azar ou redes sociais. Embora esse recurso esteja disponível no Firewall do Azure Standard e no Premium, o SKU Premium oferece um controle mais granular ao corresponder categorias com base em toda a URL para o tráfego HTTP e HTTPS.

As categorias da Web do Firewall do Azure Premium só estão disponíveis em políticas de firewall. Certifique-se de que o SKU da sua política corresponde ao SKU da instância do firewall. Por exemplo, uma instância do Firewall Premium requer uma política do Firewall Premium.

Por exemplo, se o Firewall do Azure intercetar uma solicitação HTTPS para www.google.com/news:

- O Firewall Standard examina apenas o FQDN, categorizando

www.google.comcomo Search Engine. - O Firewall Premium examina o URL completo, categorizando

www.google.com/newscomo Notícias.

As categorias são organizadas por gravidade em Responsabilidade, Alta largura de banda, Uso comercial, Perda de produtividade, Navegação geral e Sem categoria. Para obter descrições detalhadas, consulte Categorias da Web do Firewall do Azure.

Registo de categorias Web

O tráfego filtrado por categorias da Web é registrado nos logs do aplicativo. O campo Categorias da Web aparece somente se explicitamente configurado nas regras do aplicativo de diretiva de firewall. Por exemplo, se nenhuma regra negar explicitamente os mecanismos de pesquisa e um usuário solicitar www.bing.com, somente uma mensagem de negação padrão será exibida.

Exceções por categoria

Você pode criar exceções às regras de categoria da Web configurando coleções de regras separadas de permissão ou negação com prioridade mais alta. Por exemplo, permitir www.linkedin.com com prioridade 100 e negar redes sociais com prioridade 200 para criar uma exceção para a categoria Redes sociais .

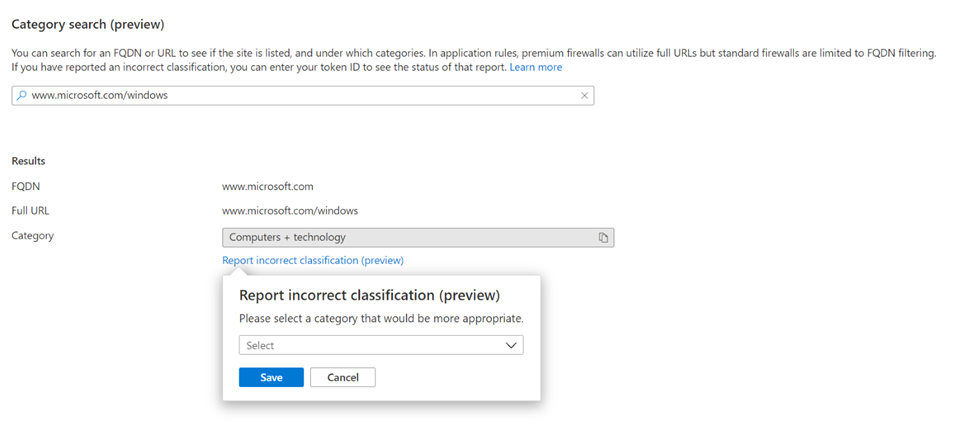

Pesquisa de categorias da Web

Identifique a categoria de um FQDN ou URL usando o recurso Verificação de categoria da Web em Configurações de diretiva de firewall. Isso ajuda a definir regras de aplicativo para o tráfego de destino.

Importante

Para usar o recurso Verificação de Categoria da Web , o usuário deve ter acesso Microsoft.Network/azureWebCategories/* no nível da assinatura.

Mudança de categoria

Na guia Categorias da Web em Configurações de Política de Firewall, você pode solicitar uma alteração de categoria se acreditar que um FQDN ou URL deve estar em uma categoria diferente ou tiver uma sugestão para um FQDN ou URL não categorizado. Depois de enviar um relatório de alteração de categoria, você recebe um token para acompanhar o status da solicitação.

Categorias da Web que não suportam terminação TLS

Determinado tráfego da web, como dados de saúde de funcionários, não pode ser descriptografado usando a rescisão TLS devido a razões de privacidade e conformidade. As seguintes categorias da Web não suportam terminação TLS:

- Education

- Finance

- Administração Pública

- Saúde e medicina

Para suportar a terminação TLS para URLs específicas, adicione-as manualmente às regras do aplicativo. Por exemplo, adicionar www.princeton.edu para permitir este site.

Regiões suportadas

Para obter uma lista de regiões onde o Firewall do Azure está disponível, consulte Produtos do Azure disponíveis por região.