Azure Firewall filtragem baseada em informações sobre ameaças

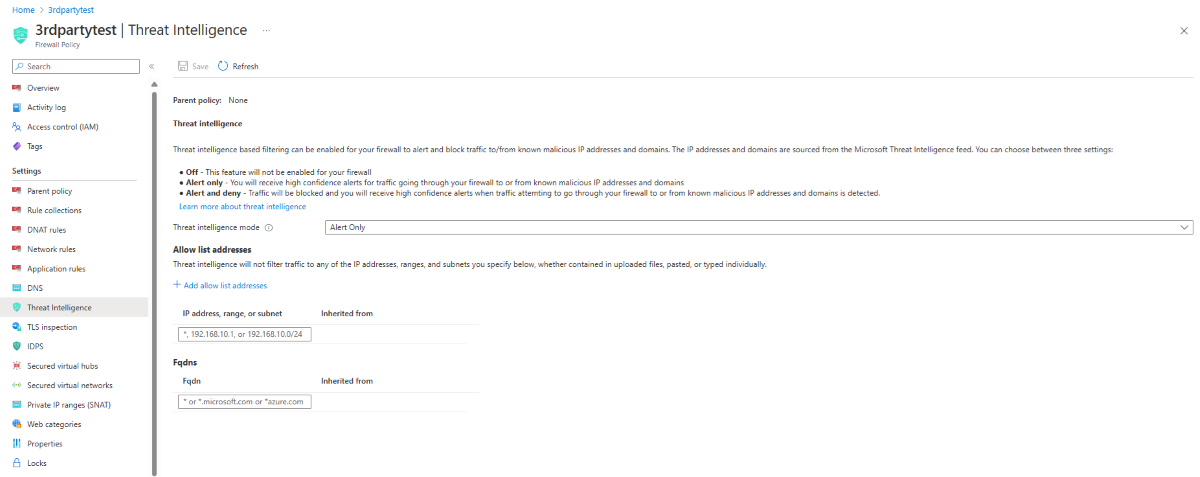

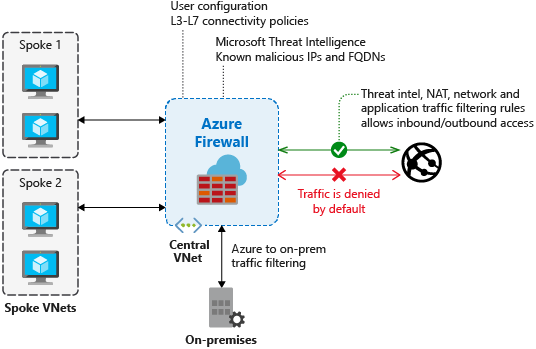

Pode ativar a filtragem baseada em Informações sobre ameaças para que a firewall alerte e negue o tráfego de/para endereços IP maliciosos conhecidos, FQDNs e URLs. Os endereços IP, domínios e URLs são obtidos a partir do feed do Microsoft Threat Intelligence, que inclui várias origens, incluindo a equipa do Microsoft Cyber Security.

O Intelligent Security Graph alimenta as informações sobre ameaças da Microsoft e utiliza vários serviços, incluindo Microsoft Defender para a Cloud.

Se tiver ativado a filtragem baseada em informações sobre ameaças, a firewall processa as regras associadas antes de qualquer uma das regras NAT, regras de rede ou regras de aplicação.

Quando uma regra é acionada, pode optar por apenas registar um alerta ou pode escolher o modo de alerta e negação.

Por predefinição, a filtragem baseada em informações sobre ameaças está no modo de alerta. Não pode desativar esta funcionalidade nem alterar o modo até que a interface do portal fique disponível na sua região.

Pode definir listas de permissões para que as informações sobre ameaças não filtrem o tráfego para nenhum dos FQDNs, endereços IP, intervalos ou sub-redes listados.

Para uma operação de lote, pode carregar um ficheiro CSV com uma lista de endereços IP, intervalos e sub-redes.

Registos

O seguinte excerto de registo mostra uma regra acionada:

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

Testar

Testes de saída – os alertas de tráfego de saída devem ser uma ocorrência rara, pois significa que o seu ambiente está comprometido. Para ajudar a testar os alertas de saída que estão a funcionar, existe um FQDN de teste que aciona um alerta. Utilize

testmaliciousdomain.eastus.cloudapp.azure.compara os testes de saída.Para se preparar para os testes e para garantir que não obtém uma falha de resolução de DNS, configure os seguintes itens:

- Adicione um registo fictício ao ficheiro anfitriões no seu computador de teste. Por exemplo, num computador com o Windows, pode adicionar

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.comaoC:\Windows\System32\drivers\etc\hostsficheiro. - Certifique-se de que o pedido HTTP/S testado é permitido através de uma regra de aplicação e não de uma regra de rede.

- Adicione um registo fictício ao ficheiro anfitriões no seu computador de teste. Por exemplo, num computador com o Windows, pode adicionar

Testes de entrada – pode esperar ver alertas sobre o tráfego de entrada se a firewall tiver regras de DNAT configuradas. Verá alertas mesmo que a firewall permita apenas origens específicas na regra DNAT e o tráfego seja negado. Azure Firewall não alerta em todos os scanners de portas conhecidos; apenas em scanners que também se dedicam a atividades maliciosas.