Usar identidades gerenciadas para acessar certificados do Azure Key Vault

Uma identidade gerenciada gerada pelo Microsoft Entra ID permite que sua instância do Azure Front Door acesse com facilidade e segurança outros recursos protegidos pelo Microsoft Entra, como o Azure Key Vault. O Azure gerencia o recurso de identidade, portanto, você não precisa criar ou girar nenhum segredo. Para obter mais informações sobre identidades gerenciadas, consulte O que são identidades gerenciadas para recursos do Azure?.

Depois de habilitar a identidade gerenciada para o Azure Front Door e conceder permissões adequadas para acessar seu Cofre da Chave do Azure, o Front Door usa apenas a identidade gerenciada para acessar os certificados. Se você não adicionar a permissão de identidade gerenciada ao Cofre de Chaves, a rotação automática de certificados personalizados e a adição de novos certificados falharão sem permissões para o Cofre de Chaves. Se você desabilitar a identidade gerenciada, o Azure Front Door voltará a usar o aplicativo Microsoft Entra configurado originalmente. Esta solução não é recomendada e será desativada no futuro.

Você pode conceder dois tipos de identidades a um perfil do Azure Front Door:

Uma identidade atribuída pelo sistema está associada ao serviço e será eliminada se o serviço for eliminado. O serviço pode ter apenas uma identidade atribuída ao sistema.

Uma identidade atribuída pelo utilizador é um recurso autónomo do Azure que pode ser atribuído ao serviço. O serviço pode ter várias identidades atribuídas pelo usuário.

As identidades gerenciadas são específicas para o locatário do Microsoft Entra onde sua assinatura do Azure está hospedada. Eles não são atualizados se uma assinatura for movida para um diretório diferente. Se uma assinatura for movida, você precisará recriar e reconfigurar a identidade.

Você também tem a opção de configurar o acesso ao Cofre de Chaves do Azure usando o RBAC (controle de acesso baseado em função) ou a política de acesso.

Pré-requisitos

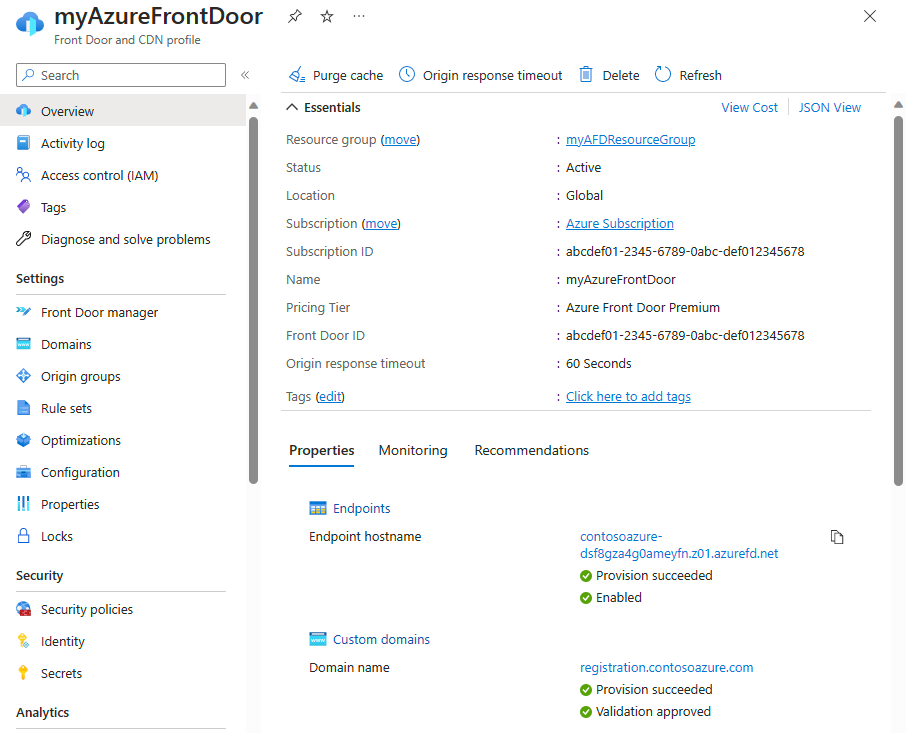

Antes de configurar a identidade gerenciada para o Azure Front Door, você deve ter um perfil do Azure Front Door Standard ou Premium criado. Para criar um novo perfil de Front Door, consulte Criar um Azure Front Door.

Ativar a identidade gerida

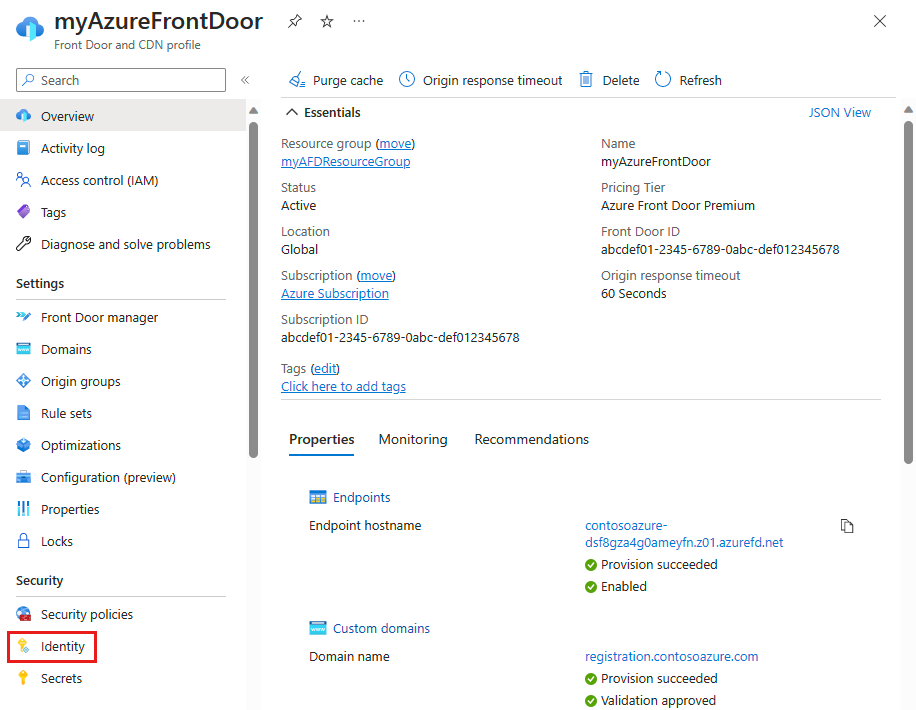

Vá para um perfil existente do Azure Front Door. Selecione Identidade em Segurançano painel de menu do lado esquerdo.

Selecione um Sistema atribuído ou uma identidade gerenciada atribuída ao Usuário.

Sistema atribuído - uma identidade gerenciada é criada para o ciclo de vida do perfil do Azure Front Door e é usada para acessar o Azure Key Vault.

Usuário atribuído - um recurso de identidade gerenciado autônomo é usado para autenticar no Cofre de Chaves do Azure e tem seu próprio ciclo de vida.

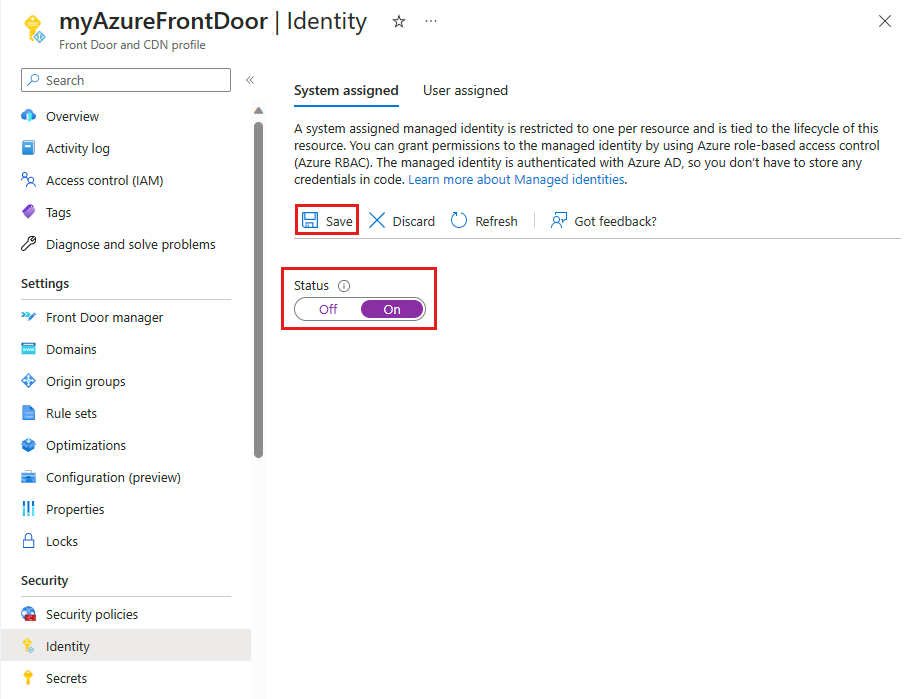

Sistema atribuído

Alterne o Status para Ativado e selecione Salvar.

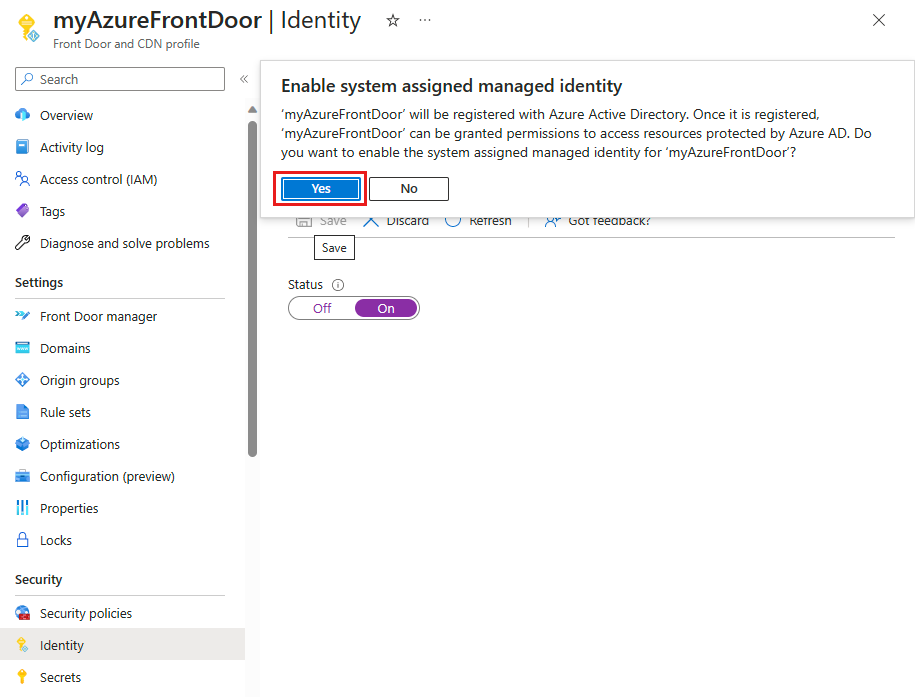

Você receberá uma mensagem para confirmar que deseja criar uma identidade gerenciada pelo sistema para seu perfil do Front Door. Selecione Sim para confirmar.

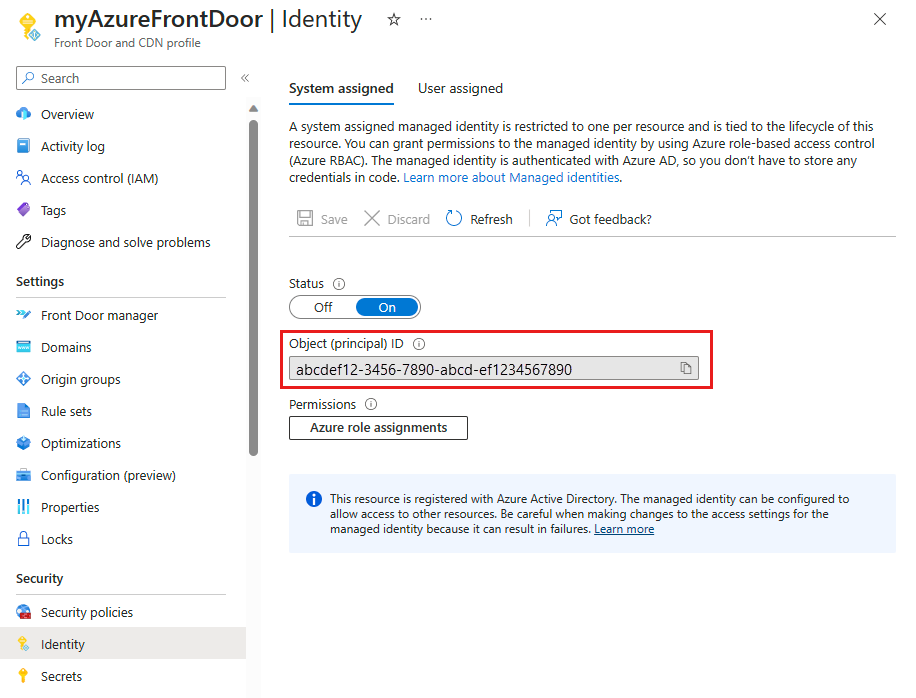

Depois que a identidade gerenciada atribuída ao sistema for criada e registrada com a ID do Microsoft Entra, você poderá usar a ID do Objeto (principal) para conceder acesso à Porta da Frente do Azure ao seu Cofre da Chave do Azure.

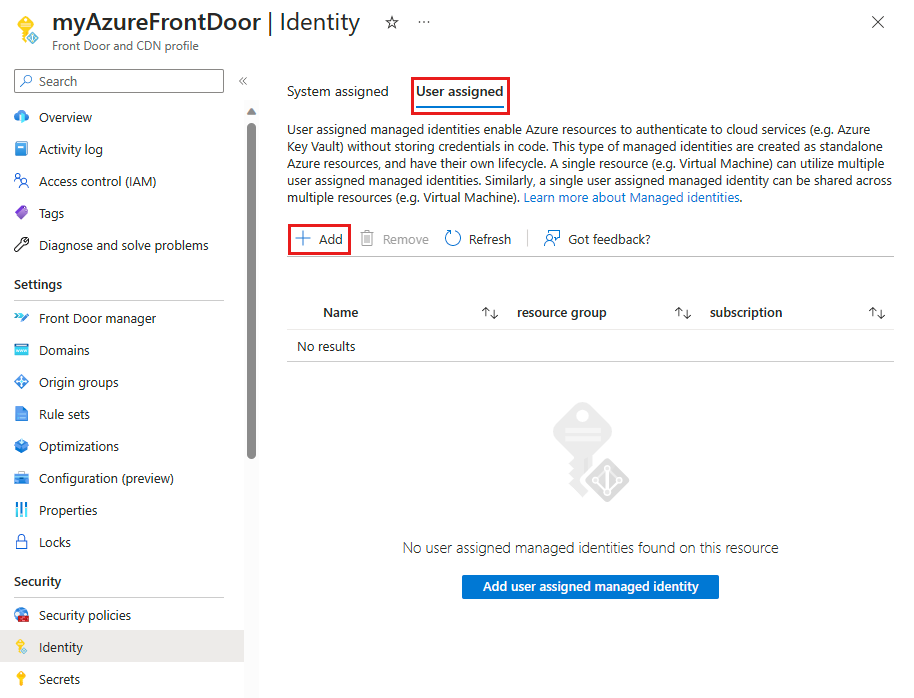

Utilizador atribuído

Você já deve ter uma identidade gerenciada pelo usuário criada. Para criar uma nova identidade, consulte Criar uma identidade gerenciada atribuída ao usuário.

Na guia Usuário atribuído, selecione + Adicionar para adicionar uma identidade gerenciada atribuída ao usuário.

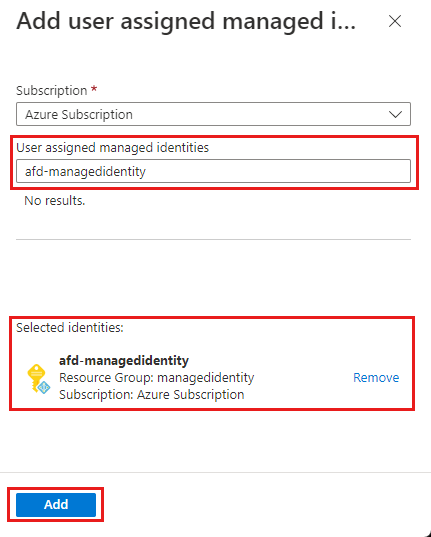

Pesquise e selecione a identidade gerida atribuída pelo utilizador. Em seguida, selecione Adicionar para adicionar a identidade gerenciada pelo usuário ao perfil da Porta da Frente do Azure.

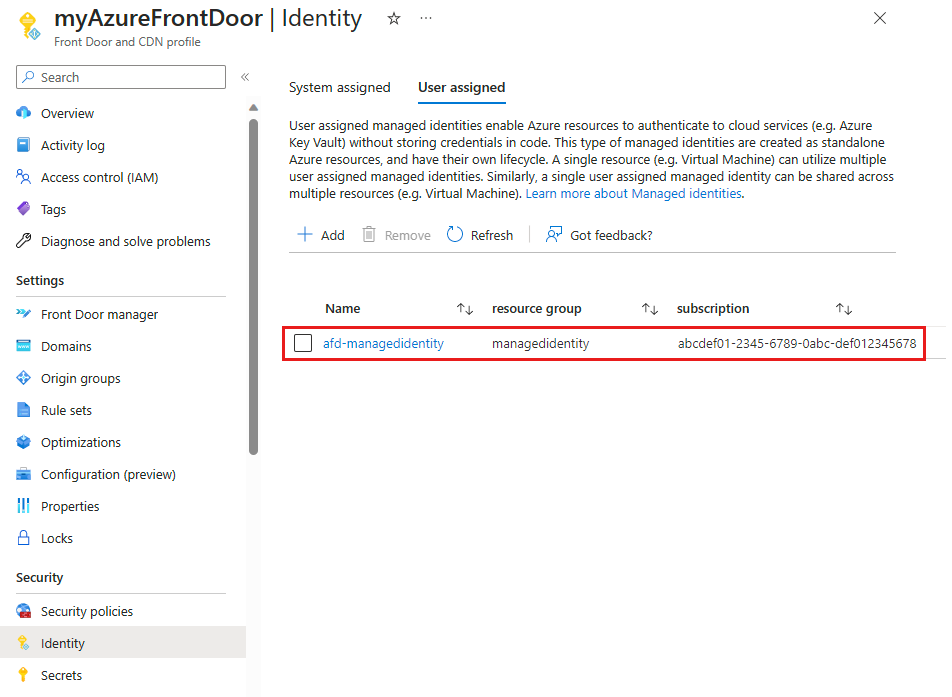

Você vê o nome da identidade gerenciada atribuída ao usuário selecionada no perfil da Porta da Frente do Azure.

Configurar o acesso ao Cofre da Chave

- Controle de acesso baseado em função - Conceda acesso à Porta da Frente do Azure ao seu Cofre da Chave do Azure com controle de acesso refinado com o Azure Resource Manager.

- Política de acesso - Controle de acesso nativo do Azure Key Vault para conceder acesso ao Azure Front Door ao seu Azure Key Vault.

Para obter mais informações, consulte Controle de acesso baseado em função do Azure (Azure RBAC) versus política de acesso.

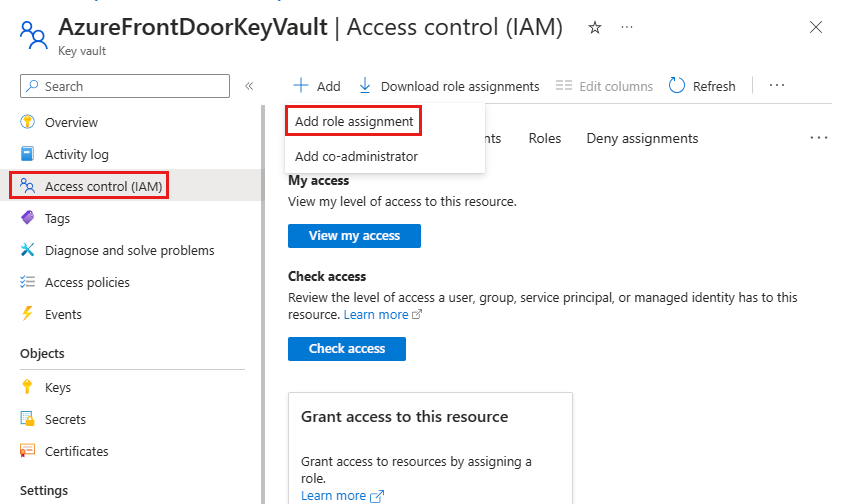

Controlo de acesso baseado em funções (RBAC)

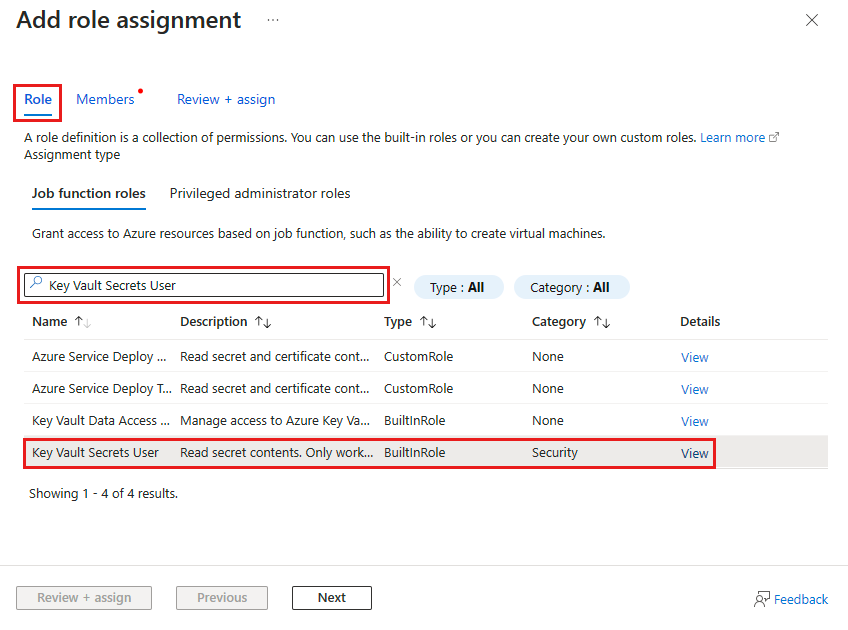

Navegue até o Cofre da Chave do Azure. Selecione Controle de acesso (IAM) em Configurações e, em seguida, selecione + Adicionar. Selecione Adicionar atribuição de função no menu suspenso.

Na página Adicionar atribuição de função, procure por Usuário Secreto do Cofre da Chave na caixa de pesquisa. Em seguida, selecione Key Vault Secret User nos resultados da pesquisa.

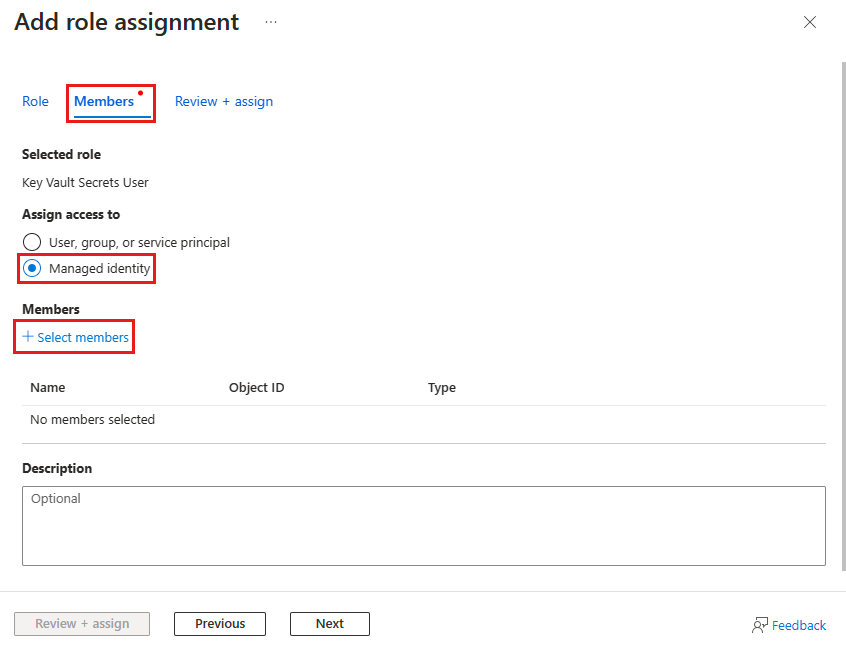

Selecione a guia Membros e, em seguida, selecione Identidade gerenciada. Selecione + Selecionar membros para adicionar a identidade gerenciada à atribuição de função.

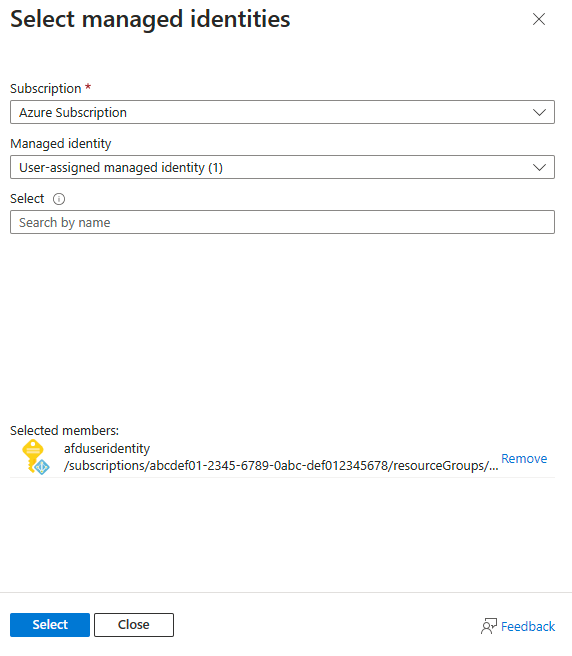

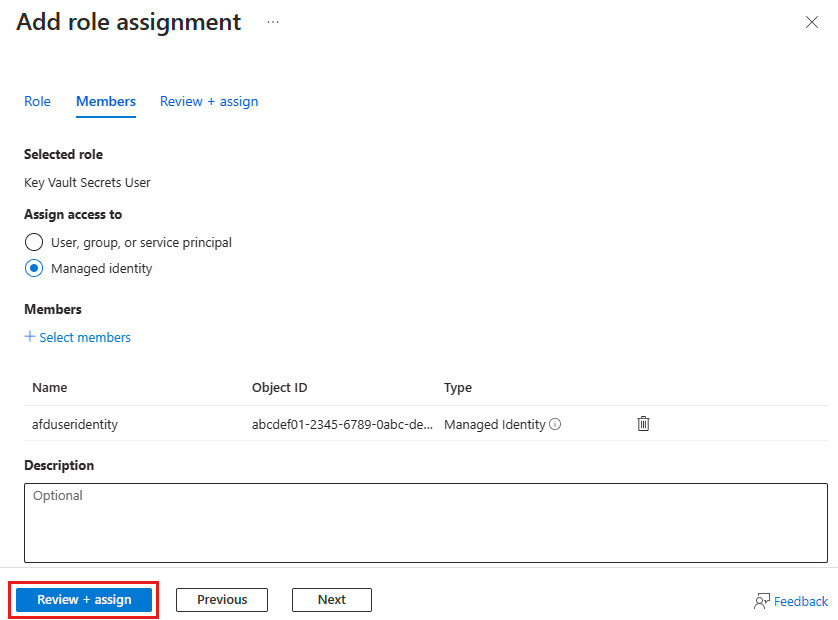

Selecione a identidade gerenciada atribuída pelo sistema ou pelo usuário associada à sua Porta da Frente do Azure e selecione Selecionar para adicionar a identidade gerenciada à atribuição de função.

Selecione Rever + atribuir para configurar a atribuição de função.

Política de acesso

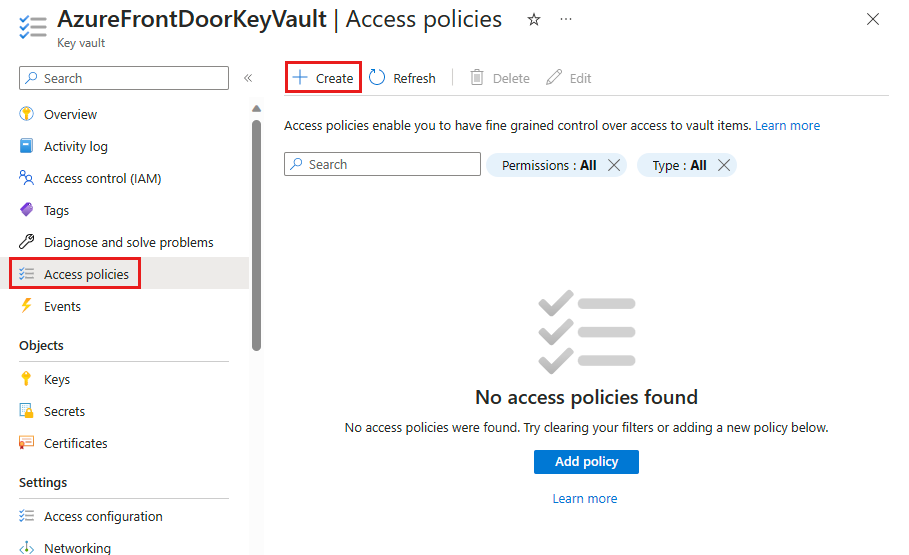

Navegue até o Cofre da Chave do Azure. Selecione Políticas de acesso em Configurações e, em seguida, selecione + Criar.

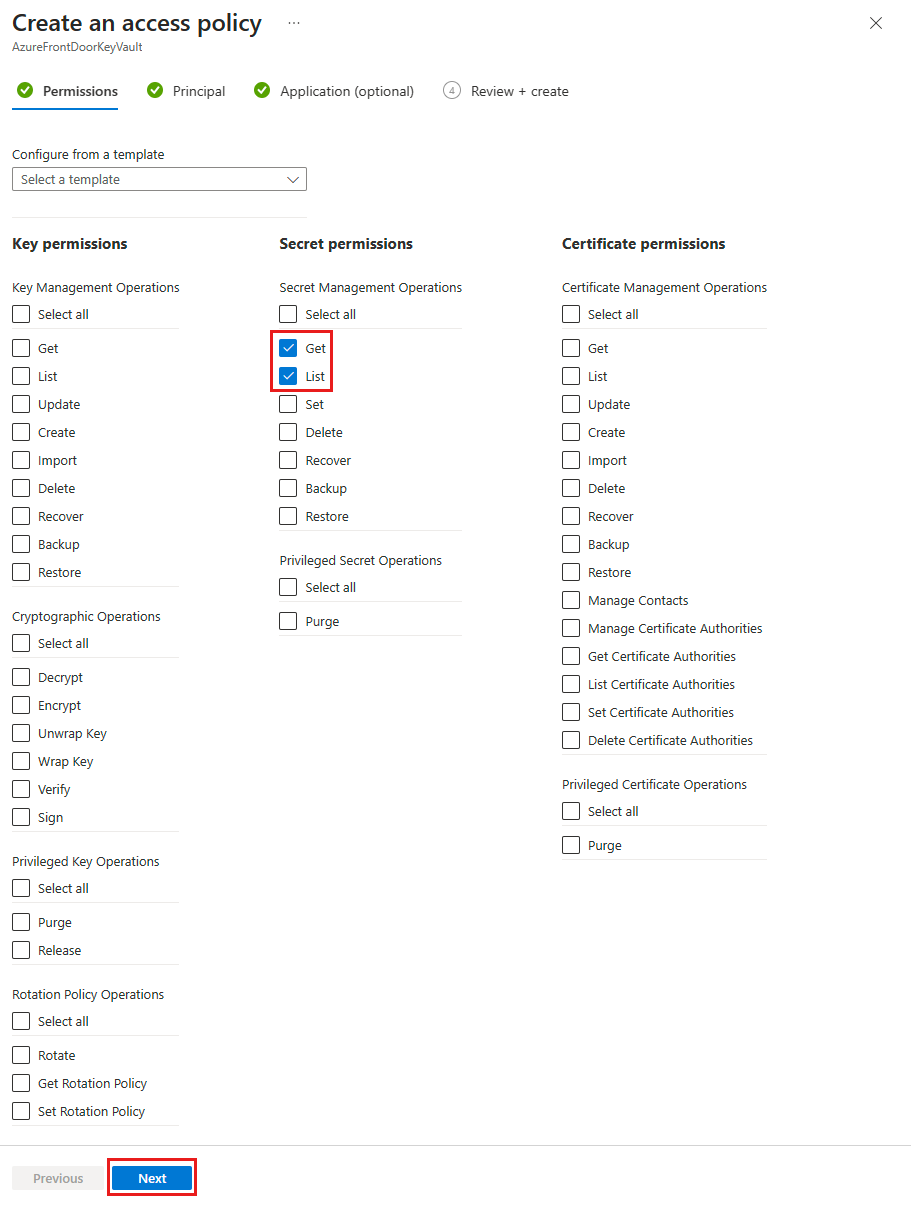

Na guia Permissões da página Criar uma política de acesso, selecione Lista e Obter em Permissões secretas. Em seguida, selecione Avançar para configurar a guia principal.

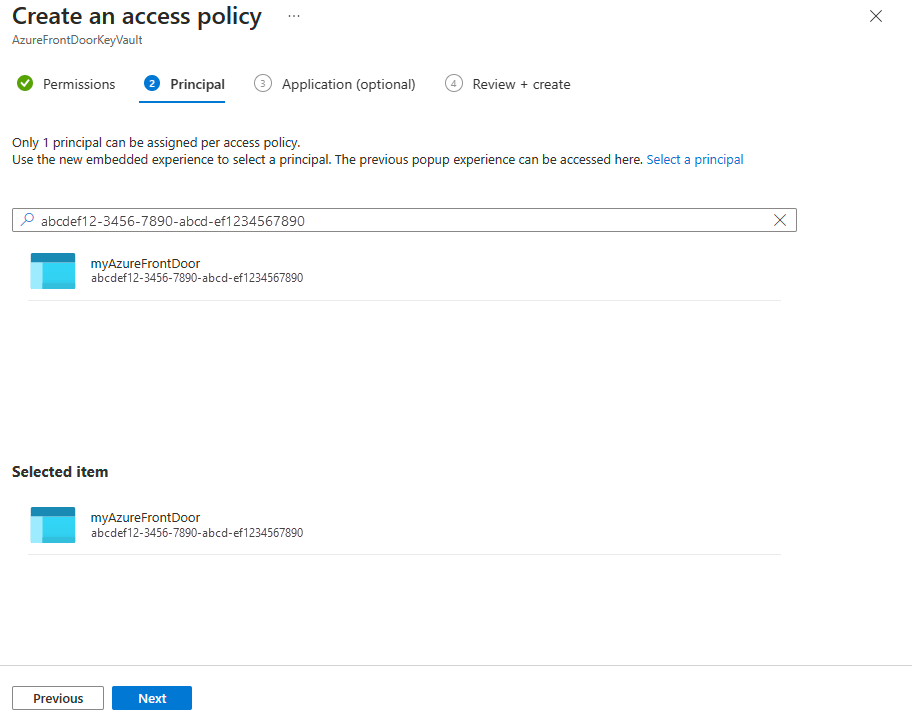

Na guia Principal, cole o ID do objeto (principal) se estiver usando uma identidade gerenciada pelo sistema ou insira um nome se estiver usando uma identidade gerenciada atribuída ao usuário. Em seguida, selecione a guia Revisar + criar . A guia Aplicativo é ignorada, pois o Azure Front Door já foi selecionado para você.

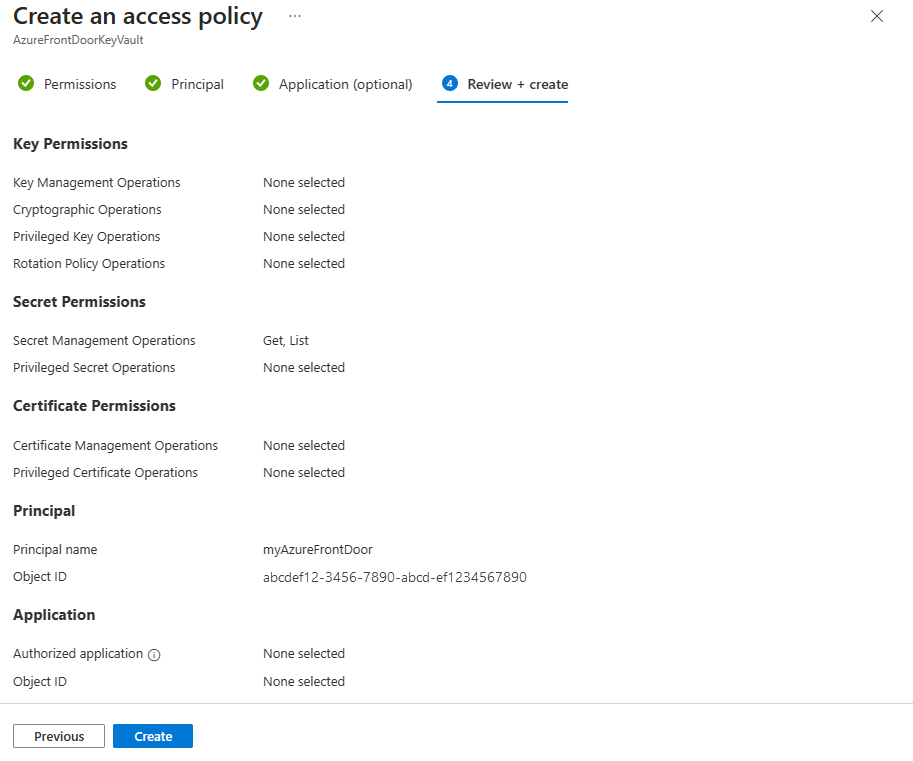

Reveja as definições da política de acesso e, em seguida, selecione Criar para configurar a política de acesso.

Verificar o acesso

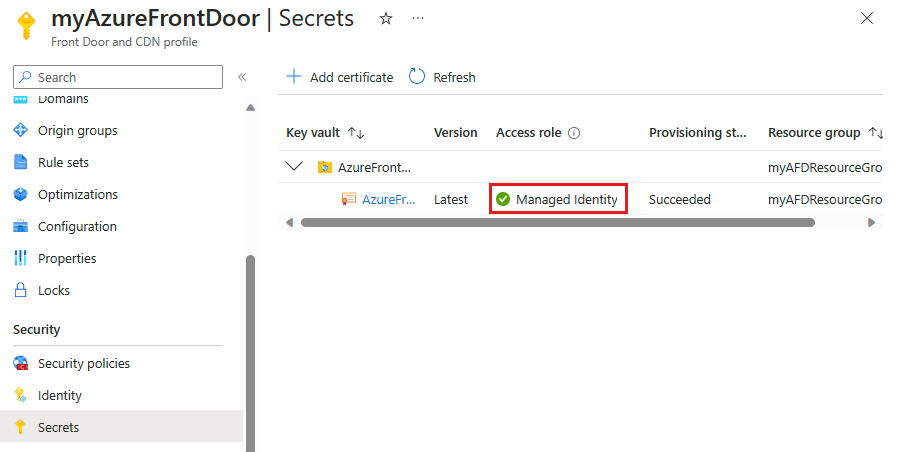

Vá para o perfil da Porta da Frente do Azure que você habilitou a identidade gerenciada e selecione Segredos em Segurança.

Confirmar identidade gerenciada aparece na coluna Função de acesso para o certificado usado no Front Door. Se você estiver configurando a identidade gerenciada pela primeira vez, precisará adicionar um certificado ao Front Door para ver esta coluna.

Próximos passos

- Saiba mais sobre a criptografia TLS de ponta a ponta.

- Saiba como configurar HTTPS em um domínio personalizado do Azure Front Door.

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários