Criptografia IPSec em trânsito para o Azure HDInsight

Este artigo discute a implementação da criptografia em trânsito para comunicação entre nós de cluster do Azure HDInsight.

Fundo

O Azure HDInsight oferece uma variedade de recursos de segurança para proteger os dados da sua empresa. Essas soluções são agrupadas sob os pilares de segurança de perímetro, autenticação, autorização, auditoria, criptografia e conformidade. A criptografia pode ser aplicada aos dados em repouso e em trânsito.

A criptografia em repouso é coberta pela criptografia do lado do servidor nas contas de armazenamento do Azure, bem como pela criptografia de disco nas VMs do Azure que fazem parte do cluster HDInsight.

A criptografia de dados em trânsito no HDInsight é obtida com TLS (Transport Layer Security) para acessar os gateways de cluster e IPSec (Internet Protocol Security) entre nós de cluster. O IPSec pode ser ativado opcionalmente entre todos os nós principais, nós de trabalho, nós de borda, nós de zookeeper, bem como nós de gateway e corretor de id.

Ativar criptografia em trânsito

Portal do Azure

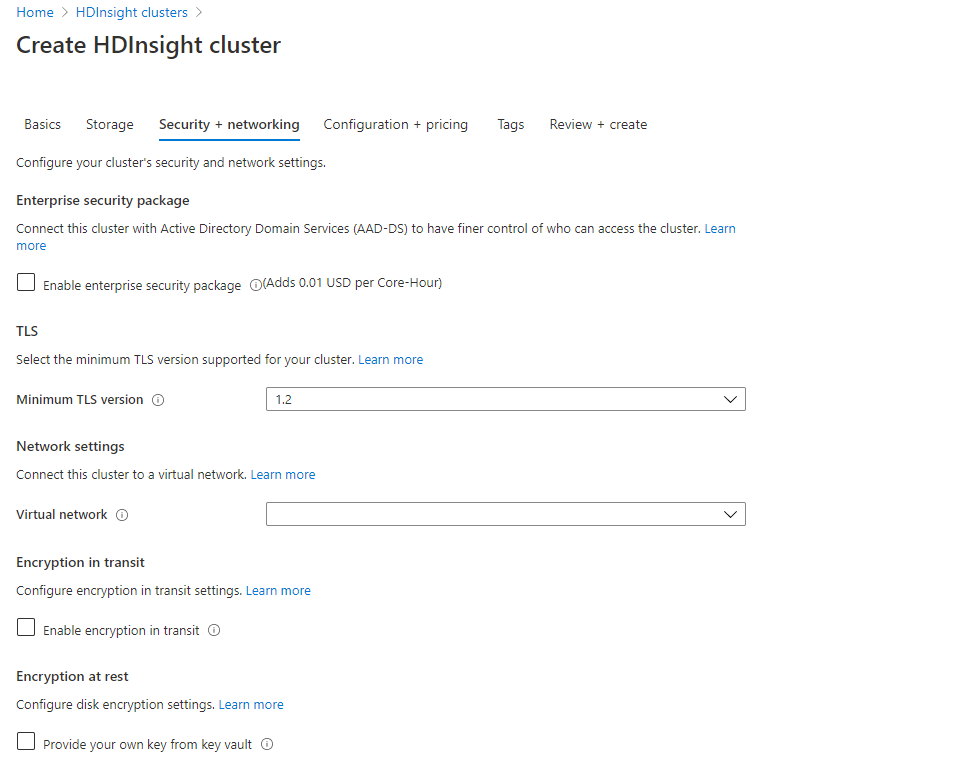

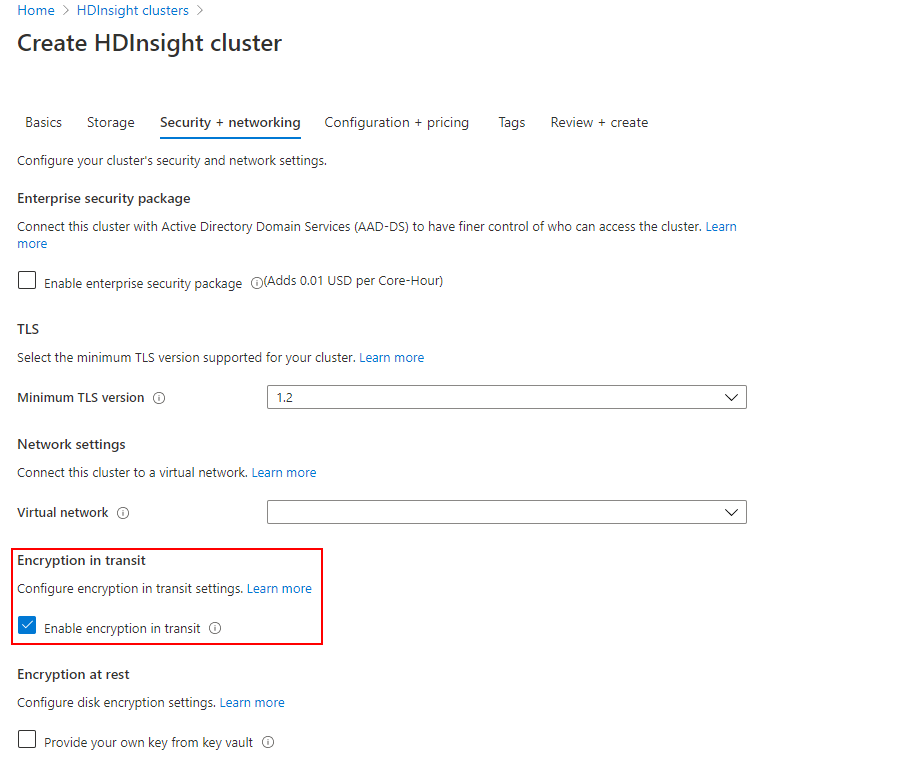

Para criar um novo cluster com criptografia em trânsito habilitada usando o portal do Azure, execute as seguintes etapas:

Inicie o processo normal de criação do cluster. Consulte Criar clusters baseados em Linux no HDInsight usando o portal do Azure para obter as etapas iniciais de criação do cluster.

Preencha as guias Noções básicas e Armazenamento . Vá para a guia Segurança + Rede .

Na guia Segurança + Rede, marque a caixa de seleção Habilitar criptografia em trânsito.

Criar um cluster com criptografia em trânsito habilitada por meio da CLI do Azure

A criptografia em trânsito é habilitada usando a isEncryptionInTransitEnabled propriedade.

Você pode baixar um modelo de exemplo e um arquivo de parâmetro. Antes de usar o modelo e o trecho de código da CLI do Azure abaixo, substitua os seguintes espaços reservados por seus valores corretos:

| Marcador de Posição | Descrição |

|---|---|

<SUBSCRIPTION_ID> |

A ID da sua subscrição do Azure |

<RESOURCE_GROUP> |

O grupo de recursos onde você deseja que o novo cluster e a conta de armazenamento sejam criados. |

<STORAGEACCOUNTNAME> |

A conta de armazenamento existente que deve ser usada com o cluster. O nome deve ser do formulário ACCOUNTNAME.blob.core.windows.net |

<CLUSTERNAME> |

O nome do cluster HDInsight. |

<PASSWORD> |

Sua senha escolhida para entrar no cluster usando SSH e o painel Ambari. |

<VNET_NAME> |

A rede virtual onde o cluster será implantado. |

O trecho de código abaixo executa as seguintes etapas iniciais:

- Inicia sessão na sua conta do Azure.

- Define a assinatura ativa onde as operações de criação serão feitas.

- Cria um novo grupo de recursos para as novas atividades de implantação.

- Implante o modelo para criar um novo cluster.

az login

az account set --subscription <SUBSCRIPTION_ID>

# Create resource group

az group create --name <RESOURCEGROUPNAME> --location eastus2

az deployment group create --name HDInsightEnterpriseSecDeployment \

--resource-group <RESOURCEGROUPNAME> \

--template-file hdinsight-enterprise-security.json \

--parameters parameters.json