Introdução aos certificados do Key Vault

Esta diretriz ajuda você a começar com o gerenciamento de certificados no Cofre de Chaves.

Lista de cenários abordados aqui:

- Criando seu primeiro certificado do Key Vault

- Criando um certificado com uma Autoridade de Certificação parceira do Cofre da Chave

- Criando um certificado com uma Autoridade de Certificação que não é parceira do Cofre da Chave

- Importar um certificado

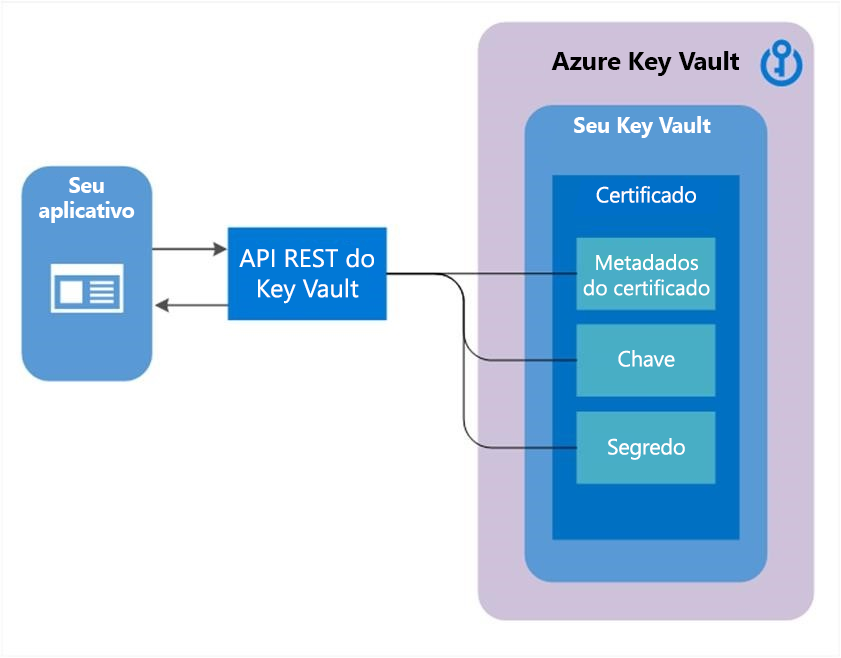

Os certificados são objetos complexos

Os certificados são compostos por três recursos inter-relacionados ligados entre si como um certificado do Cofre de Chaves; metadados do certificado, uma chave e um segredo.

Criando seu primeiro certificado do Key Vault

Antes que um certificado possa ser criado em um Cofre de Chaves (KV), as etapas de pré-requisito 1 e 2 devem ser concluídas com êxito e um cofre de chaves deve existir para esse usuário/organização.

Etapa 1: Provedores de autoridade de certificação (CA)

- A integração como administrador de TI, administrador de PKI ou qualquer pessoa que gerencie contas com autoridades de certificação para uma determinada empresa (por exemplo, Contoso) é um pré-requisito para usar certificados do Cofre da Chave.

As CAs a seguir são os provedores parceiros atuais com o Key Vault. Saiba mais aqui- DigiCert - Key Vault oferece certificados OV TLS / SSL com DigiCert.

- GlobalSign - Key Vault oferece certificados OV TLS/SSL com a GlobalSign.

Etapa 2: um administrador de conta para um provedor de CA cria credenciais para serem usadas pelo Cofre de Chaves para registrar, renovar e usar certificados TLS/SSL por meio do Cofre de Chaves.

Etapa 3a: um administrador da Contoso, juntamente com um funcionário da Contoso (usuário do Cofre da Chave) que possui certificados, dependendo da autoridade de certificação, pode obter um certificado do administrador ou diretamente da conta com a autoridade de certificação.

- Inicie uma operação de adição de credenciais a um cofre de chaves definindo um recurso de emissor de certificado. Um emissor de certificado é uma entidade representada no Azure Key Vault (KV) como um recurso CertificateIssuer. É utilizado para fornecer informações sobre a origem de um certificado KV; Nome do emissor, provedor, credenciais e outros detalhes administrativos.

Ex. MyDigiCertEmissor

- Provider

- Credenciais – credenciais da conta da autoridade de certificação. Cada autoridade de certificação tem seus próprios dados específicos.

Para obter mais informações sobre como criar contas com provedores de autoridade de certificação, consulte a postagem relacionada no blog Key Vault.

Etapa 3b: configurar contatos de certificado para notificações. Este é o contato para o usuário do Cofre de Chaves. O Cofre da Chave não impõe esta etapa.

Nota - Este processo, através do Passo 3b, é uma operação única.

Criando um certificado com uma autoridade de certificação parceira do Key Vault

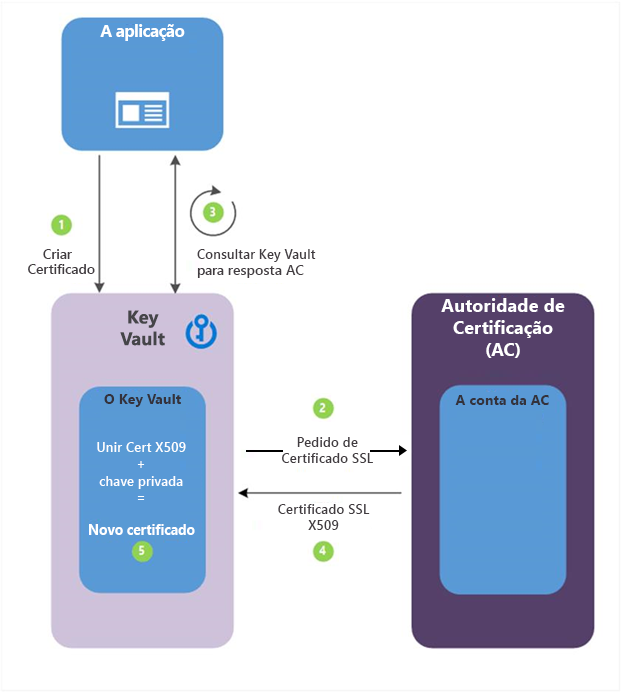

Passo 4: As descrições seguintes correspondem aos passos numerados a verde no diagrama anterior.

(1) - No diagrama acima, a sua aplicação está a criar um certificado que começa internamente por criar uma chave no seu cofre de chaves.

(2) - O Cofre de Chaves envia uma Solicitação de Certificado TLS/SSL para a CA.

(3) - Seu aplicativo sonda, em um processo de loop e espera, para o seu Cofre de Chaves para a conclusão do certificado. A criação do certificado é concluída quando o Key Vault receber a resposta da AC com o certificado x509.

(4) - A autoridade de certificação responde à solicitação de certificado TLS/SSL do Key Vault com um certificado TLS/SSL X509.

(5) - A criação do seu novo certificado é concluída com a fusão do Certificado X509 para a AC.

Usuário do Cofre de Chaves – cria um certificado especificando uma política

Repita conforme necessário

Restrições políticas

- Propriedades X509

- Propriedades chave

- Referência do provedor - > ex. MyDigiCertIssure

- Informação de renovação - > ex. 90 dias antes do termo da validade

Um processo de criação de certificado geralmente é um processo assíncrono e envolve sondar seu cofre de chaves para o estado da operação de criação de certificado.

Obter operação de certificado- Estado: concluído, falhou com informações de erro ou cancelou

- Devido ao atraso na criação, uma operação de cancelamento pode ser iniciada. O cancelamento pode ou não ser efetivo.

Políticas de acesso e segurança de rede associadas à autoridade de certificação integrada

O serviço Key Vault envia solicitações para a CA (tráfego de saída). Portanto, é totalmente compatível com cofres de chaves habilitados para firewall. O Cofre da Chave não compartilha políticas de acesso com a autoridade de certificação. A autoridade de certificação deve ser configurada para aceitar solicitações de assinatura de forma independente. Guia sobre a integração de autoridades de certificação confiáveis

Importar um certificado

Como alternativa, um certificado pode ser importado para o Key Vault – PFX ou PEM.

Certificado de importação – requer que um PEM ou PFX esteja no disco e tenha uma chave privada.

Você deve especificar: nome do cofre e nome do certificado (a política é opcional)

Os arquivos PEM / PFX contêm atributos que o KV pode analisar e usar para preencher a política de certificado. Se uma política de certificado já estiver especificada, o KV tentará corresponder aos dados do arquivo PFX / PEM.

Quando a importação for final, as operações subsequentes usarão a nova política (novas versões).

Se não houver mais operações, a primeira coisa que o Cofre de Chaves faz é enviar um aviso de expiração.

Além disso, o usuário pode editar a política, que é funcional no momento da importação, mas contém padrões onde nenhuma informação foi especificada na importação. Ex. sem informações do emissor

Formatos de Importação que suportamos

O Azure Key Vault suporta ficheiros de certificado .pem e .pfx para importar Certificados para o Cofre de Chaves. Suportamos o seguinte tipo de formato de arquivo Import for PEM. Um único certificado PEM codificado juntamente com uma chave PKCS#8 codificada e não criptografada que tem o seguinte formato:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

Ao importar o certificado, você precisa garantir que a chave seja incluída no próprio arquivo. Se você tiver a chave privada separadamente em um formato diferente, precisará combinar a chave com o certificado. Algumas autoridades de certificação fornecem certificados em formatos diferentes, portanto, antes de importar o certificado, certifique-se de que eles estejam no formato .pem ou .pfx.

Nota

Certifique-se de que nenhum outro metadados esteja presente no arquivo de certificado e que a chave privada não seja exibida como criptografada.

Formatos de Merge CSR que suportamos

O Azure Key Vault suporta certificado codificado PKCS#8 com os cabeçalhos abaixo:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Nota

A cadeia de certificados assinados P7B (PKCS#7), normalmente usada por Autoridades de Certificação (CAs), é suportada desde que seja codificada em base64. Você pode usar certutil -encode para converter para o formato suportado.

Criando um certificado com uma autoridade de certificação sem parceria com o Key Vault

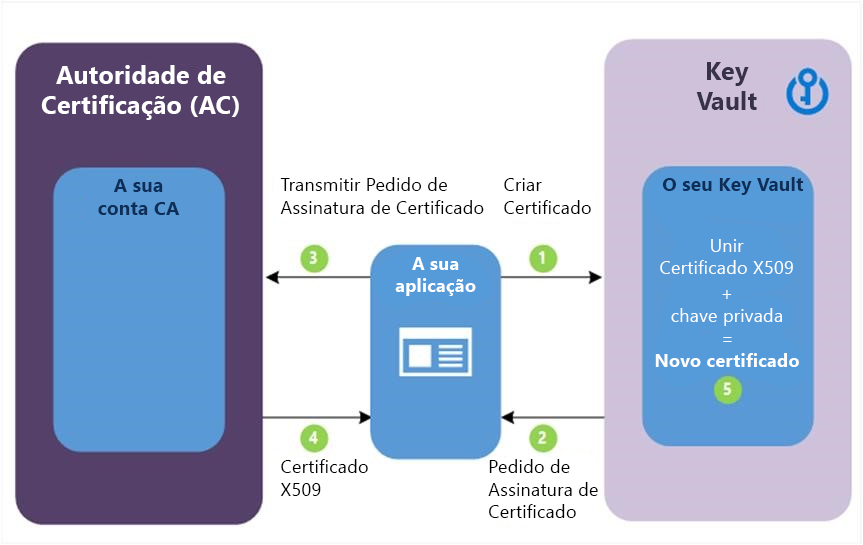

Esse método permite trabalhar com outras autoridades de certificação que não os provedores parceiros do Key Vault, o que significa que sua organização pode trabalhar com uma autoridade de certificação de sua escolha.

As descrições das etapas a seguir correspondem às etapas com letras verdes no diagrama anterior.

(1) - No diagrama acima, seu aplicativo está criando um certificado, que internamente começa criando uma chave em seu cofre de chaves.

(2) - O Key Vault devolve à sua aplicação um Pedido de Assinatura de Certificado (CSR).

(3) - A sua candidatura passa o CSR para a autoridade de certificação escolhida.

(4) - A autoridade de certificação escolhida responde com um certificado X509.

(5) - Seu aplicativo conclui a criação do novo certificado com uma fusão do Certificado X509 da sua CA.