Criar autorizações qualificadas

Ao integrar clientes ao Azure Lighthouse, você cria autorizações para conceder funções internas especificadas do Azure aos usuários em seu locatário de gerenciamento. Você também pode criar autorizações qualificadas que usam o Microsoft Entra Privileged Identity Management (PIM) para permitir que os usuários em seu locatário de gerenciamento elevem temporariamente sua função. Isso permite que você conceda permissões adicionais just-in-time para que os usuários só tenham essas permissões por uma duração definida.

A criação de autorizações qualificadas permite minimizar o número de atribuições permanentes de usuários a funções privilegiadas, ajudando a reduzir os riscos de segurança relacionados ao acesso privilegiado por usuários em seu locatário.

Este tópico explica como as autorizações qualificadas funcionam e como criá-las ao integrar um cliente ao Azure Lighthouse.

Requisitos de licença

A criação de autorizações elegíveis requer uma licença Enterprise Mobility + Security E5 (EMS E5) ou Microsoft Entra ID P2 .

A licença EMS E5 ou Microsoft Entra ID P2 deve ser mantida pelo locatário administrador, não pelo locatário do cliente.

Quaisquer custos adicionais associados a uma função elegível serão aplicados apenas durante o período de tempo em que o usuário elevar seu acesso a essa função.

Para obter informações sobre licenças para usuários, consulte Fundamentos de licenciamento do Microsoft Entra ID Governance.

Como funcionam as autorizações elegíveis

Uma autorização elegível define uma atribuição de função que exige que o usuário ative a função quando precisar executar tarefas privilegiadas. Quando ativarem a função elegível, terão o acesso total concedido por essa função durante o período de tempo especificado.

Os usuários no locatário do cliente podem revisar todas as atribuições de função, incluindo aquelas em autorizações qualificadas, antes do processo de integração.

Quando um usuário ativar com êxito uma função qualificada, ele terá essa função elevada no escopo delegado por um período de tempo pré-configurado, além de suas atribuições de função permanente para esse escopo.

Os administradores no locatário de gerenciamento podem revisar todas as atividades do Privileged Identity Management exibindo o log de auditoria no locatário de gerenciamento. Os clientes podem exibir essas ações no log de atividades do Azure para a assinatura delegada.

Elementos de autorização elegíveis

Você pode criar uma autorização qualificada ao integrar clientes com modelos do Azure Resource Manager ou publicando uma oferta de Serviços Gerenciados no Azure Marketplace. Cada autorização elegível deve incluir três elementos: o usuário, a função e a política de acesso.

Utilizador

Para cada autorização qualificada, você fornece a ID Principal para um usuário individual ou um grupo do Microsoft Entra no locatário de gerenciamento. Junto com a ID principal, você deve fornecer um nome de exibição de sua escolha para cada autorização.

Se um grupo for fornecido em uma autorização elegível, qualquer membro desse grupo poderá elevar seu próprio acesso individual a essa função, de acordo com a política de acesso.

Não é possível usar autorizações qualificadas com entidades de serviço, pois atualmente não há como uma conta de entidade de serviço elevar seu acesso e usar uma função qualificada. Também não é possível usar autorizações qualificadas com delegatedRoleDefinitionIds as quais um Administrador de Acesso de Usuário pode atribuir a identidades gerenciadas.

Nota

Para cada autorização qualificada, certifique-se também de criar uma autorização permanente (ativa) para a mesma ID Principal com uma função diferente, como Reader (ou outra função interna do Azure que inclua acesso de Leitor). Se você não incluir uma autorização permanente com acesso de leitor, o usuário não poderá elevar sua função no portal do Azure.

Role

Cada autorização qualificada precisa incluir uma função interna do Azure que o usuário estará qualificado para usar em uma base just-in-time.

A função pode ser qualquer função interna do Azure com suporte para o gerenciamento de recursos delegados do Azure, exceto para Administrador de Acesso de Usuário.

Importante

Se você incluir várias autorizações qualificadas que usam a mesma função, cada uma das autorizações qualificadas deverá ter as mesmas configurações de política de acesso.

Política de acesso

A política de acesso define os requisitos de autenticação multifator, o período de tempo em que um usuário será ativado na função antes que ela expire, e se os aprovadores são necessários.

Autenticação multifator

Especifique se deve ou não ser necessária a autenticação multifator do Microsoft Entra para que uma função qualificada seja ativada.

Duração máxima

Defina o período total de tempo durante o qual o utilizador terá a função elegível. O valor mínimo é de 30 minutos e o máximo de 8 horas.

Aprovadores

O elemento aprovadores é opcional. Se você incluí-lo, poderá especificar até 10 usuários ou grupos de usuários no locatário de gerenciamento que podem aprovar ou negar solicitações de um usuário para ativar a função qualificada.

Não é possível usar uma conta principal de serviço como aprovador. Além disso, os aprovadores não podem aprovar seu próprio acesso; Se um aprovador também for incluído como usuário em uma autorização qualificada, um aprovador diferente terá que conceder acesso para que ele possa elevar sua função.

Se você não incluir nenhum aprovador, o usuário poderá ativar a função qualificada sempre que desejar.

Crie autorizações qualificadas usando ofertas de Serviços Gerenciados

Para integrar seu cliente ao Azure Lighthouse, você pode publicar ofertas de Serviços Gerenciados no Azure Marketplace. Ao criar suas ofertas no Partner Center, agora você pode especificar se o tipo de Acesso para cada Autorização deve ser Ativo ou Elegível.

Quando você seleciona Elegível, o usuário em sua autorização poderá ativar a função de acordo com a política de acesso configurada. Você deve definir uma duração máxima entre 30 minutos e 8 horas e especificar se precisará de autenticação multifator. Você também pode adicionar até 10 aprovadores se optar por usá-los, fornecendo um nome para exibição e um ID principal para cada um.

Certifique-se de revisar os detalhes na seção Elementos de autorização qualificados ao configurar suas autorizações qualificadas no Partner Center.

Criar autorizações qualificadas usando modelos do Azure Resource Manager

Para integrar seu cliente ao Azure Lighthouse, use um modelo do Azure Resource Manager junto com um arquivo de parâmetros correspondente que você modificar. O modelo escolhido dependerá se você está integrando uma assinatura inteira, um grupo de recursos ou vários grupos de recursos dentro de uma assinatura.

Para incluir autorizações qualificadas ao integrar um cliente, use um dos modelos da seção delegated-resource-management-elegiible-authorizations do nosso repositório de amostras. Fornecemos modelos com e sem aprovadores incluídos, para que você possa usar o que funciona melhor para o seu cenário.

| Para integrar (com autorizações elegíveis) | Usar este modelo do Azure Resource Manager | E modificar este arquivo de parâmetro |

|---|---|---|

| Subscrição | assinatura.json | assinatura.parameters.json |

| Subscrição (com aprovadores) | gerenciamento de assinatura-tenant-approvers.json | subscription-gerenciando-tenant-approvers.parameters.json |

| Grupo de recursos | RG.JSON | rg.parâmetros.json |

| Grupo de recursos (com aprovadores) | rg-gerenciando-inquilino-approvers.json | rg-gerenciando-inquilino-approvers.parameters.json |

| Múltiplos grupos de recursos numa subscrição | múltiplo-rg.json | multiple-rg.parameters.json |

| Vários grupos de recursos dentro de uma assinatura (com aprovadores) | múltiplo-rg-managing-tenant-approvers.json | múltiplo-rg-managing-tenant-approvers.parameters.json |

O modelo subscription-manageaging-tenant-approvers.json , que pode ser usado para integrar uma assinatura com autorizações qualificadas (incluindo aprovadores), é mostrado abaixo.

{

"$schema": "https://schema.management.azure.com/schemas/2019-08-01/subscriptionDeploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"type": "string",

"metadata": {

"description": "Specify a unique name for your offer"

}

},

"mspOfferDescription": {

"type": "string",

"metadata": {

"description": "Name of the Managed Service Provider offering"

}

},

"managedByTenantId": {

"type": "string",

"metadata": {

"description": "Specify the tenant id of the Managed Service Provider"

}

},

"authorizations": {

"type": "array",

"metadata": {

"description": "Specify an array of objects, containing tuples of Azure Active Directory principalId, a Azure roleDefinitionId, and an optional principalIdDisplayName. The roleDefinition specified is granted to the principalId in the provider's Active Directory and the principalIdDisplayName is visible to customers."

}

},

"eligibleAuthorizations": {

"type": "array",

"metadata": {

"description": "Provide the authorizations that will have just-in-time role assignments on customer environments with support for approvals from the managing tenant"

}

}

},

"variables": {

"mspRegistrationName": "[guid(parameters('mspOfferName'))]",

"mspAssignmentName": "[guid(parameters('mspOfferName'))]"

},

"resources": [

{

"type": "Microsoft.ManagedServices/registrationDefinitions",

"apiVersion": "2020-02-01-preview",

"name": "[variables('mspRegistrationName')]",

"properties": {

"registrationDefinitionName": "[parameters('mspOfferName')]",

"description": "[parameters('mspOfferDescription')]",

"managedByTenantId": "[parameters('managedByTenantId')]",

"authorizations": "[parameters('authorizations')]",

"eligibleAuthorizations": "[parameters('eligibleAuthorizations')]"

}

},

{

"type": "Microsoft.ManagedServices/registrationAssignments",

"apiVersion": "2020-02-01-preview",

"name": "[variables('mspAssignmentName')]",

"dependsOn": [

"[resourceId('Microsoft.ManagedServices/registrationDefinitions/', variables('mspRegistrationName'))]"

],

"properties": {

"registrationDefinitionId": "[resourceId('Microsoft.ManagedServices/registrationDefinitions/', variables('mspRegistrationName'))]"

}

}

],

"outputs": {

"mspOfferName": {

"type": "string",

"value": "[concat('Managed by', ' ', parameters('mspOfferName'))]"

},

"authorizations": {

"type": "array",

"value": "[parameters('authorizations')]"

},

"eligibleAuthorizations": {

"type": "array",

"value": "[parameters('eligibleAuthorizations')]"

}

}

}

Definir autorizações qualificadas em seu arquivo de parâmetros

O modelo de exemplo subscription-manageaging-tenant-approvers.parameters.json pode ser usado para definir autorizações, incluindo autorizações qualificadas, ao integrar uma assinatura.

Cada uma das suas autorizações elegíveis deve ser definida no eligibleAuthorizations parâmetro. Este exemplo inclui uma autorização elegível.

Esse modelo também inclui o managedbyTenantApprovers elemento , que adiciona um principalId que será necessário para aprovar todas as tentativas de ativar as funções qualificadas definidas no eligibleAuthorizations elemento .

{

"$schema": "https://schema.management.azure.com/schemas/2018-05-01/subscriptionDeploymentParameters.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"mspOfferName": {

"value": "Relecloud Managed Services"

},

"mspOfferDescription": {

"value": "Relecloud Managed Services"

},

"managedByTenantId": {

"value": "<insert the managing tenant id>"

},

"authorizations": {

"value": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"roleDefinitionId": "acdd72a7-3385-48ef-bd42-f606fba81ae7",

"principalIdDisplayName": "PIM group"

}

]

},

"eligibleAuthorizations":{

"value": [

{

"justInTimeAccessPolicy": {

"multiFactorAuthProvider": "Azure",

"maximumActivationDuration": "PT8H",

"managedByTenantApprovers": [

{

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "PIM-Approvers"

}

]

},

"principalId": "00000000-0000-0000-0000-000000000000",

"principalIdDisplayName": "Tier 2 Support",

"roleDefinitionId": "b24988ac-6180-42a0-ab88-20f7382dd24c"

}

]

}

}

}

Cada entrada dentro do eligibleAuthorizations parâmetro contém três elementos que definem uma autorização elegível: principalId, , roleDefinitionIde justInTimeAccessPolicy.

principalId especifica a ID do usuário ou grupo do Microsoft Entra ao qual esta autorização qualificada será aplicada.

roleDefinitionIdcontém a ID de definição de função para uma função interna do Azure que o usuário estará qualificado para usar em uma base just-in-time. Se você incluir várias autorizações qualificadas que usam o mesmo roleDefinitionId, todas elas deverão ter configurações idênticas para justInTimeAccessPolicy.

justInTimeAccessPolicy Especifica três elementos:

multiFactorAuthProviderpode ser definido como Azure, que exigirá autenticação usando a autenticação multifator do Microsoft Entra, ou como Nenhum se nenhuma autenticação multifator for necessária.maximumActivationDurationDefine o período total de tempo durante o qual o utilizador terá a função elegível. Esse valor deve usar o formato de duração ISO 8601. O valor mínimo é PT30M (30 minutos) e o valor máximo é PT8H (8 horas). Para simplificar, recomendamos o uso de valores apenas em incrementos de meia hora, como PT6H por 6 horas ou PT6H30M por 6,5 horas.managedByTenantApproversé opcional. Se você incluí-lo, ele deve conter uma ou mais combinações de um principalId e um principalIdDisplayName que serão necessários para aprovar qualquer ativação da função qualificada.

Para obter mais informações sobre esses elementos, consulte a seção Elementos de autorização qualificados.

Processo de elevação para usuários

Depois de integrar um cliente ao Azure Lighthouse, todas as funções qualificadas incluídas estarão disponíveis para o utilizador especificado (ou para utilizadores em quaisquer grupos especificados).

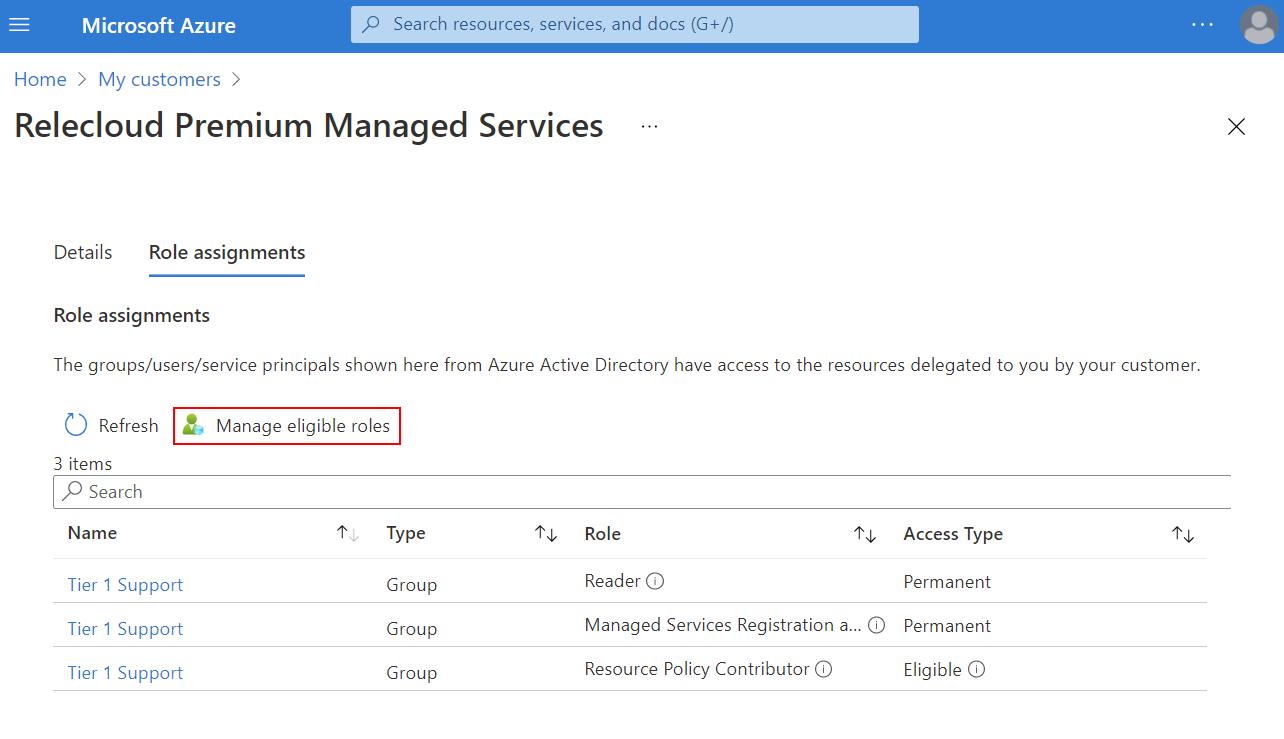

Cada usuário pode elevar seu acesso a qualquer momento visitando a página Meus clientes no portal do Azure, selecionando uma delegação e, em seguida, selecionando Gerenciar funções qualificadas. Depois disso, eles podem seguir as etapas para ativar a função no Microsoft Entra Privileged Identity Management.

Se os aprovadores tiverem sido especificados, o usuário não terá acesso à função até que a aprovação seja concedida por um aprovador designado do locatário administrador. Todos os aprovadores serão notificados quando a aprovação for solicitada e o usuário não poderá usar a função qualificada até que a aprovação seja concedida. Os aprovadores também serão notificados quando isso acontecer. Para obter mais informações sobre o processo de aprovação, consulte Aprovar ou negar solicitações para funções de recurso do Azure no Privileged Identity Management.

Uma vez que a função elegível tenha sido ativada, o usuário terá essa função durante todo o período especificado na autorização elegível. Após esse período, eles não poderão mais usar essa função, a menos que repitam o processo de elevação e elevem seu acesso novamente.

Próximos passos

- Saiba como integrar clientes ao Azure Lighthouse usando modelos ARM.

- Saiba como integrar clientes usando ofertas de Serviços Gerenciados.

- Saiba mais sobre o Microsoft Entra Privileged Identity Management.

- Saiba mais sobre locatários, usuários e funções no Azure Lighthouse.