Nota

O acesso a esta página requer autorização. Podes tentar iniciar sessão ou mudar de diretório.

O acesso a esta página requer autorização. Podes tentar mudar de diretório.

Este artigo descreve o recurso Insights (visualização) no Azure Migrate, que fornece avaliação de segurança da infraestrutura e do inventário de software descobertos em seu datacenter.

Principais benefícios do Insights: O que os usuários ganham

- Analise os riscos de segurança em seu datacenter no início do planejamento da migração.

- Planeje a mitigação para corrigir problemas de segurança e tornar sua migração para o Azure suave e segura.

- Identificar e planear a atualização de servidores Windows e Linux com sistemas operativos em fim de suporte, software em fim de suporte e atualizações pendentes.

- Detete vulnerabilidades no software descoberto e tome medidas para remediar riscos.

- Identifique servidores sem software de segurança ou gerenciamento de patches e planeje configurar o Microsoft Defender for Cloud e o Azure Update Manager.

Dados do Security Insights

Atualmente, o Azure Migrate se concentra em um conjunto principal de áreas de risco de segurança. Cada área corresponde a uma visão de segurança específica. A tabela a seguir resume os dados de insights disponíveis:

| Resource | Informações de segurança | Detalhes |

|---|---|---|

| Servers | Com riscos de segurança | Os servidores são sinalizados se tiverem pelo menos um dos seguintes riscos de segurança: Sistema operacional de fim de suporte, Software de fim de suporte, Vulnerabilidades conhecidas (CVEs), Software de gerenciamento de patches ou segurança ausente, Atualizações críticas ou de segurança pendentes |

| Fim do suporte ao SO | Servidores com sistema operativo com fim de suporte. | |

| Fim do suporte ao software | Servidores com software com fim de suporte descobertos no Azure Migrate. | |

| Com vulnerabilidades | Servidores com vulnerabilidade conhecida (CVE) no SO e no Software descoberto. | |

| Software de segurança em falta | Servidores sem qualquer software descoberto pertencente à categoria de software de segurança. | |

| Software de gerenciamento de patches ausente | Servidores sem qualquer software de gestão de patches descoberto. | |

| Atualizações pendentes | Servidores com atualizações ou patches pendentes. | |

| Programa informático | Com riscos de segurança | Software com pelo menos um dos riscos de segurança – fim do suporte, vulnerabilidades. |

| Fim do suporte | Software declarado fim do suporte pelo fornecedor. | |

| Com vulnerabilidades | Software com vulnerabilidade conhecida (CVE). |

Como são derivados os Insights

O Azure Migrate identifica potenciais riscos de segurança no seu datacenter utilizando dados de inventário de software recolhidos através do processo de deteção do dispositivo Azure Migrate. Quando você executa uma descoberta de seu ambiente local, geralmente fornece credenciais de convidado para seus servidores Windows e Linux. Isso permite que a ferramenta colete informações sobre o software instalado, a configuração do sistema operacional e as atualizações pendentes. O Azure Migrate processa esses dados para gerar informações de segurança importantes sem precisar de credenciais ou permissões adicionais.

Observação

O Azure Migrate não instala agentes adicionais nem executa uma verificação profunda do seu ambiente. As informações de segurança estão limitadas aos dados de software e sistema operativo descobertos através da deteção rápida do dispositivo Azure Migrate. Ele analisa os dados de inventário de software coletados e faz referência cruzada com bancos de dados de vulnerabilidade e ciclo de vida de suporte disponíveis publicamente para destacar os riscos de segurança em seu datacenter.

Os riscos de segurança são derivados através de uma série de seguintes análises:

Software de fim de suporte: o Azure Migrate verifica as versões do software descoberto em relação ao repositório endoflife.date disponível publicamente. Todos os dados de fim de vida útil são atualizados a cada 7 dias. Se o software for considerado o fim do suporte (o que significa que o fornecedor não fornece mais atualizações de segurança), ele o sinalizará como um risco de segurança. A identificação antecipada de software não suportado ajuda-o a planear atualizações ou atenuações como parte da sua migração para a nuvem.

Vulnerabilidades: o Azure Migrate identifica o software instalado e o sistema operacional (SO) para cada servidor. Ele mapeia o software descoberto e o sistema operacional para a nomenclatura CPE (Common Platform Enumeration) usando o modelo de IA, que fornece uma identificação única para cada versão do software. Ele armazena apenas metadados de software (nome, editor, versão) e não captura nenhuma informação específica da organização. O Azure Migrate correlaciona os nomes CPE com IDs CVE (Vulnerabilidades e Exposições Comuns) conhecidas. Os IDs CVE são identificadores exclusivos atribuídos a vulnerabilidades de cibersegurança divulgadas publicamente e ajudam as organizações a identificar e rastrear vulnerabilidades de forma padrão. Consulte CVE para obter mais detalhes. As informações sobre IDs CVE e software relacionado vêm do National Vulnerability Database (NVD) disponível publicamente, gerenciado pelo NIST. Isso ajuda a identificar vulnerabilidades no software. Cada vulnerabilidade é categorizada por nível de risco (Crítico, Alto, Médio, Baixo) com base na pontuação CVSS fornecida pela NVD. Esse recurso usa a API NVD, mas não é endossado nem certificado pela NVD. Todos os dados CVE do NVD são atualizados a cada 7 dias.

Atualizações pendentes para servidores: o Azure Migrate identifica máquinas que não são totalmente corrigidas ou atualizadas com base nos metadados do Windows Update para servidores Windows e metadados do gerenciador de pacotes Linux para servidores Linux. Ele também recupera a classificação dessas atualizações (Crítica, Segurança, Outras atualizações) e as mostra para uma análise mais aprofundada. O Azure Migrate atualiza dados de Atualizações do Windows e gerenciadores de pacotes do Linux a cada 24 horas. Essa perceção aparece como Servidores com atualizações críticas e de segurança pendentes, indicando que o servidor não está totalmente corrigido e deve ser atualizado.

Software de segurança e gestão de patches em falta: o Azure Migrate classifica o software processando o seu nome e editor em categorias e subcategorias predefinidas. Mais informações. Ele identifica servidores desprotegidos que não possuem software de Segurança e Conformidade identificados por meio do inventário de software. Por exemplo, se o inventário de software indicar um servidor sem software em categorias como antivírus, deteção de ameaças, SIEM, IAM ou gerenciamento de patches, o Azure Migrate sinalizará o servidor como um risco potencial de segurança.

O Azure Migrate atualiza as informações de segurança sempre que atualiza os dados de inventário de software descobertos. A plataforma atualiza as informações quando você executa uma nova descoberta ou quando o dispositivo Azure Migrate envia atualizações de inventário. Normalmente, você executa uma descoberta completa no início de um projeto e pode fazer novas varreduras periódicas antes de finalizar uma avaliação. Quaisquer alterações no sistema, tais como, novos patches ou software que cheguem ao fim da vida útil, refletir-se-ão nas informações de segurança atualizadas.

Calcular o número de riscos de segurança

Use a seguinte fórmula para calcular o número de riscos de segurança para um servidor:

Sinalizador de fim de suporte do SO + Sinalizador de fim de suporte de software + Número de vulnerabilidades + Número de atualizações críticas e de segurança pendentes + Sinalizador de software de segurança + Sinalizador de software de gerenciamento de patches

- Sinalizador de fim de suporte do SO = 1 se o sistema operacional do servidor estiver no fim do suporte; caso contrário, 0.

- Sinalizador de fim de suporte do software = 1 se o software estiver no final do suporte; caso contrário, 0.

- Número de vulnerabilidades = Contagem de CVEs identificadas para o servidor.

- Número de atualizações críticas e de segurança pendentes = Atualizações pendentes para servidores Windows e Linux classificados como Críticos ou de Segurança.

- Sinalizador de software de segurança = 1 se nenhum software pertencente à categoria Segurança foi descoberto no servidor; caso contrário, 0.

- Sinalizador de software de gerenciamento de patches = 1 se nenhum software pertencente à subcategoria Gerenciamento de patches foi descoberto no servidor; caso contrário, 0.

Observação

As informações de segurança no Azure Migrate ajudam a orientar e destacar potenciais riscos de segurança no datacenter. Eles não devem ser comparados com ferramentas de segurança especializadas. Recomendamos a adoção de serviços do Azure, como o Microsoft Defender for Cloud e o Azure Update Manager , para proteção abrangente do seu ambiente híbrido.

Pré-requisitos para revisar o Insights

Certifique-se de que os seguintes pré-requisitos sejam atendidos para gerar insights completos:

- Use a descoberta baseada em dispositivos no Azure Migrate para revisar o Insights. Pode levar até 24 horas após a descoberta para gerar Insights. A descoberta baseada em importação não é suportada.

- Use um projeto existente ou crie um projeto do Azure Migrate usando o portal em qualquer uma das regiões públicas suportadas pelo Azure Migrate. Atualmente, esse recurso não é suportado em nuvens governamentais.

- Verifique se os recursos de descoberta de convidados estão habilitados no(s) dispositivo(s).

- Certifique-se de que não há problemas de descoberta de software. Vá para a Central de Ações no projeto Azure Migrate para filtrar problemas de inventário de software.

- Certifique-se de que o inventário de software seja reunido ativamente para todos os servidores pelo menos uma vez nos últimos 30 dias.

Informações de revisão

Para rever as informações no Azure Migrate:

Vá para o portal de migração do Azure .

Selecione o seu projeto em Todos os projetos.

No menu à esquerda, selecione Explorar inventário>Insights (pré-visualização) para revisar as informações de segurança do projeto selecionado. Esta página fornece um resumo dos riscos de segurança em servidores e software descobertos.

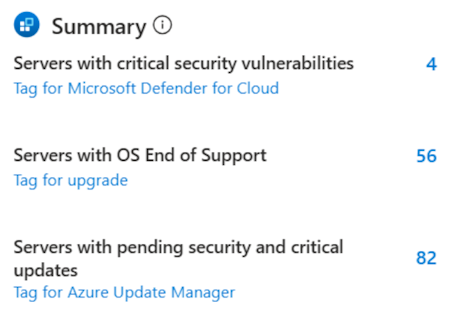

Selecione qualquer insight para rever mais detalhes. O cartão Resumo destaca os riscos críticos de segurança em seu datacenter que precisam de atenção imediata. Identifica:

- Servidores com vulnerabilidades críticas que se beneficiam da ativação do Microsoft Defender for Cloud após a migração.

- Servidores que executam sistemas operacionais de fim de suporte, recomendando atualizações durante a migração.

- O número de servidores com atualizações críticas e de segurança pendentes, sugerindo a correção usando o Azure Update Manager pós-migração. Você pode marcar servidores com riscos críticos para dar suporte ao planejamento e à mitigação eficazes durante a modernização para o Azure.

Revise a avaliação de risco do servidor

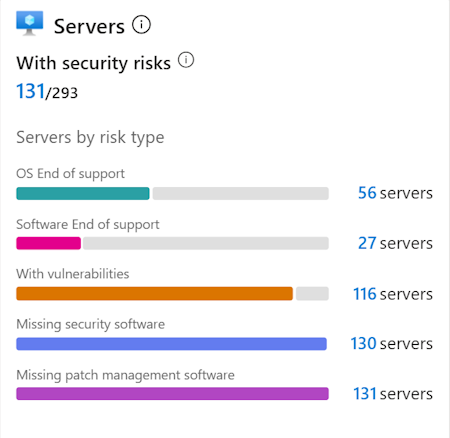

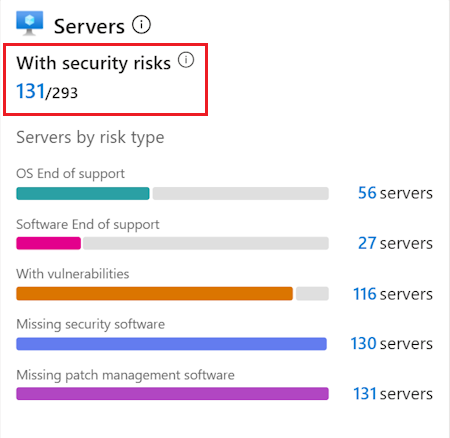

O cartão Servidores mostra um resumo de todos os servidores descobertos com riscos de segurança. Um servidor é considerado em risco se tiver pelo menos um dos seguintes problemas:

Sistema operacional de fim de suporte

Software de fim de suporte

Vulnerabilidades conhecidas (CVEs) no software ou SO instalado

Software de segurança ou de gestão de patches em falta

Atualizações críticas ou de segurança pendentes

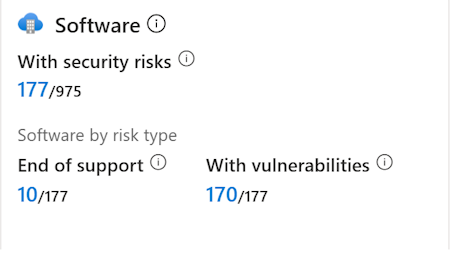

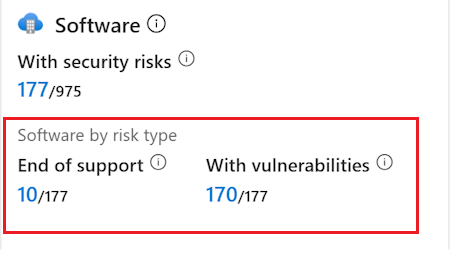

Rever a avaliação de risco do software

A placa de software mostra um resumo de todos os softwares descobertos com riscos de segurança. O software é sinalizado como em risco se estiver em fim de suporte ou tiver vulnerabilidades conhecidas (CVEs). O cartão exibe o número de software de fim de suporte e software com vulnerabilidades como frações do total de software com riscos de segurança.

Analise as informações de segurança detalhadas

Para analisar os riscos de segurança detalhados para Servidores e Software, execute as seguintes ações:

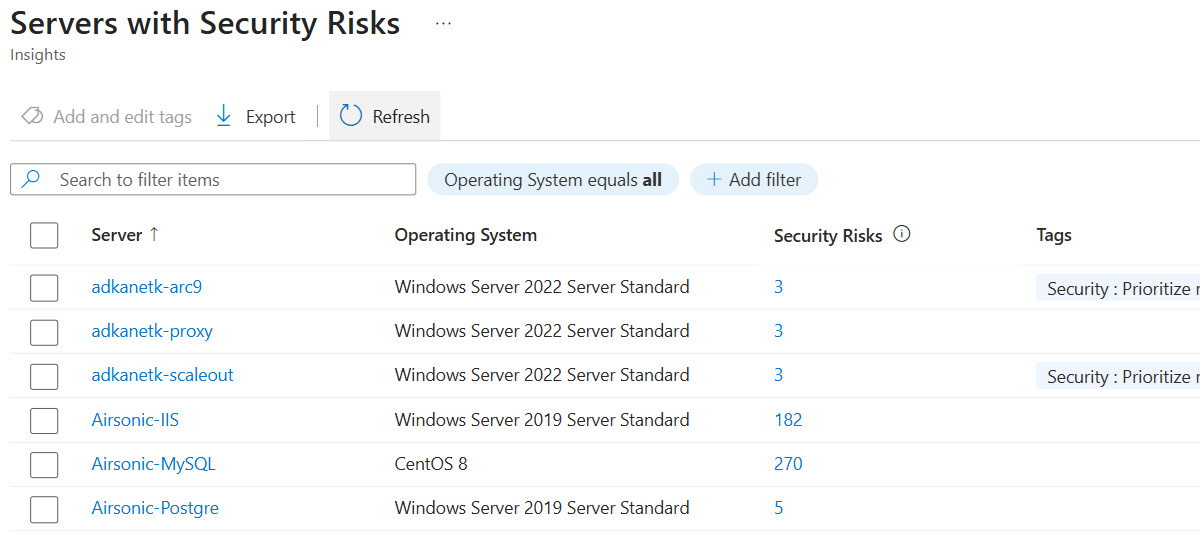

Revise servidores com riscos de segurança

Para analisar os riscos de segurança detalhados para servidores, siga estas etapas:

Vai ao painel de Insights (pré-visualização).

No cartão Servidores, selecione o link que mostra o número de servidores com riscos de segurança.

Você pode exibir a lista detalhada de servidores descobertos, aplicar tags para dar suporte ao planejamento de migração e exportar os dados do servidor como um arquivo .csv.

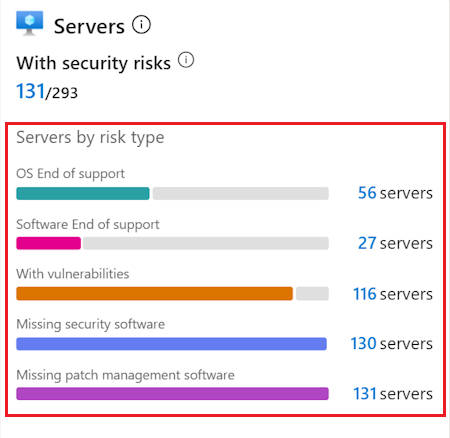

Ver servidores por risco de segurança

Para exibir servidores com riscos de segurança específicos, vá para o painel Insights (visualização ). Na placa Servidores, você vê e seleciona uma lista detalhada dos servidores afetados pelos seguintes problemas:

- Sistemas operacionais de fim de suporte

- Software de fim de suporte

- Vulnerabilidades conhecidas (CVEs) em software ou sistemas operacionais instalados

- Ferramentas de segurança ou de gestão de patches em falta

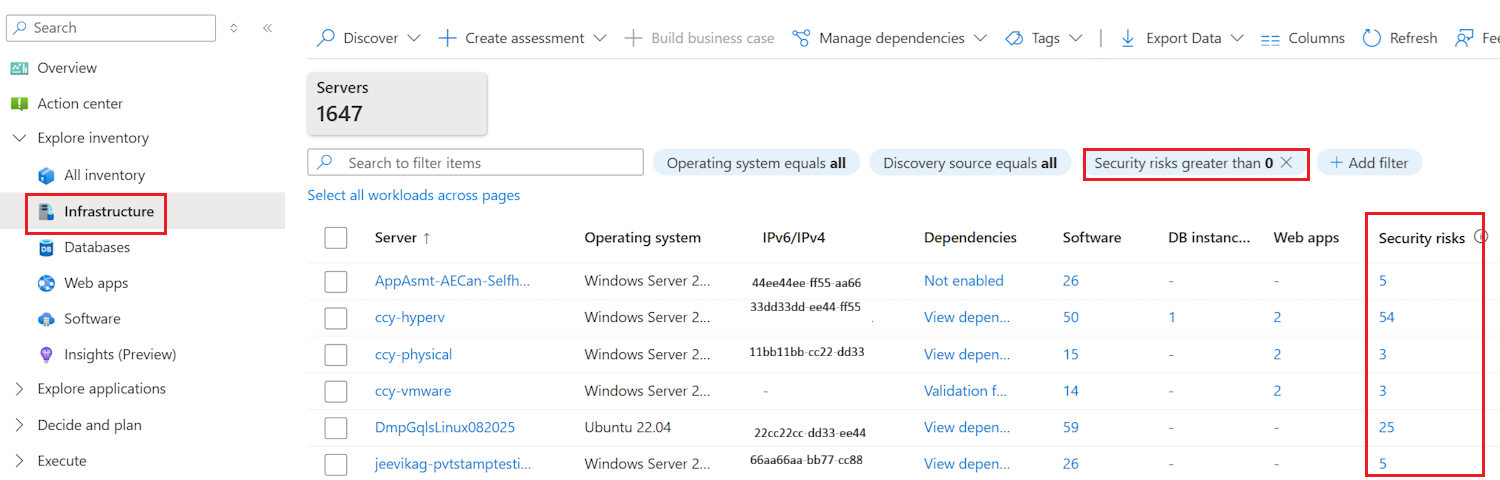

Como alternativa, pode filtrar servidores com riscos de segurança nos painéis Explorar inventário> e Explorar inventárioInfraestrutura.

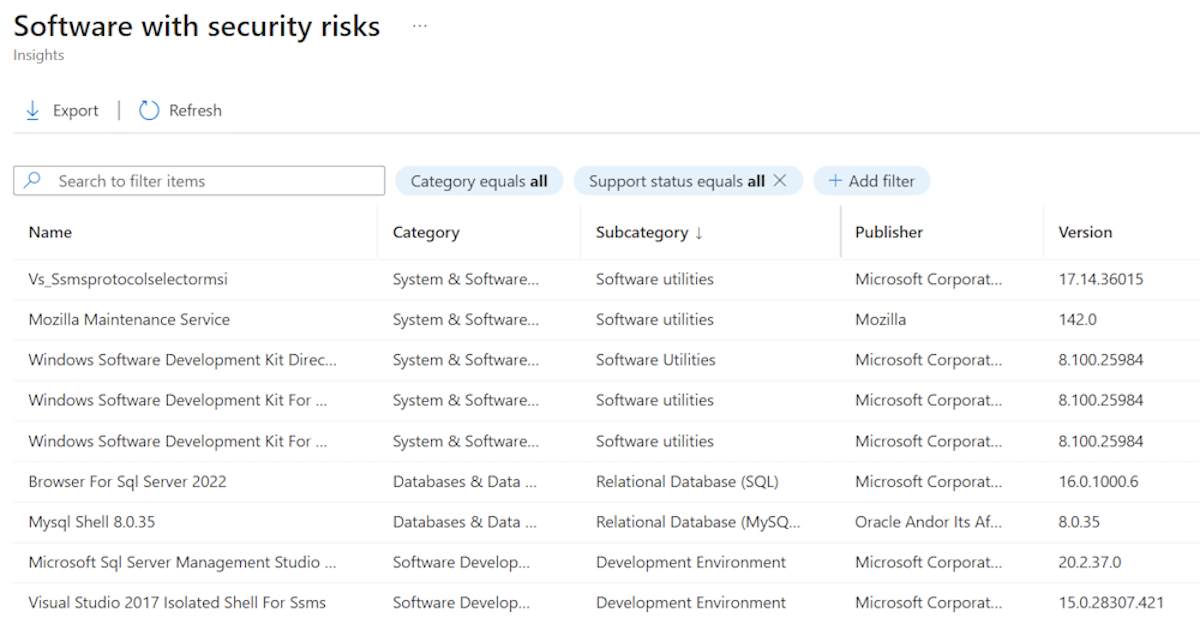

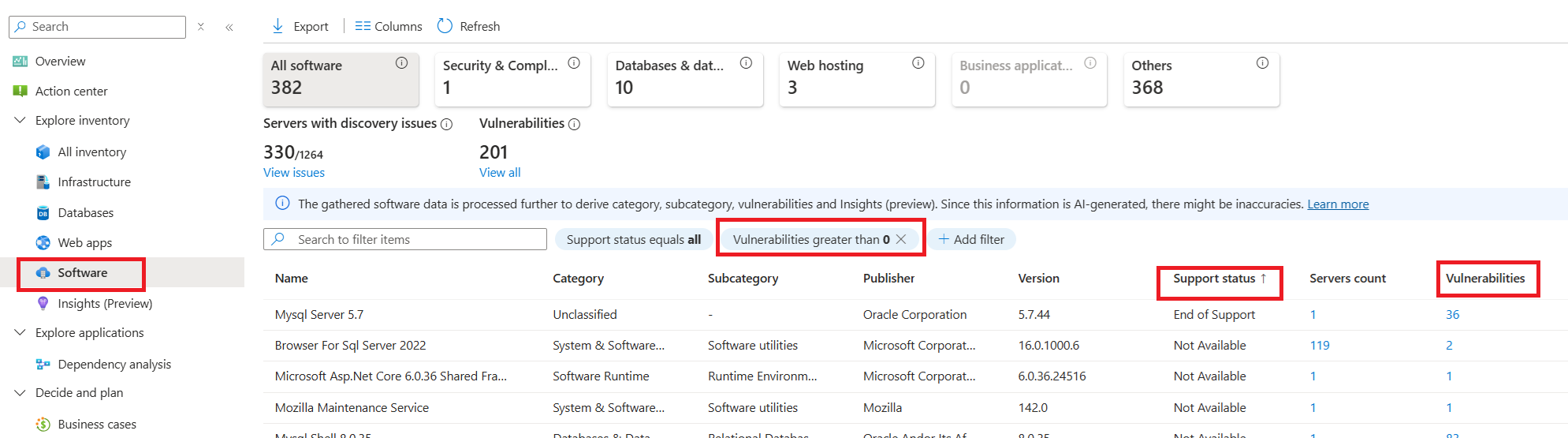

Revise o software com riscos de segurança

Para analisar o software com riscos de segurança identificados, siga estes passos:

Vai ao painel de Insights (pré-visualização).

Na placa de software , selecione o link que mostra o número de itens de software com riscos de segurança.

Você pode exibir a lista detalhada de software descoberto, examinar metadados associados e exportar os dados como um arquivo de .csv.

Para visualizar software com riscos de segurança específicos, vá para o painel Insights (visualização). Aqui, você verá uma lista detalhada do software afetado devido aos seguintes problemas:

- Status de fim de suporte

- Vulnerabilidades conhecidas (CVEs)

Como alternativa, você pode filtrar software de fim de suporte e software com vulnerabilidades conhecidas no painel Explorar software de inventário>.

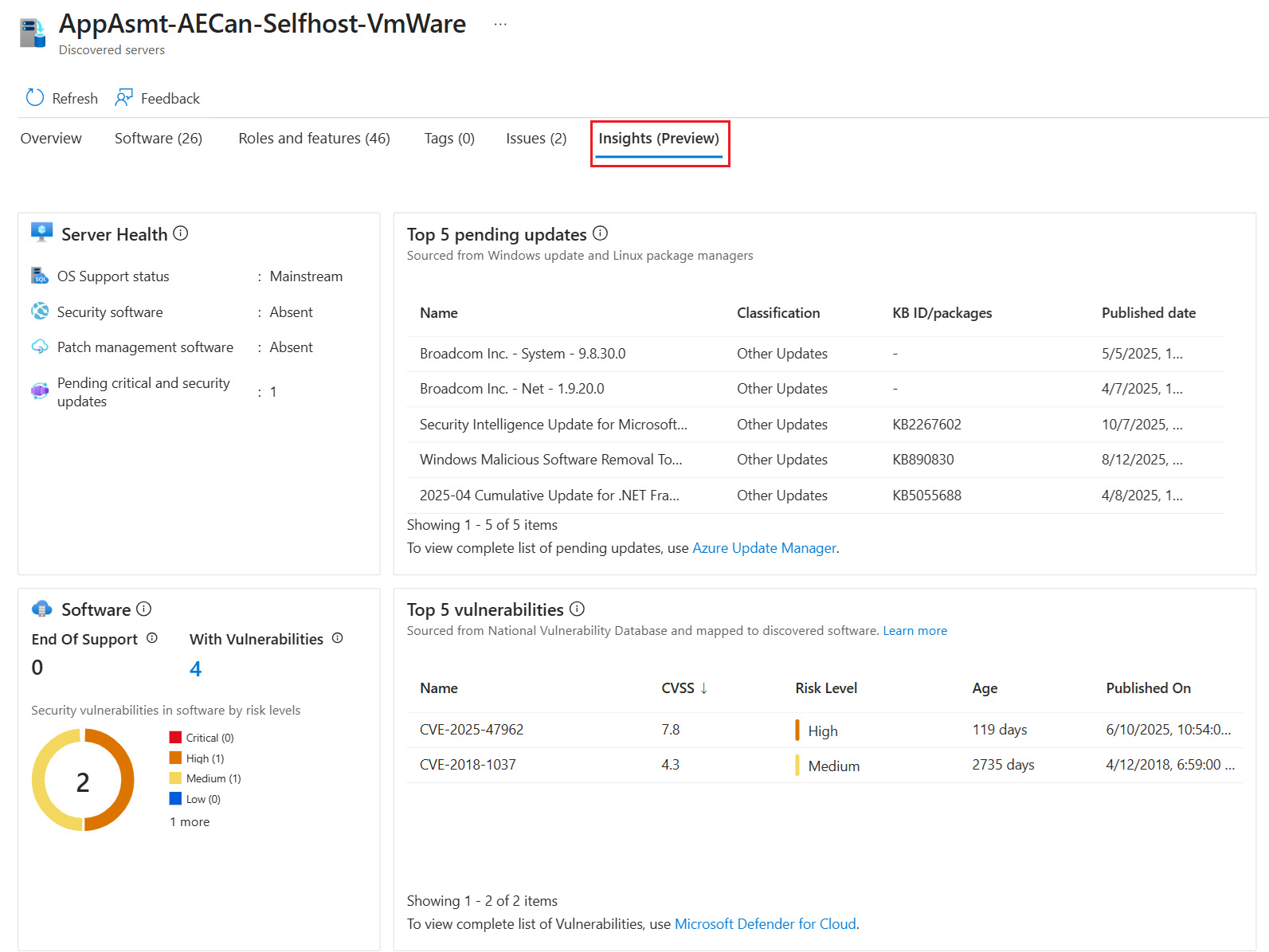

Reveja as Informações de Segurança detalhadas para um servidor

Para visualizar informações de segurança detalhadas para um servidor específico:

Vá para o painel Infraestrutura no menu esquerdo e selecione o servidor que deseja revisar.

Selecione a guia Insights (visualização). A guia exibe informações de segurança para o servidor selecionado, incluindo:

- Status de suporte do sistema operacional

- Presença de software de segurança e gestão de patches

- Atualizações críticas e de segurança pendentes

- Software de fim de suporte

- Software com vulnerabilidades conhecidas (CVEs)

- O resumo das cinco principais atualizações pendentes e das cinco principais vulnerabilidades é fornecido para ajudar a priorizar a correção.

Gerenciar permissões para Informações de Segurança

As informações de segurança são ativadas por padrão para todos os usuários. Para gerenciar o acesso, crie funções personalizadas e remova as seguintes permissões:

| Resource | Permissions | Description |

|---|---|---|

| Atualizações pendentes | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/pendingupdates/* |

Ler atualizações pendentes do site do Hyper-V |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/pendingupdates/* |

Ler atualizações pendentes do servidor físico local | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/pendingupdates/* |

Leia as atualizações pendentes da máquina VMware | |

| Vulnerabilidades | Microsoft.OffAzure/hypervSites/machines/inventoryinsights/vulnerabilities/* |

Ler as vulnerabilidades do sítio Hyper-V |

Microsoft.OffAzure/serverSites/machines/inventoryinsights/vulnerabilities/* |

Ler vulnerabilidades da localização do servidor físico | |

Microsoft.OffAzure/vmwareSites/machines/inventoryinsights/vulnerabilities/* |

Leia as vulnerabilidades da máquina VMware |

Você também pode implementar funções integradas para o Azure Migrate para gerir o acesso à visualização de Insights. Mais informações

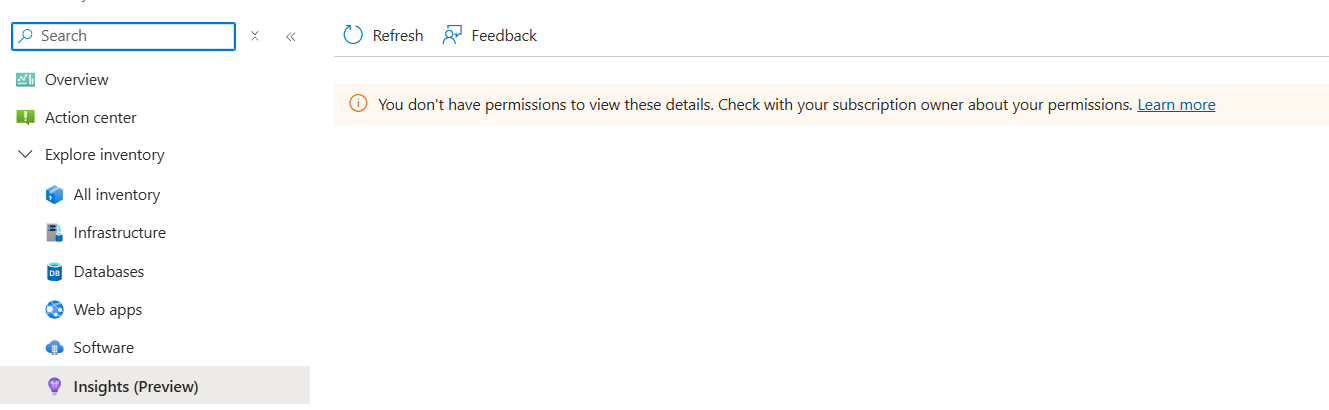

A mensagem de erro abaixo é exibida quando um usuário não tem permissões para exibir o Insights:

Observação

O status de suporte para sistemas operacionais e software é uma propriedade no nível da máquina. O acesso do usuário a essas informações é determinado pelas permissões atribuídas no nível da máquina.

Explore os serviços do Azure para reduzir os riscos de segurança

O Azure oferece soluções integradas para identificar e mitigar riscos de segurança e fortalecer a postura de segurança na nuvem:

- O Microsoft Defender for Cloud oferece gerenciamento de segurança unificado e proteção avançada contra ameaças. Ele avalia continuamente os recursos em busca de configurações incorretas e vulnerabilidades, fornecendo recomendações acionáveis para fortalecer sua infraestrutura. Ao se alinhar aos padrões de conformidade do setor, ele garante que suas cargas de trabalho permaneçam seguras e em conformidade.

- O Azure Update Manager simplifica a aplicação de patches no sistema operativo sem infraestruturas adicionais. Ele automatiza as agendas de atualização para minimizar os riscos de segurança de sistemas não corrigidos e oferece relatórios de conformidade detalhados. Com controle granular sobre implantações, ele ajuda a manter a integridade e a resiliência do sistema contra ameaças em evolução.

Próximos passos

- Saiba mais sobre permissões no Azure Migrate.

- Saiba mais sobre o custo de segurança no Business case.

- Saiba mais sobre Avaliações.