Private Link para a Base de Dados do Azure para MySQL

APLICA-SE A: Banco de Dados do Azure para MySQL - Servidor Único

Banco de Dados do Azure para MySQL - Servidor Único

Importante

O servidor único do Banco de Dados do Azure para MySQL está no caminho de desativação. É altamente recomendável que você atualize para o Banco de Dados do Azure para o servidor flexível MySQL. Para obter mais informações sobre como migrar para o Banco de Dados do Azure para servidor flexível MySQL, consulte O que está acontecendo com o Banco de Dados do Azure para Servidor Único MySQL?

A Ligação Privada permite-lhe estabelecer ligação a vários serviços PaaS no Azure através de um ponto final privado. O Azure Private Link essencialmente traz os serviços do Azure dentro da sua Rede Privada Virtual (VNet). Os recursos de PaaS podem ser acedidos através do endereço IP privado, como qualquer outro recurso na VNet.

Para obter uma lista dos serviços PaaS que suportam a funcionalidade Private Link, consulte a documentação do Private Link. Um ponto final privado é um endereço IP privado numa VNet e Sub-rede específicas.

Nota

O recurso de link privado só está disponível para o Banco de Dados do Azure para servidores MySQL nas camadas de preços de Uso Geral ou Memória Otimizada. Verifique se o servidor de banco de dados está em uma dessas camadas de preços.

Data exfiltration prevention (Prevenção da transferência de dados não autorizada)

A ex-filtragem de dados no Banco de Dados do Azure para MySQL é quando um usuário autorizado, como um administrador de banco de dados, é capaz de extrair dados de um sistema e movê-los para outro local ou sistema fora da organização. Por exemplo, o usuário move os dados para uma conta de armazenamento de propriedade de terceiros.

Considere um cenário com um usuário executando o MySQL Workbench dentro de uma máquina virtual (VM) do Azure que está se conectando a um banco de dados do Azure para o servidor MySQL provisionado no oeste dos EUA. O exemplo abaixo mostra como limitar o acesso com pontos de extremidade públicos no Banco de Dados do Azure para MySQL usando controles de acesso à rede.

Desabilite todo o tráfego do serviço do Azure para o Banco de Dados do Azure para MySQL por meio do ponto de extremidade público definindo Permitir que os Serviços do Azure sejam DESATIVADOS. Certifique-se de que nenhum endereço IP ou intervalo tenha permissão para acessar o servidor por meio de regras de firewall ou pontos de extremidade de serviço de rede virtual.

Permita apenas o tráfego para o Banco de Dados do Azure para MySQL usando o endereço IP privado da VM. Para obter mais informações, consulte os artigos sobre Service Endpoint e regras de firewall VNet.

Na VM do Azure, restrinja o escopo da conexão de saída usando NSGs (Grupos de Segurança de Rede) e Marcas de Serviço da seguinte maneira

- Especifique uma regra NSG para permitir tráfego para Service Tag = SQL. WestUs - permitindo apenas a conexão com o Banco de Dados do Azure para MySQL no oeste dos EUA

- Especifique uma regra NSG (com uma prioridade mais alta) para negar tráfego para Service Tag = SQL - negando conexões com a Atualização para o Banco de Dados do Azure para MySQL em todas as regiões

No final desta configuração, a VM do Azure pode se conectar somente ao Banco de Dados do Azure para MySQL na região Oeste dos EUA. No entanto, a conectividade não está restrita a um único Banco de Dados do Azure para MySQL. A VM ainda pode se conectar a qualquer Banco de Dados do Azure para MySQL na região Oeste dos EUA, incluindo os bancos de dados que não fazem parte da assinatura. Embora tenhamos reduzido o escopo da exfiltração de dados no cenário acima para uma região específica, não o eliminamos completamente.

Com o Private Link, agora você pode configurar controles de acesso à rede, como NSGs, para restringir o acesso ao ponto de extremidade privado. Os recursos individuais de PaaS do Azure são mapeados para pontos de extremidade privados específicos. Um insider mal-intencionado só pode acessar o recurso PaaS mapeado (por exemplo, um Banco de Dados do Azure para MySQL) e nenhum outro recurso.

Conectividade no local em peering privado

Quando você se conecta ao ponto de extremidade público a partir de máquinas locais, seu endereço IP precisa ser adicionado ao firewall baseado em IP usando uma regra de firewall no nível do servidor. Embora esse modelo funcione bem para permitir o acesso a máquinas individuais para cargas de trabalho de desenvolvimento ou teste, é difícil de gerenciar em um ambiente de produção.

Com o Private Link, você pode habilitar o acesso entre locais ao ponto de extremidade privado usando a Rota Expressa (ER), emparelhamento privado ou túnel VPN. Eles podem posteriormente desativar todo o acesso via ponto final público e não usar o firewall baseado em IP.

Nota

Em alguns casos, o Banco de Dados do Azure para MySQL e a sub-rede VNet estão em assinaturas diferentes. Nesses casos, você deve garantir as seguintes configurações:

- Verifique se ambas as assinaturas têm o provedor de recursos Microsoft.DBforMySQL registrado. Para obter mais informações, consulte resource-manager-registration

Configurar Link Privado para o Banco de Dados do Azure para MySQL

Processo de Criação

Os pontos de extremidade privados são necessários para habilitar o Private Link. Isso pode ser feito usando os seguintes guias de instruções.

Processo de aprovação

Depois que o administrador de rede cria o ponto de extremidade privado (PE), o administrador do MySQL pode gerenciar a Conexão de ponto de extremidade privado (PEC) para o Banco de Dados do Azure para MySQL. Essa separação de tarefas entre o administrador de rede e o DBA é útil para o gerenciamento do Banco de Dados do Azure para conectividade MySQL.

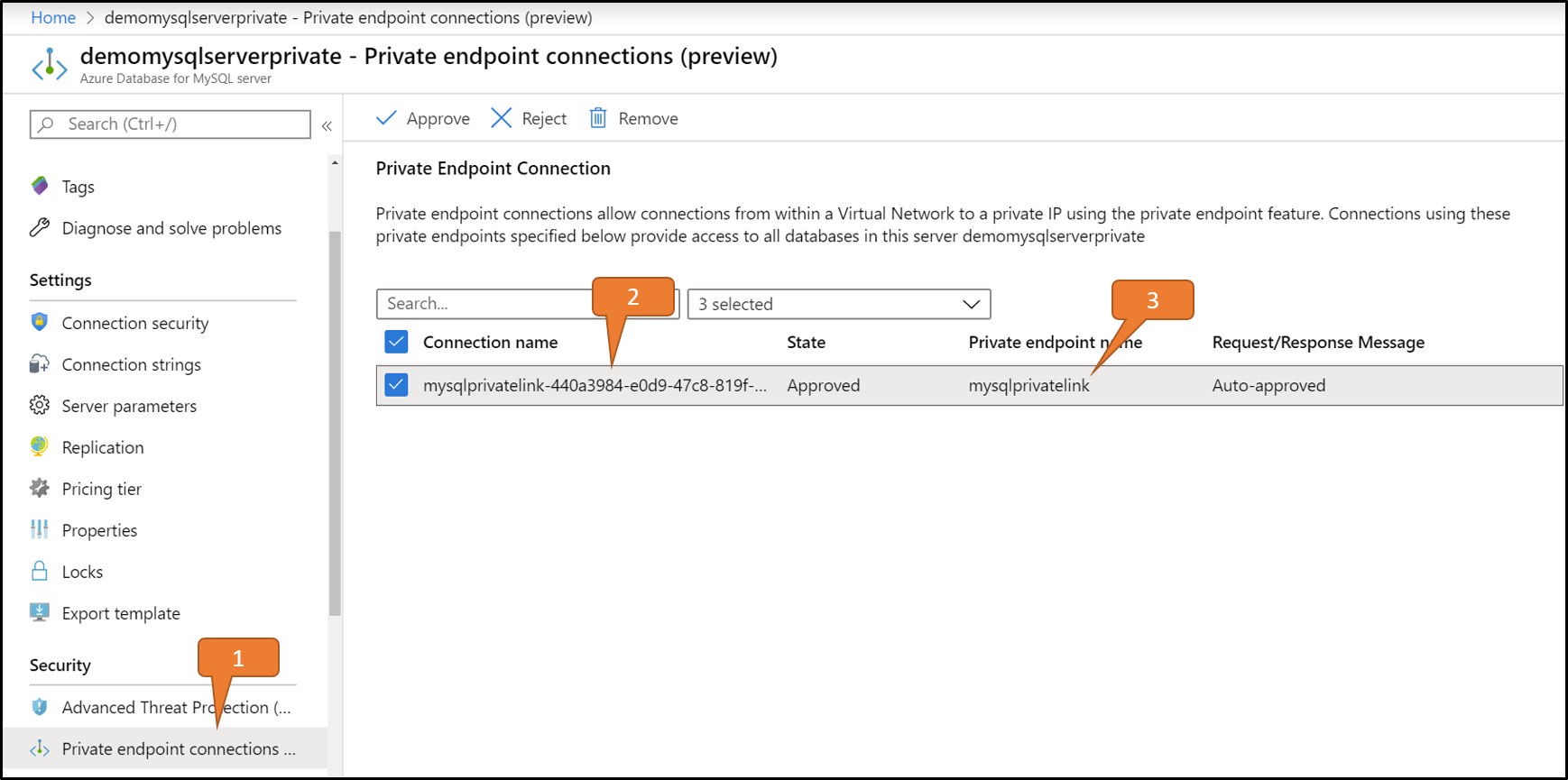

- Navegue até o recurso de servidor Banco de Dados do Azure para MySQL no portal do Azure.

- Selecione as conexões de ponto de extremidade privado no painel esquerdo

- Mostra uma lista de todas as conexões de ponto de extremidade privadas (PECs)

- Ponto de extremidade privado (PE) correspondente criado

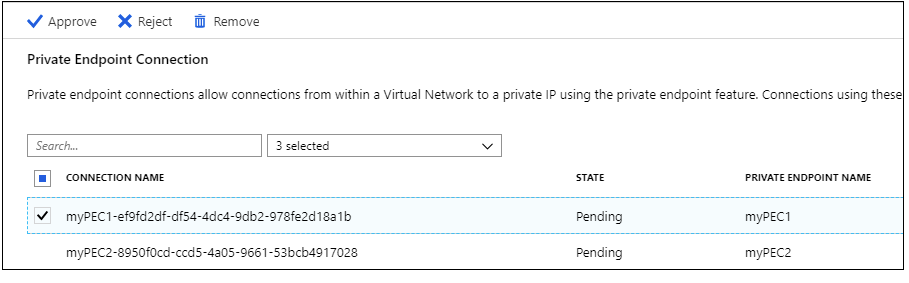

- Selecione um PEC individual na lista selecionando-o.

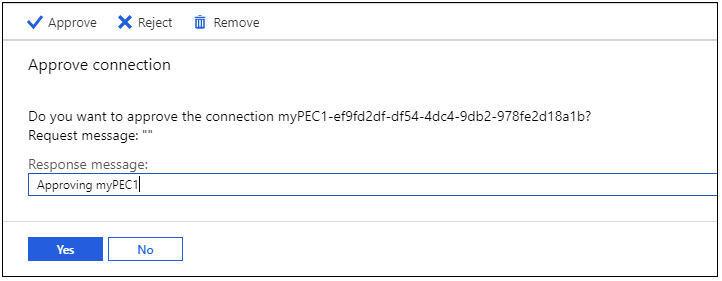

- O administrador do servidor MySQL pode optar por aprovar ou rejeitar um PEC e, opcionalmente, adicionar uma resposta de texto curto.

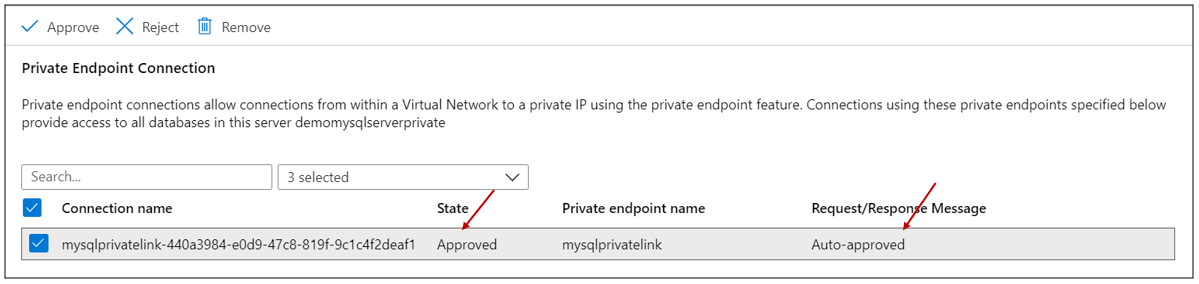

- Após a aprovação ou rejeição, a lista refletirá o estado apropriado juntamente com o texto da resposta

Casos de uso do Link Privado para o Banco de Dados do Azure para MySQL

Os clientes podem se conectar ao ponto de extremidade privado a partir da mesma VNet, VNet emparelhada na mesma região ou entre regiões, ou via conexão VNet-to-VNet entre regiões. Além disso, os clientes podem se conectar localmente usando a Rota Expressa, emparelhamento privado ou túnel VPN. Abaixo está um diagrama simplificado mostrando os casos de uso comuns.

Conectando-se a partir de uma VM do Azure na Rede Virtual Emparelhada (VNet)

Configure o emparelhamento de VNet para estabelecer conectividade com o Banco de Dados do Azure para MySQL a partir de uma VM do Azure em uma VNet emparelhada.

Conectando-se de uma VM do Azure no ambiente VNet-to-VNet

Configure a conexão de gateway VPN VNet-to-VNet para estabelecer conectividade com um Banco de Dados do Azure para MySQL a partir de uma VM do Azure em uma região ou assinatura diferente.

Ligar a partir de um ambiente no local por VPN

Para estabelecer conectividade de um ambiente local com o Banco de Dados do Azure para MySQL, escolha e implemente uma das opções:

Private Link combinado com regras da firewall

As seguintes situações e resultados são possíveis quando você usa o Private Link em combinação com regras de firewall:

Se você não configurar nenhuma regra de firewall, por padrão, nenhum tráfego poderá acessar o Banco de Dados do Azure para MySQL.

Se você configurar o tráfego público ou um ponto de extremidade de serviço e criar pontos de extremidade privados, diferentes tipos de tráfego de entrada serão autorizados pelo tipo correspondente de regra de firewall.

Se você não configurar nenhum ponto de extremidade de serviço ou tráfego público e criar pontos de extremidade privados, o Banco de Dados do Azure para MySQL estará acessível somente por meio dos pontos de extremidade privados. Se você não configurar o tráfego público ou um ponto de extremidade de serviço, depois que todos os pontos de extremidade privados aprovados forem rejeitados ou excluídos, nenhum tráfego poderá acessar o Banco de Dados do Azure para MySQL.

Negar acesso público ao Banco de Dados do Azure para MySQL

Se você quiser confiar apenas em pontos de extremidade privados para acessar seu Banco de Dados do Azure para MySQL, poderá desabilitar a configuração de todos os pontos de extremidade públicos (ou seja, regras de firewall e pontos de extremidade de serviço VNet) definindo a configuração Negar Acesso à Rede Pública no servidor de banco de dados.

Quando essa configuração é definida como YES, somente conexões por meio de pontos de extremidade privados são permitidas ao seu Banco de Dados do Azure para MySQL. Quando essa configuração é definida como NO, os clientes podem se conectar ao Banco de Dados do Azure para MySQL com base nas configurações de ponto de extremidade do firewall ou do serviço VNet. Além disso, uma vez definido o valor do acesso à rede privada, os clientes não podem adicionar e/ou atualizar as 'Regras de firewall' e as 'Regras de ponto de extremidade do serviço VNet' existentes.

Nota

Esse recurso está disponível em todas as regiões do Azure onde o Banco de Dados do Azure para MySQL - Servidor Único oferece suporte a níveis de preços de Uso Geral e Memória Otimizada.

Essa configuração não tem nenhum impacto nas configurações de SSL e TLS para seu Banco de Dados do Azure para MySQL.

Para saber como definir o Negar Acesso à Rede Pública para seu Banco de Dados do Azure para MySQL no portal do Azure, consulte Como configurar Negar Acesso à Rede Pública.

Próximos passos

Para saber mais sobre os recursos de segurança do Banco de Dados do Azure para MySQL, consulte os seguintes artigos:

Para configurar um firewall para o Banco de Dados do Azure para MySQL, consulte Suporte a firewall.

Para saber como configurar um ponto de extremidade de serviço de rede virtual para seu Banco de Dados do Azure para MySQL, consulte Configurar o acesso de redes virtuais.

Para obter uma visão geral do Banco de Dados do Azure para conectividade MySQL, consulte Banco de Dados do Azure para Arquitetura de Conectividade MySQL