Visão geral do problema de VPN

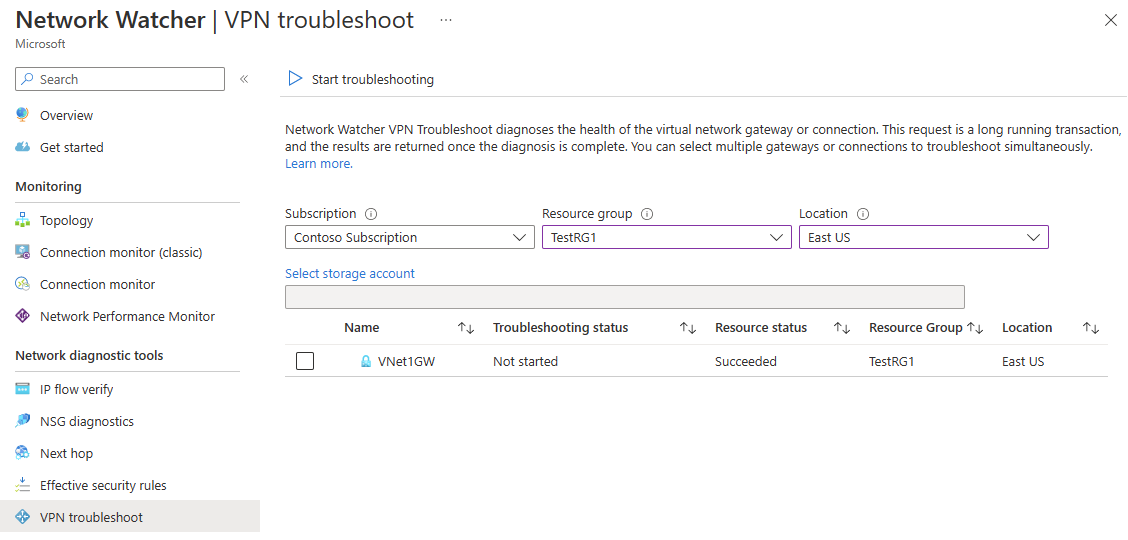

Os gateways de rede virtual fornecem conectividade entre recursos locais e as Redes Virtuais do Azure. O monitoramento de gateways de rede virtual e suas conexões é fundamental para garantir que a comunicação não seja interrompida. O Azure Network Watcher fornece a capacidade de solucionar problemas de gateways de rede virtual e suas conexões. O recurso pode ser chamado por meio do portal do Azure, Azure PowerShell, CLI do Azure ou API REST. Quando chamado, o Inspetor de Rede diagnostica a integridade do gateway ou conexão e retorna os resultados apropriados. A solicitação é uma transação de longa duração. Os resultados são devolvidos assim que o diagnóstico estiver concluído.

Tipos de gateway suportados

A tabela a seguir lista quais gateways e conexões são suportados com a solução de problemas do Inspetor de Rede:

| Gateway ou conexão | Suportado |

|---|---|

| Tipos de gateway | |

| VPN | Suportado |

| ExpressRoute | Não suportado |

| Tipos de VPN | |

| Baseado em rotas | Suportado |

| Com base em políticas | Não suportado |

| Tipos de ligação | |

| IPsec | Suportado |

| VNet2VNet | Suportado |

| ExpressRoute | Não suportado |

| VPNClient | Não suportado |

Resultados

Os resultados preliminares devolvidos dão uma imagem geral da saúde do recurso. Informações mais detalhadas podem ser fornecidas para recursos, conforme mostrado na seção a seguir:

A lista a seguir são os valores retornados com a API de solução de problemas:

- startTime - Este valor é a hora em que a chamada de API de solução de problemas foi iniciada.

- endTime - Este valor é o momento em que a solução de problemas terminou.

- code - Este valor é UnHealthy, se houver uma única falha de diagnóstico.

- resultados - Resultados é uma coleção de resultados retornados na Conexão ou no gateway de rede virtual.

- id - Este valor é o tipo de falha.

- summary - Este valor é um resumo da falha.

- detalhado - Este valor fornece uma descrição detalhada da falha.

- recommendedActions - Esta propriedade é uma coleção de ações recomendadas a serem tomadas.

- actionText - Este valor contém o texto que descreve a ação a ser tomada.

- actionUri - Este valor fornece o URI à documentação sobre como agir.

- actionUriText - Este valor é uma breve descrição do texto da ação.

As tabelas a seguir mostram os diferentes tipos de falha (id em resultados da lista anterior) que estão disponíveis e se a falha cria logs.

Gateway

| Tipo de Falha | Razão | Registo |

|---|---|---|

| NoFault | Quando nenhum erro é detetado | Sim |

| GatewayNotFound | Não é possível encontrar o gateway ou o gateway não está provisionado | Não |

| PlannedMaintenance | A instância do gateway está em manutenção | Não |

| UserDrivenUpdate | Esta falha ocorre quando uma atualização de utilizador está em curso. A atualização pode ser uma operação de redimensionamento. | Não |

| VipUnResponsive | Esta falha ocorre quando a instância principal do gateway não pode ser acedida devido a uma falha da pesquisa de estado de funcionamento. | Não |

| PlatformInActive | Existe um problema com a plataforma. | Não |

| ServiceNotRunning | O serviço subjacente não está em execução. | Não |

| NoConnectionsFoundForGateway | Não existem conexões no gateway. Esta falha é apenas um aviso. | Não |

| ConexõesNotConnected | As conexões não estão conectadas. Esta falha é apenas um aviso. | Sim |

| GatewayCPUUsageExceeded | O uso atual da CPU do gateway é > de 95%. | Sim |

Connection

| Tipo de Falha | Razão | Registo |

|---|---|---|

| NoFault | Quando nenhum erro é detetado | Sim |

| GatewayNotFound | Não é possível encontrar o gateway ou o gateway não está provisionado | Não |

| PlannedMaintenance | A instância do gateway está em manutenção | Não |

| UserDrivenUpdate | Esta falha ocorre quando uma atualização de utilizador está em curso. A atualização pode ser uma operação de redimensionamento. | Não |

| VipUnResponsive | Esta falha ocorre quando a instância principal do gateway não pode ser acedida devido a uma falha da pesquisa de estado de funcionamento. | Não |

| ConnectionEntityNotFound | A configuração da conexão está ausente | Não |

| ConnectionIsMarkedDisconnected | A conexão está marcada como "desconectada" | Não |

| ConnectionNotConfiguredOnGateway | O serviço subjacente não tem a conexão configurada. | Sim |

| ConnectionMarkedStandby | O serviço subjacente está marcado como standby. | Sim |

| Autenticação | Incompatibilidade de chaves pré-compartilhadas | Sim |

| PeerReachability | O gateway de mesmo nível não está acessível. | Sim |

| IkePolicyIncompatibilidade | O gateway de mesmo nível tem políticas IKE que não são suportadas pelo Azure. | Sim |

| Erro WfpParse | Ocorreu um erro ao analisar o log do WFP. | Sim |

Ficheiros de registo

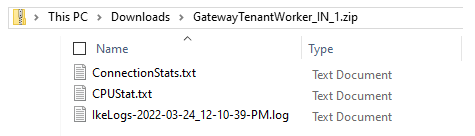

Os arquivos de log de solução de problemas de recursos são armazenados em uma conta de armazenamento após a conclusão da solução de problemas de recursos. A imagem a seguir mostra o conteúdo de exemplo de uma chamada que resultou em um erro.

Nota

- Em alguns casos, apenas um subconjunto dos arquivos de logs é gravado no armazenamento.

- Para versões de gateway mais recentes, o IkeErrors.txt, Scrubbed-wfpdiag.txt e wfpdiag.txt.sum foram substituídos por um arquivo IkeLogs.txt que contém toda a atividade do IKE (não apenas erros).

Para obter instruções sobre como baixar arquivos de contas de armazenamento do Azure, consulte Baixar um blob de bloco. Outra ferramenta que pode ser usada é o Storage Explorer. Para obter informações sobre o Gerenciador de Armazenamento do Azure, consulte Usar o Gerenciador de Armazenamento do Azure para baixar blobs

ConnectionStats.txt

O arquivo ConnectionStats.txt contém estatísticas gerais da Conexão, incluindo bytes de entrada e saída, status da Conexão e a hora em que a Conexão foi estabelecida.

Nota

Se a chamada para a API de solução de problemas retornar íntegra, a única coisa retornada no arquivo zip será um arquivo ConnectionStats.txt .

O conteúdo deste ficheiro é semelhante ao seguinte exemplo:

Connectivity State : Connected

Remote Tunnel Endpoint :

Ingress Bytes (since last connected) : 288 B

Egress Bytes (Since last connected) : 288 B

Connected Since : 2/1/2017 8:22:06 PM

CPUStats.txt

O arquivo CPUStats.txt contém o uso da CPU e a memória disponível no momento do teste. O conteúdo deste ficheiro é semelhante ao seguinte exemplo:

Current CPU Usage : 0 % Current Memory Available : 641 MBs

IKElogs.txt

O arquivo IKElogs.txt contém qualquer atividade IKE que foi encontrada durante o monitoramento.

O exemplo a seguir mostra o conteúdo de um arquivo IKElogs.txt.

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED][SA_AUTH] Received IKE AUTH message

Remote <IPaddress>:500: Local <IPaddress>:500: Received Traffic Selector payload request- [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND] Proposed Traffic Selector payload will be (Final Negotiated) - [Tsid 0x729 ]Number of TSIs 2: StartAddress 10.20.0.0 EndAddress 10.20.255.255 PortStart 0 PortEnd 65535 Protocol 0, StartAddress 192.168.100.0 EndAddress 192.168.100.255 PortStart 0 PortEnd 65535 Protocol 0 Number of TSRs 1:StartAddress 0.0.0.0 EndAddress 255.255.255.255 PortStart 0 PortEnd 65535 Protocol 0

Remote <IPaddress>:500: Local <IPaddress>:500: [RECEIVED]Received IPSec payload: Policy1:Cipher=DESIntegrity=Md5

IkeCleanupQMNegotiation called with error 13868 and flags a

Remote <IPaddress>:500: Local <IPaddress>:500: [SEND][NOTIFY] Sending Notify Message - Policy Mismatch

IKEErrors.txt

O ficheiro IKEErrors.txt contém quaisquer erros IKE que foram encontrados durante a monitorização.

O exemplo a seguir mostra o conteúdo de um arquivo IKEErrors.txt. Seus erros podem ser diferentes dependendo do problema.

Error: Authentication failed. Check shared key. Check crypto. Check lifetimes.

based on log : Peer failed with Windows error 13801(ERROR_IPSEC_IKE_AUTH_FAIL)

Error: On-prem device sent invalid payload.

based on log : IkeFindPayloadInPacket failed with Windows error 13843(ERROR_IPSEC_IKE_INVALID_PAYLOAD)

Esfregado-wfpdiag.txt

O arquivo de log Scrubbed-wfpdiag.txt contém o log wfp. Este log contém o registro de queda de pacotes e falhas IKE/AuthIP.

O exemplo a seguir mostra o conteúdo do arquivo Scrubbed-wfpdiag.txt. Neste exemplo, a chave pré-compartilhada de uma conexão não estava correta, como pode ser visto na terceira linha da parte inferior. O exemplo a seguir é apenas um trecho de todo o log, pois o log pode ser longo, dependendo do problema.

...

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Deleted ICookie from the high priority thread pool list

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|IKE diagnostic event:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Event Header:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Timestamp: 1601-01-01T00:00:00.000Z

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Flags: 0x00000106

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version field set

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP version: IPv4

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IP protocol: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local address: 13.78.238.92

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote address: 52.161.24.36

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Local Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Remote Port: 0

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Application ID:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| User SID: <invalid>

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Failure type: IKE/Authip Main Mode Failure

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|Type specific info:

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure error code:0x000035e9

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| IKE authentication credentials are unacceptable

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36|

[0]0368.03A4::02/02/2017-17:36:01.496 [ikeext] 3038|52.161.24.36| Failure point: Remote

...

wfpdiag.txt.sum

O arquivo wfpdiag.txt.sum é um log que mostra os buffers e eventos processados.

O exemplo a seguir é o conteúdo de um arquivo wfpdiag.txt.sum.

Files Processed:

C:\Resources\directory\924336c47dd045d5a246c349b8ae57f2.GatewayTenantWorker.DiagnosticsStorage\2017-02-02T17-34-23\wfpdiag.etl

Total Buffers Processed 8

Total Events Processed 2169

Total Events Lost 0

Total Format Errors 0

Total Formats Unknown 486

Elapsed Time 330 sec

+-----------------------------------------------------------------------------------+

|EventCount EventName EventType TMF |

+-----------------------------------------------------------------------------------+

| 36 ikeext ike_addr_utils_c844 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 12 ikeext ike_addr_utils_c857 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 96 ikeext ike_addr_utils_c832 a0c064ca-d954-350a-8b2f-1a7464eef8b6|

| 6 ikeext ike_bfe_callbacks_c133 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 6 ikeext ike_bfe_callbacks_c61 1dc2d67f-8381-6303-e314-6c1452eeb529|

| 12 ikeext ike_sa_management_c5698 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c8447 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c494 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c642 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 6 ikeext ike_sa_management_c3162 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

| 12 ikeext ike_sa_management_c3307 7857a320-42ee-6e90-d5d9-3f414e3ea2d3|

Considerações

- Apenas uma operação de solução de problemas de VPN pode ser executada de cada vez por assinatura. Para executar outra operação de solução de problemas de VPN, aguarde a conclusão da anterior. Acionar uma nova operação enquanto uma anterior não foi concluída faz com que as operações subsequentes falhem.

- Bug da CLI: Se você estiver usando a CLI do Azure para executar o comando, o Gateway de VPN e a conta de Armazenamento precisarão estar no mesmo grupo de recursos. Os clientes com os recursos em diferentes grupos de recursos podem usar o PowerShell ou o portal do Azure.

Próximo passo

Para saber como diagnosticar um problema com um gateway de rede virtual ou conexão de gateway, consulte Diagnosticar problemas de comunicação entre redes virtuais.