Usar Link Privado (visualização)

Este artigo descreve como usar o Private Link para restringir o acesso ao gerenciamento de recursos em suas assinaturas. Os links privados permitem que você acesse os serviços do Azure por meio de um ponto de extremidade privado em sua rede virtual. Isso evita a exposição do serviço à internet pública.

Este artigo descreve o processo de configuração do Link Privado usando o portal do Azure.

Importante

Você pode habilitar esse recurso em camadas, por uma taxa adicional.

Nota

A capacidade de usar links privados com os Hubs de Notificação do Azure está atualmente em visualização. Se você estiver interessado em usar esse recurso, entre em contato com seu gerente de sucesso do cliente na Microsoft ou crie um tíquete de suporte do Azure.

Criar um ponto de extremidade privado junto com um novo hub de notificação no portal

O procedimento a seguir cria um ponto de extremidade privado junto com um novo hub de notificação usando o portal do Azure:

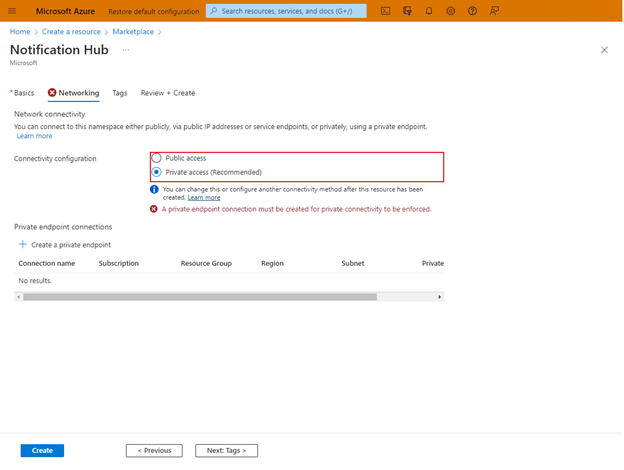

Crie um novo hub de notificação e selecione a guia Rede .

Selecione Acesso privado e, em seguida, selecione Criar.

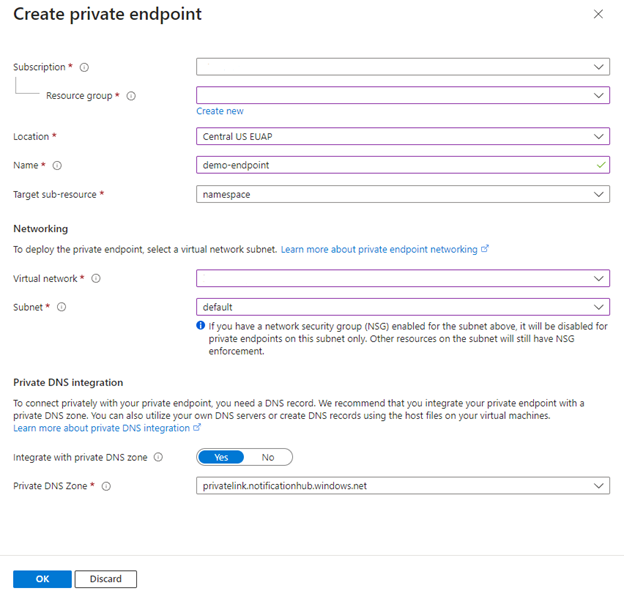

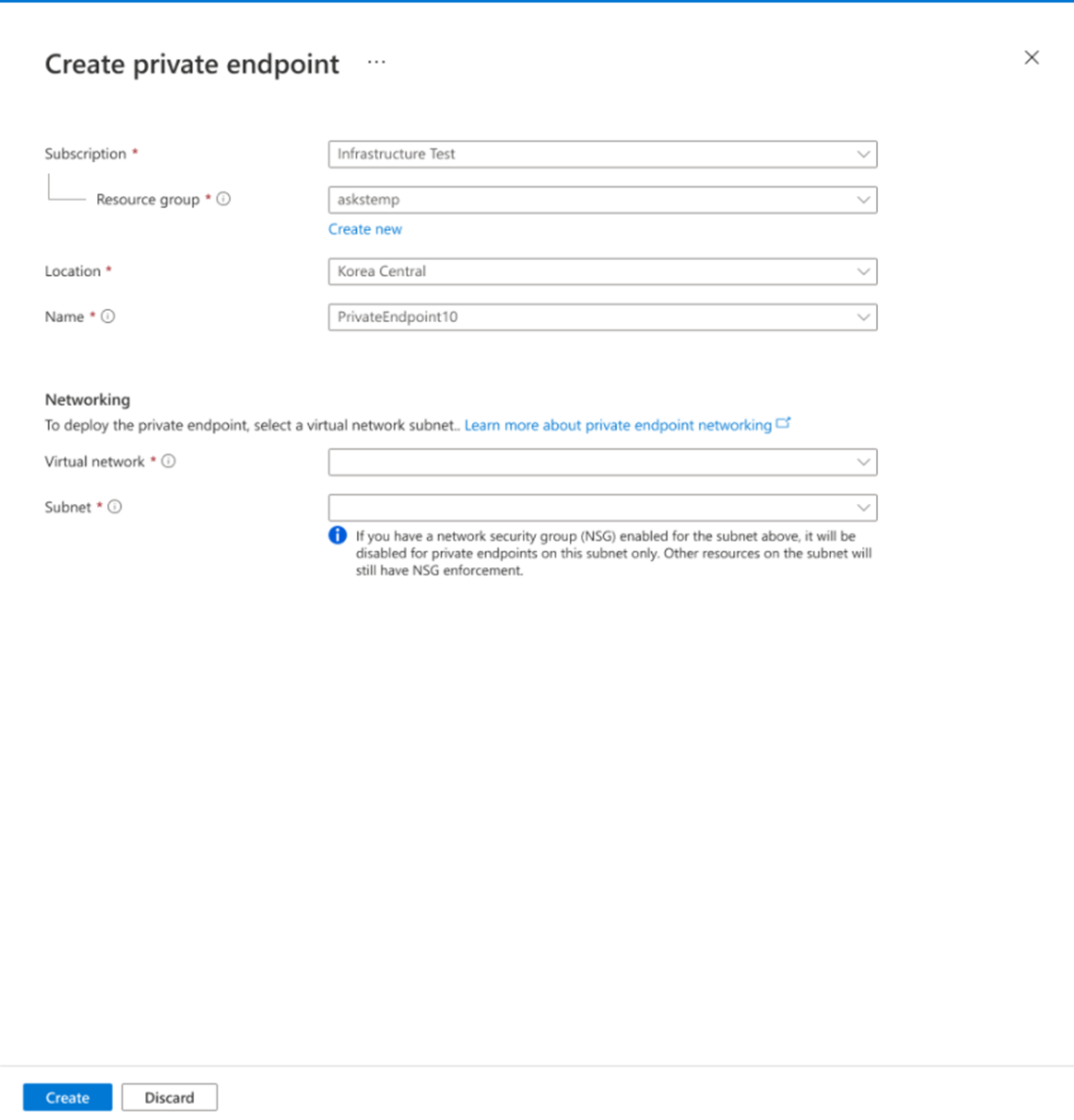

Preencha a assinatura, o grupo de recursos, o local e um nome para o novo ponto de extremidade privado. Escolha uma rede virtual e uma sub-rede. Em Integrar com Zona DNS Privada, selecione Sim e digite privatelink.notificationhubs.windows.net na caixa Zona DNS Privada.

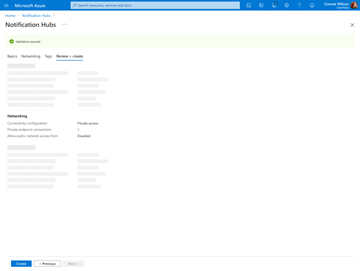

Selecione OK para ver a confirmação da criação de namespace e hub com um ponto de extremidade privado.

Selecione Criar para criar o hub de notificação com uma conexão de ponto de extremidade privada.

Criar um ponto de extremidade privado para um hub de notificação existente no portal

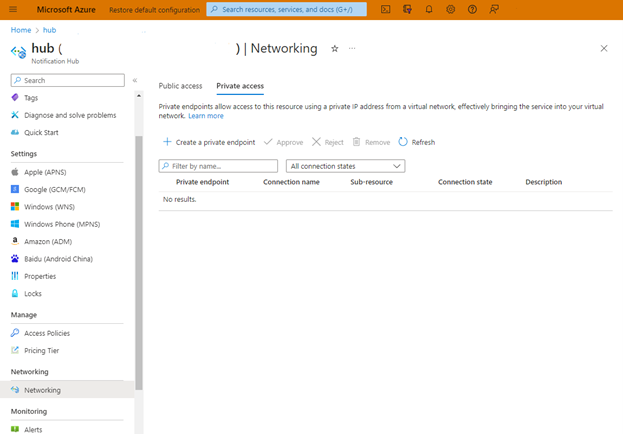

No portal, no lado esquerdo, na seção Segurança + rede, selecione Hubs de Notificação e, em seguida, selecione Rede.

Selecione a guia Acesso privado .

Preencha a assinatura, o grupo de recursos, o local e um nome para o novo ponto de extremidade privado. Escolha uma rede virtual e uma sub-rede. Selecione Criar.

Criar um ponto de extremidade privado usando a CLI

Entre na CLI do Azure e defina uma assinatura:

az login az account set --subscription <azure_subscription_id>Crie um novo grupo de recursos:

az group create -n <resource_group_name> -l <azure_region>Registre Microsoft.NotificationHubs como um provedor:

az provider register -n Microsoft.NotificationHubsCrie um novo namespace e hub dos Hubs de Notificação:

az notification-hub namespace create --name <namespace_name> --resource-group <resource_group_name> --location <azure_region> --sku "Standard" az notification-hub create --name <notification_hub_name> --namespace-name <namespace_name> --resource-group <resource_group_name> --location <azure_region>Crie uma rede virtual com uma sub-rede:

az network vnet create --resource-group <resource_group_name> --name <vNet name> --location <azure_region> az network vnet subnet create --resource-group <resource_group_name> --vnet-name <vNet_name> --name <subnet_name> --address-prefixes <address_prefix>Desative as políticas de rede virtual:

az network vnet subnet update --name <subnet_name> --resource-group <resource_group_name> --vnet-name <vNet_name> --disable-private-endpoint-network-policies trueAdicione zonas DNS privadas e vincule-as a uma rede virtual:

az network private-dns zone create --resource-group <resource_group_name> --name privatelink.servicebus.windows.net az network private-dns zone create --resource-group <resource_group_name> --name privatelink.notoficationhub.windows.net az network private-dns link vnet create --resource-group <resource_group_name> --virtual-network <vNet_name> --zone-name privatelink.servicebus.windows.net --name <dns_zone_link_name> --registration-enabled true az network private-dns link vnet create --resource-group <resource_group_name> --virtual-network <vNet_name> --zone-name privatelink.notificationhub.windows.net --name <dns_zone_link_name> --registration-enabled trueCrie um ponto de extremidade privado (aprovado automaticamente):

az network private-endpoint create --resource-group <resource_group_name> --vnet-name <vNet_name> --subnet <subnet_name> --name <private_endpoint_name> --private-connection-resource-id "/subscriptions/<azure_subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.NotificationHubs/namespaces/<namespace_name>" --group-ids namespace --connection-name <private_link_connection_name> --location <azure-region>Crie um ponto de extremidade privado (com aprovação de solicitação manual):

az network private-endpoint create --resource-group <resource_group_name> --vnet-name <vnet_name> --subnet <subnet_name> --name <private_endpoint_name> --private-connection-resource-id "/subscriptions/<azure_subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.NotificationHubs/namespaces/<namespace_name>" --group-ids namespace --connection-name <private_link_connection_name> --location <azure-region> --manual-requestMostrar o status da conexão:

az network private-endpoint show --resource-group <resource_group_name> --name <private_endpoint_name>

Gerenciar endpoints privados usando o portal

Quando você cria um ponto de extremidade privado, a conexão deve ser aprovada. Se o recurso para o qual você está criando um ponto de extremidade privado estiver em seu diretório, você poderá aprovar a solicitação de conexão, desde que tenha permissões suficientes. Se você estiver se conectando a um recurso do Azure em outro diretório, deverá aguardar que o proprietário desse recurso aprove sua solicitação de conexão.

Há quatro estados de provisionamento:

| Ação do serviço | Estado do ponto de extremidade privado do consumidor do serviço | Description |

|---|---|---|

| None | Pendente | A conexão é criada manualmente e está pendente de aprovação do proprietário do recurso de link privado. |

| Aprovar | Aprovado | A conexão foi aprovada automática ou manualmente e está pronta para ser usada. |

| Rejeitar | Rejeitado | A conexão foi rejeitada pelo proprietário do recurso de link privado. |

| Remover | Desligado | A conexão foi removida pelo proprietário do recurso de link privado. O ponto de extremidade privado torna-se informativo e deve ser excluído para limpeza. |

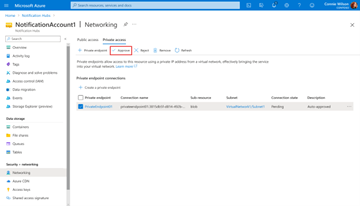

Aprovar, rejeitar ou remover uma conexão de ponto de extremidade privada

- Inicie sessão no portal do Azure.

- Na barra de pesquisa, digite Hubs de Notificação.

- Selecione o namespace que você deseja gerenciar.

- Selecione o separador Rede.

- Vá para a seção apropriada com base na operação que você deseja aprovar, rejeitar ou remover.

Aprovar uma conexão de ponto de extremidade privada

Se houver conexões pendentes, uma conexão será exibida com Pendente no estado de provisionamento.

Selecione o ponto de extremidade privado que deseja aprovar.

Selecione Aprovar.

Na página Aprovar conexão, insira um comentário opcional e selecione Sim. Se você selecionar Não, nada acontece.

Você deve ver o status da conexão na lista alterar para Aprovado.

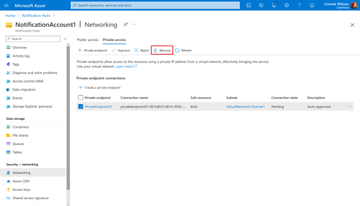

Rejeitar uma conexão de ponto de extremidade privada

Se houver alguma conexão de ponto de extremidade privada que você deseja rejeitar, seja uma solicitação pendente ou uma conexão existente que foi aprovada anteriormente, selecione o ícone de conexão de ponto de extremidade e selecione Rejeitar.

Na página Rejeitar conexão, insira um comentário opcional e selecione Sim. Se você selecionar Não, nada acontece.

Você deve ver o status da conexão na lista alterar para Rejeitado.

Remover uma conexão de ponto de extremidade privada

Para remover uma conexão de ponto de extremidade privada, selecione-a na lista e selecione Remover na barra de ferramentas:

Na página Excluir conexão, selecione Sim para confirmar a exclusão do ponto de extremidade privado. Se você selecionar Não, nada acontece.

Você deve ver o status da conexão na lista mudar para Desconectado. Em seguida, o ponto de extremidade desaparece da lista.

Validar se a conexão de link privado funciona

Você deve validar se os recursos dentro da rede virtual do ponto de extremidade privado estão se conectando ao namespace dos Hubs de Notificação por meio de um endereço IP privado e se eles têm a integração de zona DNS privada correta.

Primeiro, crie uma máquina virtual seguindo as etapas em Criar uma máquina virtual do Windows no portal do Azure.

Na guia Rede:

- Especifique a rede virtual e a sub-rede. Você deve selecionar a Rede Virtual na qual implantou o ponto de extremidade privado.

- Especifique um recurso IP público.

- Para o grupo de segurança de rede NIC, selecione Nenhum.

- Para Balanceamento de carga, selecione Não.

Conecte-se à VM, abra uma linha de comando e execute o seguinte comando:

Resolve-DnsName <namespace_name>.privatelink.servicebus.windows.net

Quando o comando é executado a partir da VM, ele retorna o endereço IP da conexão de ponto de extremidade privado. Quando é executado a partir de uma rede externa, retorna o endereço IP público de um dos clusters de Hubs de Notificação.

Limitações e considerações de design

Limitações: este recurso está disponível em todas as regiões públicas do Azure. Número máximo de pontos de extremidade privados por namespace de Hubs de Notificação: 200

Para obter mais informações, consulte Serviço de Link Privado do Azure: Limitações.