Visão geral dos serviços Network Fabric

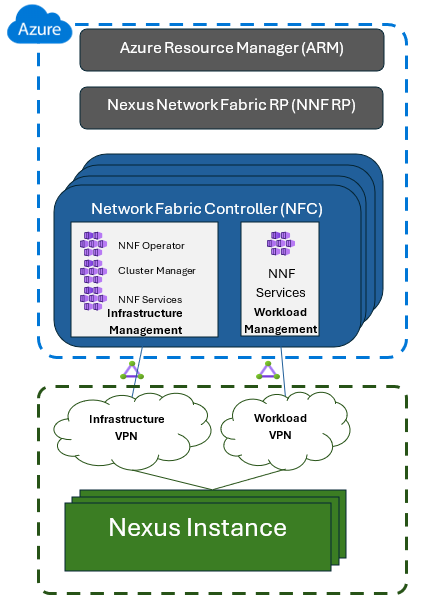

O Network Fabric Controller (NFC) serve como host para serviços Nexus Network Fabric (NNF), ilustrado no diagrama abaixo. Esses serviços permitem o acesso seguro à Internet para aplicativos e serviços locais. A comunicação entre aplicativos locais e serviços NNF é facilitada por meio de um serviço especializado de Rota Expressa (VPN). Essa configuração permite que os serviços locais se conectem aos serviços NNF via Rota Expressa em uma extremidade e acessem serviços baseados na Internet na outra extremidade.

Segurança aprimorada com o Nexus Network Fabric Proxy Management

O Nexus Network Fabric emprega um proxy robusto e nativo da nuvem projetado para proteger a infraestrutura do Nexus e suas cargas de trabalho associadas. Esse proxy é focado principalmente na prevenção de ataques de exfiltração de dados e na manutenção de uma lista de permissões controlada de URLs para conexões de instância NNF. Em combinação com o proxy sob a nuvem, o proxy NNF oferece segurança abrangente para redes de carga de trabalho. Há dois aspetos distintos desse sistema: o Proxy de Gerenciamento de Infraestrutura, que lida com todo o tráfego de infraestrutura, e o Proxy de Gerenciamento de Carga de Trabalho, dedicado a facilitar a comunicação entre cargas de trabalho e pontos de extremidade públicos ou do Azure.

Sincronização de tempo otimizada com NTP (Managed Network Time Protocol)

O Network Time Protocol (NTP) é um protocolo de rede essencial que alinha as configurações de tempo dos sistemas de computador em redes de comutação de pacotes. Na instância do Azure Operator Nexus, o NTP é fundamental para garantir as configurações de tempo consistentes em todos os nós de computação e dispositivos de rede. Esse nível de sincronização é crítico para as funções de rede (NFs) que operam na infraestrutura. Contribui significativamente para a eficácia das medidas de telemetria e segurança, mantendo a integridade e coordenação do sistema.

Recursos do Nexus Network Fabric

A seguir estão os principais recursos para o Nexus Network Fabric.

InternetGateways

InternetGateways é um recurso crítico na arquitetura de rede, atuando como a ponte de conexão entre uma rede virtual e a Internet. Ele permite que máquinas virtuais e outras entidades dentro de uma rede virtual se comuniquem perfeitamente com serviços externos. Esses serviços variam de sites e APIs a vários serviços em nuvem, tornando o InternetGateways um componente versátil e essencial.

_Propriedades

| Property | Descrição |

|---|---|

| Name | Serve como identificador exclusivo para o Gateway da Internet. |

| Localização | Especifica a região do Azure onde o Gateway da Internet é implantado, garantindo conformidade e otimização regionais. |

| Sub-redes | Define as sub-redes vinculadas ao Gateway da Internet, determinando os segmentos de rede que ele atende. |

| Endereço IP público | Atribui um endereço IP público ao gateway, permitindo interações de rede externa. |

| Rotas | Descreve as regras e configurações de roteamento para gerenciar o tráfego através do gateway. |

Casos de utilização

- Acesso à Internet: Facilita a conectividade com a Internet para recursos de rede virtual, crucial para atualizações, downloads e acesso a serviços externos.

- Conectividade híbrida: ideal para cenários híbridos, permitindo conexões seguras entre redes locais e recursos do Azure.

- Balanceamento de carga: melhora o desempenho e a disponibilidade da rede distribuindo uniformemente o tráfego entre vários gateways.

- Aplicação de segurança: Permite a implementação de políticas de segurança robustas, como restrições de tráfego de saída e mandatos de criptografia.

InternetGatewayRules

InternetGatewayRules representa um conjunto de regras associadas a um Gateway da Internet na Malha de Rede Gerenciada. Essas regras estabelecem diretrizes para permitir ou restringir o tráfego à medida que ele se move pelo Gateway da Internet, fornecendo uma estrutura para o gerenciamento de tráfego de rede.

_Propriedades

| Property | Descrição |

|---|---|

| Name | Atua como o identificador exclusivo para cada regra. |

| Prioridade | Define a ordem de avaliação das regras, com precedência das regras de prioridade mais elevada. |

| Ação | Determina a ação (por exemplo, permitir, negar) para o tráfego que corresponde aos critérios da regra. |

| Intervalo de endereços IP de origem | Identifica o intervalo de endereços IP de origem aplicável à regra. |

| Intervalo de endereços IP de destino | Define o intervalo de endereços IP de destino para a regra. |

| Protocolo | Especifica o protocolo de rede (por exemplo, TCP, UDP) relevante para a regra. |

| Intervalo de Portas | Detalha o intervalo de portas para a regra, se aplicável. |

Casos de utilização

Filtragem de tráfego: InternetGatewayRules permite que as organizações controlem o tráfego de rede de entrada e saída com base em critérios específicos. Por exemplo, eles podem bloquear determinados intervalos de IP ou permitir apenas protocolos específicos.

Aplicação de Políticas de Segurança: Estas regras são fundamentais na implementação de medidas de segurança, tais como a restrição de tráfego para melhorar a segurança da rede. Uma organização pode bloquear intervalos de IP mal-intencionados conhecidos ou limitar o tráfego a portas específicas para determinados serviços.

Garantia de conformidade: As regras também podem ser utilizadas para cumprir as normas regulamentares, limitando os tipos de tráfego, ajudando assim na privacidade dos dados e no controle de acesso.

Balanceamento de carga de tráfego: InternetGatewayRules pode distribuir o tráfego de rede entre vários gateways para otimizar a utilização de recursos. Isso inclui priorizar ou limitar o tráfego com base nas necessidades dos negócios.

FAQs

O suporte está disponível para pontos de extremidade HTTP?

A configuração padrão do Azure dá suporte apenas a pontos de extremidade HTTPS para garantir uma comunicação segura. Os pontos de extremidade HTTP não são suportados como parte desta medida de segurança. Ao priorizar HTTPS, o Azure mantém altos padrões de integridade e privacidade de dados.

Como posso me proteger contra a exfiltração de dados?

Para reforçar a segurança contra a exfiltração de dados, o Azure suporta a permissão de FQDNs (Nomes de Domínio Totalmente Qualificados) específicos no proxy. Essa medida de segurança adicional garante que sua rede só possa ser acessada por tráfego aprovado, minimizando consideravelmente o potencial de movimentação não autorizada de dados.