Tutorial: Criar um conjunto de configuração de controlo de políticas de exemplo para o Azure Private 5G Core

O Azure Private 5G Core fornece processamento de tráfego flexível. Pode personalizar a forma como a instância do núcleo do pacote aplica características de qualidade de serviço (QoS) ao tráfego para satisfazer as suas necessidades. Também pode bloquear ou limitar determinados fluxos. Este tutorial orienta-o através dos passos de criação de serviços e políticas SIM para casos de utilização comuns e, em seguida, aprovisionamento de SIMs para utilizar a nova configuração de controlo de políticas.

Neste tutorial, irá aprender a:

- Crie um novo serviço que filtre pacotes com base no protocolo.

- Crie um novo serviço que bloqueie o tráfego etiquetado com endereços IP remotos específicos e portas.

- Crie um novo serviço que limite a largura de banda do tráfego em fluxos correspondentes.

- Crie duas novas políticas do SIM e atribua-lhes serviços.

- Aprovisione dois NOVOS SIMs e atribua-lhes políticas SIM.

Pré-requisitos

- Leia as informações no Controlo de políticas e familiarize-se com a configuração do controlo de políticas do Azure Private 5G Core.

- Certifique-se de que consegue iniciar sessão no portal do Azure através de uma conta com acesso à subscrição ativa que identificou em Concluir as tarefas de pré-requisitos para implementar uma rede móvel privada. Esta conta tem de ter a função contribuidor incorporada no âmbito da subscrição.

- Identifique o nome do recurso de Rede Móvel correspondente à sua rede móvel privada.

- Identifique o nome do recurso Segmentação de dados correspondente ao setor de rede.

- Se quiser atribuir uma política a um SIM de 5G, pode escolher qualquer setor.

- Se quiser atribuir uma política a um SIM 4G, tem de escolher o setor configurado com o valor de tipo de serviço/setor (SST) de 1 e um diferenciador de setor (SD) vazio.

Criar um serviço para filtragem de protocolos

Neste passo, vamos criar um serviço que filtra pacotes com base no protocolo. Especificamente, fará o seguinte:

- Bloquear pacotes ICMP que fluem para longe dos UEs.

- Bloquear pacotes UDP que fluem para longe dos UEs na porta 11.

- Permitir todo o tráfego ICMP e UDP em ambas as direções, mas nenhum outro tráfego IP.

Para criar o serviço:

Inicie sessão no portal do Azure.

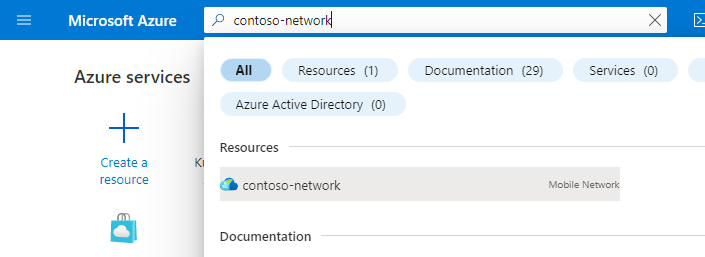

Procure e selecione o recurso rede móvel que representa a sua rede móvel privada.

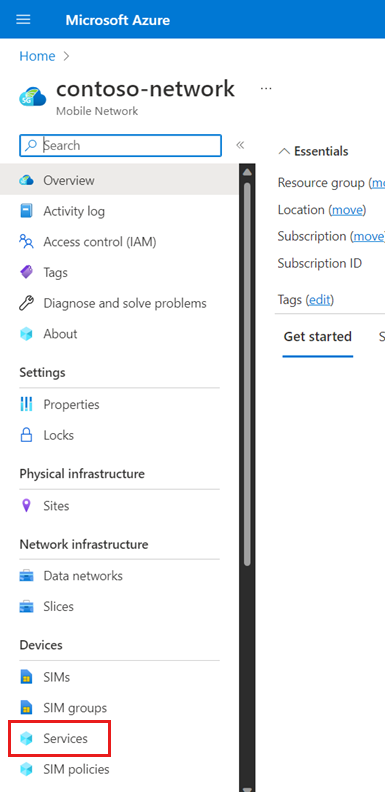

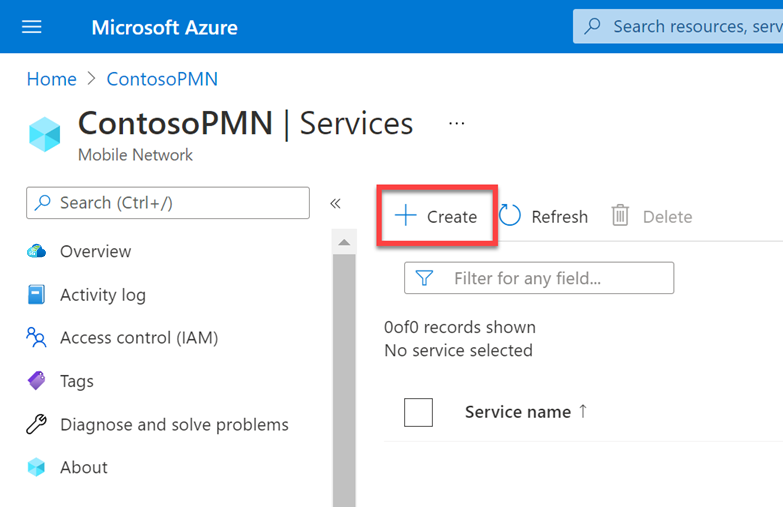

No menu Recurso , selecione Serviços.

Na Barra de comandos , selecione Criar.

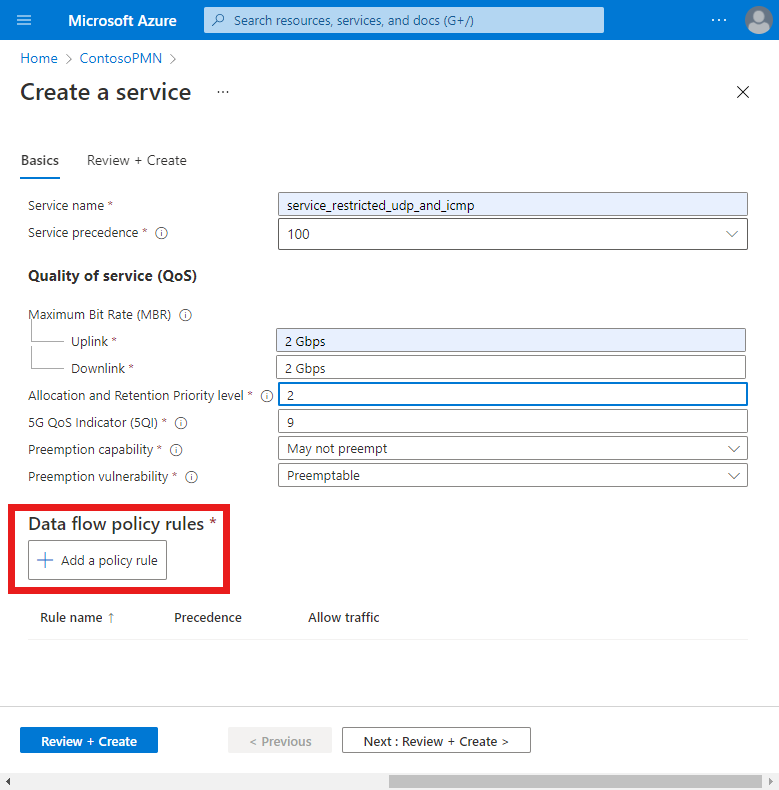

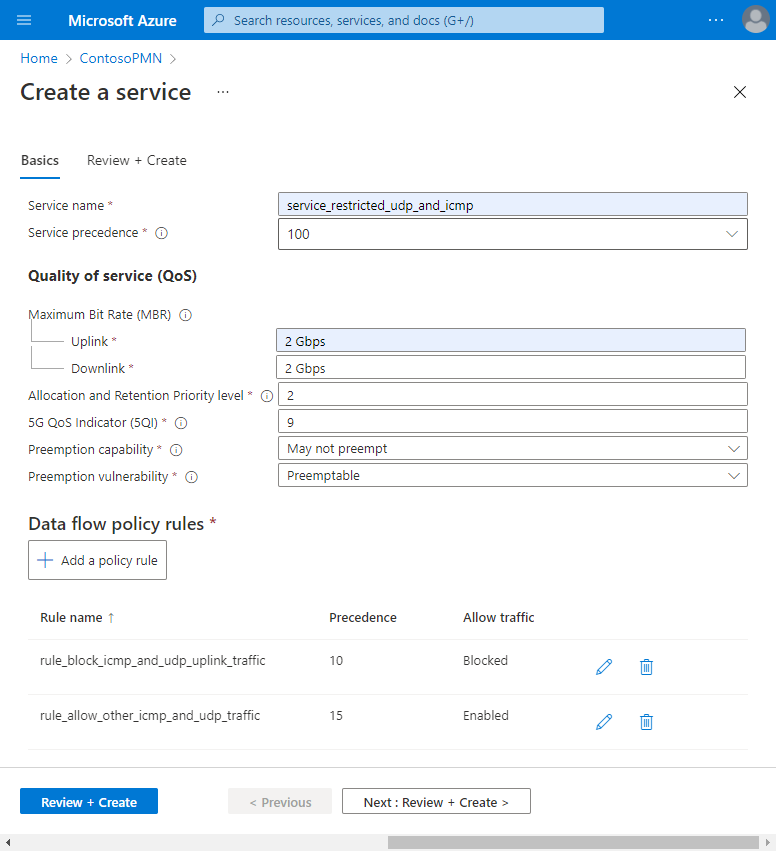

Vamos agora introduzir valores para definir as características de QoS que serão aplicadas aos fluxos de dados de serviço (SDFs) que correspondem a este serviço. No separador Noções básicas , preencha os campos da seguinte forma.

Campo Valor Nome do serviço service_restricted_udp_and_icmpPrecedência do serviço 100Taxa máxima de bits (MBR) - Uplink 2 GbpsTaxa máxima de bits (MBR) - Downlink 2 GbpsNível de Prioridade de Alocação e Retenção 25QI/QCI 9Capacidade de preempção Selecione May não preempt. Vulnerabilidade de preempção Selecione Não preemptível. Em Regras de política de fluxo de dados, selecione Adicionar uma regra de política.

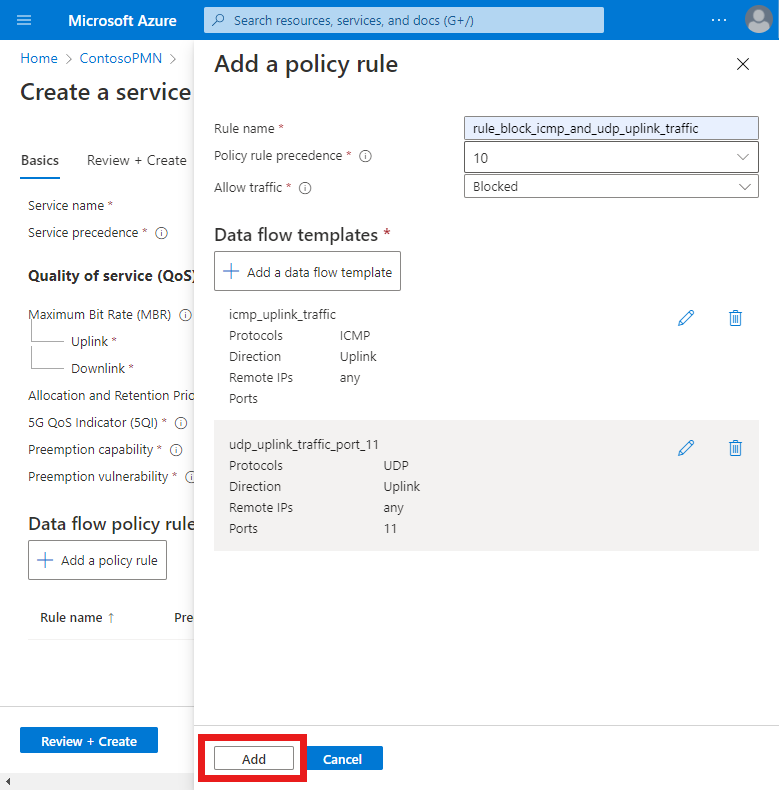

Vamos agora criar uma regra de política de fluxo de dados que bloqueia quaisquer pacotes que correspondam ao modelo de fluxo de dados que iremos configurar no próximo passo. Em Adicionar uma regra de política à direita, preencha os campos da seguinte forma.

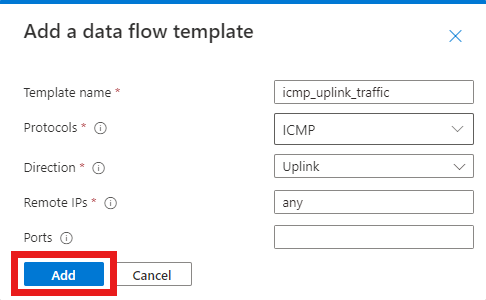

Campo Valor Nome da regra rule_block_icmp_and_udp_uplink_trafficPrecedência da regra de política Selecione 10. Permitir tráfego Selecione Bloqueado. Vamos agora criar um modelo de fluxo de dados que corresponde aos pacotes ICMP que fluem para longe dos UEs, para que possam ser bloqueados pela

rule_block_icmp_uplink_trafficregra. Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados , preencha os campos da seguinte forma.Campo Valor Nome do modelo icmp_uplink_trafficProtocolos Selecione ICMP. Direção Selecione Uplink. IPs Remotos anyPortas Deixe em branco. Selecione Adicionar.

Vamos criar outro modelo de fluxo de dados para a mesma regra que corresponde aos pacotes UDP que fluem para longe dos UEs na porta 11.

Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados , preencha os campos da seguinte forma.

Campo Valor Nome do modelo udp_uplink_traffic_port_11Protocolos Selecione UDP. Direção Selecione Uplink. IPs Remotos anyPortas 11Selecione Adicionar.

Agora podemos finalizar a regra. Em Adicionar uma regra de política, selecione Adicionar.

Por fim, vamos criar uma regra de fluxo de política de dados que permite todo o tráfego ICMP e UDP.

Selecione Adicionar uma regra de política e, em seguida, preencha os campos em Adicionar uma regra de política à direita da seguinte forma.

Campo Valor Nome da regra rule_allow_other_icmp_and_udp_trafficPrecedência da regra de política Selecione 15. Permitir tráfego Selecione Ativado. Estamos agora novamente no ecrã Criar um serviço . Vamos criar um modelo de fluxo de dados que corresponde a todos os ICMP e UDP em ambas as direções.

Em Regras de política de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados , preencha os campos da seguinte forma.

Campo Valor Nome do modelo icmp_and_udp_trafficProtocolos Selecione as caixas de verificação UDP e ICMP . Direção Selecione Bidirecional. IPs Remotos anyPortas Deixe em branco. Selecione Adicionar.

Agora, podemos finalizar a regra. Em Adicionar uma regra de política, selecione Adicionar.

Temos agora duas regras de política de fluxo de dados configuradas no serviço, que são apresentadas no cabeçalho Regras de política de fluxo de dados.

Tenha em atenção que a

rule_block_icmp_and_udp_uplink_trafficregra tem um valor inferior para o campo precedência da regra de política do que arule_allow_other_icmp_and_udp_trafficregra (10 e 15, respetivamente). As regras com valores mais baixos têm uma prioridade mais alta. Isto garante que arule_block_icmp_and_udp_uplink_trafficregra para bloquear pacotes é aplicada primeiro, antes de a largura serrule_allow_other_icmp_and_udp_trafficaplicada a todos os pacotes restantes.

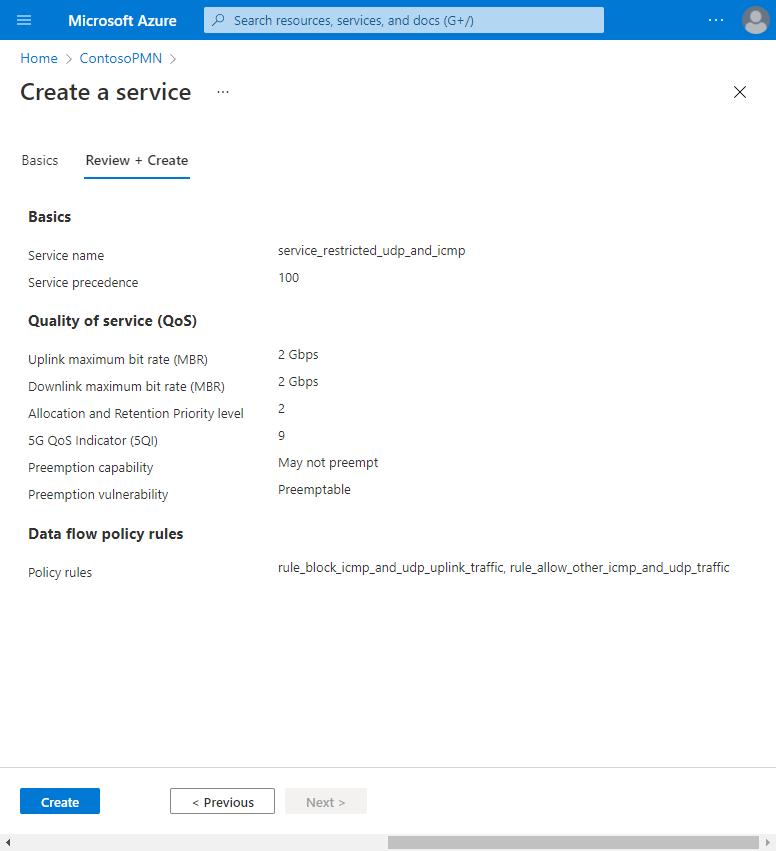

No separador Configuração básica , selecione Rever + criar.

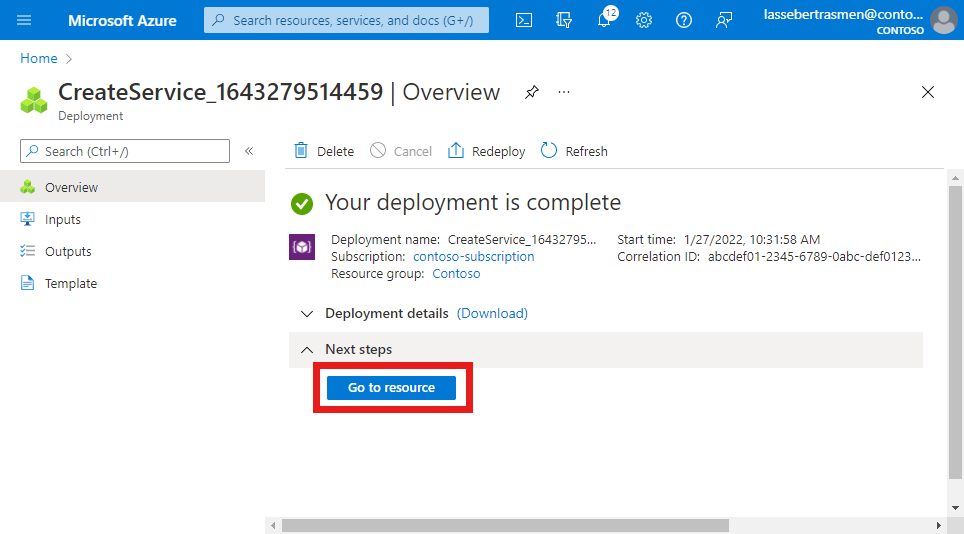

Selecione Criar para criar o serviço.

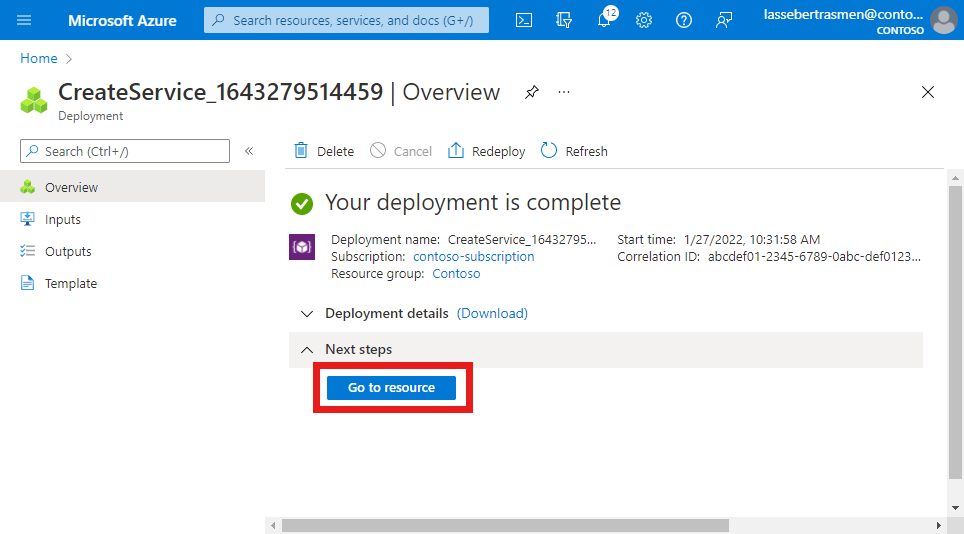

O portal do Azure apresentará o seguinte ecrã de confirmação quando o serviço tiver sido criado. Selecione Ir para recurso para ver o novo recurso de serviço.

Confirme que as características QoS, as regras de política de fluxo de dados e os modelos de fluxo de dados de serviço listados na parte inferior do ecrã estão configurados conforme esperado.

Criar um serviço para bloquear o tráfego de origens específicas

Neste passo, vamos criar um serviço que bloqueia o tráfego de origens específicas. Especificamente, fará o seguinte:

- Bloquear pacotes UDP etiquetados com o endereço remoto 10.204.141.200 e a porta 12 a fluir para UEs.

- Bloquear pacotes UDP etiquetados com qualquer endereço remoto no intervalo 10.204.141.0/24 e porta 15 a fluir em ambas as direções

Para criar o serviço:

Procure e selecione o recurso de Rede Móvel que representa a sua rede móvel privada.

No menu Recurso , selecione Serviços.

Na Barra de comandos , selecione Criar.

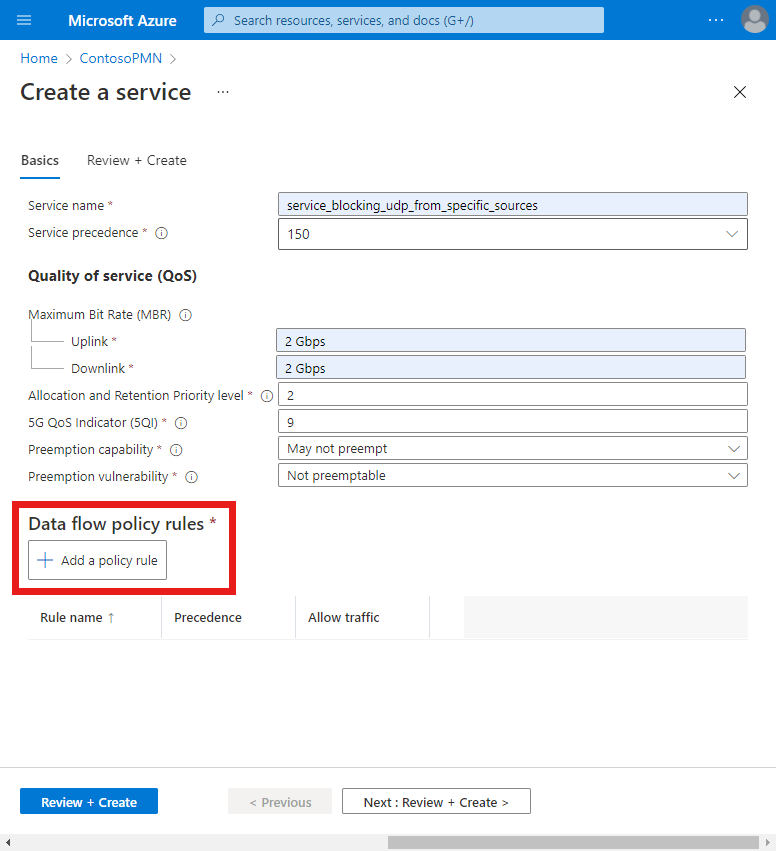

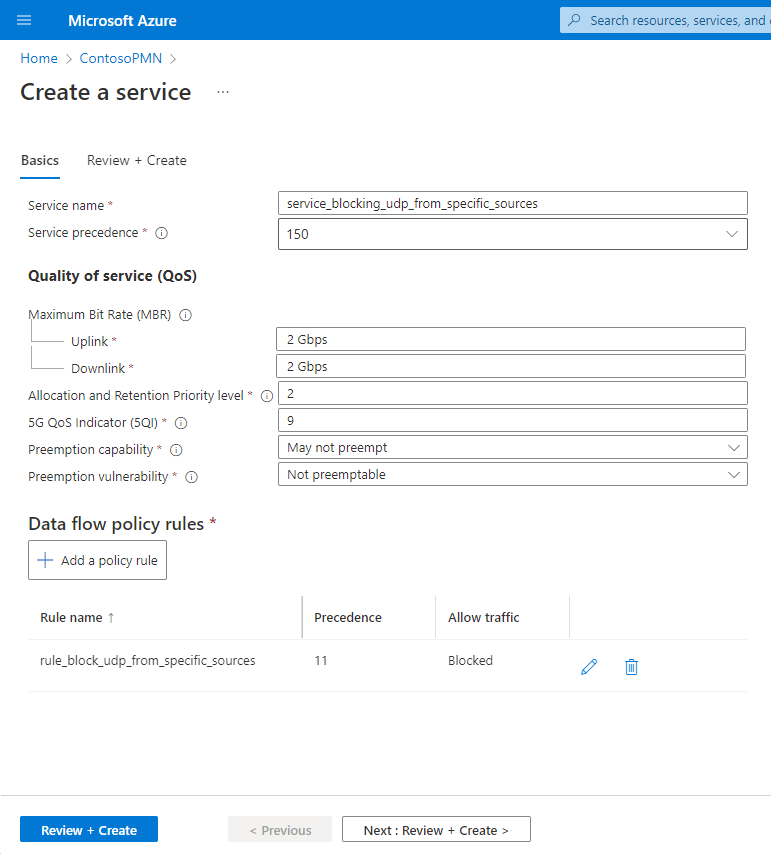

Vamos agora introduzir valores para definir as características de QoS que serão aplicadas aos SDFs que correspondem a este serviço. No separador Noções básicas , preencha os campos da seguinte forma.

Campo Valor Nome do serviço service_blocking_udp_from_specific_sourcesPrecedência do serviço 150Taxa máxima de bits (MBR) – Uplink 2 GbpsTaxa máxima de bits (MBR) – Downlink 2 GbpsNível de Prioridade de Alocação e Retenção 25QI/QCI 9Capacidade de preempção Selecione May not preempt. Vulnerabilidade de preempção Selecione Não preempível. Em Regras de política de fluxo de dados, selecione Adicionar uma regra de política.

Vamos agora criar uma regra de política de fluxo de dados que bloqueia quaisquer pacotes que correspondam ao modelo de fluxo de dados que iremos configurar no próximo passo. Em Adicionar uma regra de política à direita, preencha os campos da seguinte forma.

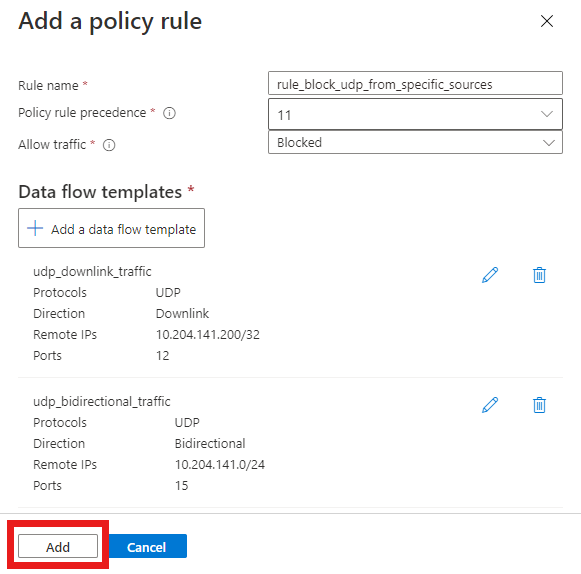

Campo Valor Nome da regra rule_block_udp_from_specific_sourcesPrecedência da regra de política Selecione 11. Permitir tráfego Selecione Bloqueado. Em seguida, vamos criar um modelo de fluxo de dados que corresponde aos pacotes UDP que fluem para UEs a partir de 10.204.141.200 na porta 12, para que possam ser bloqueados pela

rule_block_udp_from_specific_sourcesregra.Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados , preencha os campos da seguinte forma.

Campo Valor Nome do modelo udp_downlink_trafficProtocolos Selecione UDP. Direção Selecione Ligação para baixo. IPs Remotos 10.204.141.200/32Portas 12Selecione Adicionar.

Por fim, vamos criar outro modelo de fluxo de dados para a mesma regra que corresponde aos pacotes UDP que fluem em qualquer direção que estejam etiquetados com qualquer endereço remoto no intervalo 10.204.141.0/24 e na porta 15.

Em Modelos de fluxo de dados, selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados , preencha os campos da seguinte forma.

Campo Valor Nome do modelo udp_bidirectional_trafficProtocolos Selecione UDP. Direção Selecione Bidirecional. IPs Remotos 10.204.141.0/24Portas 15Selecione Adicionar.

Agora, podemos finalizar a regra. Em Adicionar uma regra de política, selecione Adicionar.

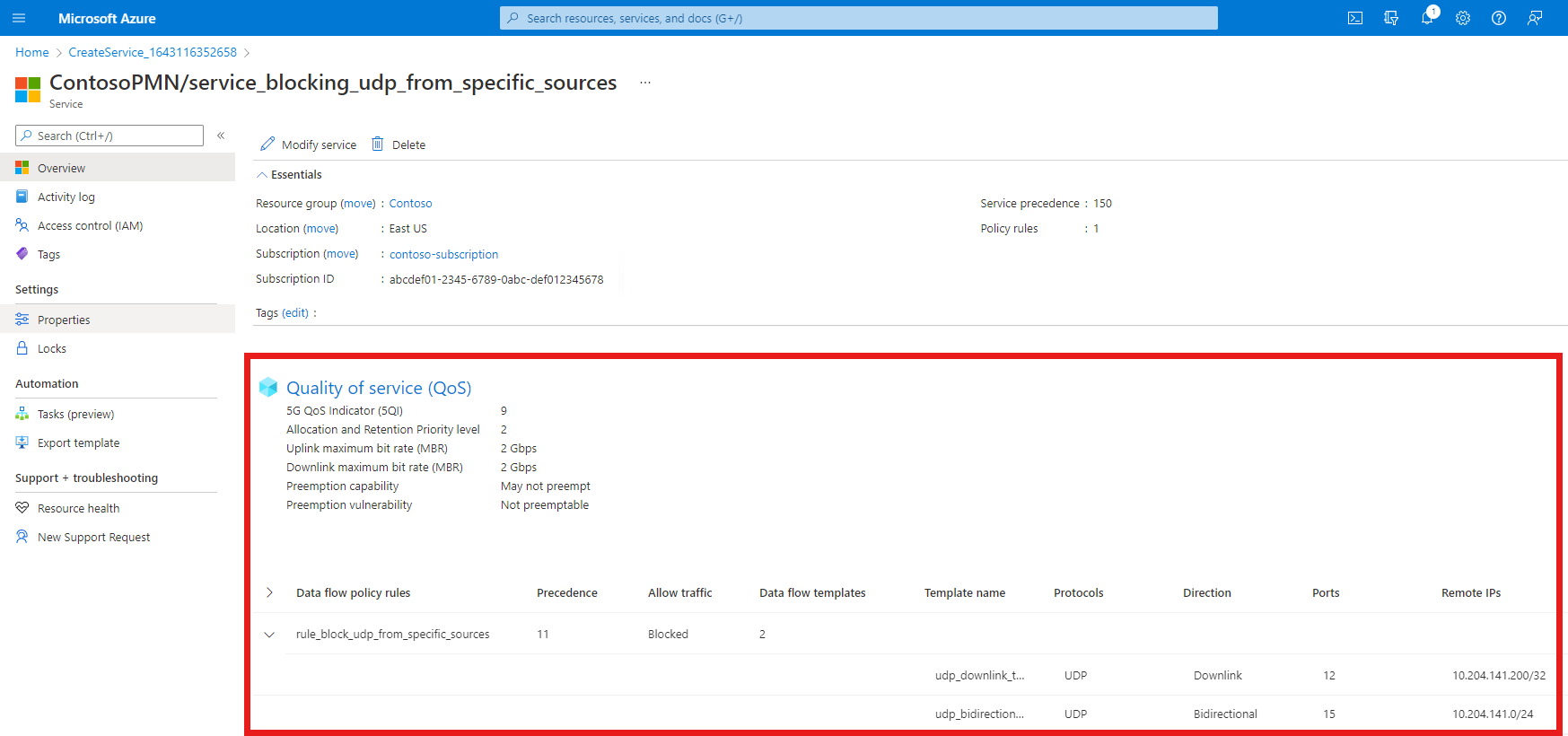

Captura de ecrã a mostrar o portal do Azure. Mostra o ecrã Adicionar uma regra de política com todos os campos corretamente preenchidos para que uma regra bloqueie determinado tráfego UDP. Inclui dois modelos de fluxo de dados configurados. O primeiro corresponde aos pacotes UDP que fluem para UEs a partir de 10.204.141.200 na porta 12. O segundo corresponde aos pacotes UDP que fluem em qualquer direção que são etiquetados com qualquer endereço remoto no intervalo 10.204.141.0/24 e na porta 15. O botão Adicionar está realçado.

Temos agora uma única regra de política de fluxo de dados no serviço para bloquear o tráfego UDP. Isto é apresentado no cabeçalho Regras de política de fluxo de dados .

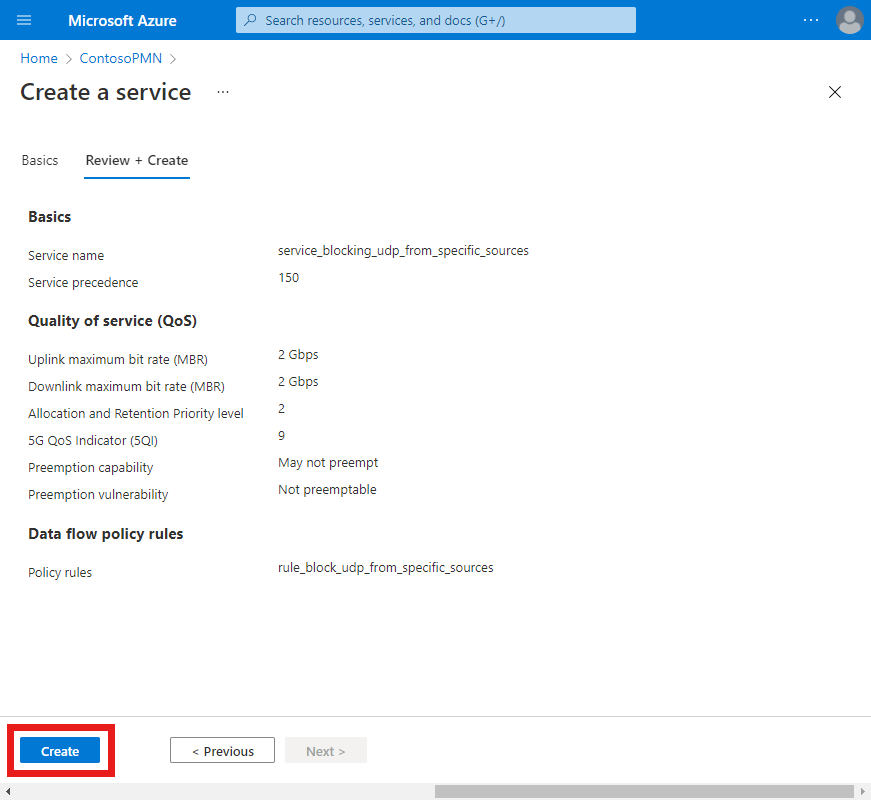

No separador Configuração básica , selecione Rever + criar.

Selecione Criar para criar o serviço.

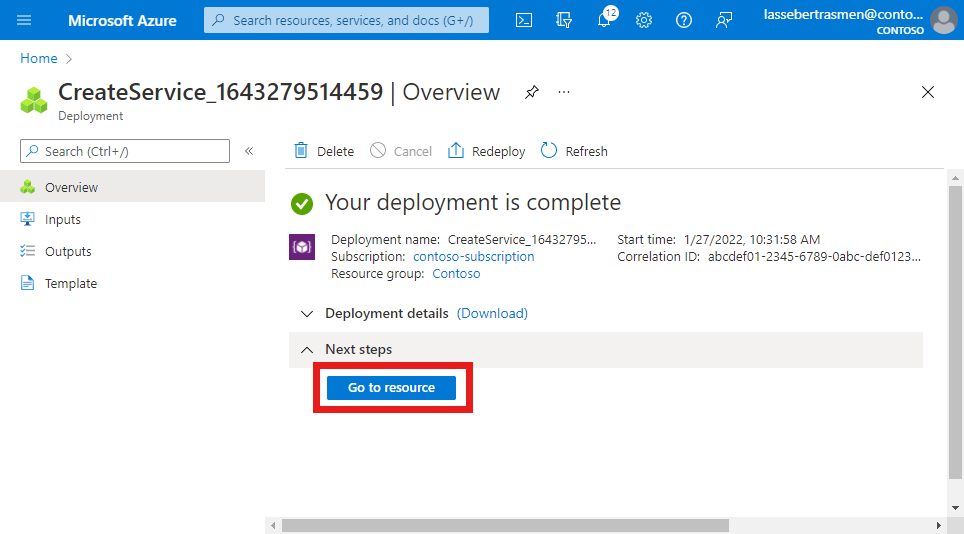

O portal do Azure apresentará o seguinte ecrã de confirmação quando o serviço tiver sido criado. Selecione Ir para recurso para ver o novo recurso de serviço.

Confirme que as regras de política de fluxo de dados e os modelos de fluxo de dados de serviço listados na parte inferior do ecrã estão configurados conforme esperado.

Criar um serviço para limitar o tráfego

Neste passo, vamos criar um serviço que limita a largura de banda do tráfego em fluxos correspondentes. Especificamente, fará o seguinte:

- Limite a taxa máxima de bits (MBR) para pacotes que fluem de UEs para 10 Mbps.

- Limite a taxa máxima de bits (MBR) para pacotes que fluem para UEs para 15 Mbps.

Para criar o serviço:

Procure e selecione o recurso de Rede Móvel que representa a sua rede móvel privada.

No menu Recurso , selecione Serviços.

Na Barra de comandos , selecione Criar.

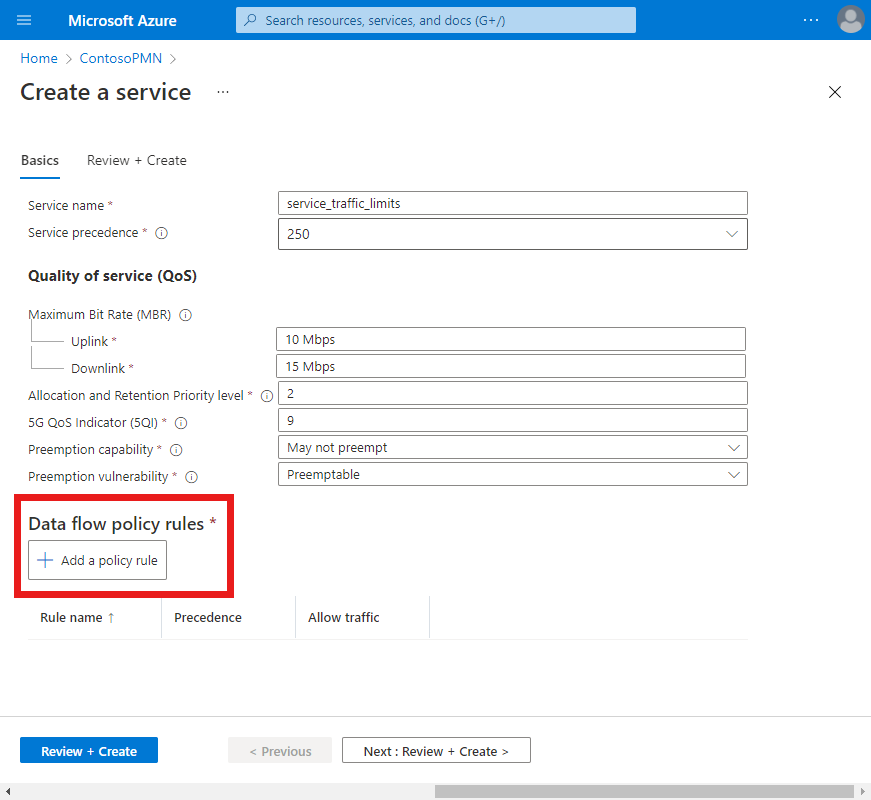

Vamos agora introduzir valores para definir as características de QoS que serão aplicadas aos SDFs que correspondem a este serviço. Vamos utilizar os campos Taxa máxima de bits (MBR) – Uplink e Taxa máxima de bits (MBR) – Para definir os nossos limites de largura de banda. No separador Noções básicas , preencha os campos da seguinte forma.

Campo Valor Nome do serviço service_traffic_limitsPrecedência do serviço 250Taxa máxima de bits (MBR) – Uplink 10 MbpsTaxa máxima de bits (MBR) – Downlink 15 MbpsNível de Prioridade de Alocação e Retenção 25QI/QCI 9Capacidade de preempção Selecione May not preempt. Vulnerabilidade de preempção Selecione Preemptible. Em Regras de política de fluxo de dados, selecione Adicionar uma regra de política.

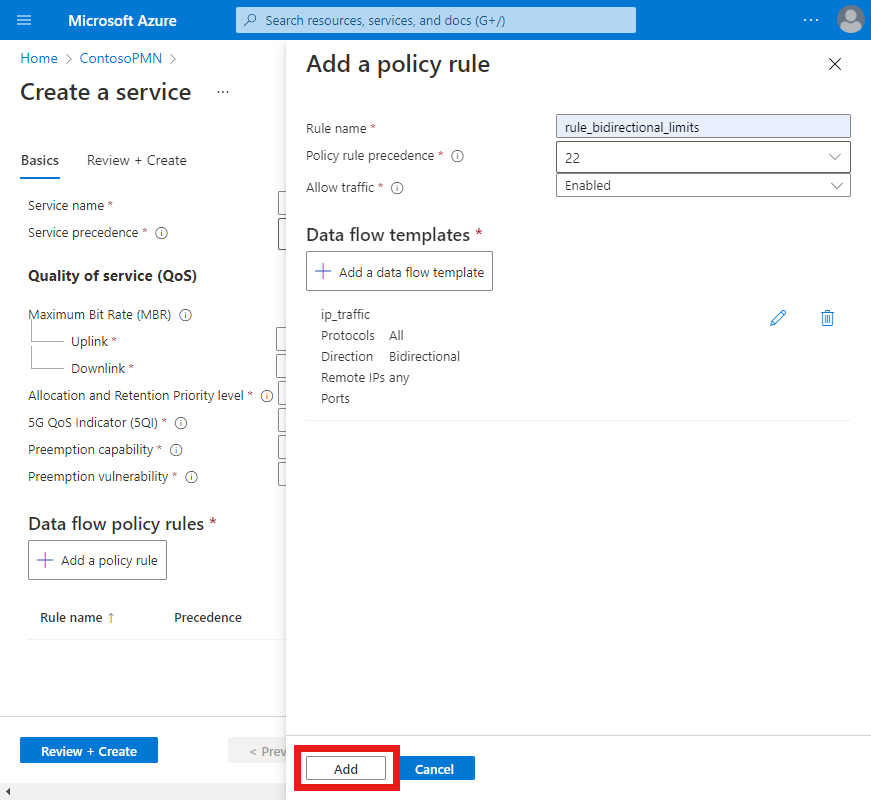

Em Adicionar uma regra de política à direita, preencha os campos da seguinte forma.

Campo Valor Nome da regra rule_bidirectional_limitsPrecedência da regra de política Selecione 22. Permitir tráfego Selecione Ativado. Vamos agora criar um modelo de fluxo de dados que corresponda a todo o tráfego IP em ambas as direções.

Selecione Adicionar um modelo de fluxo de dados. No pop-up Adicionar um modelo de fluxo de dados , preencha os campos da seguinte forma.

Campo Valor Nome do modelo ip_trafficProtocolos Selecione Tudo. Direção Selecione Bidirecional. IPs Remotos anyPortas Deixar em branco Selecione Adicionar.

Agora, podemos finalizar a regra. Em Adicionar uma regra de política, selecione Adicionar.

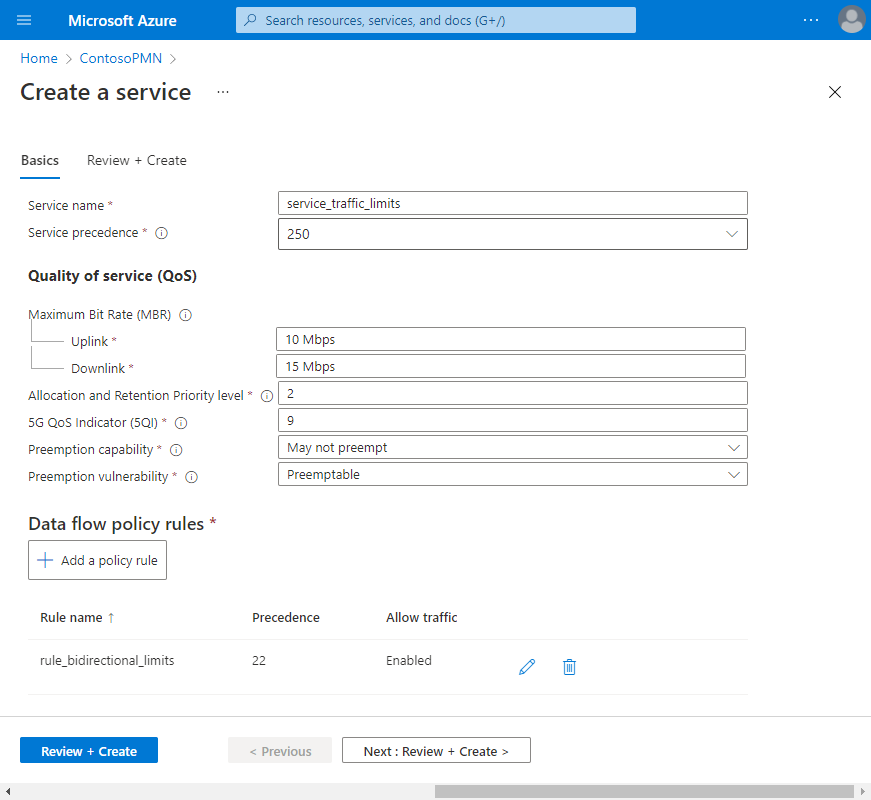

Temos agora uma única regra de política de fluxo de dados configurada no serviço.

No separador Configuração básica , selecione Rever + criar.

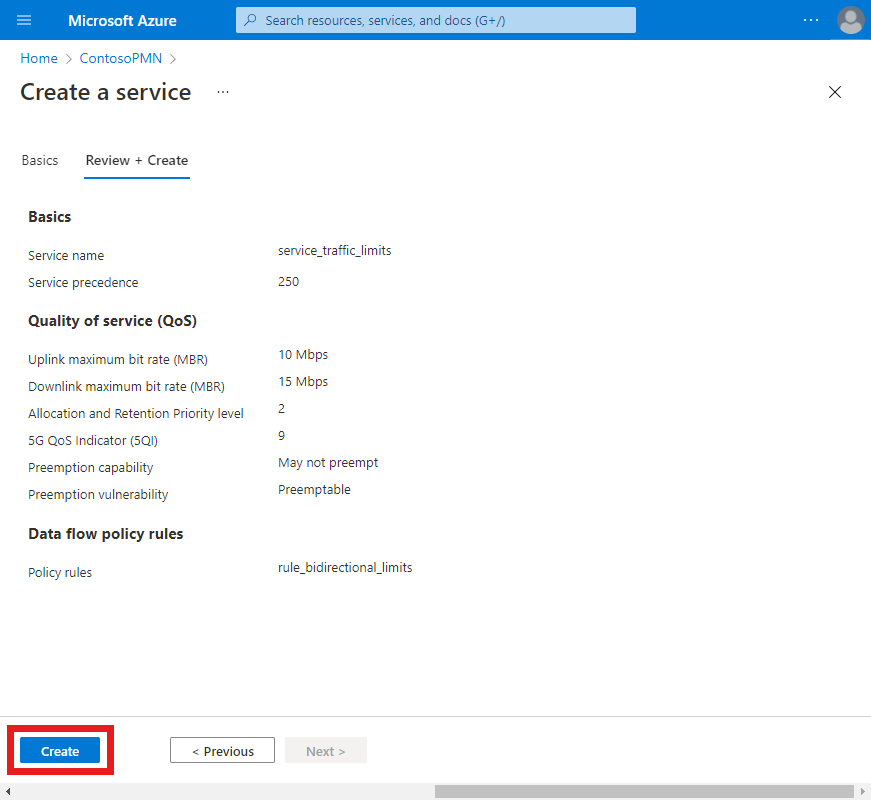

Selecione Criar para criar o serviço.

O portal do Azure apresentará o seguinte ecrã de confirmação quando o serviço tiver sido criado. Selecione Ir para recurso para ver o novo recurso de serviço.

Confirme que as regras de política de fluxo de dados e os modelos de fluxo de dados de serviço listados na parte inferior do ecrã estão configurados conforme esperado.

Configurar políticas sim

Neste passo, vamos criar duas políticas sim. A primeira política sim utilizará o serviço que criámos em Criar um serviço para filtragem de protocolos e a segunda utilizará o serviço que criámos em Criar um serviço para bloquear o tráfego de origens específicas. Ambas as políticas do SIM utilizarão o terceiro serviço que criámos em Criar um serviço para limitar o tráfego.

Nota

Como cada política sim terá vários serviços, haverá pacotes que correspondem a mais do que uma regra nestes serviços. Por exemplo, os pacotes ICMP de downlink corresponderão às seguintes regras:

- A

rule_allow_other_icmp_and_udp_trafficregra noservice_restricted_udp_and_icmpserviço. - A

rule_bidirectional_limitsregra noservice_traffic_limitsserviço.

Neste caso, a instância do núcleo do pacote irá priorizar o serviço com o valor mais baixo para o campo Precedência do serviço. Em seguida, aplicará as características de QoS deste serviço aos pacotes. No exemplo acima, o service_restricted_udp_and_icmp serviço tem um valor inferior (100) do que o service_traffic_limits serviço (250). Por conseguinte, a instância de núcleo de pacote aplicará as características QoS fornecidas no service_restricted_udp_and_icmp serviço aos pacotes ICMP de downlink.

Vamos criar as políticas do SIM.

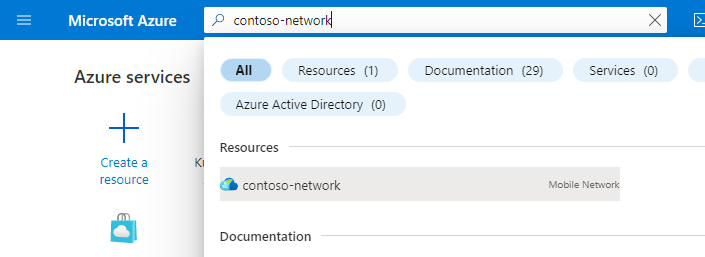

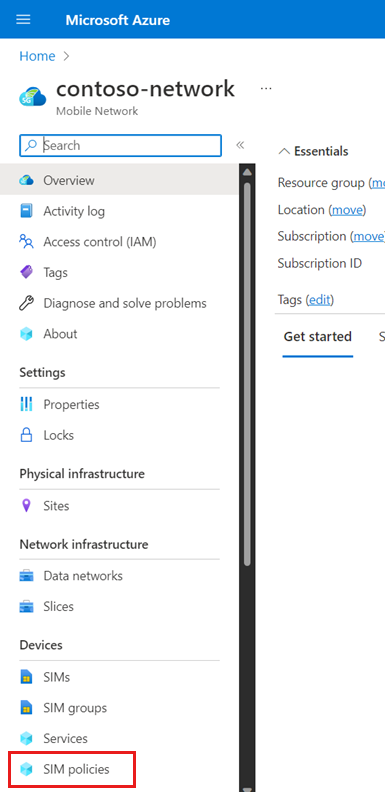

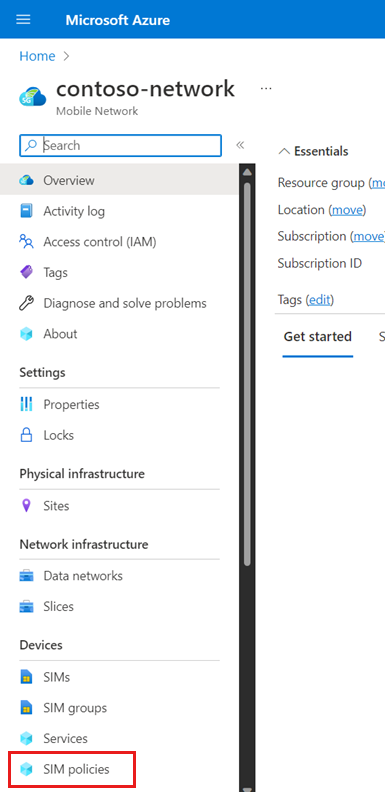

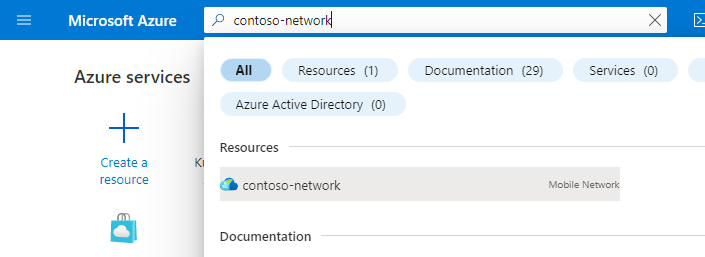

Procure e selecione o recurso de Rede Móvel que representa a sua rede móvel privada.

No menu Recurso , selecione Políticas sim.

Na Barra de comandos , selecione Criar.

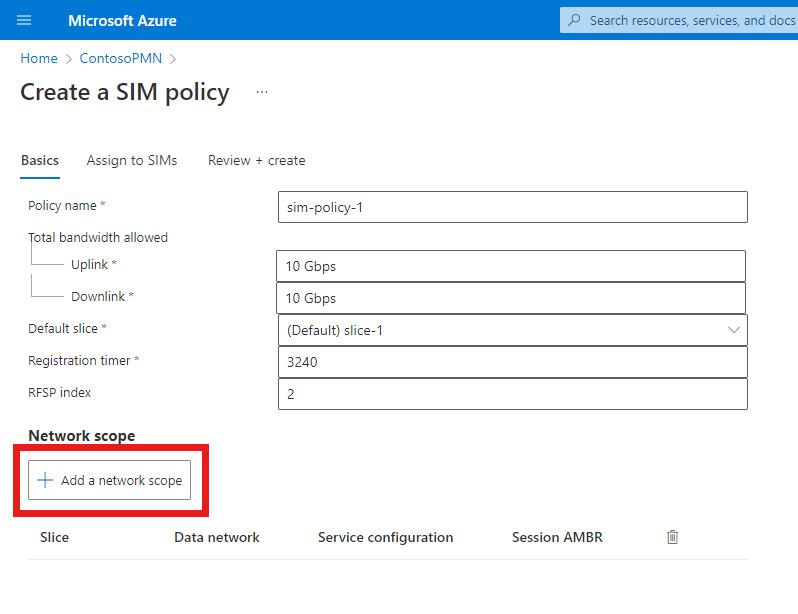

Em Criar uma política SIM, preencha os campos da seguinte forma.

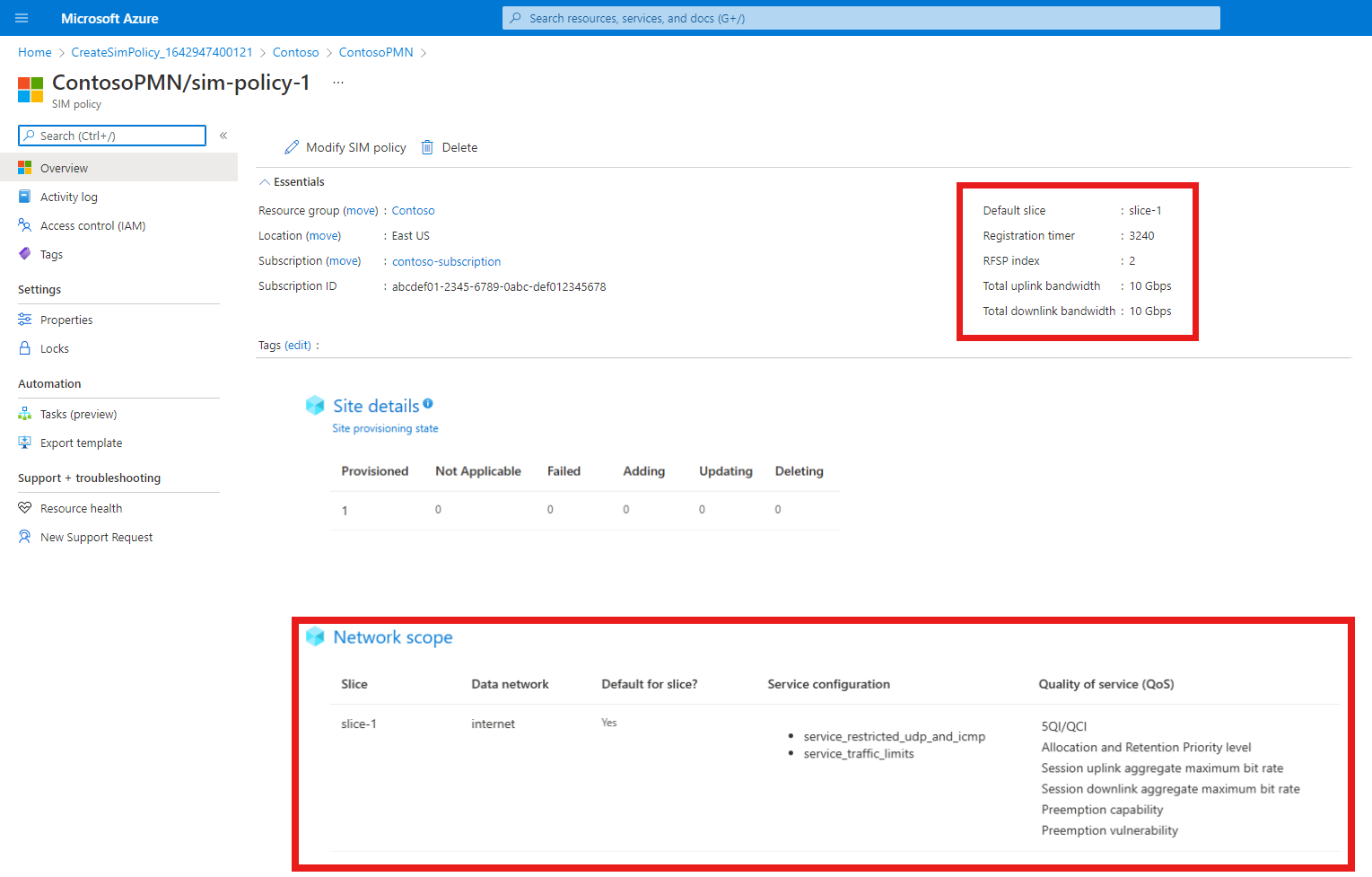

Campo Valor Nome da política sim-policy-1Largura de banda total permitida - Uplink 10 GbpsLargura de banda total permitida - Downlink 10 GbpsSetor predefinido Selecione o nome do setor de rede. Temporizador de registo 3240Índice RFSP 2Selecione Adicionar um âmbito de rede.

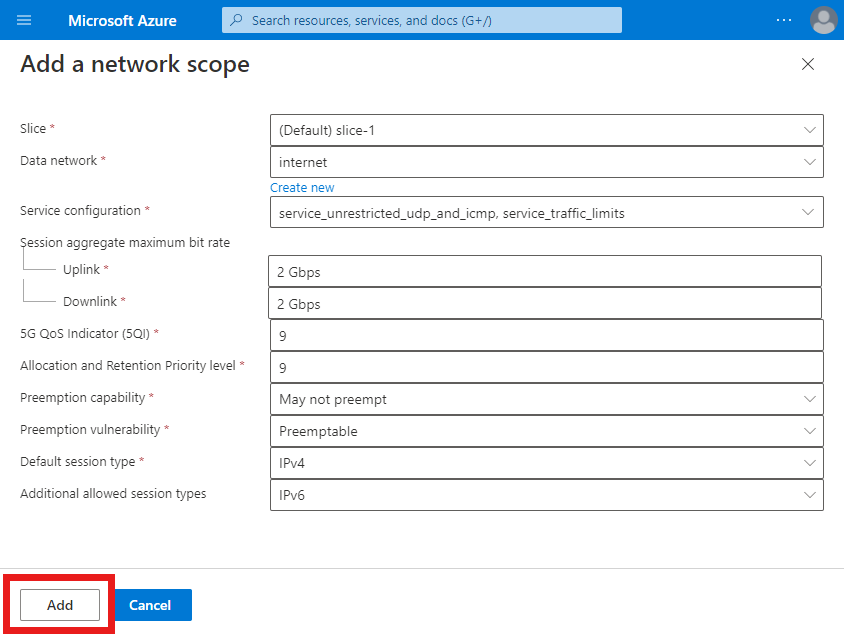

Em Adicionar um âmbito de rede, preencha os campos da seguinte forma.

Campo Valor Segmentação de dados Selecione o setor Predefinido . Rede de dados Selecione qualquer rede de dados à qual a sua rede móvel privada se ligue. Configuração do serviço Selecione service_restricted_udp_and_icmp e service_traffic_limits. Taxa máxima de bits de agregação da sessão - Uplink 2 GbpsTaxa máxima de bits de agregação da sessão - Downlink 2 Gbps5QI/QCI 9Nível de Prioridade de Alocação e Retenção 9Capacidade de preempção Selecione May não preempt. Vulnerabilidade de preempção Selecione Preemptible. Tipo de sessão predefinido Selecione IPv4. Selecione Adicionar.

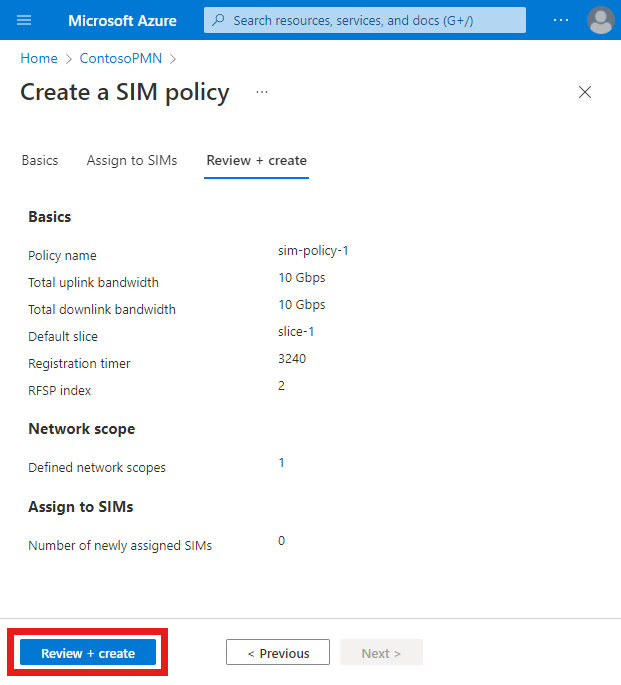

No separador Configuração básica, selecione Rever + criar.

No separador Rever + criar , selecione Rever + criar.

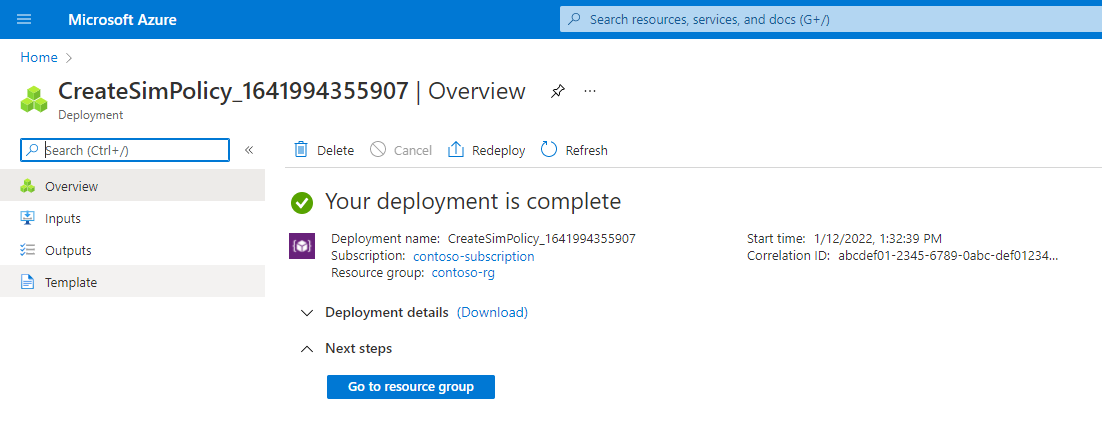

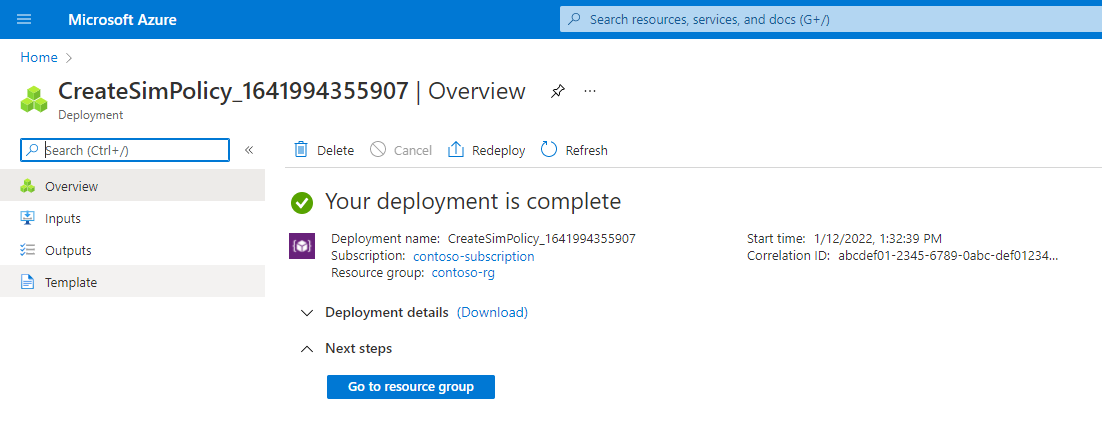

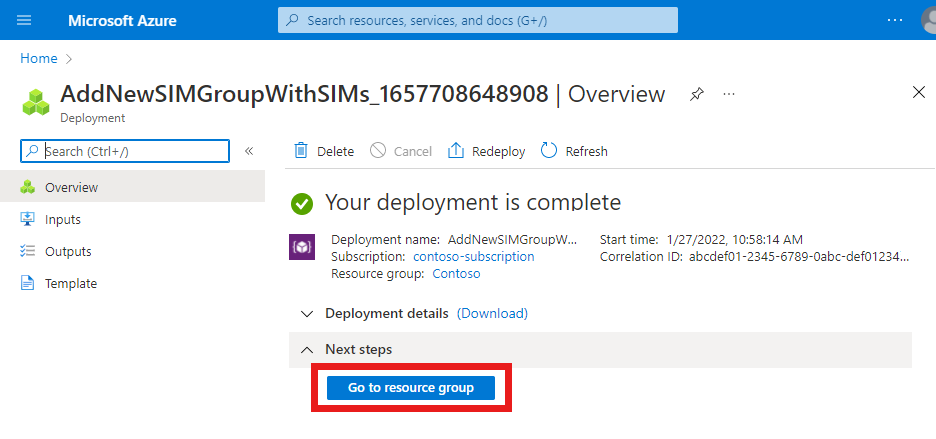

O portal do Azure apresentará o seguinte ecrã de confirmação quando a política do SIM tiver sido criada.

Selecione Ir para o grupo de recursos.

No grupo Recursos apresentado, selecione o recurso rede móvel que representa a sua rede móvel privada.

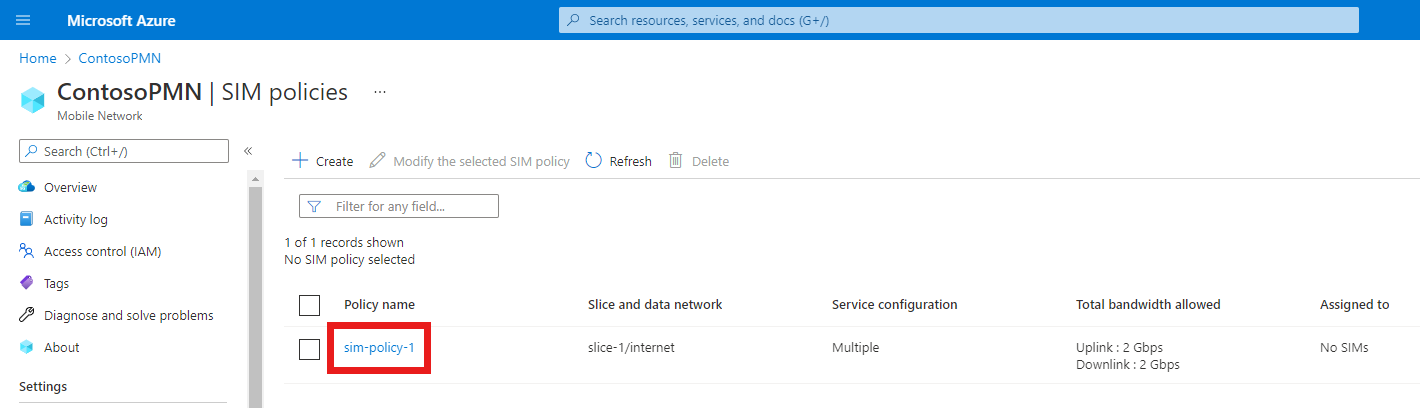

No menu Recurso , selecione Políticas sim.

Selecione sim-policy-1.

Verifique se a configuração da política do SIM é a esperada.

- As definições de nível superior da política sim são apresentadas no cabeçalho Essentials .

- A configuração do âmbito de rede é apresentada no cabeçalho Âmbito de rede , incluindo serviços configurados em Configuração do serviço e qualidade da configuração do serviço em Qualidade de Serviço (QoS).

Vamos agora criar a outra política do SIM. Procure e selecione o recurso rede móvel que representa a rede móvel privada para a qual pretende configurar um serviço.

No menu Recurso , selecione Políticas sim.

Na Barra de comandos , selecione Criar.

Em Criar uma política sim à direita, preencha os campos da seguinte forma.

Campo Valor Nome da política sim-policy-2Largura de banda total permitida - Uplink 10 GbpsLargura de banda total permitida - Downlink 10 GbpsSetor predefinido Selecione o nome do setor de rede. Temporizador de registo 3240Índice RFSP 2Selecione Adicionar um âmbito de rede.

No painel Adicionar um âmbito de rede , preencha os campos da seguinte forma.

Campo Valor Segmentação de dados Selecione o setor Predefinido . Rede de dados Selecione qualquer rede de dados à qual a sua rede móvel privada se ligue. Configuração do serviço Selecione service_blocking_udp_from_specific_sources e service_traffic_limits. Taxa máxima de bits de agregação da sessão - Uplink 2 GbpsTaxa máxima de bits de agregação da sessão - Downlink 2 Gbps5QI/QCI 9Nível de Prioridade de Alocação e Retenção 9Capacidade de preempção Selecione May não preempt. Vulnerabilidade de preempção Selecione Preemptible. Tipo de sessão predefinido Selecione IPv4. Selecione Adicionar.

No separador Configuração básica, selecione Rever + criar.

No separador Rever + criar configuração, selecione Rever + criar.

O portal do Azure apresentará o seguinte ecrã de confirmação quando a política do SIM tiver sido criada.

Selecione Ir para o grupo de recursos.

No grupo Recursos apresentado, selecione o recurso rede móvel que representa a sua rede móvel privada.

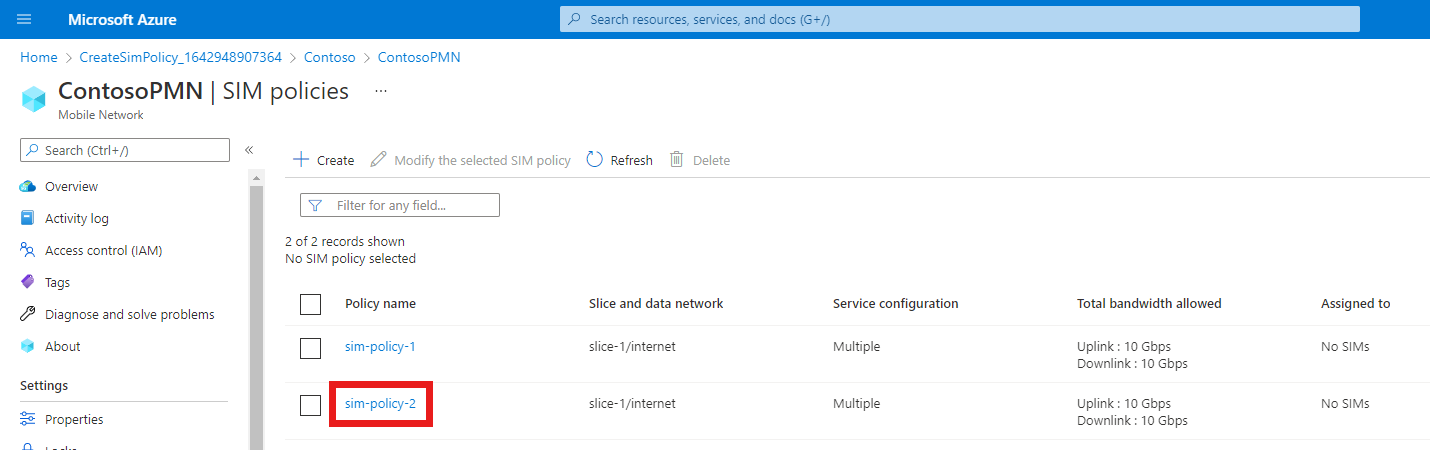

No menu Recurso , selecione Políticas sim.

Selecione sim-policy-2.

Verifique se a configuração da política do SIM é a esperada.

- As definições de nível superior da política sim são apresentadas no cabeçalho Essentials .

- A configuração do âmbito de rede é apresentada no cabeçalho Âmbito de rede , incluindo serviços configurados em Configuração do serviço e qualidade da configuração do serviço em Qualidade de Serviço (QoS).

Aprovisionar SIMs

Neste passo, vamos aprovisionar dois SIMs e atribuir uma política SIM a cada uma. Isto permitirá que os SIMs se liguem à rede móvel privada e recebam a política QoS correta.

Guarde o seguinte conteúdo como um ficheiro JSON e tome nota do caminho de ficheiro.

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]Procure e selecione o recurso rede móvel que representa a sua rede móvel privada.

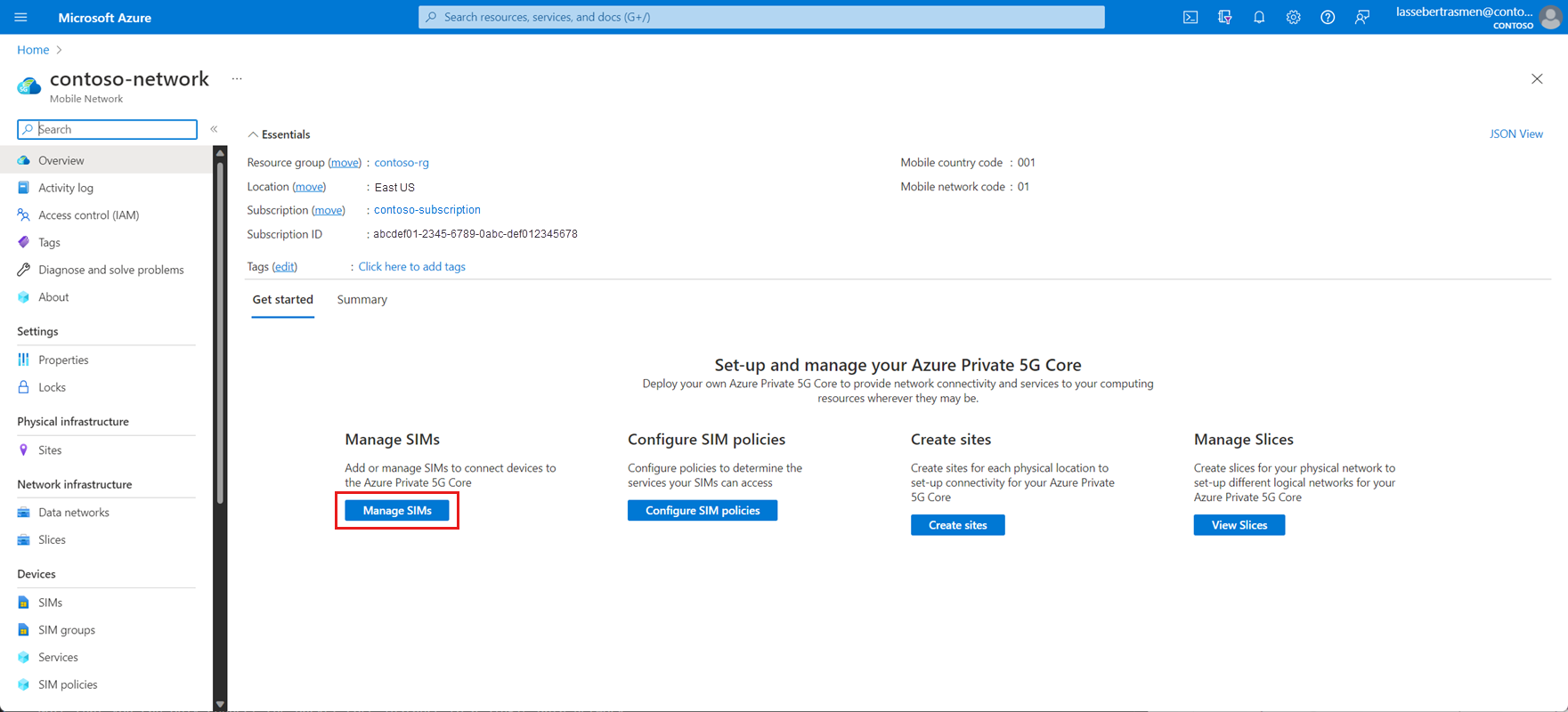

Selecione Gerir SIMs.

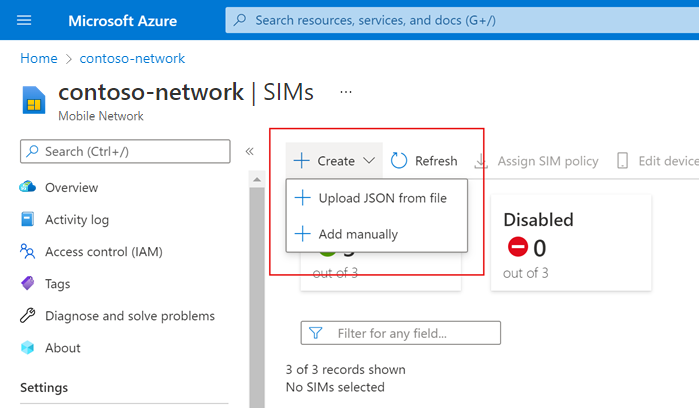

Selecione Criar e , em seguida, Carregar JSON a partir do ficheiro.

Selecione Texto simples como o tipo de ficheiro.

Selecione Procurar e, em seguida, selecione o ficheiro JSON que criou no início deste passo.

Em Nome do grupo SIM, selecione Criar novo e, em seguida, introduza SIMGroup1 no campo apresentado.

Selecione Adicionar.

O portal do Azure começará agora a implementar o grupo SIM e os SIMs. Quando a implementação estiver concluída, selecione Ir para o grupo de recursos.

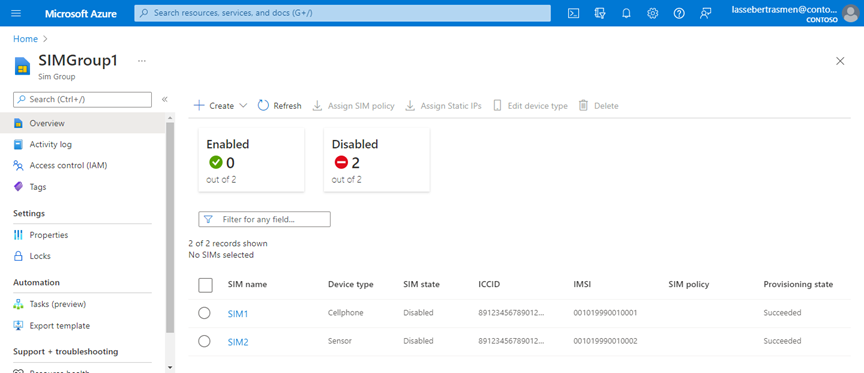

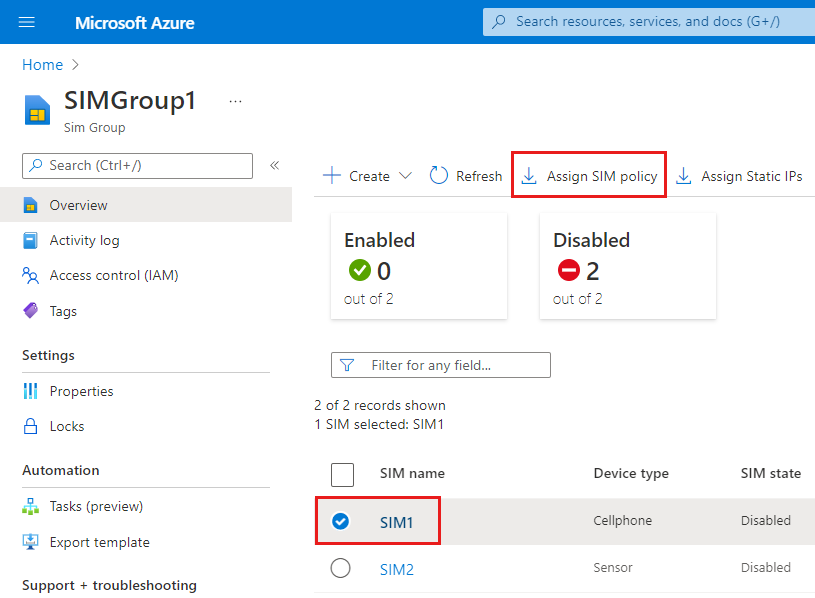

No grupo Recursos apresentado, selecione o recurso SIMGroup1 que acabou de criar. Em seguida, verá os seus novos SIMs no grupo SIM.

Selecione a caixa de verificação junto a SIM1.

Na Barra de comandos , selecione Atribuir política SIM.

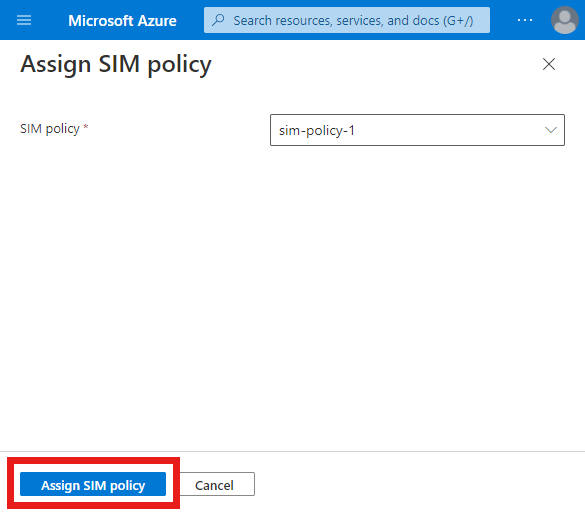

Em Atribuir política SIM à direita, defina o campo de política do SIM como sim-policy-1.

Selecione Atribuir política SIM.

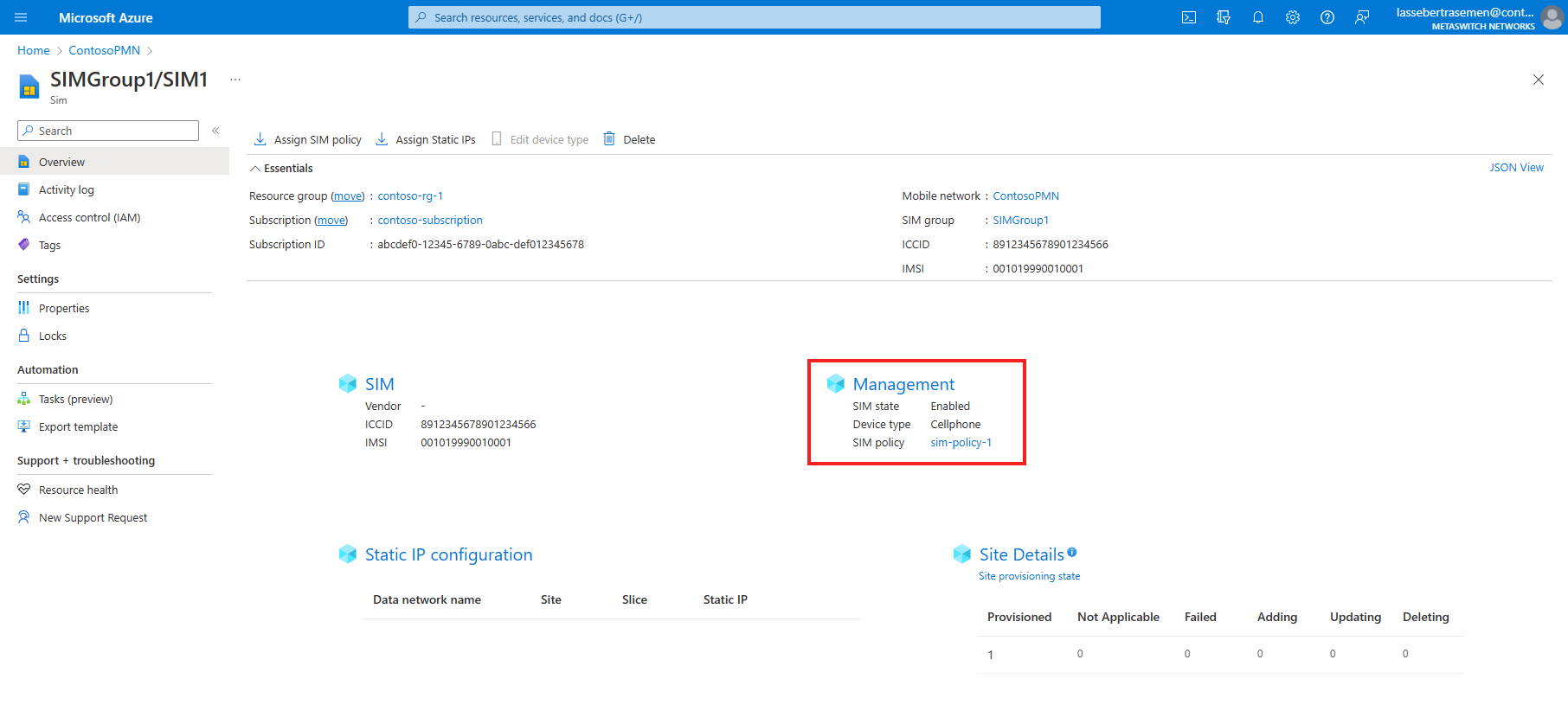

Assim que a implementação estiver concluída, selecione Ir para Recurso.

Verifique o campo de política do SIM na secção Gestão para confirmar que o sim-policy-1 foi atribuído com êxito.

No campo do grupo SIM em Essentials, selecione SIMGroup1 para regressar ao grupo SIM.

Selecione a caixa de verificação junto a SIM2.

Na Barra de comandos , selecione Atribuir política SIM.

Em Atribuir política SIM à direita, defina o campo de política do SIM como sim-policy-2.

Selecione o botão Atribuir política SIM .

Assim que a implementação estiver concluída, selecione Ir para Recurso.

Verifique o campo de política do SIM na secção Gestão para confirmar que o sim-policy-2 foi atribuído com êxito.

Aprovisionou agora dois SIMs e atribuiu a cada um deles uma política sim diferente. Cada uma destas políticas sim fornece acesso a um conjunto diferente de serviços.

Limpar os recursos

Agora, pode eliminar cada um dos recursos que criámos durante este tutorial.

- Procure e selecione o recurso rede móvel que representa a sua rede móvel privada.

- No menu Recurso , selecione Grupos SIM.

- Selecione a caixa de verificação junto a SIMGroup1 e, em seguida, selecione Eliminar na Barra de comandos .

- Selecione Eliminar para confirmar a sua escolha.

- Assim que o grupo SIM tiver sido eliminado, selecione Políticas do SIM no menu Recurso .

- Selecione as caixas de verificação junto a sim-policy-1 e sim-policy-2 e, em seguida, selecione Eliminar na Barra de comandos .

- Selecione Eliminar para confirmar a sua escolha.

- Assim que as políticas do SIM tiverem sido eliminadas, selecione Serviços no menu Recurso .

- Selecione as caixas de verificação junto a service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources e service_traffic_limits e, em seguida, selecione Eliminar na barra de comandos.

- Selecione Eliminar para confirmar a sua escolha.