Guia de início rápido: criar um ponto de extremidade privado usando a CLI do Azure

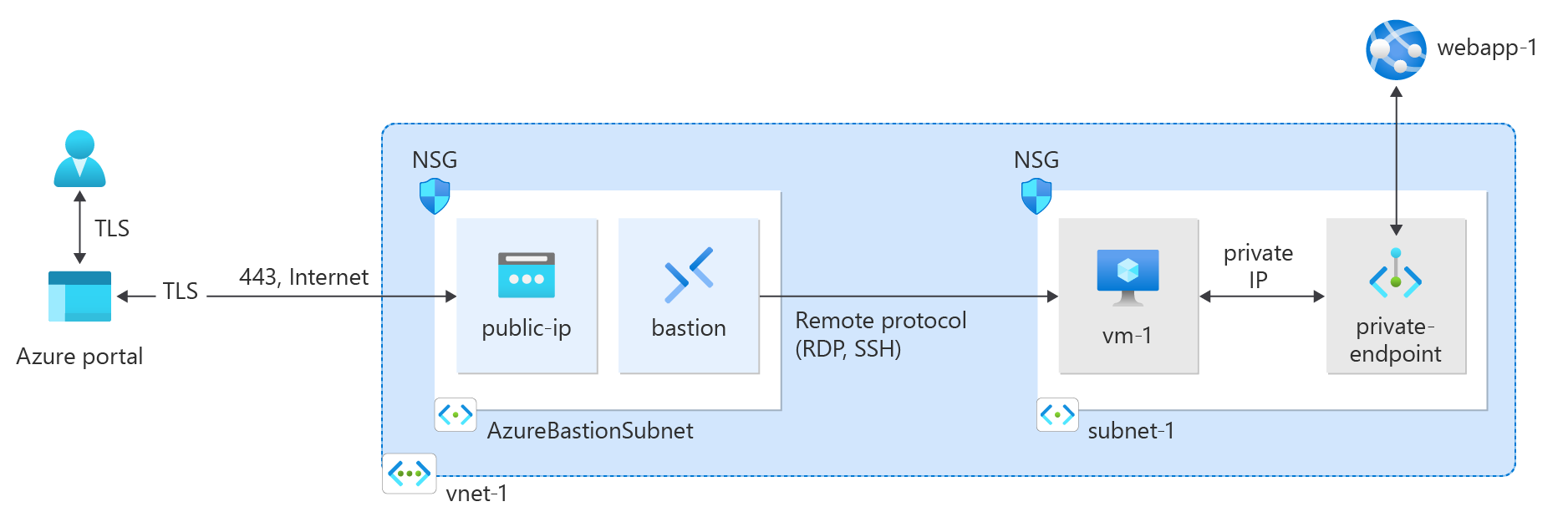

Comece a usar o Azure Private Link criando e usando um ponto de extremidade privado para se conectar com segurança a um aplicativo Web do Azure.

Neste início rápido, crie um ponto de extremidade privado para um aplicativo Web dos Serviços de Aplicativo do Azure e, em seguida, crie e implante uma máquina virtual (VM) para testar a conexão privada.

Você pode criar pontos de extremidade privados para vários serviços do Azure, como o SQL do Azure e o Armazenamento do Azure.

Pré-requisitos

Uma conta do Azure com uma subscrição ativa. Se ainda não tiver uma conta do Azure, crie uma conta gratuitamente.

Um aplicativo Web do Azure com um plano de serviço de aplicativo de camada PremiumV2 ou superior, implantado em sua assinatura do Azure.

Para obter mais informações e um exemplo, consulte Guia de início rápido: criar um aplicativo Web ASP.NET Core no Azure.

O exemplo de webapp neste artigo é chamado webapp-1. Substitua o exemplo pelo nome do seu aplicativo web.

Use o ambiente Bash no Azure Cloud Shell. Para obter mais informações, consulte Guia de início rápido para Bash no Azure Cloud Shell.

Se preferir executar comandos de referência da CLI localmente, instale a CLI do Azure. Se estiver a utilizar o Windows ou macOS, considere executar a CLI do Azure num contentor Docker. Para obter mais informações, consulte Como executar a CLI do Azure em um contêiner do Docker.

Se estiver a utilizar uma instalação local, inicie sessão no CLI do Azure ao utilizar o comando az login. Para concluir o processo de autenticação, siga os passos apresentados no seu terminal. Para outras opções de entrada, consulte Entrar com a CLI do Azure.

Quando solicitado, instale a extensão da CLI do Azure na primeira utilização. Para obter mais informações sobre as extensões, veja Utilizar extensões com o CLI do Azure.

Execute o comando az version para localizar a versão e as bibliotecas dependentes instaladas. Para atualizar para a versão mais recente, execute o comando az upgrade.

Criar um grupo de recursos

Um grupo de recursos do Azure é um contêiner lógico onde os recursos do Azure são implantados e gerenciados.

Primeiro, crie um grupo de recursos usando az group create:

az group create \

--name test-rg \

--location eastus2

Criar uma rede virtual e um host bastion

Uma rede virtual e uma sub-rede são necessárias para hospedar o endereço IP privado do ponto de extremidade privado. Você cria um host bastion para se conectar com segurança à máquina virtual para testar o ponto de extremidade privado. Você cria a máquina virtual em uma seção posterior.

Nota

O preço por hora começa a partir do momento em que o Bastion é implantado, independentemente do uso de dados de saída. Para obter mais informações, consulte Preços e SKUs. Se você estiver implantando o Bastion como parte de um tutorial ou teste, recomendamos excluir esse recurso depois de terminar de usá-lo.

Crie uma rede virtual com az network vnet create.

az network vnet create \

--resource-group test-rg \

--location eastus2 \

--name vnet-1 \

--address-prefixes 10.0.0.0/16 \

--subnet-name subnet-1 \

--subnet-prefixes 10.0.0.0/24

Crie uma sub-rede bastion com az network vnet subnet create.

az network vnet subnet create \

--resource-group test-rg \

--name AzureBastionSubnet \

--vnet-name vnet-1 \

--address-prefixes 10.0.1.0/26

Crie um endereço IP público para o host bastion com az network public-ip create.

az network public-ip create \

--resource-group test-rg \

--name public-ip \

--sku Standard \

--zone 1 2 3

Crie o host bastion com az network bastion create.

az network bastion create \

--resource-group test-rg \

--name bastion \

--public-ip-address public-ip \

--vnet-name vnet-1 \

--location eastus2

Pode levar alguns minutos para o host do Azure Bastion implantar.

Criar um ponto final privado

Um serviço do Azure que dê suporte a pontos de extremidade privados é necessário para configurar o ponto de extremidade privado e a conexão com a rede virtual. Para obter os exemplos neste artigo, use o Azure WebApp a partir dos pré-requisitos. Para obter mais informações sobre os serviços do Azure que dão suporte a um ponto de extremidade privado, consulte Disponibilidade do Link Privado do Azure.

Um ponto de extremidade privado pode ter um endereço IP estático ou atribuído dinamicamente.

Importante

Você deve ter um WebApp dos Serviços de Aplicativo do Azure implantado anteriormente para prosseguir com as etapas neste artigo. Para obter mais informações, veja os Pré-requisitos.

Coloque a ID do recurso do aplicativo Web que você criou anteriormente em uma variável de shell com az webapp list. Crie o ponto de extremidade privado com az network private-endpoint create.

id=$(az webapp list \

--resource-group test-rg \

--query '[].[id]' \

--output tsv)

az network private-endpoint create \

--connection-name connection-1 \

--name private-endpoint \

--private-connection-resource-id $id \

--resource-group test-rg \

--subnet subnet-1 \

--group-id sites \

--vnet-name vnet-1

Configurar a zona DNS privada

Uma zona DNS privada é usada para resolver o nome DNS do ponto de extremidade privado na rede virtual. Para este exemplo, estamos usando as informações de DNS para um Azure WebApp, para obter mais informações sobre a configuração DNS de pontos de extremidade privados, consulte Configuração de DNS do Ponto de Extremidade Privado do Azure].

Crie uma nova zona DNS privada do Azure com az network private-dns zone create.

az network private-dns zone create \

--resource-group test-rg \

--name "privatelink.azurewebsites.net"

Vincule a zona DNS à rede virtual que você criou anteriormente com az network private-dns link vnet create.

az network private-dns link vnet create \

--resource-group test-rg \

--zone-name "privatelink.azurewebsites.net" \

--name dns-link \

--virtual-network vnet-1 \

--registration-enabled false

Crie um grupo de zonas DNS com az network private-endpoint dns-zone-group create.

az network private-endpoint dns-zone-group create \

--resource-group test-rg \

--endpoint-name private-endpoint \

--name zone-group \

--private-dns-zone "privatelink.azurewebsites.net" \

--zone-name webapp

Criar uma máquina virtual de teste

Para verificar o endereço IP estático e a funcionalidade do ponto de extremidade privado, é necessária uma máquina virtual de teste conectada à sua rede virtual.

Crie a máquina virtual com az vm create.

az vm create \

--resource-group test-rg \

--name vm-1 \

--image Win2022Datacenter \

--public-ip-address "" \

--vnet-name vnet-1 \

--subnet subnet-1 \

--admin-username azureuser

Nota

As máquinas virtuais em uma rede virtual com um host bastion não precisam de endereços IP públicos. Bastion fornece o IP público, e as VMs usam IPs privados para se comunicar dentro da rede. Você pode remover os IPs públicos de qualquer VM em redes virtuais hospedadas por bastion. Para obter mais informações, consulte Dissociar um endereço IP público de uma VM do Azure.

Nota

O Azure fornece um IP de acesso de saída padrão para VMs que não recebem um endereço IP público ou estão no pool de back-end de um balanceador de carga básico interno do Azure. O mecanismo IP de acesso de saída padrão fornece um endereço IP de saída que não é configurável.

O IP de acesso de saída padrão é desativado quando um dos seguintes eventos acontece:

- Um endereço IP público é atribuído à VM.

- A VM é colocada no pool de back-end de um balanceador de carga padrão, com ou sem regras de saída.

- Um recurso do Gateway NAT do Azure é atribuído à sub-rede da VM.

As VMs que você cria usando conjuntos de dimensionamento de máquina virtual no modo de orquestração flexível não têm acesso de saída padrão.

Para obter mais informações sobre conexões de saída no Azure, consulte Acesso de saída padrão no Azure e Usar SNAT (Conversão de Endereço de Rede de Origem) para conexões de saída.

Testar a conectividade com o ponto de extremidade privado

Use a máquina virtual que você criou anteriormente para se conectar ao aplicativo Web através do ponto de extremidade privado.

Na caixa de pesquisa na parte superior do portal, digite Máquina virtual. Selecione Máquinas virtuais.

Selecione vm-1.

Na página de visão geral do vm-1, selecione Conectar e, em seguida, selecione a guia Bastion .

Selecione Usar bastião.

Insira o nome de usuário e a senha que você usou quando criou a VM.

Selecione Ligar.

Depois de se conectar, abra o PowerShell no servidor.

Introduzir

nslookup webapp-1.azurewebsites.net. Você recebe uma mensagem semelhante ao exemplo a seguir:Server: UnKnown Address: 168.63.129.16 Non-authoritative answer: Name: webapp-1.privatelink.azurewebsites.net Address: 10.0.0.10 Aliases: webapp-1.azurewebsites.netUm endereço IP privado de 10.0.0.10 é retornado para o nome do aplicativo Web se você escolher o endereço IP estático nas etapas anteriores. Esse endereço está na sub-rede da rede virtual criada anteriormente.

Na conexão bastion com vm-1, abra o navegador da Web.

Introduza o URL da sua aplicação Web,

https://webapp-1.azurewebsites.net.Se o seu aplicativo Web não tiver sido implantado, você obterá a seguinte página padrão do aplicativo Web:

Feche a conexão com vm-1.

Clean up resources (Limpar recursos)

Quando não for mais necessário, use o comando az group delete para remover o grupo de recursos, o serviço de link privado, o balanceador de carga e todos os recursos relacionados.

az group delete \

--name test-rg

Próximos passos

Para obter mais informações sobre os serviços que oferecem suporte a pontos de extremidade privados, consulte: