Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Um ponto final privado é uma interface de rede que utiliza um endereço IP privado a partir da rede virtual. Esta interface de rede liga-o a um serviço de forma privada e segura com a tecnologia do Azure Private Link. Ao ativar um ponto final privado, está a trazer o serviço para a rede virtual.

O serviço pode ser um serviço do Azure, como:

- Armazenamento do Azure

- Base de Dados Azure Cosmos

- Base de Dados SQL do Azure

- O seu próprio serviço, usando o serviço Private Link.

Propriedades de ponto de extremidade privado

Um ponto de extremidade privado especifica as seguintes propriedades:

| Propriedade | Descrição |

|---|---|

| Nome | Um nome exclusivo dentro do grupo de recursos. |

| Sub-rede | A sub-rede a ser implantada, onde o endereço IP privado é atribuído. Para requisitos de sub-rede, consulte a seção Limitações mais adiante neste artigo. |

| Recurso de link privado | O recurso de ligação privada para conexão usando um ID de recurso ou alias, a partir da lista de tipos disponíveis. Um identificador de rede exclusivo é gerado para todo o tráfego enviado para este recurso. |

| Sub-recurso alvo | O subrecurso para conectar. Cada tipo de recurso de link privado tem várias opções para selecionar com base na preferência. |

| Método de aprovação da ligação | Automático ou manual. Dependendo das permissões de controlo de acesso baseadas em funções do Azure, o seu ponto de extremidade privado pode ser aprovado automaticamente. Se você estiver se conectando a um recurso de link privado sem permissões baseadas em função do Azure, use o método manual para permitir que o proprietário do recurso aprove a conexão. |

| Solicitar mensagem | Você pode especificar uma mensagem para que as conexões solicitadas sejam aprovadas manualmente. Esta mensagem pode ser utilizada para identificar um pedido específico. |

| Estado da ligação | Uma propriedade de apenas leitura que especifica se o ponto de extremidade privado está ativo. Só endpoints privados num estado aprovado podem ser utilizados para enviar tráfego. Mais estados disponíveis: |

Ao criar pontos de extremidade privados, considere o seguinte:

Os endpoints privados permitem a conectividade entre clientes dentro do mesmo sistema.

- Rede virtual

- Redes virtuais emparelhadas regionalmente

- Redes virtuais interligadas globalmente

- Ambientes locais que usam VPN ou ExpressRoute

- Serviços que são alimentados por Private Link

As conexões de rede podem ser iniciadas somente por clientes que estão se conectando ao ponto de extremidade privado. Os provedores de serviços não têm uma configuração de roteamento para criar conexões com clientes de serviços. As conexões podem ser estabelecidas em uma única direção.

Uma interface de rede somente leitura é criada automaticamente durante o ciclo de vida do ponto de extremidade privado. A interface é atribuída um endereço IP privado dinâmico da subrede que mapeia para o recurso de ligação privada. O valor do endereço IP privado permanece inalterado durante todo o ciclo de vida do ponto de extremidade privado.

O ponto de extremidade privado deve ser implementado na mesma região e assinatura que a rede virtual.

O recurso de link privado pode ser implantado em uma região diferente daquela da rede virtual e do ponto de extremidade privado.

Vários pontos de extremidade privados podem ser criados com o mesmo recurso de ligação privada. Para uma única rede usando uma configuração de servidor DNS comum, a prática recomendada é usar um único ponto de extremidade privado para um recurso de link privado especificado. Use essa prática para evitar entradas duplicadas ou conflitos na resolução de DNS.

Vários pontos de extremidade privados podem ser criados na mesma sub-rede ou em sub-redes diferentes dentro da mesma rede virtual. Há limites para o número de pontos de extremidade privados que se pode criar numa assinatura. Para obter mais informações, consulte Limites do Azure.

A assinatura que contém o recurso de link privado deve ser registrada no provedor de recursos de rede da Microsoft. A subscrição que contém o ponto de extremidade privado também deve estar registada no fornecedor de recursos de rede da Microsoft. Para obter mais informações, consulte Provedores de recursos do Azure.

Recurso de link privado

Um recurso de ligação privada é o destino de um ponto de extremidade privado especificado. A tabela a seguir lista os recursos disponíveis que oferecem suporte a um ponto de extremidade privado:

| Nome do recurso de link privado | Tipo de recurso | Recursos subordinados |

|---|---|---|

| Gateway de Aplicações | Microsoft.Network/applicationgateways | Nome da configuração de IP de frontend |

| Pesquisa de IA do Azure | Microsoft.Search/searchServices | serviço de busca |

| Serviços de IA do Azure | Microsoft.CognitiveServices/contas | conta |

| API do Azure para FHIR (Fast Healthcare Interoperability Resources) | Serviços do Microsoft.HealthcareApis | FHIR |

| Gestão de API Azure | Microsoft.ApiManagement/serviço | Porta de Entrada |

| Configuração da Aplicação Azure | Microsoft.Appconfiguration/configurationStores | RepositóriosConfigurações |

| Serviço de Aplicações do Azure | Microsoft.Web/hostingEnvironments | ambiente de hospedagem |

| Serviço de Aplicações do Azure | Microsoft.Web/sítios | Sítios Web |

| Serviço de Atestado do Azure | Microsoft.Attestation/attestationProviders | padrão |

| Automação do Azure | Microsoft.Automation/automationContas | Webhook, DSCAndHybridWorker |

| Azure Backup | Microsoft.RecoveryServices/arquivos | AzureBackup, AzureSiteRecovery |

| Azure Batch (serviço de processamento em lote da Microsoft) | Microsoft.Batch/batchAccounts | batchAccount, nodeManagement |

| Cache do Azure para Redis | Microsoft.Cache/Redis | redisCache |

| Cache do Azure para Redis Enterprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Aplicações de Contentores do Azure | Microsoft.App/AmbientesGeridos | ambientes geridos |

| Registo de Contentores do Azure | Microsoft.ContainerRegistry/registries | registo |

| Base de Dados Azure Cosmos | Microsoft.AzureCosmosDB/databaseAccounts | SQL, MongoDB, Cassandra, Gremlin, Tabela |

| Azure Cosmos DB para MongoDB vCore | Microsoft.DocumentDb/mongoClusters | mongoCluster |

| Azure Cosmos DB para PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | Coordenador |

| Explorador de Dados Azure | Microsoft.Kusto/clusters | aglomerado |

| Azure Data Factory | Microsoft.DataFactory/Fábricas | Fábrica de dados |

| Base de Dados Azure para MariaDB | Microsoft.DBforMariaDB/servidores | mariaDB Server |

| Banco de Dados do Azure para MySQL - Servidor Flexível | Microsoft.DBforMySQL/flexibleServers | Servidor MySQL |

| Banco de Dados do Azure para MySQL - Servidor Único | Microsoft.DBforMySQL/servidores | Servidor MySQL |

| Banco de Dados do Azure para PostgreSQL - Servidor flexível | Microsoft.DBforPostgreSQL/flexibleServers | Servidor PostgreSQL |

| Banco de Dados do Azure para PostgreSQL - Servidor único | Microsoft.DBforPostgreSQL/servidores | Servidor PostgreSQL |

| Azure Databricks | Microsoft.Databricks/espaços de trabalho | databricks_ui_api, browser_authentication |

| Serviço de Provisionamento de Dispositivo do Azure | Microsoft.Devices/provisioningServices | iotDps |

| Gémeos Digitais do Azure | Microsoft.DigitalTwins/digitalTwinsInstances | Interface de Programação de Aplicações (API) |

| Grelha de Eventos do Azure | Microsoft.EventGrid/domínios | domínio |

| Grelha de Eventos do Azure | Microsoft.EventGrid/tópicos | tópico |

| Hub de Eventos do Azure | Microsoft.EventHub/namespaces | espaço de nomes |

| Sincronização de arquivos do Azure | Microsoft.StorageSync/storageSyncServices | Serviço de sincronização de arquivos |

| Azure HDInsight | Microsoft.HDInsight/clusters | aglomerado |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Hub IoT do Azure | Microsoft.Devices/IotHubs | iotHub [en] |

| Azure Key Vault | Microsoft.KeyVault/cofres | câmara-forte |

| Azure Key Vault HSM (módulo de segurança de hardware) | Microsoft.Keyvault/managedHSMs | HSM |

| Serviço Kubernetes do Azure - API do Kubernetes | Microsoft.ContainerService/managedClusters | gestão |

| Azure Machine Learning | Microsoft.MachineLearningServices/registos | amlregistry |

| Azure Machine Learning | Microsoft.MachineLearningServices/espaços de trabalho | amlworkspace |

| Discos Geridos do Azure | Microsoft.Compute/diskAccesses | disco gerenciado |

| Serviços de Multimédia do Azure | Microsoft.Media/mediaservices | entrega de chaves, evento ao vivo, ponto de extremidade de streaming |

| Azure Migrate | Microsoft.Migrate/projetosDeAvaliação | projeto |

| Escopo do Link Privado do Azure Monitor | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Azure Relay | Microsoft.Relay/namespaces | espaço de nomes |

| Azure Service Bus (uma solução de mensageria na nuvem da Microsoft) | Microsoft.ServiceBus/namespaces | espaço de nomes |

| Serviço Azure SignalR | Microsoft.SignalRService/SignalR | sinalizador |

| Serviço Azure SignalR | Microsoft.SignalRService/webPubSub | WebPubSub |

| Base de Dados SQL do Azure | Microsoft.Sql/servidores | SQL Server (um sistema de gestão de bases de dados) (sqlServer) |

| Instância Gerida do Azure SQL | Microsoft.Sql/managedInstances | managedInstance |

| Aplicações Web Estáticas do Azure | Microsoft.Web/staticSites | staticSites |

| Armazenamento do Azure | Microsoft.Storage/storageContas | Blob (blob, blob_secondary) Tabela (tabela, tabela_secundária) Fila (fila, fila_secundária) Arquivo (arquivo, arquivo_secundário) Web (web, web_secondary) DFS (dfs, dfs_secondary) |

| Sinapse do Azure | Microsoft.Synapse/privateLinkHubs | Sítio Web |

| Azure Synapse Analytics | Microsoft.Synapse/workspaces | Sql, SqlOnDemand, Desenvolvimento |

| Azure AI Video Indexer | Microsoft.VideoIndexer/contas | conta |

| Área de Trabalho Virtual do Azure - grupos de anfitriões | Microsoft.DesktopVirtualization/hostpools | ligação |

| Área de Trabalho Virtual do Azure - espaços de trabalho | Microsoft.DesktopVirtualization/workspaces | alimentar global |

| Atualização de Dispositivo para o Hub IoT | Microsoft.DeviceUpdate/contas | Atualização de Dispositivo |

| Conta de Integração (Premium) | Microsoft.Logic/integrationAccounts | contaDeIntegração |

| Microsoft Purview | Microsoft.Purview/contas | conta |

| Microsoft Purview | Microsoft.Purview/contas | Portais |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Serviço Private Link (seu próprio serviço) | Microsoft.Network/privateLinkServices | vazio |

| Links privados de gerenciamento de recursos | Microsoft.Authorization/resourceManagementPrivateLinks | Gestão de Recursos |

Nota

Você pode criar endpoints privados apenas em uma conta de armazenamento General Purpose v2 (GPv2).

Segurança de rede de terminais privados

Quando utiliza pontos de extremidade privados, o tráfego é protegido para um recurso de ligação privada. A plataforma valida conexões de rede, permitindo apenas aquelas que alcançam o recurso de link privado especificado. Para aceder a mais subrecursos dentro do mesmo serviço do Azure, são necessários mais endpoints privados com os destinos correspondentes. No caso do Armazenamento do Azure, por exemplo, você precisaria de endpoints privados distintos para acessar os subrecursos de arquivo e de blob.

Os pontos de extremidade privados fornecem um endereço IP acessível de forma privada para o serviço do Azure, mas não restringem necessariamente o acesso à rede pública a ele. No entanto, todos os outros serviços do Azure exigem controles de acesso adicionais. Esses controles fornecem uma camada de segurança de rede extra para seus recursos, fornecendo proteção que ajuda a impedir o acesso ao serviço do Azure associado ao recurso de link privado.

Os pontos finais privados suportam políticas de rede. As políticas de rede permitem o suporte para Grupos de Segurança de Rede (NSG), Rotas Definidas pelo Utilizador (UDR) e Grupos de Segurança de Aplicações (ASG). Para obter mais informações sobre como ativar políticas de rede para um ponto final privado, veja Gerir políticas de rede para pontos finais privados. Para utilizar um ASG com um ponto final privado, veja Configurar um grupo de segurança de aplicações (ASG) com um ponto final privado.

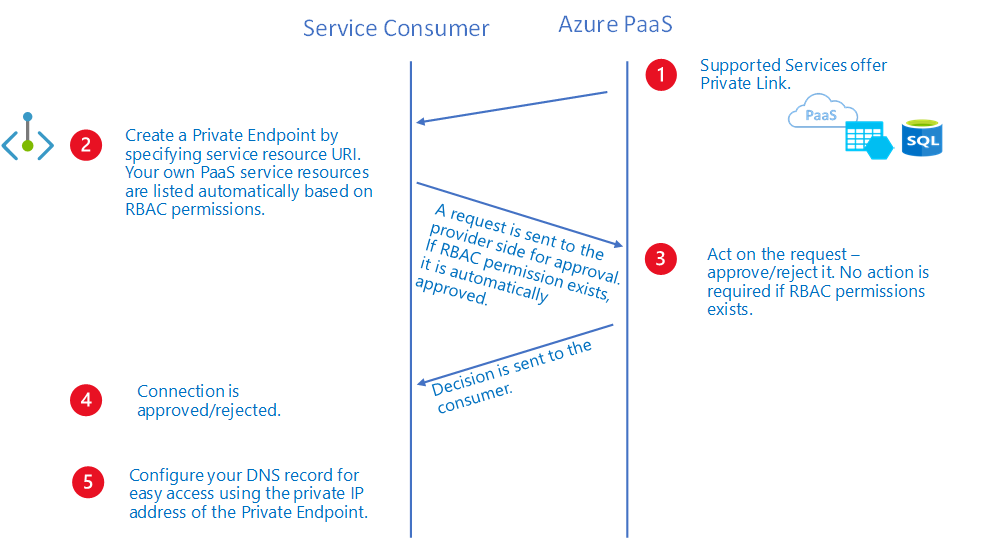

Acesso a um recurso de ligação privada usando um processo de aprovação

Você pode se conectar a um recurso de link privado usando os seguintes métodos de aprovação de conexão:

Aprovar automaticamente: use este método quando possuir ou tiver permissões para o recurso de link privado específico. As permissões necessárias são baseadas no tipo de recurso de link privado no seguinte formato:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionSolicitar manualmente: use este método quando não tiver as permissões necessárias e quiser solicitar acesso. Um fluxo de trabalho de aprovação é iniciado. O ponto de extremidade privado e as conexões de ponto de extremidade privado posteriores são criados num estado Pendente. O proprietário do recurso de link privado é responsável por aprovar a conexão. Uma vez aprovado, o ponto de extremidade privado é habilitado para enviar tráfego normalmente, conforme mostrado no diagrama de fluxo de trabalho de aprovação a seguir.

Numa conexão de ponto final privado, um proprietário de recurso de ligação privada pode:

- Analise todos os detalhes da conexão de ponto final privado.

- Aprove uma conexão de ponto final privado. O ponto de extremidade privado correspondente está habilitado para enviar tráfego para o recurso de ligação privada.

- Rejeitar uma conexão de endpoint privado. O ponto de extremidade privado correspondente é atualizado para refletir o status.

- Excluir uma ligação de ponto final privado em qualquer estado. O ponto de extremidade privado correspondente é atualizado com um estado desconectado para refletir a ação. O proprietário do ponto de extremidade privado pode excluir o recurso apenas neste momento.

Nota

Somente pontos de extremidade privados em estado Aprovado podem enviar tráfego para um recurso de ligação privada especificado.

Conectar-se usando um alias

Um alias é um apelido exclusivo que é gerado quando um proprietário de serviço cria um serviço de link privado atrás de um balanceador de carga padrão. Os proprietários de serviços podem compartilhar esse alias offline com os consumidores do seu serviço.

Os consumidores podem solicitar uma conexão com um serviço de link privado usando o URI do recurso ou o alias. Para conectar usando o alias, crie um ponto de extremidade privado usando o método de autorização de conexão manual. Para usar o método de aprovação de conexão manual, defina o parâmetro de solicitação manual como True durante o fluxo de criação de ponto de extremidade privado. Para obter mais informações, consulte New-AzPrivateEndpoint e az network private-endpoint create.

Nota

Esta solicitação manual pode ser aprovada automaticamente se a assinatura do consumidor estiver na lista de permissões do provedor. Para saber mais, vá para controlar o acesso ao serviço.

Configuração do DNS

As configurações de DNS que você usa para se conectar a um recurso de link privado são importantes. Os serviços existentes do Azure podem já ter uma configuração de DNS que pode utilizar quando estiver a ligar através de um ponto de extremidade público. Para se conectar ao mesmo serviço através do ponto de extremidade privado, são necessárias configurações de DNS separadas, geralmente configuradas por meio de zonas DNS privadas. Verifique se as configurações de DNS estão corretas ao usar o FQDN (nome de domínio totalmente qualificado) para a conexão. As configurações devem apontar para o endereço IP privado do ponto de extremidade privado.

A interface de rede associada ao ponto de extremidade privado contém as informações necessárias para configurar o seu DNS. As informações incluem o FQDN e o endereço IP privado de um recurso de link privado.

Para obter informações completas e detalhadas sobre recomendações para configurar o DNS para pontos de extremidade privados, consulte Configuração de DNS de ponto de extremidade privado.

Limitações

As informações a seguir listam as limitações conhecidas para o uso de pontos de extremidade privados:

Endereço IP estático

| Limitação | Descrição |

|---|---|

| Configuração de endereço IP estático atualmente não suportada. |

Azure Kubernetes Service (AKS) Azure Application Gateway HD Insight Recovery Services Vaults Serviços de Link Privado de Terceiros |

Grupo de segurança de rede

| Limitação | Descrição |

|---|---|

| As rotas eficazes e as regras de segurança estão indisponíveis para a interface de rede do ponto final privado. | As rotas efetivas e as regras de segurança não serão exibidas para a interface de rede do ponto de extremidade privado no portal do Azure. |

| Logs de fluxo NSG não suportados. | Registos de fluxo NSG indisponíveis para tráfego de entrada destinado a um ponto final privado. |

| Não mais de 50 membros em um Grupo de Segurança de Aplicativos. | Cinquenta é o número de configurações de IP que podem ser associadas a cada ASG ligado ao NSG na sub-rede de ponto final privado. Podem ocorrer falhas de ligação com mais de 50 membros. |

| Intervalos de portas de destino suportados até um fator de 250 K. | Os intervalos de portas de destino são suportados como uma multiplicação a SourceAddressPrefixes, DestinationAddressPrefixes e DestinationPortRanges.

Exemplo de regra de entrada: Uma fonte * um destino * 4K portRanges = 4K Válido 10 fontes * 10 destinos * 10 portRanges = 1 K Válido 50 fontes * 50 destinos * 50 portRanges = 125 K Válido 50 fontes * 50 destinos * 100 portRanges = 250 K Válido 100 fontes * 100 destinos * 100 portRanges = 1M Inválido, NSG tem muitas fontes/destinos/portas. |

| A filtragem da porta de origem é interpretada como * | A filtragem de porta de origem não é usada ativamente como um cenário válido de filtragem de tráfego para tráfego que tenha como destino um ponto de extremidade privado. |

| Recurso indisponível em regiões selecionadas. | Atualmente indisponível nas seguintes regiões: Índia Ocidental Austrália Central 2 África do Sul Ocidental Brasil Sudeste Todas as regiões governamentais Todas as regiões da China |

Mais considerações sobre NSG

O tráfego de saída negado de um ponto de extremidade privado não é um cenário válido, pois o provedor de serviços não pode originar tráfego.

Os seguintes serviços podem exigir que todas as portas de destino estejam abertas quando se utiliza um ponto de extremidade privado e se adicionam filtros de segurança NSG:

- Azure Cosmos DB - Para obter mais informações, consulte Intervalos de portas de serviço.

UDR

| Limitação | Descrição |

|---|---|

| Recomenda-se sempre o uso de SNAT. | Devido à natureza variável do plano de dados do ponto de extremidade privado, recomenda-se aplicar SNAT ao tráfego destinado a um ponto de extremidade privado para garantir que o tráfego de retorno seja devidamente tratado. |

| Recurso indisponível em regiões selecionadas. | Atualmente indisponível nas seguintes regiões: Índia Ocidental Austrália Central 2 África do Sul Oeste Brasil Sudeste |

Grupo de segurança de aplicações

| Limitação | Descrição |

|---|---|

| Recurso indisponível em regiões selecionadas. | Atualmente indisponível nas seguintes regiões: Índia Ocidental Austrália Central 2 África do Sul Oeste Brasil Sudeste |

Próximos passos

Para obter mais informações sobre pontos de extremidade privados e Link Privado, consulte O que é o Azure Private Link?.

Para começar a criar um ponto de extremidade privado para um aplicativo Web, consulte Guia de início rápido: criar um ponto de extremidade privado usando o portal do Azure.