Listar atribuições de recusa do Azure

Semelhante a uma atribuição de função, uma atribuição de negação anexa um conjunto de ações de negação a um usuário, grupo ou entidade de serviço em um escopo específico com a finalidade de negar acesso. As atribuições de recusa impedem os utilizadores de executarem ações nos recursos do Azure, mesmo que uma atribuição de função lhes conceda acesso.

Este artigo descreve como listar atribuições de negação.

Importante

Não pode criar diretamente as suas próprias atribuições de recusa. As atribuições de negação são criadas e gerenciadas pelo Azure.

Como as atribuições de negação são criadas

As atribuições de recusa são criadas e geridas pelo Azure para proteger os recursos. Não pode criar diretamente as suas próprias atribuições de recusa. No entanto, você pode especificar configurações de negação ao criar uma pilha de implantação, que cria uma atribuição de negação que pertence aos recursos da pilha de implantação. As pilhas de implantação estão atualmente em visualização. Para obter mais informações, consulte Proteger recursos gerenciados contra exclusão.

Comparar atribuições de função e negar atribuições

As atribuições de negação seguem um padrão semelhante às atribuições de função, mas também têm algumas diferenças.

| Funcionalidade | Atribuição de função | Negar atribuições |

|---|---|---|

| Conceder acesso | ✅ | |

| Negar acesso | ✅ | |

| Pode ser criado diretamente | ✅ | |

| Aplicar em um escopo | ✅ | ✅ |

| Excluir entidades | ✅ | |

| Impedir herança para escopos filho | ✅ | |

| Aplicar a atribuições clássicas de administrador de subscrição | ✅ |

Negar propriedades de atribuição

Uma atribuição de negação tem as seguintes propriedades:

| Property | Necessário | Type | Description |

|---|---|---|---|

DenyAssignmentName |

Sim | String | O nome para exibição da atribuição de negação. Os nomes devem ser exclusivos para um determinado escopo. |

Description |

Não | String | A descrição da atribuição negada. |

Permissions.Actions |

Pelo menos uma Actions ou uma DataActions | String[] | Uma matriz de cadeias de caracteres que especificam as ações do plano de controle às quais a atribuição de negação bloqueia o acesso. |

Permissions.NotActions |

Não | String[] | Uma matriz de cadeias de caracteres que especificam a ação do plano de controle a ser excluída da atribuição de negação. |

Permissions.DataActions |

Pelo menos uma Actions ou uma DataActions | String[] | Uma matriz de cadeias de caracteres que especificam as ações do plano de dados às quais a atribuição de negação bloqueia o acesso. |

Permissions.NotDataActions |

Não | String[] | Uma matriz de cadeias de caracteres que especificam as ações do plano de dados a serem excluídas da atribuição de negação. |

Scope |

Não | String | Uma cadeia de caracteres que especifica o escopo ao qual a atribuição de negação se aplica. |

DoNotApplyToChildScopes |

Não | Boolean | Especifica se a atribuição de negação se aplica a escopos filho. O valor predefinido é falso. |

Principals[i].Id |

Sim | String[] | Uma matriz de IDs de objeto principal do Microsoft Entra (usuário, grupo, entidade de serviço ou identidade gerenciada) à qual a atribuição de negação se aplica. Defina como um GUID 00000000-0000-0000-0000-000000000000 vazio para representar todas as entidades de segurança. |

Principals[i].Type |

Não | String[] | Uma matriz de tipos de objeto representados por Principals[i].Id. Definido para SystemDefined representar todos os principais. |

ExcludePrincipals[i].Id |

Não | String[] | Uma matriz de IDs de objeto principal do Microsoft Entra (usuário, grupo, entidade de serviço ou identidade gerenciada) à qual a atribuição de negação não se aplica. |

ExcludePrincipals[i].Type |

Não | String[] | Uma matriz de tipos de objeto representada por ExcludePrincipals[i].Id. |

IsSystemProtected |

Não | Boolean | Especifica se essa atribuição de negação foi criada pelo Azure e não pode ser editada ou excluída. Atualmente, todas as atribuições de negação estão protegidas pelo sistema. |

O princípio de Todos os Princípios

Para dar suporte a atribuições de negação, uma entidade definida pelo sistema chamada Todas as entidades foi introduzida. Essa entidade representa todos os usuários, grupos, entidades de serviço e identidades gerenciadas em um diretório do Microsoft Entra. Se o ID principal for um GUID 00000000-0000-0000-0000-000000000000 zero e o tipo principal for SystemDefined, o principal representará todos os principais. Na saída do Azure PowerShell, Todos os Diretores têm a seguinte aparência:

Principals : {

DisplayName: All Principals

ObjectType: SystemDefined

ObjectId: 00000000-0000-0000-0000-000000000000

}

Todas as entidades podem ser combinadas para ExcludePrincipals negar todas as entidades de segurança, exceto alguns usuários. All Principals tem as seguintes restrições:

- Pode ser usado apenas em

Principalse não pode ser usado emExcludePrincipals. Principals[i].Typedeve ser definido comoSystemDefined.

Listar atribuições de negação

Siga estas etapas para listar atribuições negadas.

Importante

Não pode criar diretamente as suas próprias atribuições de recusa. As atribuições de negação são criadas e gerenciadas pelo Azure. Para obter mais informações, consulte Proteger recursos gerenciados contra exclusão.

Pré-requisitos

Para obter informações sobre uma atribuição negada, você deve ter:

Microsoft.Authorization/denyAssignments/readpermissão, que está incluída na maioria das funções internas do Azure.

Listar atribuições de negação no portal do Azure

Siga estas etapas para listar atribuições de negação no escopo da assinatura ou do grupo de gerenciamento.

No portal do Azure, abra o escopo selecionado, como grupo de recursos ou assinatura.

Selecione Controlo de acesso (IAM) .

Selecione a guia Negar atribuições (ou selecione o botão Exibir no bloco Exibir atribuições negadas).

Se houver atribuições de negação neste escopo ou herdadas para esse escopo, elas serão listadas.

Para exibir colunas adicionais, selecione Editar colunas.

Column Descrição Nome Nome da atribuição negada. Tipo principal Usuário, grupo, grupo definido pelo sistema ou entidade de serviço. Negado Nome da entidade de segurança incluída na atribuição de negação. ID Identificador exclusivo para a atribuição de negação. Principais excluídos Se há entidades de segurança excluídas da atribuição de negação. Não se aplica a crianças Se a atribuição de negação é herdada para subescopos. Sistema protegido Se a atribuição de negação é gerenciada pelo Azure. Atualmente, sempre sim. Scope Grupo de gerenciamento, assinatura, grupo de recursos ou recurso. Adicione uma marca de seleção a qualquer um dos itens habilitados e selecione OK para exibir as colunas selecionadas.

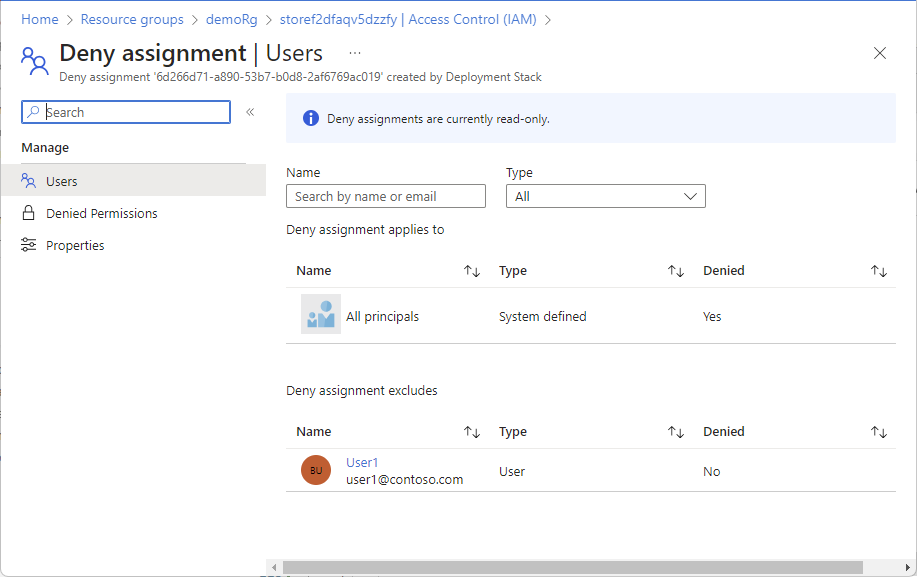

Listar detalhes sobre uma atribuição de negação

Siga estas etapas para listar detalhes adicionais sobre uma atribuição de negação.

Abra o painel Negar atribuições, conforme descrito na seção anterior.

Selecione o nome da atribuição de negação para abrir a página Usuários .

A página Usuários inclui as duas seções a seguir.

Negar configuração Description Negar atribuição aplica-se a Entidades de segurança às quais a atribuição de negação se aplica. Negar atribuição exclui Entidades de segurança excluídas da atribuição de negação. A entidade de segurança definida pelo sistema representa todos os usuários, grupos, entidades de serviço e identidades gerenciadas em um diretório do Azure AD.

Para ver uma lista das permissões negadas, selecione Permissões negadas.

Tipo de ação Description Ações Ações do plano de controle negadas. NotActions Ações do plano de controle excluídas das ações negadas do plano de controle. DataActions Ações de plano de dados negadas. NotDataActions Ações do plano de dados excluídas das ações negadas do plano de dados. Para o exemplo mostrado na captura de tela anterior, a seguir estão as permissões efetivas:

- Todas as ações de armazenamento no plano de dados são negadas, exceto as ações de computação.

Para ver as propriedades de uma atribuição de negação, selecione Propriedades.

Na página Propriedades, você pode ver o nome, a ID, a descrição e o escopo da atribuição negada. A opção Não se aplica a filhos indica se a atribuição de negação é herdada para subescopos. A opção Protegido pelo sistema indica se essa atribuição de negação é gerenciada pelo Azure. Atualmente, isso é sim em todos os casos.

Próximos passos

Comentários

Brevemente: Ao longo de 2024, vamos descontinuar progressivamente o GitHub Issues como mecanismo de feedback para conteúdos e substituí-lo por um novo sistema de feedback. Para obter mais informações, veja: https://aka.ms/ContentUserFeedback.

Submeter e ver comentários