Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

O ransomware e a extorsão são um negócio de alto lucro e baixo custo, que tem um impacto debilitante nas organizações visadas, na segurança nacional/regional, na segurança económica e na saúde e segurança públicas. O que começou como ransomware simples e de um único PC cresceu para incluir várias técnicas de extorsão direcionadas a todos os tipos de redes corporativas e plataformas de nuvem.

Para garantir que os clientes que executam no Azure estejam protegidos contra ataques de ransomware, a Microsoft investe fortemente na segurança de nossas plataformas de nuvem e fornece os controles de segurança de que você precisa para proteger suas cargas de trabalho de nuvem do Azure

Ao usar proteções de ransomware nativas do Azure e implementar as práticas recomendadas neste artigo, você está tomando medidas que posicionam sua organização para prevenir, proteger e detetar possíveis ataques de ransomware em seus ativos do Azure.

Este artigo descreve os principais recursos e defesas nativos do Azure para ataques de ransomware e orientações sobre como usá-los proativamente para proteger seus ativos na nuvem do Azure.

Uma ameaça crescente

Os ataques de ransomware são um dos maiores desafios de segurança que as empresas enfrentam atualmente. Quando bem-sucedidos, os ataques de ransomware podem desativar uma infraestrutura de TI central da empresa e causar destruição que pode ter um impacto debilitante na segurança física, econômica ou na segurança de uma empresa. Os ataques de ransomware são direcionados a empresas de todos os tipos. Para tal, é necessário que todas as empresas tomem medidas preventivas para garantir a proteção.

As tendências recentes no número de ataques são alarmantes. Embora 2020 não tenha sido um bom ano para ataques de ransomware a empresas, 2021 começou em uma trajetória ruim. Em 7 de maio, o ataque ao oleoduto Colonial (Colonial) interrompeu temporariamente serviços como o transporte por oleoduto de diesel, gasolina e combustível de aviação. A Colonial fechou a rede crítica de combustível que abastecia os populosos estados orientais.

Historicamente, os ciberataques eram vistos como um conjunto sofisticado de ações dirigidas a indústrias específicas, o que deixava as restantes indústrias a acreditar que estavam fora do âmbito da cibercriminalidade e sem contexto para as ameaças de cibersegurança para as quais se deviam preparar. O ransomware representa uma grande mudança neste cenário de ameaças e tornou os ciberataques um perigo real e omnipresente para todos. Os ficheiros encriptados e perdidos e as notas de resgate ameaçadoras tornaram-se agora o principal medo para a maioria das equipas executivas.

O modelo económico do ransomware capitaliza a perceção errada de que um ataque de ransomware é apenas um incidente de malware. Considerando que, na realidade, o ransomware é uma violação envolvendo adversários humanos que atacam uma rede.

Para muitas organizações, o custo para reconstruir do zero após um incidente de ransomware supera em muito o resgate original exigido. Com uma compreensão limitada do cenário de ameaças e de como o ransomware opera, pagar o resgate parece ser a melhor decisão de negócios para voltar às operações. No entanto, o dano real é frequentemente causado quando o cibercriminoso exfiltra arquivos para liberação ou venda, deixando backdoors na rede para atividades criminosas futuras – e esses riscos persistem independentemente de o resgate ser pago ou não.

O que é ransomware

O ransomware é um tipo de malware que infeta um computador e restringe o acesso de um utilizador ao sistema infetado ou a ficheiros específicos para os extorquir por dinheiro. Depois que o sistema alvo é comprometido, ele normalmente bloqueia a maioria das interações e exibe um alerta na tela, normalmente informando que o sistema está bloqueado ou que todos os seus arquivos foram criptografados. Em seguida, exige que um resgate substancial seja pago antes que o sistema seja liberado ou os ficheiros desencriptados.

O ransomware normalmente explora as fraquezas ou vulnerabilidades nos sistemas ou infraestruturas de TI da sua organização para ter sucesso. Os ataques são tão óbvios que não é preciso muita investigação para confirmar que sua empresa foi atacada ou que um incidente deve ser declarado. A exceção seria um e-mail de spam que exige resgate em troca de materiais supostamente comprometedores. Neste caso, esses tipos de incidentes devem ser tratados como spam, a menos que o e-mail contenha informações altamente específicas.

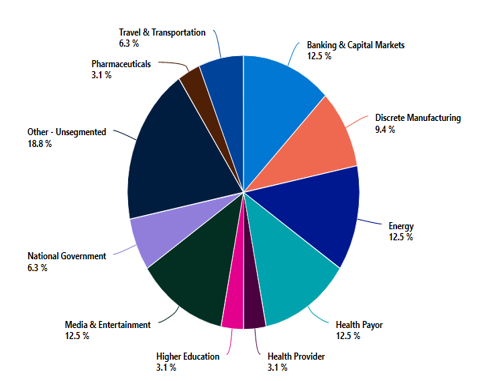

Qualquer empresa ou organização que opere um sistema de TI com dados nele pode ser atacada. Embora os indivíduos possam ser alvo de um ataque de ransomware, a maioria dos ataques é direcionada a empresas. Embora o ataque de ransomware Colonial de maio de 2021 tenha chamado considerável atenção pública, os dados de engajamento de ransomware da nossa equipe de Deteção e Resposta (DART) mostram que o setor de energia representa um dos setores mais visados, juntamente com os setores financeiro, de saúde e de entretenimento. E apesar das promessas contínuas de não atacar hospitais ou empresas de saúde durante uma pandemia, a saúde continua a ser o alvo número um de ransomware operado por humanos.

Como seus ativos são direcionados

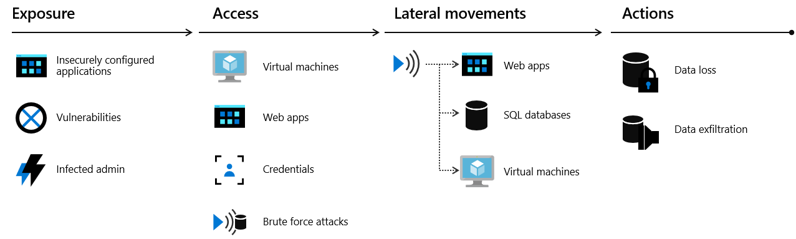

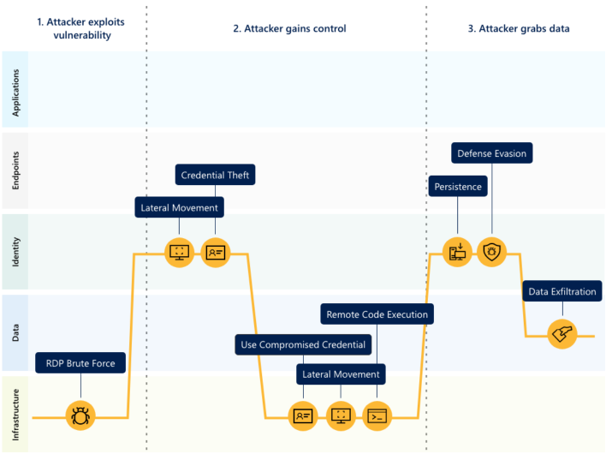

Ao atacar a infraestrutura de nuvem, os adversários geralmente atacam vários recursos para tentar obter acesso aos dados do cliente ou segredos da empresa. O modelo de "kill chain" na nuvem explica como os atacantes tentam obter acesso a qualquer um dos seus recursos em execução na nuvem pública através de um processo de quatro etapas: exposição, acesso, movimento lateral e ações.

- A exposição é onde os atacantes procuram oportunidades para obter acesso à sua infraestrutura. Por exemplo, os invasores sabem que os aplicativos voltados para o cliente devem estar abertos para que usuários legítimos possam acessá-los. Essas aplicações estão expostas à Internet e, portanto, suscetíveis a ataques.

- Os atacantes tentam explorar uma exposição para obter acesso à sua infraestrutura de nuvem pública. Isso pode ser feito por meio de credenciais de usuário comprometidas, instâncias comprometidas ou recursos mal configurados.

- Durante o estágio de movimento lateral, os atacantes descobrem a quais recursos têm acesso e qual é o escopo desse acesso. Ataques bem-sucedidos em instâncias dão aos invasores acesso a bancos de dados e outras informações confidenciais. Em seguida, o atacante procura outras credenciais. Nossos dados do Microsoft Defender for Cloud mostram que, sem uma ferramenta de segurança para notificá-lo rapidamente sobre o ataque, as organizações levam em média 101 dias para descobrir uma violação. Enquanto isso, em apenas 24-48 horas após uma violação, o invasor geralmente tem controle total da rede.

- As ações que um atacante toma após o movimento lateral dependem em grande parte dos recursos aos quais ele foi capaz de obter acesso durante a fase de movimento lateral. Os atacantes podem tomar ações que causam exfiltração de dados, perda de dados ou lançar outros ataques. Para as empresas, o impacto financeiro médio da perda de dados está agora atingindo US$ 1,23 milhão.

Por que os ataques são bem-sucedidos

Existem várias razões pelas quais os ataques de ransomware são bem-sucedidos. As empresas vulneráveis são frequentemente vítimas de ataques de ransomware. A seguir estão alguns dos fatores críticos de sucesso do ataque:

- A superfície de ataque aumenta à medida que mais empresas oferecem mais serviços através de meios digitais

- Há uma facilidade considerável de obter malware pronto para uso, Ransomware-as-a-Service (RaaS)

- A opção de usar criptomoedas para pagamentos de chantagem abre novos caminhos para a exploração

- Expansão de computadores e seu uso em diferentes locais de trabalho (distritos escolares locais, departamentos de polícia, carros de esquadrão de polícia, etc.) cada um dos quais é um ponto de acesso potencial para malware, resultando em potencial superfície de ataque

- Prevalência de sistemas e softwares de infraestrutura antigos, desatualizados e antiquados

- Regimes de gestão de patches deficientes

- Sistemas operacionais desatualizados ou antigos que estão próximos ou ultrapassaram as datas de fim do suporte

- Falta de recursos para modernizar a pegada de TI

- Lacuna de conhecimento

- Falta de pessoal qualificado e dependência excessiva do pessoal-chave

- Arquitetura de segurança deficiente

Os atacantes usam diferentes técnicas, como o ataque de força bruta RDP (Remote Desktop Protocol) para explorar vulnerabilidades.

Deve pagar?

Existem opiniões divergentes sobre qual é a melhor opção quando confrontado com esta exigência vexatória. O Federal Bureau of Investigation (FBI) aconselha as vítimas a não pagar resgate, mas a estarem vigilantes e a tomarem medidas proativas para proteger os seus dados antes de um ataque. Eles alegam que pagar não garante que os sistemas bloqueados e os dados criptografados sejam liberados novamente. O FBI diz que outra razão para não pagar é que os pagamentos a criminosos virtuais os incentivam a continuar a atacar organizações

No entanto, algumas vítimas optam por pagar o pedido de resgate, mesmo que o acesso ao sistema e aos dados não seja garantido depois de pagar o resgate. Ao pagar, essas organizações assumem o risco calculado de pagar na esperança de recuperar seu sistema e dados e retomar rapidamente as operações normais. Parte do cálculo é a redução dos custos das garantias, como perda de produtividade, diminuição da receita ao longo do tempo, exposição de dados confidenciais e potenciais danos à reputação.

A melhor maneira de evitar o pagamento de resgate é não ser vítima implementando medidas preventivas e tendo saturação de ferramentas para proteger sua organização de cada passo que o invasor toma total ou incrementalmente para invadir seu sistema. Além disso, ter a capacidade de recuperar ativos impactados garante a restauração das operações de negócios em tempo hábil. A Nuvem do Azure tem um conjunto robusto de ferramentas para guiá-lo durante todo o caminho.

Qual é o custo típico para uma empresa?

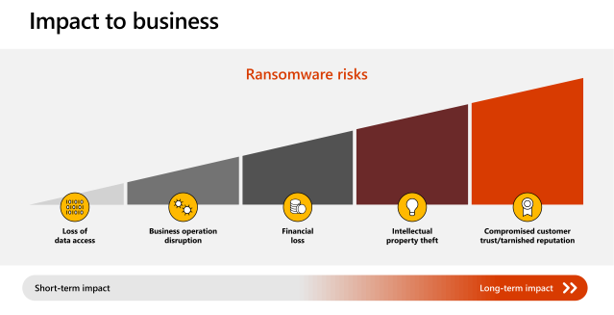

O impacto de um ataque de ransomware em qualquer organização é difícil de quantificar com precisão. No entanto, dependendo do âmbito e do tipo, o impacto é multidimensional e expresso-se, em termos gerais, em:

- Perda de acesso aos dados

- Interrupção da operação de negócios

- Prejuízo financeiro

- Roubo de propriedade intelectual

- Confiança do cliente comprometida e reputação manchada

A Colonial Pipeline pagou cerca de US$ 4,4 milhões em resgate para ter seus dados liberados. Isso não inclui o custo de tempo de inatividade, perda de produtividade, perda de vendas e o custo de restauração de serviços. Em termos mais gerais, um impacto significativo é o "efeito de arrastamento" de afetar um elevado número de empresas e organizações de todos os tipos, incluindo vilas e cidades nas suas áreas locais. O impacto financeiro também é impressionante. De acordo com a Microsoft, o custo global associado à recuperação de ransomware deverá ultrapassar os 20 mil milhões de dólares em 2021.

Próximos passos

Consulte o white paper: Azure defenses for ransomware attack whitepaper.

Outros artigos desta série: