Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo lista exemplos de casos de uso para playbooks do Microsoft Sentinel, bem como exemplos de playbooks e modelos de playbook recomendados.

Casos de uso recomendados do playbook

Recomendamos começar com playbooks do Microsoft Sentinel para os seguintes cenários de SOC, para os quais fornecemos modelos de playbook prontos para uso.

Enriquecimento: colete e anexe dados a um incidente para tomar decisões mais inteligentes

Se o incidente do Microsoft Sentinel for criado a partir de uma regra de alerta e análise que gera entidades de endereço IP, configure o incidente para acionar uma regra de automação para executar um manual e coletar mais informações.

Configure seu playbook com as seguintes etapas:

Inicie o manual quando o incidente for criado. As entidades representadas no incidente são armazenadas nos campos dinâmicos do gatilho do incidente.

Para cada endereço IP, configure o manual para consultar um provedor externo de Inteligência de Ameaças, como o Total de Vírus, para recuperar mais dados.

Adicione os dados e informações retornados como comentários do incidente para enriquecer sua investigação.

Sincronização bidirecional para incidentes do Microsoft Sentinel com outros sistemas de emissão de tíquetes

Para sincronizar os dados de incidentes do Microsoft Sentinel com um sistema de tíquetes, como o ServiceNow:

Crie uma regra de automação para toda a criação de incidentes.

Anexe um manual que é acionado quando um novo incidente é criado.

Configure o playbook para criar um novo tíquete no ServiceNow usando o conector ServiceNow.

Certifique-se de que suas equipes possam saltar facilmente do tíquete do ServiceNow de volta para o incidente do Microsoft Sentinel configurando o playbook para incluir o nome do incidente, campos importantes e uma URL para o incidente do Microsoft Sentinel no tíquete do ServiceNow.

Orquestração: Controle a fila de incidentes a partir da sua plataforma de chat SOC

Se o incidente do Microsoft Sentinel for criado a partir de uma regra de alerta e análise que gera entidades de nome de usuário e endereço IP, configure o incidente para acionar uma regra de automação para executar um manual e entrar em contato com sua equipe pelos canais de comunicação padrão.

Configure seu playbook com as seguintes etapas:

Inicie o manual quando o incidente for criado. As entidades representadas no incidente são armazenadas nos campos dinâmicos do gatilho do incidente.

Configure o manual para enviar uma mensagem ao seu canal de comunicação de operações de segurança, como no Microsoft Teams ou no Slack , para garantir que os analistas de segurança estejam cientes do incidente.

Configure o playbook para enviar todas as informações do alerta por e-mail para o administrador sênior da rede e o administrador de segurança. A mensagem de e-mail inclui os botões de opção Bloquear e Ignorar usuário.

Configure o playbook para aguardar até que uma resposta seja recebida dos administradores e, em seguida, continue a executar.

Se os administradores selecionarem Bloquear, configure o playbook para enviar um comando ao firewall para bloquear o endereço IP no alerta e outro para o Microsoft Entra ID para desabilitar o usuário.

Resposta imediata a ameaças com dependências humanas mínimas

Esta seção fornece dois exemplos, respondendo a ameaças de um usuário comprometido e uma máquina comprometida.

No caso de um usuário comprometido, como descoberto pelo Microsoft Entra ID Protection:

Inicie seu manual quando um novo incidente do Microsoft Sentinel for criado.

Para cada entidade de usuário no incidente suspeito de estar comprometida, configure o manual para:

Envie uma mensagem do Teams para o usuário, solicitando a confirmação de que o usuário tomou a ação suspeita.

Verifique com o Microsoft Entra ID Protection para confirmar o status do usuário como comprometido. O Microsoft Entra ID Protection rotula o usuário como arriscado e aplica qualquer política de imposição já configurada - por exemplo, para exigir que o usuário use MFA na próxima entrada.

Nota

Esta ação específica do Microsoft Entra não inicia nenhuma atividade de imposição no usuário, nem inicia qualquer configuração de política de imposição. Ele apenas diz ao Microsoft Entra ID Protection para aplicar quaisquer políticas já definidas, conforme apropriado. Qualquer imposição depende inteiramente das políticas apropriadas que estão sendo definidas na Proteção de ID do Microsoft Entra.

No caso de uma máquina comprometida, como descoberta pelo Microsoft Defender for Endpoint:

Inicie seu manual quando um novo incidente do Microsoft Sentinel for criado.

Configure seu playbook com a ação Entidades - Obter hosts para analisar as máquinas suspeitas incluídas nas entidades incidentes.

Configure seu playbook para emitir um comando para o Microsoft Defender for Endpoint para isolar as máquinas no alerta.

Responda manualmente durante uma investigação ou durante a caça sem sair do contexto

Use o gatilho de entidade para tomar medidas imediatas sobre os agentes de ameaça individuais que você descobrir durante uma investigação, um de cada vez, diretamente de dentro de sua investigação. Esta opção também está disponível no contexto de caça a ameaças, sem ligação a qualquer incidente em particular.

Selecione uma entidade no contexto e execute ações nela ali mesmo, economizando tempo e reduzindo a complexidade.

Playbooks com acionadores de entidade apoiam ações como:

- Bloquear um utilizador comprometido.

- Bloquear o tráfego de um endereço IP malicioso na sua firewall.

- Isolar um anfitrião comprometido na sua rede.

- Adicionar um endereço IP a uma lista de observação de endereços seguros/não seguros ou ao seu banco de dados de gerenciamento de configuração externo (CMDB).

- Obter um relatório de hash de arquivo de uma fonte externa de inteligência de ameaças e adicioná-lo a um incidente como um comentário.

Modelos de playbook recomendados

Esta seção lista os playbooks recomendados e outros playbooks semelhantes estão disponíveis para você no hub Conteúdo ou no repositório Microsoft Sentinel GitHub.

Modelos de playbook de notificação

Os playbooks de notificação são acionados quando um alerta ou incidente é criado e enviam uma notificação para um destino configurado:

| Cartilha | Pasta em Repositório do GitHub |

Solução em hub de conteúdo/ Azure Marketplace |

|---|---|---|

| Postar uma mensagem em um canal do Microsoft Teams | Equipas Pós-Mensagem | Solução Sentinel SOAR Essentials |

| Enviar uma notificação por e-mail do Outlook | Enviar e-mail básico | Solução Sentinel SOAR Essentials |

| Postar uma mensagem em um canal do Slack | Folga pós-mensagem | Solução Sentinel SOAR Essentials |

| Enviar cartão adaptável do Microsoft Teams na criação de incidentes | Send-Teams-adaptive-card-on-incident-creation | Solução Sentinel SOAR Essentials |

Bloquear modelos de playbook

Os playbooks de bloqueio são acionados quando um alerta ou incidente é criado, reúnem informações da entidade, como a conta, o endereço IP e o host, e os bloqueiam de outras ações:

| Cartilha | Pasta em Repositório do GitHub |

Solução em hub de conteúdo/ Azure Marketplace |

|---|---|---|

| Bloquear um endereço IP no Firewall do Azure | AzureFirewall-BlockIP-addNewRule | Solução de Firewall do Azure para Sentinel |

| Bloquear um usuário do Microsoft Entra | Bloco-AADUser | Solução Microsoft Entra |

| Redefinir uma senha de usuário do Microsoft Entra | Reset-AADUserPassword | Solução Microsoft Entra |

|

Isolar ou desisolar o dispositivo usando Microsoft Defender para Ponto de Extremidade |

Isolado-MDEMachine Unisolate-MDEMachine |

Solução Microsoft Defender for Endpoint |

Criar, atualizar ou fechar modelos de playbook

Criar, atualizar ou fechar playbooks pode criar, atualizar ou fechar incidentes no Microsoft Sentinel, serviços de segurança do Microsoft 365 ou outros sistemas de tíquetes:

| Cartilha | Pasta em Repositório do GitHub |

Solução em hub de conteúdo/ Azure Marketplace |

|---|---|---|

| Criar um incidente usando o Microsoft Forms | CreateIncident-MicrosoftForms | Solução Sentinel SOAR Essentials |

| Relacionar alertas a incidentes | relateAlertsToIncident-basedOnIP | Solução Sentinel SOAR Essentials |

| Criar um incidente de Serviço Agora | Create-ServiceNow-record | Solução ServiceNow |

Configurações de playbook mais usadas

Esta seção fornece capturas de tela de exemplo para configurações de playbook comumente usadas, incluindo a atualização de um incidente, o uso de detalhes do incidente, a adição de comentários a um incidente ou a desativação de um usuário.

Atualizar um incidente

Esta seção fornece capturas de tela de exemplo de como você pode usar um manual para atualizar um incidente com base em um novo incidente ou alerta.

Atualizar um incidente com base em um novo incidente (gatilho de incidente):

Atualizar um incidente com base em um novo alerta (gatilho de alerta):

Usar detalhes de incidentes em seu fluxo

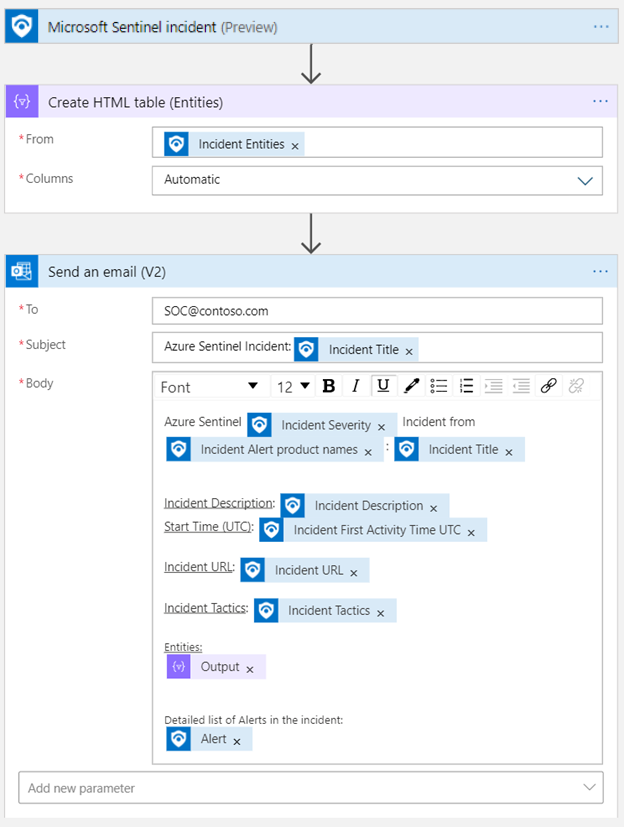

Esta seção fornece capturas de tela de exemplo de como você pode usar seu manual para usar detalhes de incidentes em outro lugar do seu fluxo:

Envie detalhes do incidente por e-mail, usando um manual acionado por um novo incidente:

Envie detalhes do incidente por e-mail, usando um manual acionado por um novo alerta:

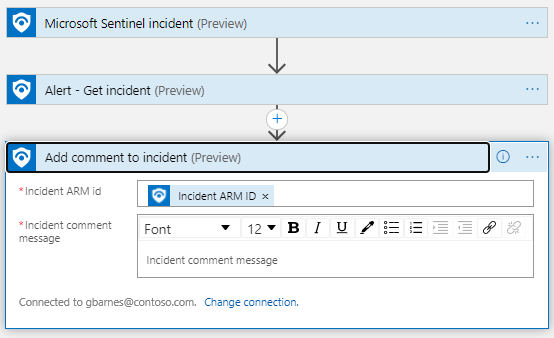

Adicionar um comentário a um incidente

Esta seção fornece capturas de tela de exemplo de como você pode usar seu manual para adicionar comentários a um incidente:

Adicione um comentário a um incidente, usando um manual acionado por um novo incidente:

Adicione um comentário a um incidente, usando um manual acionado por um novo alerta:

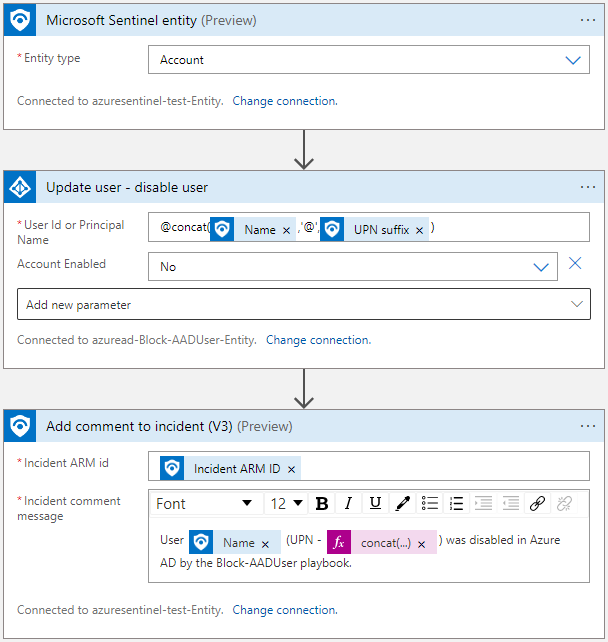

Desativar um utilizador

A captura de tela a seguir mostra um exemplo de como você pode usar seu manual para desabilitar uma conta de usuário, com base em um gatilho de entidade do Microsoft Sentinel: