Nota

O acesso a esta página requer autorização. Pode tentar iniciar sessão ou alterar os diretórios.

O acesso a esta página requer autorização. Pode tentar alterar os diretórios.

Este artigo mostra como tomar medidas de resposta contra agentes de ameaças imediatamente, durante o curso de uma investigação de incidentes ou caça de ameaças, sem mudar de rumo ou contexto da investigação ou caça. Consegue isto usando playbooks baseados no novo disparador de entidade.

Atualmente, o gatilho de entidade suporta os seguintes tipos de entidade:

Importante

O gatilho da entidade está atualmente em PREVIEW. Consulte os Termos de Utilização Suplementares das Pré-visualizações do Microsoft Azure para obter os termos legais adicionais que se aplicam às funcionalidades do Azure que estão em versão beta, pré-visualização ou ainda não disponibilizadas para disponibilidade geral.

Executar playbooks com o gatilho de entidade

Quando você está investigando um incidente e determina que uma determinada entidade - uma conta de usuário, um host, um endereço IP, um arquivo e assim por diante - representa uma ameaça, você pode tomar ações de correção imediatas sobre essa ameaça executando um playbook sob demanda. Você pode fazer o mesmo se encontrar entidades suspeitas, enquanto faz uma busca proativa por ameaças fora do contexto de incidentes.

Selecione a entidade em qualquer contexto em que a encontrar e escolha os meios apropriados para executar um conjunto de procedimentos, da seguinte maneira:

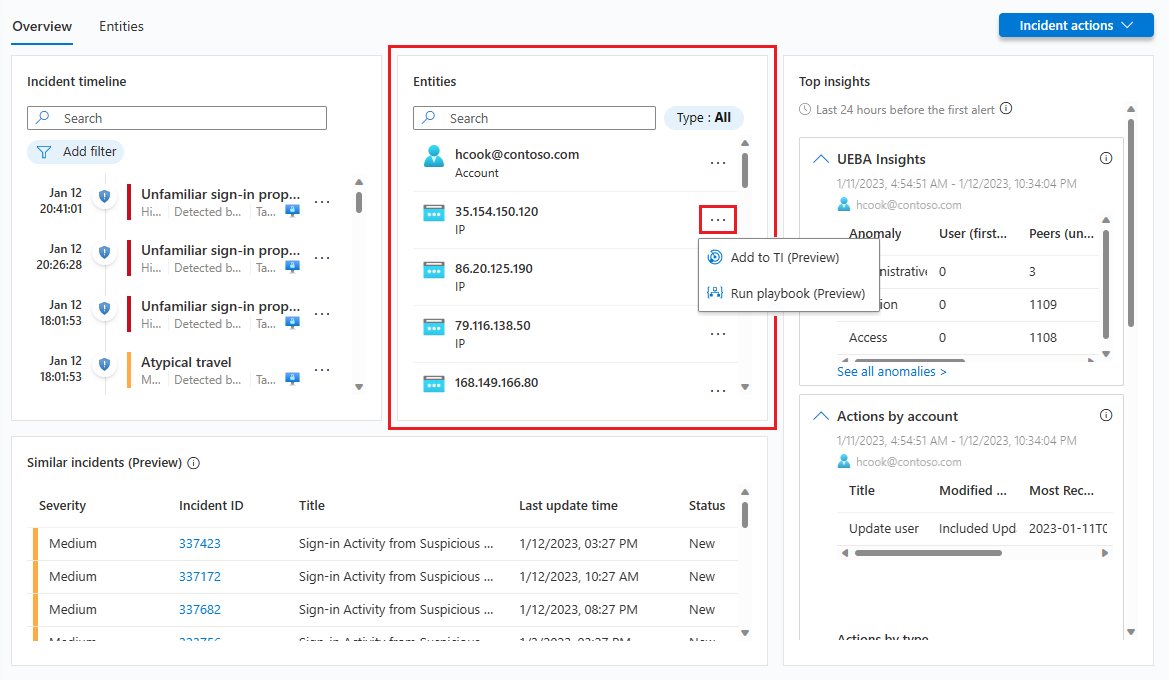

No separador Entidades na guia Visão geral de um incidente na página de detalhes do novo incidente (agora em Visualização) ou na guia Entidades, escolha uma entidade na lista, clique nos três pontos ao lado da entidade e selecione Executar playbook (Visualização) no menu pop-up.

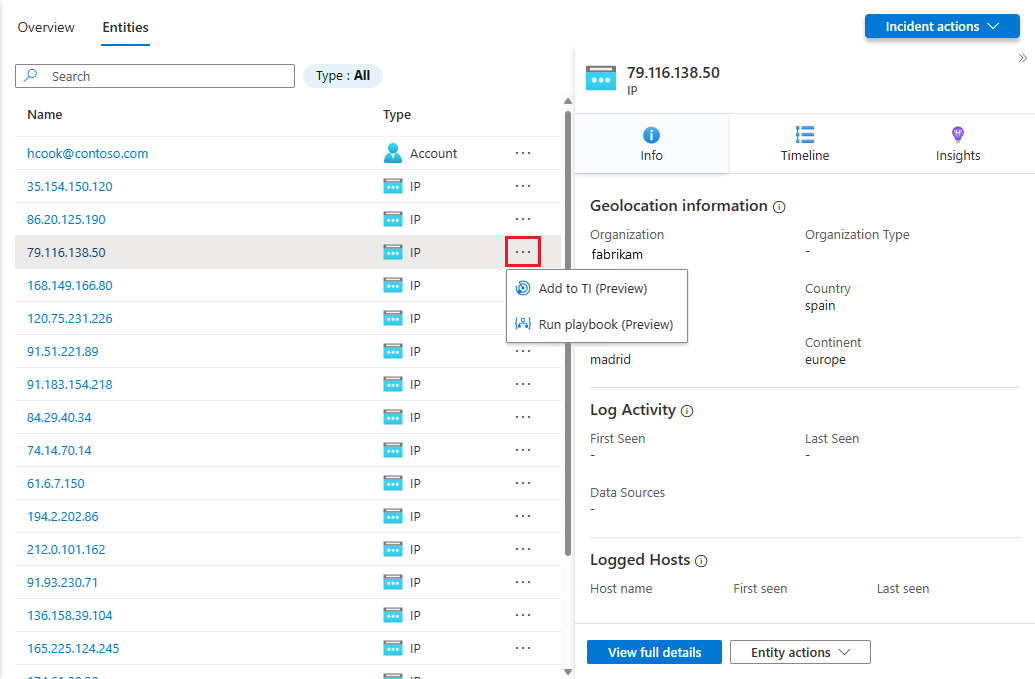

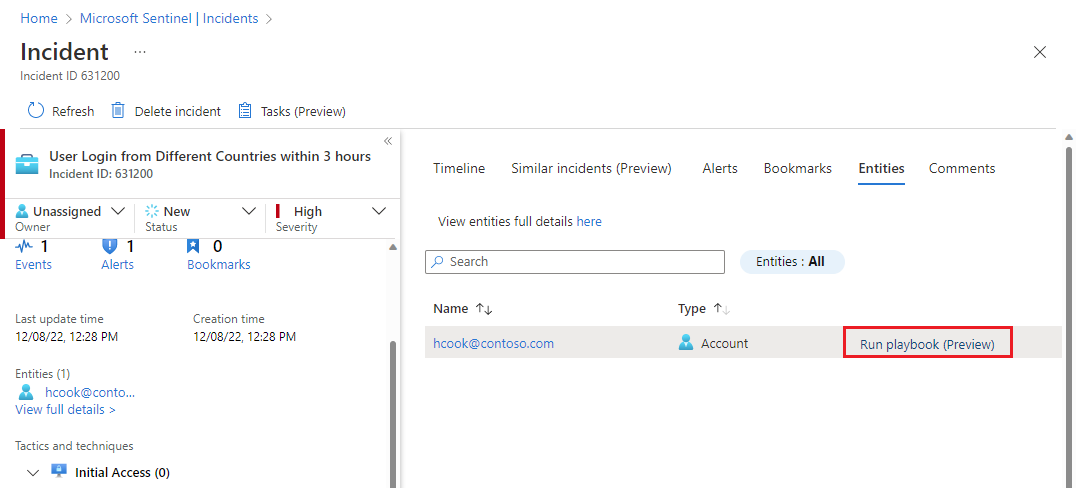

Na guia Entidades de um incidente, escolha a entidade na lista e selecione o link Executar playbook (Visualização) no final da sua linha na lista.

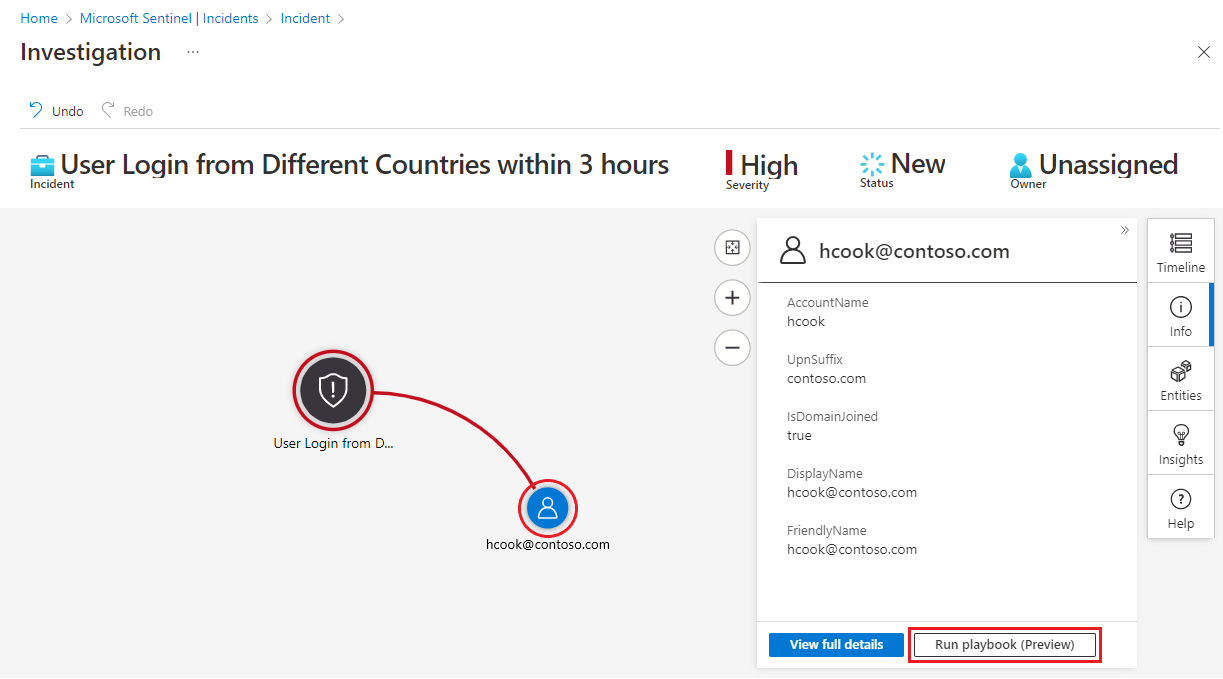

No gráfico de investigação, selecione uma entidade e, no painel lateral da entidade, selecione o botão Executar manual (Pré-visualização).

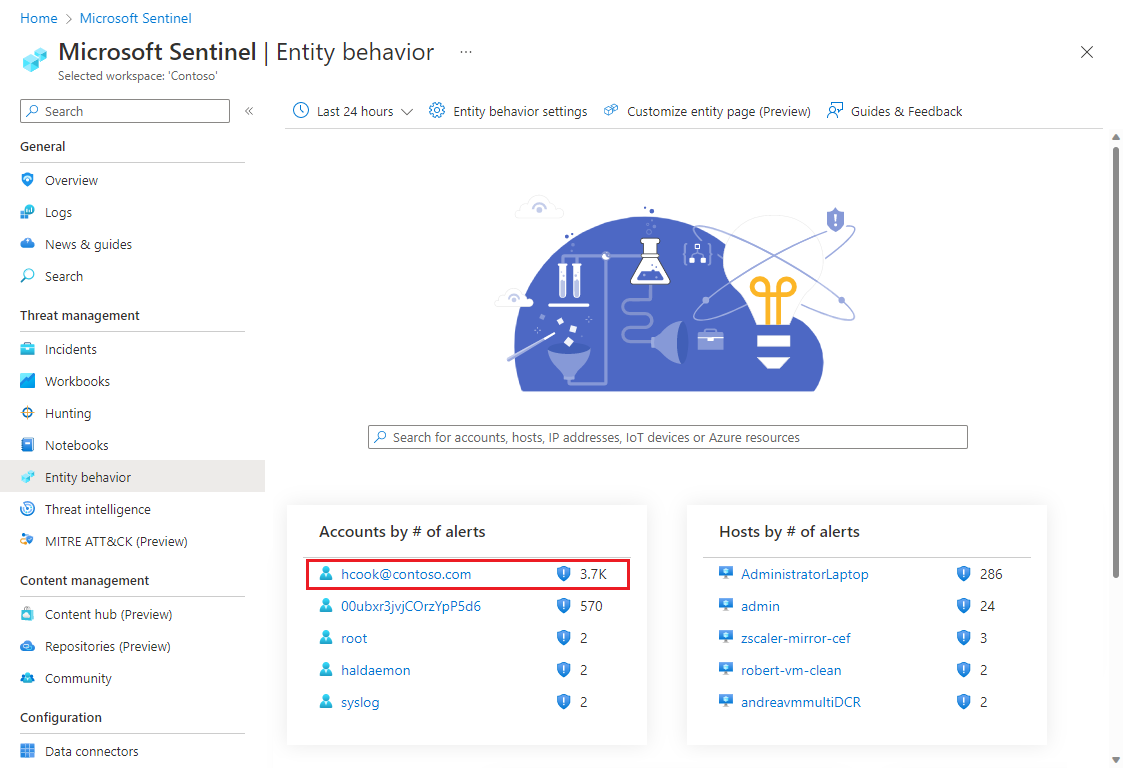

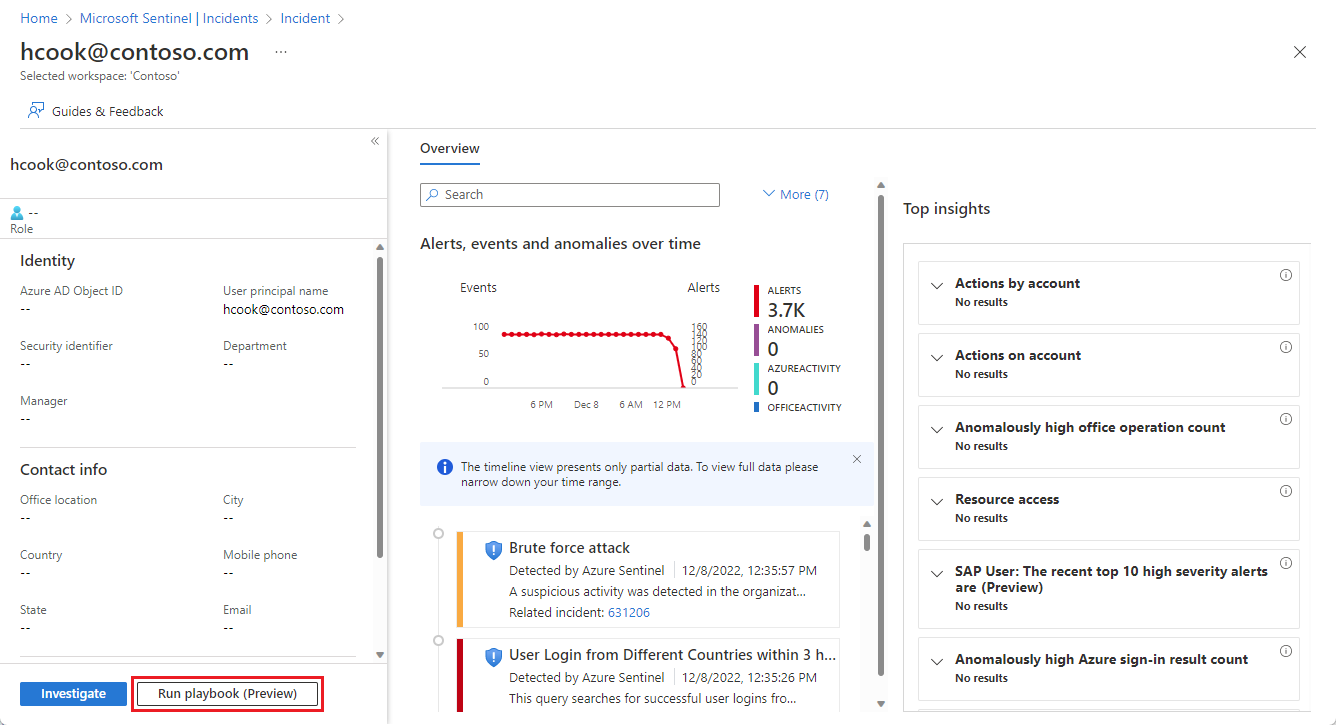

Na página Comportamento da entidade , selecione uma entidade. Na página da entidade resultante, selecione o botão Executar playbook (Pré-visualização) no painel esquerdo.

Todos eles abrirão o painel Executar playbook no <tipo de> entidade.

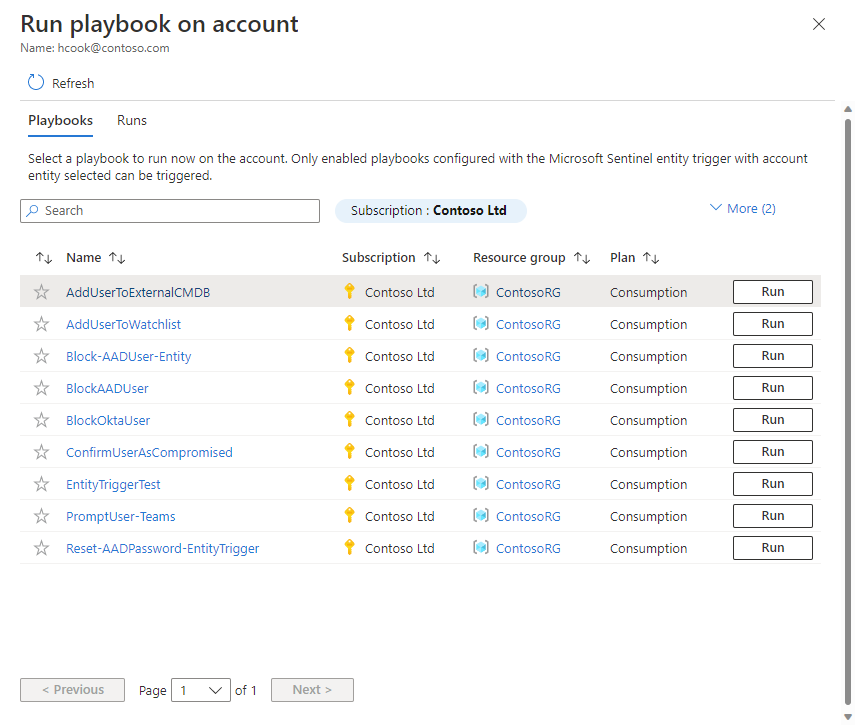

Em qualquer um desses painéis, você verá duas guias: Playbooks e Runs.

Na guia Playbooks , você verá uma lista de todos os playbooks aos quais você tem acesso e que usam o gatilho de Entidade Microsoft Sentinel para esse tipo de entidade (neste caso, contas de usuário). Selecione o botão Executar para o playbook que deseja executar imediatamente.

Se você não vir o playbook que deseja executar na lista, isso significa que o Microsoft Sentinel não tem permissões para executar playbooks nesse grupo de recursos.

Para conceder essas permissões, selecione >. No painel Gerenciar permissões , marque as caixas de seleção dos grupos de recursos que contêm os playbooks que você deseja executar e selecione Aplicar.

Para mais informações, consulte Permissões adicionais necessárias para executar playbooks no Microsoft Sentinel.

Você pode auditar a atividade de seus playbooks de gatilho de entidade na guia Execuções . Você verá uma lista de todas as vezes que qualquer playbook foi executado na entidade selecionada. Pode levar alguns segundos para que qualquer execução recém-concluída apareça nesta lista. Selecionar uma execução específica abrirá o log de execução completo nos Aplicativos Lógicos do Azure.

Próximos passos

Neste artigo, você aprendeu como executar playbooks manualmente para remediar ameaças provenientes de entidades enquanto está a investigar um incidente ou a procurar ameaças.

- Saiba mais sobre como investigar incidentes no Microsoft Sentinel.

- Saiba como procurar ameaças de forma proativa usando o Microsoft Sentinel.

- Saiba mais sobre entidades no Microsoft Sentinel.

- Saiba mais sobre playbooks no Microsoft Sentinel.